- •Программа Сетевой академии

- •Часть I 46

- •Глава 1 Эталонная модель osi и маршрутизация 46

- •Часть II 96

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов 97

- •Глава 3 140

- •Глава 4 201

- •Глава 5. 250

- •Глава 6 338

- •Глава 7 376

- •Глава 8 421

- •Глава 9 466

- •Глава 10 506

- •Глава 12 603

- •Глава 13 686

- •Глава 14 740

- •Глава 15 805

- •Глава 16 858

- •Часть IV 931

- •Глава 17 932

- •Глава 18. Управление сетями 978

- •Глава 19 1042

- •Глава 20 1157

- •Глава 21 1243

- •Глава 22 1268

- •Глава 23 1303

- •Студентам

- •О технических редакторах

- •Пиктограммы сетевых устройств и соединений, используемые корпорацией Cisco Systems

- •Обозначения, используемые в командах

- •Цели книги

- •Для кого предназначена эта книга

- •Организация материала книги

- •Структура книги

- •Прилагаемый компакт-диск

- •От издательского дома “Вильямс”

- •Часть I Обзор Глава 1 Эталонная модель osi и маршрутизация

- •Многоуровневая модель сети: эталонная модель osi

- •Инкапсуляция данных

- •Физический уровень

- •Физические соединения сетей Ethernet 802.3

- •Интерфейс сети Ethernet/802.3

- •Сетевой уровень

- •Определение пути

- •Обмен информацией о путях

- •Протокол icmp

- •Протокол arp

- •Маршрутизация

- •Конфигурирование iр-маршрутизации

- •Транспортный уровень

- •Сегментирование приложений верхнего уровня

- •Установка соединения

- •Повышение надежности передачи путем создания окон

- •Способы подтверждения

- •Часть II ccna 3: Основы коммутации и промежуточной маршрутизации

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов

- •Обзор маршрутизации по адресам без классов

- •Для чего используется адресация cidr?

- •Обобщение маршрутов и создание суперсетей

- •Суперсети и выделение адресов

- •Использование масок подсети переменной длины

- •Функции масок vlsm

- •Вычисление масок vlsm

- •Конфигурирование маски vlsm

- •Использование масок vlsm протоколами rip и igrp

- •Обобщение маршрутов

- •Обобщение маршрутов в октете

- •Обобщение маршрутов во фрагментарной сети

- •Флэппинг маршрутов

- •Протокол rip версии 2

- •Краткая история протокола rip

- •Функции протокола rip версии 2

- •Сравнение протоколов riPvl и riPv2

- •Конфигурирование протокола rip версии 2

- •Тестирование протокола rip v2

- •Устранение ошибок конфигурирования протокола rip

- •Стандартные маршруты

- •Глоссарий

- •Контрольные вопросы

- •Глава 3

- •Основные понятия протокола ospf для одной зоны

- •Обзор протокола ospf

- •Терминология протокола ospf

- •Состояния протокола ospf

- •Сравнение протокола ospf с дистанционно-векторными протоколами маршрутизации

- •Алгоритм выбора кратчайшего пути

- •Типы сетей протокола ospf

- •Протокол приветствия (Hello) стека протоколов ospf

- •Операции протокола ospf

- •Установка отношений смежности

- •Выбор назначенного маршрутизатора и резервного назначенного маршрутизатора

- •Обнаружение маршрутов

- •Выбор наилучшего маршрута

- •Поддержка информации о маршрутах

- •Конфигурирование протокола ospf для одной зоны

- •Конфигурирование адреса петлевого интерфейса

- •Изменение приоритета ospf-маршрутизатора

- •Изменение метрики, используемой протоколом ospf для присвоения оценки каналу

- •Конфигурирование аутентификации в протоколе ospf

- •Конфигурирование таймеров протокола ospf

- •Конфигурирование протокола ospf в сетях nbma

- •Полносвязные сети Frame Relay

- •Сети Frame Relay с частично-связной топологией

- •Ospf-сеть типа “точка-несколько точек”

- •Распространение в сети маршрута по умолчанию

- •Общие вопросы конфигурирования протокола ospf

- •Тестирование конфигурации протокола ospf

- •Глоссарий

- •Контрольные вопросы

- •Глава 4 Усовершенствованный протокол маршрутизации внутреннего шлюза

- •Обзор протокола e1grp

- •Процессы и технологии протокола eigrp

- •Преимущества использования протокола eigrp:

- •Независимость от маршрутизируемых протоколов

- •Терминология протокола eigrp

- •Топологическая таблица

- •Первичные маршруты

- •Резервные маршруты

- •Выбор первичного маршрута и резервных маршрутов

- •Застревание активных маршрутов

- •Создание тегов для маршрутов

- •Функции и технологии протокола eigrp

- •Обнаружение соседних устройств и восстановление утраченной с ними связи

- •Надежный транспортный протокол

- •Машина конечных состояний алгоритма dual

- •Модули pdm

- •Типы пакетов протокола esgrp

- •Пакеты приветствия

- •Пакеты подтверждения

- •Пакеты обновлений маршрутов

- •Пакеты запросов и ответов на запросы

- •Конвергенция протокола eigrp

- •Конфигурирование протокола eigrp

- •Конфигурирование протокола eigrp для ip

- •Конфигурирование полосы пропускания в сетях nbma

- •Конфигурирование полосы пропускания в многоточечной сети

- •Конфигурирование полосы пропускания в гибридной многоточечной сети

- •Использование команды ip bandwidth-percent

- •Конфигурирование обобщения маршрутов протокола eigrp

- •Тестирование базовой конфигурации протокола eigrp

- •Глоссарий

- •Контрольные вопросы

- •Глава 5. Коммутация в локальных сетях и проектирование локальных сетей

- •Локальные сети спецификации Ethernet/802.3

- •История развития сетей Ethernet/802.3

- •Факторы, влияющие на производительность сети

- •Элементы сетей Ethernet/802.3

- •Полудуплексные сети Ethernet

- •Дуплексные сети Ethernet

- •Начальные сведения о коммутации в локальных сетях

- •Сегментация в локальных сетях

- •Сегментация с использованием мостов

- •Сегментация с использованием маршрутизаторов

- •Сегментация с использованием коммутаторов

- •Основные операции коммутатора

- •Задержка в коммутаторах сетей Ethernet

- •Коммутация на 2-м и 3-м уровнях

- •Смысл коммутации 2-го и 3-го уровня

- •Симметричная и асимметричная коммутация

- •Буфер памяти

- •Проектирование локальных сетей

- •Цели проекта локальной сети

- •Функции и размещение серверов

- •Сегментация

- •Методология проектирования сети

- •Доступность и поток данных в сети

- •Проектирование сетевой топологии

- •Проектирование на 1-м уровне

- •Проектирование 2-го уровня топологии локальной сети

- •Использование маршрутизаторов для логического структурирования

- •Основы применения мостов и коммутаторов на 2-м уровне

- •Фильтрация фреймов коммутаторами и мостами

- •Типы фильтрации

- •Ключевые термины

- •Контрольные вопросы

- •Глава 6 Коммутаторы

- •Обзор коммутаторов

- •Включение коммутатора

- •Включение коммутатора Catalyst

- •Светодиодные индикаторы коммутатора

- •Системный индикатор led

- •Вывод информации о первоначальной загрузке коммутатора

- •Получение справки из командной строки интерфейса коммутатора

- •Коммутаторы сетей и иерархическое проектирование сети

- •Базовый уровень

- •Уровень распределения

- •Уровень доступа

- •Обзор уровня доступа в коммутируемых локальных сетях

- •Коммутаторы уровня доступа

- •Обзор уровня распределения

- •Коммутаторы уровня распределения

- •Обзор базового уровня

- •Коммутаторы базового уровня

- •Глоссарий

- •Контрольные вопросы

- •Глава 7 Конфигурирование коммутаторов

- •Микросегментация

- •Микросегментация

- •Как коммутатор узнает адреса устройств

- •Пересылка данных коммутатором

- •Пересылка данных с промежуточным хранением

- •Сквозная пересылка

- •Симметричная коммутация

- •Асимметричная коммутация

- •Использование буфера памяти

- •Коммутаторы и коллизионные домены

- •Коммутаторы и широковещательные домены

- •Связь между коммутаторами и персональными компьютерами

- •Передача данных от персонального компьютера к коммутатору

- •Осуществление связи между коммутаторами

- •Тестирование начальной конфигурации коммутатора Catalyst

- •Тестирование стандартной конфигурации коммутатора Catalyst

- •Свойства портов коммутатора

- •Свойства виртуальной локальной сети vlan

- •Флэш-каталог (Flash Directory)

- •Отображение информации о версии операционной системы ios

- •Преимущества использования стандартной конфигурации

- •Изменение сетевых установок коммутатора Catalyst

- •Изменение стандартных установок коммутатора

- •Назначение коммутатору имени и задание паролей

- •Назначение коммутатору ip-адреса и шлюза по умолчанию

- •Установка характеристик порта

- •Работа с таблицей мас-адресов

- •Конфигурирование статических мас-адресов

- •Меры безопасности для портов коммутаторов

- •Добавление, перемещение и изменение подключения устройств к коммутатору

- •Управление образами операционной системы и файлами конфигурации устройств

- •Восстановление пароля на коммутаторах серий 1900/2950

- •Обновление микропрограммы и ios коммутаторов 1900/2900

- •Глоссарий

- •Контрольные вопросы

- •Глава 8 Протокол связующего дерева stp

- •Обзор топологий с избыточностью

- •Что понимается под избыточностью в сети

- •Топологии с избыточностью

- •Избыточность в сетях с коммутацией

- •Широковещательные штормы

- •Множественная передача фреймов

- •Неустойчивость базы данных мас-адресов

- •Обзор протокола связующего дерева

- •Работа протокола связующего дерева

- •Использование связующего дерева для создания свободной от петель топологии сети

- •Расширенные функции протокола stp

- •Выбор корневого моста

- •Последовательность состояний порта в протоколе связующего дерева

- •Выбор назначенных портов

- •Оценка маршрута

- •Таймеры протокола stp

- •Перерасчет связующего дерева

- •Конвергенция сети

- •Протокол rstp

- •Состояния портов в протоколе rstp

- •Переход в состояние пересылки

- •Глоссарий

- •Контрольные вопросы

- •Глава 9 Виртуальные локальные сети

- •Начальные сведения о сетях vlan

- •Широковещательные домены в сетях vlan и маршрутизаторы

- •Функционирование сети vlan

- •Сквозные vlan-сети

- •Географические vlan-сети

- •Преимущества сетей vlan

- •Изменения в системе управления сетью

- •Vlan-сети и безопасность

- •Использование концентраторов в сетях vlan

- •Типы vlan-сетей

- •Идентификация фреймов в сетях vlan

- •Теги фреймов в спецификации ieee 802.1 q

- •Протокол межкоммутаторного канала

- •Спецификация fddi 802.10

- •Эмуляция локальной сети

- •Конфигурирование vlan

- •Конфигурирование статических vlan-сетей

- •Тестирование конфигурации vlan-сети

- •Сохранение конфигурации vlan

- •Удаление конфигурации vlan-сети

- •Устранение ошибок в конфигурации vlan-сети

- •Глоссарий

- •Контрольные вопросы

- •Глава 10 Магистральный протокол vlan

- •Магистральные соединения

- •Понятие магистрали

- •Функционирование магистрали

- •Сети vlan и магистральные каналы

- •Интерфейс командной строки коммутатора

- •Реализация магистральных соединений

- •Протокол магистральных соединений виртуальных локальных сетей vlan

- •История протокола vtp

- •Общие положения протокола vtp

- •Преимущества использования протокола vtp

- •Домен протокола vtp

- •Режимы протокола vtp

- •Реализация протокола vtp

- •Конфигурирование протокола vtp

- •Отсечение каналов в протоколе vtp

- •Межсетевая vlan-маршрутизация

- •Взаимодействие между vlan-сетями и решение возникающих проблем

- •Изолированные широковещательные домены

- •Нахождение маршрута между vlan-сетями

- •Физические и логические интерфейсы

- •Создание подынтерфейсов на физическом интерфейсе

- •Конфигурирование маршрутизации между vlan-сетями

- •Глоссарий

- •Контрольные вопросы

- •Часть III ccna 4: Технологии распределенных сетей wan

- •Глава 11 Масштабирование ip-адресов

- •Обзор протокола Internet

- •Адресации nat и pat

- •Функции nat и pat

- •Конфигурирование nat и pat

- •Тестирование конфигурации nat и pat

- •Поиск и устранение ошибок в конфигурировании nat и pat

- •Преимущества и недостатки nat

- •Обзор протокола dhcp

- •Установка в сети протокола dhcp

- •Различия между протоколами воотр и dhcp

- •Функции протокола dhcp

- •Функционирование протокола dhcp

- •Конфигурирование протокола dhcp

- •Тестирование работы протокола dhcp

- •Поиск и устранение ошибок в конфигурации dhcp

- •Передача dhcp

- •Глоссарий

- •Контрольные вопросы

- •Глава 12 Технологии распределенных сетей wan

- •Обзор технологий распределенных сетей wan

- •Устройства сетей wan

- •Стандарты сетей wan

- •Инкапсуляция в распределенных сетях

- •Варианты соединений wan-сетей

- •Соединения с коммутацией каналов

- •Соединения с коммутацией пакетов

- •Коммутация пакетов и каналов

- •Технологии wan-сетей

- •Аналоговые соединения удаленного доступа

- •Технология isdn

- •Выделенные линии

- •Технология х.25

- •Технология Frame Relay

- •Технология atm

- •Технология dsl

- •Кабельные модемы

- •Осуществление связи в распределенных сетях

- •Интеграция локальных и распределенных сетей

- •Идентификация и выбор модели сети

- •Иерархическая модель проектирования сети

- •Трехуровневая модель проектирования

- •Компоненты трехуровневой модели

- •Преимущества иерархического подхода к проектированию сети wan

- •Размещение серверов

- •Проектирование распределенных сетей wan

- •Этапы проектирования распределенной сети wan

- •Сбор требований

- •Анализ требований пользователей

- •Тестирование чувствительности сети

- •Топологии распределенных сетей

- •Идентификация сети и выбор сетевых возможностей

- •Другие аспекты проектирования wan-сети

- •Глоссарий

- •Контрольные вопросы

- •Глава 13 Протокол ррр

- •Уровневая архитектура протокола ррр

- •Установка сеанса протокола ррр

- •Протоколы аутентификации сеанса ррр

- •Протокол аутентификации по паролю рар

- •Инкапсуляция протокола ррр и процесс аутентификации

- •Последовательные каналы типа "точка-точка"

- •Мультиплексирование с разделением времени

- •Точка демаркации

- •Устройства dte и dce

- •Инкапсуляция по протоколу hdlc

- •Конфигурирование инкапсуляции протокола hdlc

- •Устранение ошибок и неисправностей на серийном интерфейсе

- •Конфигурирование протокола ррр

- •Конфигурирование инкапсуляции протокола ррр

- •Конфигурирование аутентификации протокола ррр

- •Тестирование конфигурации инкапсуляции ррр в последовательном канале

- •Устранение ошибок конфигурирования инкапсуляции ррр в последовательном канале

- •Глоссарий

- •Контрольные вопросы

- •Глава 14 Технология isdn и маршрутизация ddr

- •Стандарты isdn

- •Обзор технологии isdn

- •Стандарты isdn и методы доступа

- •Установка вызова isdn

- •Функции isdn и контрольные точки

- •Определение isdn-интерфейса на маршрутизаторе

- •Типы коммутаторов isdn

- •Конфигурирование интерфейса bri isdn

- •Конфигурирование pri-интерфейса isdn

- •Тестирование конфигурации isdn

- •Устранение ошибок в конфигурации isdn

- •Маршрутизация ddr

- •Функционирование маршрутизации ddr

- •Унаследованная ddr

- •Задание статических маршрутов для ddr

- •Задание критериев для представляющих интерес данных

- •Конфигурирование информации номеронабирателя ddr

- •Профили набора

- •Конфигурирование профилей набора

- •Тестирование конфигурации ddr

- •Глоссарий

- •Контрольные вопросы

- •Глава 15 Протокол Frame Relay

- •Обзор протокола Frame Relay

- •Терминология протокола Frame Relay

- •Функционирование протокола Frame Relay

- •Формат фрейма протокола Frame Relay

- •Адресация протокола Frame Relay

- •Реализация протокола Frame Relay в маршрутизаторах Cisco — lmi

- •Функционирование lmi

- •Дополнительные возможности интерфейса локального управления (lmi)

- •Формат lmi-фрейма

- •Глобальная адресация

- •Многоадресатная передача

- •Инверсный протокол arp

- •Отображение в протоколе Frame Relay

- •Развертывание службы протокола Frame Relay

- •Подынтерфейсы протокола Frame Relay

- •Среды с расщеплением горизонта

- •Разрешение проблем достижимости посредством использования подынтерфейсов

- •Базовая конфигурация протокола Frame Relay

- •Конфигурирование последовательного интерфейса для подключения по протоколу Frame Relay

- •Проверка работоспособности протокола Frame Relay на последовательном интерфейсе

- •Тестирование протокола Frame Relay

- •Проверка работоспособности канала

- •Проверка наличия карты отображения

- •Проверка связи с маршрутизатором центрального сайта

- •Конфигурирование подынтерфейсов

- •Необязательные команды конфигурирования

- •Глоссарий

- •Контрольные вопросы

- •Глава 16 Введение в сетевое администрирование

- •Обзор настольных компьютеров и серверных операционных систем

- •Рабочие станции

- •Серверы

- •Связи между клиентами и серверами

- •Сетевые операционные системы nos

- •Операционные системы Windows nt, Windows 2000 Windows .Net

- •Операционные системы unix и Linux

- •Операционная система Macintosh os X

- •Концепция серверной службы

- •Совместное использование файлов

- •Протокол ftp и передача файлов

- •Служба dns

- •Служба dhcp

- •Управление сетью

- •Эталонная модель osi и модель управления сетью

- •Стандарты: snmp и cmip

- •Функционирование протокола snmp

- •Структура информации управления сетью и баз данных mib

- •Протокол snmp

- •Конфигурирование протокола snmp

- •Удаленный мониторинг (rmon)

- •Утилита Syslog

- •Глоссарий

- •Контрольные вопросы

- •Основные элементы оптических сетей

- •Движущие силы развития технологий оптических сетей

- •Оптоволоконные системы

- •Система передачи данных по оптоволоконному кабелю

- •Типы оптоволоконных кабелей

- •Геометрия оптоволоконного кабеля

- •Ослабление сигнала

- •Оптические фильтры

- •Оптические усилители

- •Оптическая передача и мультиплексирование

- •Технология sonet

- •Иерархия служебной информации sonet

- •Системы dwdm

- •Глоссарий

- •Контрольные вопросы

- •Глава 18. Управление сетями

- •Сетевая документации

- •Схемы главного и промежуточного распределительного шкафа

- •Подробности конфигурации сервера и рабочей станции

- •Перечни установленного программного обеспечения

- •Регистрация работ по обслуживанию компьютера

- •Меры по обеспечению безопасности в сети

- •Политика безопасности в отношении пользователей

- •Обеспечение безопасности сети

- •Восстановление данных

- •Операции резервирования данных

- •Избыточность

- •Внешние факторы

- •Требования к электрическому питанию

- •Электромагнитные наводки и радиопомехи

- •Компьютерные вирусы

- •Производительность сети

- •Администрирование серверов

- •Сеть "Клиент-сервер"

- •Управление сетью

- •Административный аспект управления сетью

- •Границы сети

- •Затраты на сеть

- •Регистрация проблем при работе сети

- •Мониторинг сети

- •Мониторинг сетевых соединений

- •Мониторинг передаваемых данных

- •Протокол snmp

- •Удаленный мониторинг

- •Устранение ошибок в сети

- •Процесс поиска и устранения причин сбоев в сети

- •Методы устранения неисправностей

- •Метод "разделяй и властвуй"

- •Программные средства устранения неисправностей

- •Команда ping

- •Глоссарий

- •Глава 19

- •Базовые топологии сетей

- •Звездообразная топология

- •Шинная топология

- •Сеточная топология

- •Кольцевая топология

- •Топология беспроводной сети

- •Сегменты и магистрали

- •Сегменты

- •Магистрали

- •Основные сетевые операционные системы

- •Операционная система Microsoft Windows 2000 Server

- •Операционная система Windows хр

- •Операционная система Novell NetWare

- •Операционная система unix

- •Операционная система Linux

- •Операционная система mac os X

- •Службы каталогов Windows

- •Организационные модули ос Windows 2000

- •Активный каталог и система доменных имен

- •Серверы активного каталога

- •Репликация активного каталога

- •Безопасность активного каталога

- •Совместимость службы активного каталога с другими службами

- •Службы каталогов Novell NetWare

- •Служба каталогов unix

- •Протоколы ip, ipx и NetBeui: их связь с выполняемыми функциями

- •Протокол ip

- •Протокол ipx

- •Расширенный интерфейс пользователя NetBios

- •Обзор избыточного массива недорогих дисков raid

- •Система raid нулевого уровня

- •Система raid 1-го уровня

- •Система raid 2-го уровня

- •Система raid 3-го уровня

- •Система raid 4-го уровня

- •Система raid 5-го уровня

- •Система raid 0/1

- •Зеркальное копирование

- •Дуплексирование диска

- •Расслоение данных

- •Эталонная модель osi

- •Уровень приложений

- •Уровень представления данных

- •Сеансовый уровень

- •Транспортный уровень

- •Сетевой уровень эталонной модели osi

- •Канальный уровень эталонной модели osi

- •Физический уровень эталонной модели osi

- •Сетевая среда передачи сигналов

- •Коаксиальный кабель

- •Кабель utp 3-й категории и экранированная витая пара

- •Кабель utp 5-й категории и экранированная витая пара

- •Оптоволоконный кабель

- •Неэкранированная витая пара

- •Экранированная витая пара

- •Узкополосная передача сигналов

- •Технологии 100base-tx и 100base-t4

- •Технология 10oBaseVg-AnyLan

- •Технологии 100base-fx и Gigabit Ethernet

- •Дуплексный и полудуплексный режимы передачи

- •Распределенные сети wan и локальные сети lan

- •Серверы, рабочие станции и узлы

- •Сети на основе серверов и одноранговые сети

- •Кабели, карты сетевого интерфейса и маршрутизаторы

- •Широкополосная и узкополосная сигнализация

- •Анализ работы физического уровня сети

- •Вопрос 1. Какую функцию выполняет память eprom на карте сетевого интерфейса?

- •Вопрос 2. Какова роль перемычек на карте сетевого интерфейса?

- •Вопрос 3. Какова функция программного обеспечения "plug-and-play" (обычно входящего в комплект поставки сетевого адаптера)?

- •Вопрос 4. Как выполняется диагностика сетевой карты, такая как тест петлевого интерфейса или использование диагностических средств производителя?

- •Вопрос 5. Что понимается под разрешением аппаратных конфликтов, связанных с таким ресурсами, как irq, dma и базовые адреса ввода вывода I/o?

- •Концентраторы

- •Модули множественного доступа

- •Коммутирующие концентраторы

- •Повторители

- •Трансиверы

- •Канальный уровень эталонной модели osi

- •Управление логическим каналом по стандарту 802.2

- •Стандарт 802.3 Ethernet

- •Стандарт 802.5 Token Ring

- •Беспроводные сети спецификации 802.11b

- •Функции и характеристики мас-адресов

- •Сетевой уровень

- •Маршрутизатор

- •Брутеры

- •Различия между маршрутизируемыми и маршрутизируемыми протоколами

- •Стандартный шлюз и подсети

- •Причины использования уникальных сетевых адресов

- •Различия между статической и динамической маршрутизацией

- •Транспортный уровень

- •Цели преобразования имен и адресов

- •Основы стека протоколов tcp/ip

- •Стандартные шлюзы

- •Протоколы dhcp, dns, wins и файлы хостов

- •Служба dns

- •Служба имен Internet в Windows (wins)

- •Файлы hosts

- •Протокол tcp

- •Протокол ip

- •Система доменных имен Internet

- •Адреса классов а, в и с и их стандартные маски подсетей

- •Номера портов

- •Прокси-серверы и причины их использования

- •Конфигурирование рабочей станции

- •Стандартные шлюзы и их маски подсетей

- •Имя узла

- •Имя домена в Internet

- •Стек протоколов tcp/ip: утилиты

- •Использование протокола Telnet для тестирования, и устранения ошибок в соединениях протокола ip

- •Использование nbstat для тестирования и устранения ошибок в соединениях протокола ip

- •Использование команды tracert для тестированияи устранения ошибок в соединениях протокола ip

- •Использование команды nets tat для тестированиям устранения ошибок в соединениях протокола ip

- •Использование команд ipconfig/winipconfig для тестирования, объявления действительными и устранения ошибок в соединениях протокола ip

- •Использование протокола ftp для тестированияи устранения ошибок в соединениях протокола ip

- •Использование команды ping для тестирования и устранения неисправностей в ip-соединениях

- •Протоколы ррр и slip

- •Назначение и функции протокола рртр

- •Конфигурация модема для работы в коммутируемой сети

- •Требования для удаленного соединения

- •Безопасность

- •Стандартные приемы и процедуры создания паролей

- •Шифрование данных

- •Использование брандмауэра

- •Администрирование

- •Влияние факторов окружающей среды на компьютерные сети

- •Общие внешние порты

- •Внешние scsi-соединения

- •Серверы печати

- •Коммутационные панели

- •Источники бесперебойного питания

- •Сетевые платы

- •Обслуживание и поддержка сети

- •Стандартные процедуры резервного копирования и практика использования резервных накопителей

- •Необходимость периодического применения исправлений и обновлений программного обеспечения в сети

- •Необходимость устанавливать антивирусное программное обеспечение на сервере и рабочей станции

- •Необходимость частого обновления сигнатур вирусов

- •Поиск и устранение неисправностей сети

- •Определение принадлежности проблемы (проблема оператора или проблема системы)

- •Проверка физических и логических индикаторов неисправности

- •Определение проблемы при известных обстоятельствах сетевой неполадки

- •Глоссарий

- •Глава 20 Программа экзамена на сертификат ccna

- •Эталонная модель osi

- •Уровень приложений

- •Уровень представления данных

- •Сеансовый уровень

- •Транспортный уровень

- •Сетевой уровень

- •Канальный уровень

- •Физический уровень

- •Применение мостов и коммутаторов

- •Дуплексный и полудуплексный режимы Ethernet

- •Различия между сквозной коммутацией в сети lan и коммутацией с промежуточным хранением

- •Функционирование и преимущества виртуальных локальных сетей

- •Маршрутизируемые протоколы

- •Использование различных классов ip-адресов, включая адреса подсетей и частные адреса

- •Подсети

- •Преобразование чисел в двоичный, десятичный и шестнадцатеричный формат

- •Протоколы маршрутизации

- •Внешние и внутренние протоколы маршрутизации

- •Включение на маршрутизаторе протоколов rip и igrp

- •Вычисление метрик маршрутизации в протоколах igrp и rip

- •Сравнение дистанционно-векторных протоколов, протоколов состояния канала связи и гибридных протоколов и их основных операций

- •Протоколы распределенных сетей wan

- •Ключевые термины и функции протокола Frame Relay

- •Различия между технологиями lapb, Frame Relay, isdn/lapd, hdlc, ppp и ddr

- •Конфигурирование интерфейса bri isdn и унаследованной ddr

- •Управление файлом конфигурации с использованием протокола tftp

- •Как загрузить резервную копию образа программного обеспечения?

- •Управление файлом конфигурации

- •Управление образами ios с помощью протокола tftp

- •Протокол управляющих сообщений Internet

- •Доставка сообщений протокола icmp

- •Сообщения об ошибках и их исправление

- •Недостижимые сети

- •Использование команды ping для тестирования достижимости пункта назначения

- •Списки управления доступом

- •Обзор списков управления доступом

- •Причины создания списков управления доступом

- •Оборудование Cisco, программное обеспечение ios и основы функционирования сети Cisco

- •Вывод первоначальной информации при загрузке маршрутизатора

- •Установка сеанса программы HyperTerminal

- •Вход на маршрутизатор

- •Получение справки с клавиатуры

- •Команды редактирования операционной системы Cisco ios

- •История выполненных на маршрутизаторе команд

- •Устранение ошибок в командах

- •Назначение операционной системы Cisco ios

- •Функционирование Cisco ios

- •Функции Cisco ios

- •Команда show version

- •Пользовательский интерфейс маршрутизатора

- •Устранение ошибок в Cisco ios

- •Глоссарий

- •Глава 21 Начальные сведения о конвергированных сетях. Введение

- •Традиционные сети

- •Начальные сведения о сетях для передачи голосовых и обычных данных

- •Передача голосовых данных по сети Frame Relay

- •Передача голосовых данных по сетям atm

- •Передача голосовых данных по сетям ip

- •Сравнение различных технологий передачи голоса по сетям передачи данных

- •Сети передачи голосовых, видео и обычных данных

- •Архитектура avvid Cisco

- •Приложения конвергированных сетей

- •Общие вопросы качества обслуживания QoS

- •Задержка

- •Дребезжание звука

- •Утерянные пакеты

- •Технология качества обслуживания QoS в программном обеспечении ios Cisco

- •Глоссарий

- •Глава 22 Разработка стратегии обеспечения безопасности и управления сетью

- •Разработка мер обеспечения безопасности в сети

- •Идентификация сетевого оборудования и анализ рисков

- •Анализ требований безопасности и возможных компромиссных решений

- •Разработка плана действий по обеспечению безопасности

- •Разработка политики безопасности

- •Компоненты политики безопасности

- •Разработка процедур обеспечения безопасности

- •Механизмы обеспечения безопасности

- •Аутентификация

- •Авторизация

- •Учет и аудит

- •Шифрование данных

- •Фильтры пакетов

- •Брандмауэры

- •Обнаружение вторжений в сеть

- •Физическая безопасность

- •Выбор средств для решения проблем безопасности

- •Обеспечение безопасности Internet-соединений

- •Защита службы системы доменных имен

- •Логическое проектирование сети и Internet-соединения

- •Протокол ip Security

- •Обеспечение безопасности соединений удаленного доступа

- •Обеспечение безопасности сетевых служб

- •Обеспечение безопасности служб пользователя

- •Глоссарий

- •Глава 23 Виртуальные частные сети

- •Функционирование виртуальных частных сетей

- •Преимущества использования частных виртуальных сетей

- •Типы виртуальных частных сетей

- •Соглашения об уровне обслуживания

- •Пример виртуальной частной сети

- •Виртуальная частная сеть, состоящая из узлов сети а

- •Реализация виртуальных частных сетей

- •Аудит безопасности

- •Сфера действия сети и требования приложений

- •Документация

- •Политика безопасности

- •Проектирование vpn-сетей с использованием аппаратного и программного обеспечения Cisco

- •Обзор технологии создания туннелей

- •Службы виртуального удаленного доступа Cisco

- •Реализация Cisco протокола l2tp

- •Процесс виртуального удаленного доступа на всем протяжении маршрута следования данных

- •Особые свойства службы виртуального удаленного доступа

- •Аутентификация и безопасность сети

- •Авторизация

- •Выделение адресов

- •Глоссарий

- •Часть V

- •Приложение а. Глоссарий.

- •Приложение б Ответы на контрольные вопросы

- •Глава 1

- •Глава 2

- •Глава 3

- •Глава 4

- •Глава 5

- •Глава 6

- •Глава 7

- •Глава 8

- •Глава 9

- •Глава 10

- •Глава 11

- •Глава 12

- •Часть I 46

- •Глава 1 Эталонная модель osi и маршрутизация 46

- •Часть II 96

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов 97

- •Глава 3 140

- •Глава 4 201

- •Глава 5. 250

- •Глава 6 338

- •Глава 7 376

- •Глава 8 421

- •Глава 9 466

- •Глава 10 506

- •Глава 12 603

- •Глава 13 686

- •Глава 14 740

- •Глава 15 805

- •Глава 16 858

- •Часть IV 931

- •Глава 17 932

- •Глава 18. Управление сетями 978

- •Глава 19 1042

- •Глава 20 1157

- •Глава 21 1243

- •Глава 22 1268

- •Глава 23 1303

- •Глава 13

- •Глава 14

- •Часть I 46

- •Глава 1 Эталонная модель osi и маршрутизация 46

- •Часть II 96

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов 97

- •Глава 3 140

- •Глава 4 201

- •Глава 5. 250

- •Глава 6 338

- •Глава 7 376

- •Глава 8 421

- •Глава 9 466

- •Глава 10 506

- •Глава 12 603

- •Глава 13 686

- •Глава 14 740

- •Глава 15 805

- •Глава 16 858

- •Часть IV 931

- •Глава 17 932

- •Глава 18. Управление сетями 978

- •Глава 19 1042

- •Глава 20 1157

- •Глава 21 1243

- •Глава 22 1268

- •Глава 23 1303

- •Глава 15

- •Глава 16

- •Глава 17

Подробности конфигурации сервера и рабочей станции

В данный документ должны бьггь занесены все подробности для каждого узла (устройства), подсоединенного к сети. На этих станицах содержится стандартизованная информация, включающая в себя изготовителя компьютера и его модель, серийный номер, дисководы для гибких дисков, жесткие диски, приводы DVD/CD- ROM, звуковые и сетевые карты, объем оперативной памяти RAM и все остальные характеристики компьютера (рис. 18.1 и рис. 18.2). Здесь же должны быть указаны подробности конфигурации компьютера, такие как используемые номера запросов на прерывание IRQ и прямого доступа к памяти DMA и подробности базовой конфигурации адресов памяти периферийных карт. Другими пунктами, которые целесообразно занести в документ, являются физическое расположение, имя пользователя и данные сетевой идентификации (IP-адрес, МАС-адрес, номер подсети и топология компьютера. Также следует записать дату приобретения и информацию о гарантийных обязательствах производителя.

Перечни установленного программного обеспечения

Необходимо также занести в этот документ перечень стандартного и специализированного программного обеспечения для каждого компьютера и подробности установки стандартной конфигурации для каждого пакета программного обеспечения. Этот перечень включает в себя также программное обеспечение операционной системы и приложений (рис. 18.3).

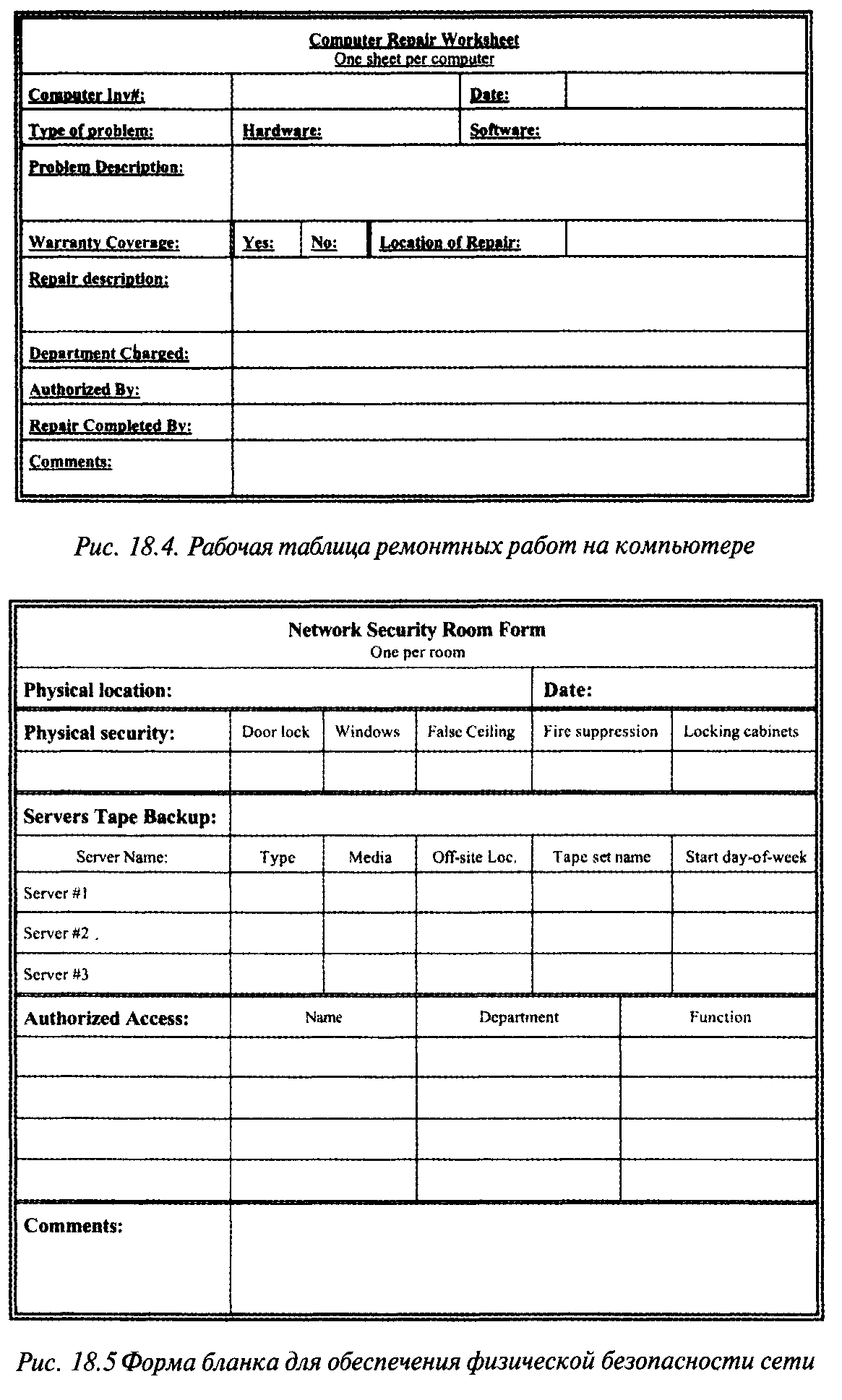

Регистрация работ по обслуживанию компьютера

Рекомендуется записывать информацию обо всех ремонтных работах, проводимых на компьютерах, подсоединенных к сети (рис. 18.4). Это поможет предвидеть возможные будущие проблемы с программным и аппаратным обеспечением.

Меры по обеспечению безопасности в сети

В этом документе описаны не только меры безопасности, решаемые с помощью программных средств, такие как определение прав пользователя, задание пароля и под брандмауэра, но также затрагиваются вопросы физической безопасности. Физическая или "аппаратная безопасность" включает в себя такие, казалось бы, простые вещи как описание того, как закрываются распределительные шкафы, кто имеет право на доступ к ним и для каких целей, как защищены рабочие станции (кабели безопасности и сигнализация) и какие лица имеют физический доступ к системе (см. рис. 18.5 и 18.6).

Политика безопасности в отношении пользователей

Правила безопасности для пользователей (User policies) могут быть самым важным и полезным документом для сетевого администратора. В них содержится информация о том. каким образом пользователи взаимодействуют с сетью. Эти правила определяют разрешенные и неразрешенные действия пользователей в сети. В этом документе должны быть также описаны последствия нарушения пользователем данных правил. Другие аспекты правил пользователя определяют минимальную длину идентификатора пользователя ID и пароля, а также правила, котором должен удовлетворять пароль. Правила пользователя должны составляться вместе с руководством компании для того, чтобы они были приемлемы и можно было обеспечить их выполнение всеми сотрудниками компании. Сетевой администратор заинтересован в создании максимально безопасной и функциональной сети; вместе с тем правила для пользователей не должны противоречить политике компании и не должны ограничивать доступа пользователя к необходимым ресурсам.

Информация, записанная в эти документы, образует пакет документации для системы. Эта документация помогает обеспечить поддержку сети и своевременную ее модернизацию. Она также создает для администратора исходную точку, к которой можно возвратиться в том случае, если возникают проблемы при модернизации сети или требуется восстановить работоспособность сети после сбоя. Последнее замечание относительно сетевой документации состоит в том, что она должна непрерывно обновляться и в нее должны вноситься последние усовершенствования и изменения конфигурации сети. Если этого не делать, то она будет иметь весьма отдаленное отношение к текущему состоянию сети.