- •Программа Сетевой академии

- •Часть I 46

- •Глава 1 Эталонная модель osi и маршрутизация 46

- •Часть II 96

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов 97

- •Глава 3 140

- •Глава 4 201

- •Глава 5. 250

- •Глава 6 338

- •Глава 7 376

- •Глава 8 421

- •Глава 9 466

- •Глава 10 506

- •Глава 12 603

- •Глава 13 686

- •Глава 14 740

- •Глава 15 805

- •Глава 16 858

- •Часть IV 931

- •Глава 17 932

- •Глава 18. Управление сетями 978

- •Глава 19 1042

- •Глава 20 1157

- •Глава 21 1243

- •Глава 22 1268

- •Глава 23 1303

- •Студентам

- •О технических редакторах

- •Пиктограммы сетевых устройств и соединений, используемые корпорацией Cisco Systems

- •Обозначения, используемые в командах

- •Цели книги

- •Для кого предназначена эта книга

- •Организация материала книги

- •Структура книги

- •Прилагаемый компакт-диск

- •От издательского дома “Вильямс”

- •Часть I Обзор Глава 1 Эталонная модель osi и маршрутизация

- •Многоуровневая модель сети: эталонная модель osi

- •Инкапсуляция данных

- •Физический уровень

- •Физические соединения сетей Ethernet 802.3

- •Интерфейс сети Ethernet/802.3

- •Сетевой уровень

- •Определение пути

- •Обмен информацией о путях

- •Протокол icmp

- •Протокол arp

- •Маршрутизация

- •Конфигурирование iр-маршрутизации

- •Транспортный уровень

- •Сегментирование приложений верхнего уровня

- •Установка соединения

- •Повышение надежности передачи путем создания окон

- •Способы подтверждения

- •Часть II ccna 3: Основы коммутации и промежуточной маршрутизации

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов

- •Обзор маршрутизации по адресам без классов

- •Для чего используется адресация cidr?

- •Обобщение маршрутов и создание суперсетей

- •Суперсети и выделение адресов

- •Использование масок подсети переменной длины

- •Функции масок vlsm

- •Вычисление масок vlsm

- •Конфигурирование маски vlsm

- •Использование масок vlsm протоколами rip и igrp

- •Обобщение маршрутов

- •Обобщение маршрутов в октете

- •Обобщение маршрутов во фрагментарной сети

- •Флэппинг маршрутов

- •Протокол rip версии 2

- •Краткая история протокола rip

- •Функции протокола rip версии 2

- •Сравнение протоколов riPvl и riPv2

- •Конфигурирование протокола rip версии 2

- •Тестирование протокола rip v2

- •Устранение ошибок конфигурирования протокола rip

- •Стандартные маршруты

- •Глоссарий

- •Контрольные вопросы

- •Глава 3

- •Основные понятия протокола ospf для одной зоны

- •Обзор протокола ospf

- •Терминология протокола ospf

- •Состояния протокола ospf

- •Сравнение протокола ospf с дистанционно-векторными протоколами маршрутизации

- •Алгоритм выбора кратчайшего пути

- •Типы сетей протокола ospf

- •Протокол приветствия (Hello) стека протоколов ospf

- •Операции протокола ospf

- •Установка отношений смежности

- •Выбор назначенного маршрутизатора и резервного назначенного маршрутизатора

- •Обнаружение маршрутов

- •Выбор наилучшего маршрута

- •Поддержка информации о маршрутах

- •Конфигурирование протокола ospf для одной зоны

- •Конфигурирование адреса петлевого интерфейса

- •Изменение приоритета ospf-маршрутизатора

- •Изменение метрики, используемой протоколом ospf для присвоения оценки каналу

- •Конфигурирование аутентификации в протоколе ospf

- •Конфигурирование таймеров протокола ospf

- •Конфигурирование протокола ospf в сетях nbma

- •Полносвязные сети Frame Relay

- •Сети Frame Relay с частично-связной топологией

- •Ospf-сеть типа “точка-несколько точек”

- •Распространение в сети маршрута по умолчанию

- •Общие вопросы конфигурирования протокола ospf

- •Тестирование конфигурации протокола ospf

- •Глоссарий

- •Контрольные вопросы

- •Глава 4 Усовершенствованный протокол маршрутизации внутреннего шлюза

- •Обзор протокола e1grp

- •Процессы и технологии протокола eigrp

- •Преимущества использования протокола eigrp:

- •Независимость от маршрутизируемых протоколов

- •Терминология протокола eigrp

- •Топологическая таблица

- •Первичные маршруты

- •Резервные маршруты

- •Выбор первичного маршрута и резервных маршрутов

- •Застревание активных маршрутов

- •Создание тегов для маршрутов

- •Функции и технологии протокола eigrp

- •Обнаружение соседних устройств и восстановление утраченной с ними связи

- •Надежный транспортный протокол

- •Машина конечных состояний алгоритма dual

- •Модули pdm

- •Типы пакетов протокола esgrp

- •Пакеты приветствия

- •Пакеты подтверждения

- •Пакеты обновлений маршрутов

- •Пакеты запросов и ответов на запросы

- •Конвергенция протокола eigrp

- •Конфигурирование протокола eigrp

- •Конфигурирование протокола eigrp для ip

- •Конфигурирование полосы пропускания в сетях nbma

- •Конфигурирование полосы пропускания в многоточечной сети

- •Конфигурирование полосы пропускания в гибридной многоточечной сети

- •Использование команды ip bandwidth-percent

- •Конфигурирование обобщения маршрутов протокола eigrp

- •Тестирование базовой конфигурации протокола eigrp

- •Глоссарий

- •Контрольные вопросы

- •Глава 5. Коммутация в локальных сетях и проектирование локальных сетей

- •Локальные сети спецификации Ethernet/802.3

- •История развития сетей Ethernet/802.3

- •Факторы, влияющие на производительность сети

- •Элементы сетей Ethernet/802.3

- •Полудуплексные сети Ethernet

- •Дуплексные сети Ethernet

- •Начальные сведения о коммутации в локальных сетях

- •Сегментация в локальных сетях

- •Сегментация с использованием мостов

- •Сегментация с использованием маршрутизаторов

- •Сегментация с использованием коммутаторов

- •Основные операции коммутатора

- •Задержка в коммутаторах сетей Ethernet

- •Коммутация на 2-м и 3-м уровнях

- •Смысл коммутации 2-го и 3-го уровня

- •Симметричная и асимметричная коммутация

- •Буфер памяти

- •Проектирование локальных сетей

- •Цели проекта локальной сети

- •Функции и размещение серверов

- •Сегментация

- •Методология проектирования сети

- •Доступность и поток данных в сети

- •Проектирование сетевой топологии

- •Проектирование на 1-м уровне

- •Проектирование 2-го уровня топологии локальной сети

- •Использование маршрутизаторов для логического структурирования

- •Основы применения мостов и коммутаторов на 2-м уровне

- •Фильтрация фреймов коммутаторами и мостами

- •Типы фильтрации

- •Ключевые термины

- •Контрольные вопросы

- •Глава 6 Коммутаторы

- •Обзор коммутаторов

- •Включение коммутатора

- •Включение коммутатора Catalyst

- •Светодиодные индикаторы коммутатора

- •Системный индикатор led

- •Вывод информации о первоначальной загрузке коммутатора

- •Получение справки из командной строки интерфейса коммутатора

- •Коммутаторы сетей и иерархическое проектирование сети

- •Базовый уровень

- •Уровень распределения

- •Уровень доступа

- •Обзор уровня доступа в коммутируемых локальных сетях

- •Коммутаторы уровня доступа

- •Обзор уровня распределения

- •Коммутаторы уровня распределения

- •Обзор базового уровня

- •Коммутаторы базового уровня

- •Глоссарий

- •Контрольные вопросы

- •Глава 7 Конфигурирование коммутаторов

- •Микросегментация

- •Микросегментация

- •Как коммутатор узнает адреса устройств

- •Пересылка данных коммутатором

- •Пересылка данных с промежуточным хранением

- •Сквозная пересылка

- •Симметричная коммутация

- •Асимметричная коммутация

- •Использование буфера памяти

- •Коммутаторы и коллизионные домены

- •Коммутаторы и широковещательные домены

- •Связь между коммутаторами и персональными компьютерами

- •Передача данных от персонального компьютера к коммутатору

- •Осуществление связи между коммутаторами

- •Тестирование начальной конфигурации коммутатора Catalyst

- •Тестирование стандартной конфигурации коммутатора Catalyst

- •Свойства портов коммутатора

- •Свойства виртуальной локальной сети vlan

- •Флэш-каталог (Flash Directory)

- •Отображение информации о версии операционной системы ios

- •Преимущества использования стандартной конфигурации

- •Изменение сетевых установок коммутатора Catalyst

- •Изменение стандартных установок коммутатора

- •Назначение коммутатору имени и задание паролей

- •Назначение коммутатору ip-адреса и шлюза по умолчанию

- •Установка характеристик порта

- •Работа с таблицей мас-адресов

- •Конфигурирование статических мас-адресов

- •Меры безопасности для портов коммутаторов

- •Добавление, перемещение и изменение подключения устройств к коммутатору

- •Управление образами операционной системы и файлами конфигурации устройств

- •Восстановление пароля на коммутаторах серий 1900/2950

- •Обновление микропрограммы и ios коммутаторов 1900/2900

- •Глоссарий

- •Контрольные вопросы

- •Глава 8 Протокол связующего дерева stp

- •Обзор топологий с избыточностью

- •Что понимается под избыточностью в сети

- •Топологии с избыточностью

- •Избыточность в сетях с коммутацией

- •Широковещательные штормы

- •Множественная передача фреймов

- •Неустойчивость базы данных мас-адресов

- •Обзор протокола связующего дерева

- •Работа протокола связующего дерева

- •Использование связующего дерева для создания свободной от петель топологии сети

- •Расширенные функции протокола stp

- •Выбор корневого моста

- •Последовательность состояний порта в протоколе связующего дерева

- •Выбор назначенных портов

- •Оценка маршрута

- •Таймеры протокола stp

- •Перерасчет связующего дерева

- •Конвергенция сети

- •Протокол rstp

- •Состояния портов в протоколе rstp

- •Переход в состояние пересылки

- •Глоссарий

- •Контрольные вопросы

- •Глава 9 Виртуальные локальные сети

- •Начальные сведения о сетях vlan

- •Широковещательные домены в сетях vlan и маршрутизаторы

- •Функционирование сети vlan

- •Сквозные vlan-сети

- •Географические vlan-сети

- •Преимущества сетей vlan

- •Изменения в системе управления сетью

- •Vlan-сети и безопасность

- •Использование концентраторов в сетях vlan

- •Типы vlan-сетей

- •Идентификация фреймов в сетях vlan

- •Теги фреймов в спецификации ieee 802.1 q

- •Протокол межкоммутаторного канала

- •Спецификация fddi 802.10

- •Эмуляция локальной сети

- •Конфигурирование vlan

- •Конфигурирование статических vlan-сетей

- •Тестирование конфигурации vlan-сети

- •Сохранение конфигурации vlan

- •Удаление конфигурации vlan-сети

- •Устранение ошибок в конфигурации vlan-сети

- •Глоссарий

- •Контрольные вопросы

- •Глава 10 Магистральный протокол vlan

- •Магистральные соединения

- •Понятие магистрали

- •Функционирование магистрали

- •Сети vlan и магистральные каналы

- •Интерфейс командной строки коммутатора

- •Реализация магистральных соединений

- •Протокол магистральных соединений виртуальных локальных сетей vlan

- •История протокола vtp

- •Общие положения протокола vtp

- •Преимущества использования протокола vtp

- •Домен протокола vtp

- •Режимы протокола vtp

- •Реализация протокола vtp

- •Конфигурирование протокола vtp

- •Отсечение каналов в протоколе vtp

- •Межсетевая vlan-маршрутизация

- •Взаимодействие между vlan-сетями и решение возникающих проблем

- •Изолированные широковещательные домены

- •Нахождение маршрута между vlan-сетями

- •Физические и логические интерфейсы

- •Создание подынтерфейсов на физическом интерфейсе

- •Конфигурирование маршрутизации между vlan-сетями

- •Глоссарий

- •Контрольные вопросы

- •Часть III ccna 4: Технологии распределенных сетей wan

- •Глава 11 Масштабирование ip-адресов

- •Обзор протокола Internet

- •Адресации nat и pat

- •Функции nat и pat

- •Конфигурирование nat и pat

- •Тестирование конфигурации nat и pat

- •Поиск и устранение ошибок в конфигурировании nat и pat

- •Преимущества и недостатки nat

- •Обзор протокола dhcp

- •Установка в сети протокола dhcp

- •Различия между протоколами воотр и dhcp

- •Функции протокола dhcp

- •Функционирование протокола dhcp

- •Конфигурирование протокола dhcp

- •Тестирование работы протокола dhcp

- •Поиск и устранение ошибок в конфигурации dhcp

- •Передача dhcp

- •Глоссарий

- •Контрольные вопросы

- •Глава 12 Технологии распределенных сетей wan

- •Обзор технологий распределенных сетей wan

- •Устройства сетей wan

- •Стандарты сетей wan

- •Инкапсуляция в распределенных сетях

- •Варианты соединений wan-сетей

- •Соединения с коммутацией каналов

- •Соединения с коммутацией пакетов

- •Коммутация пакетов и каналов

- •Технологии wan-сетей

- •Аналоговые соединения удаленного доступа

- •Технология isdn

- •Выделенные линии

- •Технология х.25

- •Технология Frame Relay

- •Технология atm

- •Технология dsl

- •Кабельные модемы

- •Осуществление связи в распределенных сетях

- •Интеграция локальных и распределенных сетей

- •Идентификация и выбор модели сети

- •Иерархическая модель проектирования сети

- •Трехуровневая модель проектирования

- •Компоненты трехуровневой модели

- •Преимущества иерархического подхода к проектированию сети wan

- •Размещение серверов

- •Проектирование распределенных сетей wan

- •Этапы проектирования распределенной сети wan

- •Сбор требований

- •Анализ требований пользователей

- •Тестирование чувствительности сети

- •Топологии распределенных сетей

- •Идентификация сети и выбор сетевых возможностей

- •Другие аспекты проектирования wan-сети

- •Глоссарий

- •Контрольные вопросы

- •Глава 13 Протокол ррр

- •Уровневая архитектура протокола ррр

- •Установка сеанса протокола ррр

- •Протоколы аутентификации сеанса ррр

- •Протокол аутентификации по паролю рар

- •Инкапсуляция протокола ррр и процесс аутентификации

- •Последовательные каналы типа "точка-точка"

- •Мультиплексирование с разделением времени

- •Точка демаркации

- •Устройства dte и dce

- •Инкапсуляция по протоколу hdlc

- •Конфигурирование инкапсуляции протокола hdlc

- •Устранение ошибок и неисправностей на серийном интерфейсе

- •Конфигурирование протокола ррр

- •Конфигурирование инкапсуляции протокола ррр

- •Конфигурирование аутентификации протокола ррр

- •Тестирование конфигурации инкапсуляции ррр в последовательном канале

- •Устранение ошибок конфигурирования инкапсуляции ррр в последовательном канале

- •Глоссарий

- •Контрольные вопросы

- •Глава 14 Технология isdn и маршрутизация ddr

- •Стандарты isdn

- •Обзор технологии isdn

- •Стандарты isdn и методы доступа

- •Установка вызова isdn

- •Функции isdn и контрольные точки

- •Определение isdn-интерфейса на маршрутизаторе

- •Типы коммутаторов isdn

- •Конфигурирование интерфейса bri isdn

- •Конфигурирование pri-интерфейса isdn

- •Тестирование конфигурации isdn

- •Устранение ошибок в конфигурации isdn

- •Маршрутизация ddr

- •Функционирование маршрутизации ddr

- •Унаследованная ddr

- •Задание статических маршрутов для ddr

- •Задание критериев для представляющих интерес данных

- •Конфигурирование информации номеронабирателя ddr

- •Профили набора

- •Конфигурирование профилей набора

- •Тестирование конфигурации ddr

- •Глоссарий

- •Контрольные вопросы

- •Глава 15 Протокол Frame Relay

- •Обзор протокола Frame Relay

- •Терминология протокола Frame Relay

- •Функционирование протокола Frame Relay

- •Формат фрейма протокола Frame Relay

- •Адресация протокола Frame Relay

- •Реализация протокола Frame Relay в маршрутизаторах Cisco — lmi

- •Функционирование lmi

- •Дополнительные возможности интерфейса локального управления (lmi)

- •Формат lmi-фрейма

- •Глобальная адресация

- •Многоадресатная передача

- •Инверсный протокол arp

- •Отображение в протоколе Frame Relay

- •Развертывание службы протокола Frame Relay

- •Подынтерфейсы протокола Frame Relay

- •Среды с расщеплением горизонта

- •Разрешение проблем достижимости посредством использования подынтерфейсов

- •Базовая конфигурация протокола Frame Relay

- •Конфигурирование последовательного интерфейса для подключения по протоколу Frame Relay

- •Проверка работоспособности протокола Frame Relay на последовательном интерфейсе

- •Тестирование протокола Frame Relay

- •Проверка работоспособности канала

- •Проверка наличия карты отображения

- •Проверка связи с маршрутизатором центрального сайта

- •Конфигурирование подынтерфейсов

- •Необязательные команды конфигурирования

- •Глоссарий

- •Контрольные вопросы

- •Глава 16 Введение в сетевое администрирование

- •Обзор настольных компьютеров и серверных операционных систем

- •Рабочие станции

- •Серверы

- •Связи между клиентами и серверами

- •Сетевые операционные системы nos

- •Операционные системы Windows nt, Windows 2000 Windows .Net

- •Операционные системы unix и Linux

- •Операционная система Macintosh os X

- •Концепция серверной службы

- •Совместное использование файлов

- •Протокол ftp и передача файлов

- •Служба dns

- •Служба dhcp

- •Управление сетью

- •Эталонная модель osi и модель управления сетью

- •Стандарты: snmp и cmip

- •Функционирование протокола snmp

- •Структура информации управления сетью и баз данных mib

- •Протокол snmp

- •Конфигурирование протокола snmp

- •Удаленный мониторинг (rmon)

- •Утилита Syslog

- •Глоссарий

- •Контрольные вопросы

- •Основные элементы оптических сетей

- •Движущие силы развития технологий оптических сетей

- •Оптоволоконные системы

- •Система передачи данных по оптоволоконному кабелю

- •Типы оптоволоконных кабелей

- •Геометрия оптоволоконного кабеля

- •Ослабление сигнала

- •Оптические фильтры

- •Оптические усилители

- •Оптическая передача и мультиплексирование

- •Технология sonet

- •Иерархия служебной информации sonet

- •Системы dwdm

- •Глоссарий

- •Контрольные вопросы

- •Глава 18. Управление сетями

- •Сетевая документации

- •Схемы главного и промежуточного распределительного шкафа

- •Подробности конфигурации сервера и рабочей станции

- •Перечни установленного программного обеспечения

- •Регистрация работ по обслуживанию компьютера

- •Меры по обеспечению безопасности в сети

- •Политика безопасности в отношении пользователей

- •Обеспечение безопасности сети

- •Восстановление данных

- •Операции резервирования данных

- •Избыточность

- •Внешние факторы

- •Требования к электрическому питанию

- •Электромагнитные наводки и радиопомехи

- •Компьютерные вирусы

- •Производительность сети

- •Администрирование серверов

- •Сеть "Клиент-сервер"

- •Управление сетью

- •Административный аспект управления сетью

- •Границы сети

- •Затраты на сеть

- •Регистрация проблем при работе сети

- •Мониторинг сети

- •Мониторинг сетевых соединений

- •Мониторинг передаваемых данных

- •Протокол snmp

- •Удаленный мониторинг

- •Устранение ошибок в сети

- •Процесс поиска и устранения причин сбоев в сети

- •Методы устранения неисправностей

- •Метод "разделяй и властвуй"

- •Программные средства устранения неисправностей

- •Команда ping

- •Глоссарий

- •Глава 19

- •Базовые топологии сетей

- •Звездообразная топология

- •Шинная топология

- •Сеточная топология

- •Кольцевая топология

- •Топология беспроводной сети

- •Сегменты и магистрали

- •Сегменты

- •Магистрали

- •Основные сетевые операционные системы

- •Операционная система Microsoft Windows 2000 Server

- •Операционная система Windows хр

- •Операционная система Novell NetWare

- •Операционная система unix

- •Операционная система Linux

- •Операционная система mac os X

- •Службы каталогов Windows

- •Организационные модули ос Windows 2000

- •Активный каталог и система доменных имен

- •Серверы активного каталога

- •Репликация активного каталога

- •Безопасность активного каталога

- •Совместимость службы активного каталога с другими службами

- •Службы каталогов Novell NetWare

- •Служба каталогов unix

- •Протоколы ip, ipx и NetBeui: их связь с выполняемыми функциями

- •Протокол ip

- •Протокол ipx

- •Расширенный интерфейс пользователя NetBios

- •Обзор избыточного массива недорогих дисков raid

- •Система raid нулевого уровня

- •Система raid 1-го уровня

- •Система raid 2-го уровня

- •Система raid 3-го уровня

- •Система raid 4-го уровня

- •Система raid 5-го уровня

- •Система raid 0/1

- •Зеркальное копирование

- •Дуплексирование диска

- •Расслоение данных

- •Эталонная модель osi

- •Уровень приложений

- •Уровень представления данных

- •Сеансовый уровень

- •Транспортный уровень

- •Сетевой уровень эталонной модели osi

- •Канальный уровень эталонной модели osi

- •Физический уровень эталонной модели osi

- •Сетевая среда передачи сигналов

- •Коаксиальный кабель

- •Кабель utp 3-й категории и экранированная витая пара

- •Кабель utp 5-й категории и экранированная витая пара

- •Оптоволоконный кабель

- •Неэкранированная витая пара

- •Экранированная витая пара

- •Узкополосная передача сигналов

- •Технологии 100base-tx и 100base-t4

- •Технология 10oBaseVg-AnyLan

- •Технологии 100base-fx и Gigabit Ethernet

- •Дуплексный и полудуплексный режимы передачи

- •Распределенные сети wan и локальные сети lan

- •Серверы, рабочие станции и узлы

- •Сети на основе серверов и одноранговые сети

- •Кабели, карты сетевого интерфейса и маршрутизаторы

- •Широкополосная и узкополосная сигнализация

- •Анализ работы физического уровня сети

- •Вопрос 1. Какую функцию выполняет память eprom на карте сетевого интерфейса?

- •Вопрос 2. Какова роль перемычек на карте сетевого интерфейса?

- •Вопрос 3. Какова функция программного обеспечения "plug-and-play" (обычно входящего в комплект поставки сетевого адаптера)?

- •Вопрос 4. Как выполняется диагностика сетевой карты, такая как тест петлевого интерфейса или использование диагностических средств производителя?

- •Вопрос 5. Что понимается под разрешением аппаратных конфликтов, связанных с таким ресурсами, как irq, dma и базовые адреса ввода вывода I/o?

- •Концентраторы

- •Модули множественного доступа

- •Коммутирующие концентраторы

- •Повторители

- •Трансиверы

- •Канальный уровень эталонной модели osi

- •Управление логическим каналом по стандарту 802.2

- •Стандарт 802.3 Ethernet

- •Стандарт 802.5 Token Ring

- •Беспроводные сети спецификации 802.11b

- •Функции и характеристики мас-адресов

- •Сетевой уровень

- •Маршрутизатор

- •Брутеры

- •Различия между маршрутизируемыми и маршрутизируемыми протоколами

- •Стандартный шлюз и подсети

- •Причины использования уникальных сетевых адресов

- •Различия между статической и динамической маршрутизацией

- •Транспортный уровень

- •Цели преобразования имен и адресов

- •Основы стека протоколов tcp/ip

- •Стандартные шлюзы

- •Протоколы dhcp, dns, wins и файлы хостов

- •Служба dns

- •Служба имен Internet в Windows (wins)

- •Файлы hosts

- •Протокол tcp

- •Протокол ip

- •Система доменных имен Internet

- •Адреса классов а, в и с и их стандартные маски подсетей

- •Номера портов

- •Прокси-серверы и причины их использования

- •Конфигурирование рабочей станции

- •Стандартные шлюзы и их маски подсетей

- •Имя узла

- •Имя домена в Internet

- •Стек протоколов tcp/ip: утилиты

- •Использование протокола Telnet для тестирования, и устранения ошибок в соединениях протокола ip

- •Использование nbstat для тестирования и устранения ошибок в соединениях протокола ip

- •Использование команды tracert для тестированияи устранения ошибок в соединениях протокола ip

- •Использование команды nets tat для тестированиям устранения ошибок в соединениях протокола ip

- •Использование команд ipconfig/winipconfig для тестирования, объявления действительными и устранения ошибок в соединениях протокола ip

- •Использование протокола ftp для тестированияи устранения ошибок в соединениях протокола ip

- •Использование команды ping для тестирования и устранения неисправностей в ip-соединениях

- •Протоколы ррр и slip

- •Назначение и функции протокола рртр

- •Конфигурация модема для работы в коммутируемой сети

- •Требования для удаленного соединения

- •Безопасность

- •Стандартные приемы и процедуры создания паролей

- •Шифрование данных

- •Использование брандмауэра

- •Администрирование

- •Влияние факторов окружающей среды на компьютерные сети

- •Общие внешние порты

- •Внешние scsi-соединения

- •Серверы печати

- •Коммутационные панели

- •Источники бесперебойного питания

- •Сетевые платы

- •Обслуживание и поддержка сети

- •Стандартные процедуры резервного копирования и практика использования резервных накопителей

- •Необходимость периодического применения исправлений и обновлений программного обеспечения в сети

- •Необходимость устанавливать антивирусное программное обеспечение на сервере и рабочей станции

- •Необходимость частого обновления сигнатур вирусов

- •Поиск и устранение неисправностей сети

- •Определение принадлежности проблемы (проблема оператора или проблема системы)

- •Проверка физических и логических индикаторов неисправности

- •Определение проблемы при известных обстоятельствах сетевой неполадки

- •Глоссарий

- •Глава 20 Программа экзамена на сертификат ccna

- •Эталонная модель osi

- •Уровень приложений

- •Уровень представления данных

- •Сеансовый уровень

- •Транспортный уровень

- •Сетевой уровень

- •Канальный уровень

- •Физический уровень

- •Применение мостов и коммутаторов

- •Дуплексный и полудуплексный режимы Ethernet

- •Различия между сквозной коммутацией в сети lan и коммутацией с промежуточным хранением

- •Функционирование и преимущества виртуальных локальных сетей

- •Маршрутизируемые протоколы

- •Использование различных классов ip-адресов, включая адреса подсетей и частные адреса

- •Подсети

- •Преобразование чисел в двоичный, десятичный и шестнадцатеричный формат

- •Протоколы маршрутизации

- •Внешние и внутренние протоколы маршрутизации

- •Включение на маршрутизаторе протоколов rip и igrp

- •Вычисление метрик маршрутизации в протоколах igrp и rip

- •Сравнение дистанционно-векторных протоколов, протоколов состояния канала связи и гибридных протоколов и их основных операций

- •Протоколы распределенных сетей wan

- •Ключевые термины и функции протокола Frame Relay

- •Различия между технологиями lapb, Frame Relay, isdn/lapd, hdlc, ppp и ddr

- •Конфигурирование интерфейса bri isdn и унаследованной ddr

- •Управление файлом конфигурации с использованием протокола tftp

- •Как загрузить резервную копию образа программного обеспечения?

- •Управление файлом конфигурации

- •Управление образами ios с помощью протокола tftp

- •Протокол управляющих сообщений Internet

- •Доставка сообщений протокола icmp

- •Сообщения об ошибках и их исправление

- •Недостижимые сети

- •Использование команды ping для тестирования достижимости пункта назначения

- •Списки управления доступом

- •Обзор списков управления доступом

- •Причины создания списков управления доступом

- •Оборудование Cisco, программное обеспечение ios и основы функционирования сети Cisco

- •Вывод первоначальной информации при загрузке маршрутизатора

- •Установка сеанса программы HyperTerminal

- •Вход на маршрутизатор

- •Получение справки с клавиатуры

- •Команды редактирования операционной системы Cisco ios

- •История выполненных на маршрутизаторе команд

- •Устранение ошибок в командах

- •Назначение операционной системы Cisco ios

- •Функционирование Cisco ios

- •Функции Cisco ios

- •Команда show version

- •Пользовательский интерфейс маршрутизатора

- •Устранение ошибок в Cisco ios

- •Глоссарий

- •Глава 21 Начальные сведения о конвергированных сетях. Введение

- •Традиционные сети

- •Начальные сведения о сетях для передачи голосовых и обычных данных

- •Передача голосовых данных по сети Frame Relay

- •Передача голосовых данных по сетям atm

- •Передача голосовых данных по сетям ip

- •Сравнение различных технологий передачи голоса по сетям передачи данных

- •Сети передачи голосовых, видео и обычных данных

- •Архитектура avvid Cisco

- •Приложения конвергированных сетей

- •Общие вопросы качества обслуживания QoS

- •Задержка

- •Дребезжание звука

- •Утерянные пакеты

- •Технология качества обслуживания QoS в программном обеспечении ios Cisco

- •Глоссарий

- •Глава 22 Разработка стратегии обеспечения безопасности и управления сетью

- •Разработка мер обеспечения безопасности в сети

- •Идентификация сетевого оборудования и анализ рисков

- •Анализ требований безопасности и возможных компромиссных решений

- •Разработка плана действий по обеспечению безопасности

- •Разработка политики безопасности

- •Компоненты политики безопасности

- •Разработка процедур обеспечения безопасности

- •Механизмы обеспечения безопасности

- •Аутентификация

- •Авторизация

- •Учет и аудит

- •Шифрование данных

- •Фильтры пакетов

- •Брандмауэры

- •Обнаружение вторжений в сеть

- •Физическая безопасность

- •Выбор средств для решения проблем безопасности

- •Обеспечение безопасности Internet-соединений

- •Защита службы системы доменных имен

- •Логическое проектирование сети и Internet-соединения

- •Протокол ip Security

- •Обеспечение безопасности соединений удаленного доступа

- •Обеспечение безопасности сетевых служб

- •Обеспечение безопасности служб пользователя

- •Глоссарий

- •Глава 23 Виртуальные частные сети

- •Функционирование виртуальных частных сетей

- •Преимущества использования частных виртуальных сетей

- •Типы виртуальных частных сетей

- •Соглашения об уровне обслуживания

- •Пример виртуальной частной сети

- •Виртуальная частная сеть, состоящая из узлов сети а

- •Реализация виртуальных частных сетей

- •Аудит безопасности

- •Сфера действия сети и требования приложений

- •Документация

- •Политика безопасности

- •Проектирование vpn-сетей с использованием аппаратного и программного обеспечения Cisco

- •Обзор технологии создания туннелей

- •Службы виртуального удаленного доступа Cisco

- •Реализация Cisco протокола l2tp

- •Процесс виртуального удаленного доступа на всем протяжении маршрута следования данных

- •Особые свойства службы виртуального удаленного доступа

- •Аутентификация и безопасность сети

- •Авторизация

- •Выделение адресов

- •Глоссарий

- •Часть V

- •Приложение а. Глоссарий.

- •Приложение б Ответы на контрольные вопросы

- •Глава 1

- •Глава 2

- •Глава 3

- •Глава 4

- •Глава 5

- •Глава 6

- •Глава 7

- •Глава 8

- •Глава 9

- •Глава 10

- •Глава 11

- •Глава 12

- •Часть I 46

- •Глава 1 Эталонная модель osi и маршрутизация 46

- •Часть II 96

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов 97

- •Глава 3 140

- •Глава 4 201

- •Глава 5. 250

- •Глава 6 338

- •Глава 7 376

- •Глава 8 421

- •Глава 9 466

- •Глава 10 506

- •Глава 12 603

- •Глава 13 686

- •Глава 14 740

- •Глава 15 805

- •Глава 16 858

- •Часть IV 931

- •Глава 17 932

- •Глава 18. Управление сетями 978

- •Глава 19 1042

- •Глава 20 1157

- •Глава 21 1243

- •Глава 22 1268

- •Глава 23 1303

- •Глава 13

- •Глава 14

- •Часть I 46

- •Глава 1 Эталонная модель osi и маршрутизация 46

- •Часть II 96

- •Глава 2 Начальные сведения о маршрутизации по адресам без классов 97

- •Глава 3 140

- •Глава 4 201

- •Глава 5. 250

- •Глава 6 338

- •Глава 7 376

- •Глава 8 421

- •Глава 9 466

- •Глава 10 506

- •Глава 12 603

- •Глава 13 686

- •Глава 14 740

- •Глава 15 805

- •Глава 16 858

- •Часть IV 931

- •Глава 17 932

- •Глава 18. Управление сетями 978

- •Глава 19 1042

- •Глава 20 1157

- •Глава 21 1243

- •Глава 22 1268

- •Глава 23 1303

- •Глава 15

- •Глава 16

- •Глава 17

Протоколы аутентификации сеанса ррр

Как было сказано ранее, стадия аутентификации сеанса РРР не является обязательной. После установления связи и принятия решения о протоколе аутентификации может быть выполнена проверка подлинности другой стороны, участвующей в сеансе связи. Если такая проверка выполняется, то она проводится до начала установки параметров конфигурации протокола сетевого уровня.

Опции аутентификации требуют, чтобы вызывающая сторона канала ввела информацию по проверке подлинности, которая позволит убедиться, что данный пользователь имеет разрешение сетевого администратора на вход в сеть. Маршрутизаторы одного ранга обмениваются сообщениями об аутентификации.

При настройке параметров аутентификации протокола РРР можно выбрать проверку с помощью протоколов РАР или CHAP. Как правило, предпочтение отдается протоколу CHAP. В целом на практике предпочтение обычно отдается протоколу CHAP.

Протокол аутентификации по паролю рар

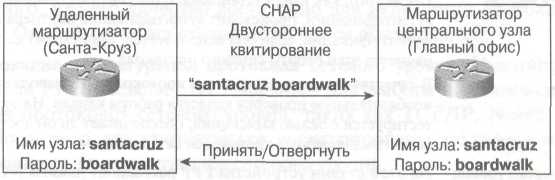

Протокол РАР предоставляет удаленному узлу простой способ подтвердить свою идентичность путем использования двухэтапного квитирования (handshake). После того как стадия создания РРР-канала закончена, удаленный узел регулярно посылает по каналу имя пользователя и его пароль до тех пор, пока идентичность не будет подтверждена или канал не будет закрыт. Пример работы протокола РАР приведен на рис. 13.9.

Протокол РАР не является строгим протоколом аутентификации. Пароли передаются по каналу в виде открытого текста, и отсутствует защита от повторного воспроизведения или повторных атак с целью случайным образом пробиться в сеть. Однако попытки подключения, их частота и время регистрируются удаленным узлом.

Рис. 13.9. Аутентификация по протоколу РАР

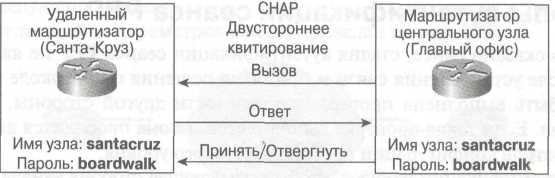

CHAP

Протокол CHAP используется для периодической проверки подлинности удаленного узла с использованием метода трехэтапного квитирования. Такая проверка осуществляется после создания первоначального канала и может быть повторена в любой момент времени.

Рис. 13.10. Аутентификация по протоколу CHAP

После создания канала РРР хост посылает сообщение о вызове на удаленный узел. Удаленный узел посылает в ответ соответствующее значение. Хост сравнивает его с имеющимся у него значением и, если они совпадают, подлинность подтверждается. В противном случае связь прекращается. Пример работы протокола CHAP приведен на рис. 13.10.

Протокол CHAP обеспечивает защиту от атак повторного воспроизведения путем использования значения переменной вызова, которое уникально и непредсказуемо. Повторные вызовы применяются для уменьшения до минимума периода уязвимости при попытке несанкционированного входа в сеть. Локальные маршрутизаторы или серверы проверки аутентичности фиксируют частоту и время поступления вызовов.

Инкапсуляция протокола ррр и процесс аутентификации

При конфигурировании аутентификации протокола РРР можно выбрать протокол РАР или протокол CHAP. Тип аутентификации определяется с помощью команды encapsulation ppp. Если аутентификации не требуется, то протокол РРР начинает сеанс немедленно. В противном случае процесс переходит на следующую стадию. Процесс аутентификации проиллюстрирован на рис. 13.11.

Рис. 13.11. Процесс аутентификации '

При этом процесс определяет используемый метод аутентификации. Проверяются данные в локальной базе данных или на сервере безопасности с целью проверки, соответствуют ли полученные имя и пароль пользователя имеющимся данным.

После этого процесс проверяет ответ на запрос аутентификации полученный из локальной базы данных. Если ответ положителен, то начинается сеанс протокола РРР. Если ответ отрицателен, то пользователь немедленно получает отказ в доступе.

После того, как этап установки соединения РРР в протоколе РАР завершен, удаленный узел повторно посылает пару значений "имя пользователя-пароль" маршрутизатору до тех пор, пока аутентификация не будет подтверждена или не будет прекращено соединение.

В протоколе CHAP после этапа установки соединения РРР локальный маршрутизатор посылает сообщение-вызов удаленному узлу. Удаленный узел отвечает значением, вычисляемом с помощью односторонней хэш-функции (обычно MD5). Локальный маршрутизатор сверяет этот ответ со своим собственным вычисленным хеш-значением. Если эти значения совпадают, то результат аутентификации считается положительным и подтверждается. В противном случае соединение немедленно прерывается.

Приведенные ниже описание этапов и рисунки иллюстрируют последовательность событий, которые происходят в процессе аутентификации по протоколу CHAP между двумя маршрутизаторами. Однако они не соответствуют реальным сообщениям, содержащимся в выводе по команде debug ppp negotiation. Дополнительная информация содержится в документе "Understanding debug ppp negotiation Output", который можно просмотреть по адресу www.cisco.com/warp/public/471/debug_ppp_negotiation.html.

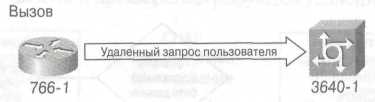

На рис. 13.12 показаны следующие этапы процесса аутентификации.

Этап 1. Вызов поступает на устройство 3640-1. Входной интерфейс сконфигурирован с помощью команды ррр authentication chap.

Этап 2. Протокол LCP согласовывает опции CHAP и MD5.

Этап 3. При этом вызове требуется вызов CHAP от 3640-1 к вызывающему маршрутизатору.

Рис. 13.12. Первый этап процесса аутентификации по протоколу CHAP

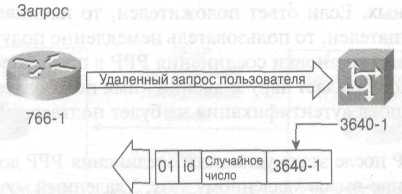

На рис 13.13 проиллюстрированы следующие этапы процесса аутентификации CHAP между двумя маршрутизаторами:

Этап 1. Создается пакет протокола CHAP со следующими характеристиками:

01= идентификатор типа пакета вызова

id = порядковый номер вызова

random = случайное число, генерируемое маршрутизатором

3640-1 = аутентификационное имя вызывающей стороны

Этап 2. Значения id и random хранятся на вызываемом маршрутизаторе

Этап 3. Пакет вызова посылается вызывающему маршрутизатору. Поддерживается список ожидающих вызовов.

Рис. 13.13. Второй этап процесса аутентификации протокола CHAP

На рис. 13.14 проиллюстрирован прием пакета вызова от взаимодействующего устройства и его обработка алгоритмом MD5

Рис. 13.14. Третий этап процесса аутентификации протокола CHAP

Маршрутизатор обрабатывает входящий пакет вызова протокола CHAP следующим образом.

Этап 1. Значение идентификатора id подается на хеш-генератор алгоритма MD5.

Этап 2. Выбранное случайным образом значение подается на хеш-генератор алгоритма MD5.

Этап 3. Имя 3640-1 используется для поиска пароля. При этом маршрутизатор ищет позицию, которая соответствует имени пользователя в пакете вызова. В данном примере он ищет следующую информацию: username 3640-1 password pel

Этап 4. Этот пароль подается на хеш-генератор алгоритма MD5.

Результатом является обработанный односторонней хэш-функцией алгоритма MD5 вызов протокола CHAP, который будет отправлен в ответе протокола CHAP.

На рис. 13.15 показан процесс создания ответного пакета протокола CHAP, отправляемого аутентификатору. На этом рисунке отображены следующие этапы.

Этап 1. Ответный пакет собирается из следующих компонентов:

02 = идентификатор типа ответного пакета протокола CHAP

id = копируется из пакета вызова

hash = выдаваемое хеш-генератором MD5 значение (обработанная хэш-функцией информация пакета вызова)

766-1 = Имя устройства для процесса идентификации. Оно требуется взаимодействующему устройству для поиска имени пользователя и его пароля, которые необходимы для проверки идентичности (она будет более подробно рассмотрена далее).

Этап 2. Пакет ответа посылается инициатору вызова.

Рис. 13.15. 4-й этап процесса аутентификации протокола CHAP

На рис. 13.16 показано, каким образом инициатор вызова обрабатывает пакет ответа на свой запрос.

Рис. 13.16. 5-й этап процесса аутентификации протокола CHAP

Ответный пакет протокола CHAP обрабатывается (аутентификатором) следующим образом.

Этап 1. Идентификатор id используется для нахождения первоначального пакета вызова.

Этап 2. Идентификатор id подается на хеш-генератор алгоритма MD5.

Этап 3. Случайное значение первоначального вызова подается на хеш-генератор алгоритма MD5.

Этап 4. Имя 766-1 используется для поиска пароля в одном из следующих источников:

Локальная база данных, содержащая имена пользователей и их пароли;

Сервер службы удаленной аутентификации удаленного пользователя (Remote Authentication Dial-In User Service — RADIUS) или сервер управляющей системы терминального доступа (Controller Access Con trol System — TACACS+)

Этап 5. Пароль подается на хеш-генератор MD5.

Этап 6. Хеш-значение, полученное в ответном пакете, сравнивается с вычисленным хеш-значением алгоритма MD5. СНАР-аутентификация считается успешной, если вычисленное и полученное значения равны.

На рис. 13.17 проиллюстрировано сообщение об успешной аутентификации, посылаемое вызывающему маршрутизатору.

Рис. 13.17. Шестой этап процесса аутентификации протокола CHAP

Если аутентификация прошла успешно, то пакет протокола CHAP создается из следующих компонентов:

03 = тип сообщения об успешной аутентификации протокола CHAP.

id = Копируется из ответного пакета.

"Welcome in" — просто текстовое сообщение, содержащее понятное пользователю объяснение.

Если результат аутентификации отрицателен, то соответствующий пакет протокола CHAP создается из следующих компонентов:

04 = тип сообщения об отрицательном результате аутентификации протокола CHAP;

id = Копируется из ответного пакета;

"Authentication failure" или другое текстовое сообщение, содержащее понятное пользователю объяснение. Пакет успешной аутентификации или отрицательный ответ направляется вызывающему маршрутизатору.