- •АВТОМОБИЛЬНЫЕ ДОРОГИ И МОСТЫ

- •Д. Ю. Александров

- •ПЕРСПЕКТИВА ИСПОЛЬЗОВАНИЯ ОТХОДОВ БАЗАЛЬТОВЫХ ВОЛОКОН В ДОРОЖНОЙ ОТРАСЛИ

- •Р.И. Гогунов, А.В. Маглан

- •НЕОБХОДИМОСТЬ УСТРОЙСТВА СЛОЕВ ИЗНОСА НА ДОРОГАХ ОБЩЕГО ПОЛЬЗОВАНИЯ

- •Т.В. Знаменская, К.О. Ларина

- •АНАЛИЗ МЕТОДОВ И ПРОЕКТИРОВАНИЯ ТРАНСПОРТНЫХ РАЗВЯЗОК ГЕРМАНИИ И РОССИИ

- •ПРИЧИНЫ МОРОЗНОГО ПУЧЕНИЯ НА АВТОМОБИЛЬНЫХ ДОРОГАХ ОМСКОЙ ОБЛАСТИ

- •М. Д. Калушин, А. С. Марков

- •СПОСОБЫ УКРЕПЛЕНИЯ И СТАБИЛИЗАЦИИ ГРУНТОВ

- •С.А. Милюшенко

- •РАБОЧИЙ ПРОЦЕСС УКЛАДКИ АСФАЛЬТОБЕТОННОЙ СМЕСИ АСФАЛЬТОУКЛАДЧИКОМ С АДАПТИВНОЙ СИСТЕМОЙ УПРАВЛЕНИЯ

- •О ПРОБЛЕМАХ И СПОСОБАХ ИХ РЕШЕНИЯ ПРИ КАПИТАЛЬНОМ РЕМОНТЕ АВТОМОБИЛЬНЫХ ДОРОГ В СИБИРСКОМ РЕГИОНЕ

- •С.Н. Пономарева

- •ДЕФОРМИРОВАНИЕ УПРУГОВЯЗКОПЛАСТИЧНЫХ СЛОИСТЫХ ДОРОЖНЫХ КОНСТРУКЦИЙ ПОД ДЕЙСТВИЕМ МНОГОКРАТНЫХ ЗАГРУЖЕНИЙ

- •О. Н. Посохова

- •СОВРЕМЕННЫЕ СИСТЕМЫ УЧЕТА ИНТЕНСИВНОСТИ ДВИЖЕНИЯ

- •Ю. А. Цыбенко

- •М. В. Чертеу

- •ТЕХНОЛОГИИ СТРОИТЕЛЬСТВА И АРХИТЕКТУРА

- •В.Ю. Белова

- •МОДИФИЦИРОВАННЫЙ ВИД ЯЧЕИСТОГО БЕТОНА

- •В.Ю. Белова

- •ПРИМЕНЕНИЕ ПЕНОСТЕКЛА В СТРОИТЕЛЬСТВЕ

- •В.В. Давлетшин

- •РОЛЬ РЕСУРСОСБЕРЕГАЮЩИХ ТЕХНОЛОГИЙ В ИННОВАЦИОННОМ РАЗВИТИИ СТРОИТЕЛЬСТВА

- •В.С. Дергачев, Н.С. Проничкин, А.С. Гольфенбейн

- •ОСОБЕННОСТИ ЗИМНЕГО БЕТОНИРОВАНИЯ ФУНДАМЕНТОВ МЕЛКОГО ЗАЛОЖЕНИЯ ПРИ СТРОИТЕЛЬСТВЕ МАЛОЭТАЖНЫХ ЗДАНИЙ

- •К.С. Кудинова

- •Е.С. Кузьмина

- •ПРОГРЕССИВНАЯ ТЕХНОЛОГИЯ ТОРКРЕТ-БЕТОНИРОВАНИЯ

- •В.А. Машков

- •АНАЛИЗ ЭФФЕКТИВНОСТИ УПРАВЛЕНЧЕСКОГО ТРУДА СТРОИТЕЛЬНОЙ ОРГАНИЗАЦИИ

- •Е.А. Сеитов

- •ВЛИЯНИЕ ГЕОМЕТРИЧЕСКОГО РАДИУСА ГИБА АРОЧНОГО ПРОФИЛЯ НА МЕСТНУЮ УСТОЙЧИВОСТЬ ЭЛЕМЕНТОВ СЕЧЕНИЯ

- •Е.А. Сеитов

- •А.А.Финько

- •АНАЛИЗ ЭФФЕКТИВНОСТИ ПРОИЗВОДСТВЕННОЙ ДЕЯТЕЛЬНОСТИ СТРОИТЕЛЬНОЙ ОРГАНИЗАЦИИ

- •М.С. Черногородова

- •ОБЗОР МЕТОДОВ ПРОЕКТИРОВАНИЯ СОСТАВОВ КОМПОЗИЦИОННЫХ МАТЕРИАЛОВ

- •Д.В. Шушура, Е.В. Тарасов, М.А. Ращупкина

- •СУХИЕ СТРОИТЕЛЬНЫЕ СМЕСИ – ГАРЦОВКА

- •АРХИТЕКТУРА И ГРАДОСТРОИТЕЛЬСТВО

- •М.С. Банбан

- •НЕБО В КАРТИНАХ ОМСКИХ ХУДОЖНИКОВ

- •С.В. Басманова

- •ОБЩЕСТВЕННЫЕ И КАМЕРНЫЕ ПРОСТРАНСТВА В ГОРОДСКИХ ПЕЙЗАЖАХ ОМСКИХ ХУДОЖНИКОВ

- •В.Ю. Белова, К.С. Кудинова

- •РЕКОНСТРУКЦИИ УЛИЦЫ КРАСНЫХ ЗОРЬ НА ОТРЕЗКЕ УЛИЦЫ МАРШАЛА ЖУКОВА – УЛИЦЫ ДЕКАБРИСТОВ

- •К.С. Гудков

- •ГАРМОНИЗАЦИЯ ЗАСТРОЙКИ В ГРАНИЦАХ УЛ. КРАСНЫЙ ПУТЬ И ПАРКОВОЙ ЗОНЫ "ЗЕЛЕНЫЙ ОСТРОВ"

- •К.С. Гудков

- •ГОРОД КАК КОНЦЕПТ. АБСТРАКТНЫЙ ГОРОД И МЕТОДЫ АБСТРАКТНОГО ИЗОБРАЖЕНИЯ ГОРОДСКИХ ПРОСТРАНСТВ

- •А.С. Ефименко, А.Л. Пшеничникова

- •РЕКОНСТРУКЦИЯ УЛИЦЫ МАЛУНЦЕВА И УЧАСТКА ПРОСПЕКТА КУЛЬТУРЫ (ОТ УЛИЦЫ 20 ПАРТСЪЕЗДА ДО УЛИЦЫ МАЛУНЦЕВА)

- •Н.А. Камионко, Е.Е. Кулагина

- •Т.Б. Капкина

- •СИБИРСКАЯ УСАДЬБА: С ЗАКРЫТЫМ ДВОРОМ

- •А.С. Ковтун

- •ОБЪЁМНО-ПЛАНИРОВОЧНЫЕ РЕШЕНИЯ МАЛОЭТАЖНЫХ ЖИЛЫХ ЗДАНИЙ В УСЛОВИЯХ КРАЙНЕГО СЕВЕРА

- •О. С. Козак

- •ВЛИЯНИЕ ОМСКОЙ КРЕПОСТИ НА ПЛАНИРОВКУ ЦЕНТРАЛЬНОЙ ЧАСТИ ОМСКА

- •К.С. Кудинова

- •ВЛИЯНИЕ РАЗМЕЩЕНИЯ ПАРКОВОК НА ПЛОТНОСТЬ ЖИЛОГО ФОНДА МИКРОРАЙОНА

- •Е.С. Кузлякина

- •ГОРОД КАК ПРОСТРАНСТВО ПАМЯТИ В ТВОРЧЕСТВЕ ОМСКИХ ХУДОЖНИКОВ

- •С.О. Мельникова, О.И. Дурнева

- •ОБЪЕМНО-ПЛАНИРОВОЧНЫЕ РЕШЕНИЯ МАЛОЭТАЖНЫХ ЖИЛЫХ ЗДАНИЙ В УСЛОВИЯХ ЖАРКОГО СУХОГО КЛИМАТА

- •С.А. Морозова

- •ВОСКРЕСЕНСКИЙ ВОЕННЫЙ СОБОР

- •Д.П. Нохрина

- •ЕДИНИЦЫ ПЕШЕХОДНОГО РИТМА ПРОСПЕКТА КАРЛА МАРКСА ГОРОДА ОМСКА

- •А. А. Сарафонова

- •БЛОКИРОВАННЫЕ ДОМА С ГОСТЕВОЙ ФУНКЦИЕЙ

- •О.А. Филиппова

- •СВЕТОВОЙ ОБРАЗ ИСТОРИЧЕСКОЙ ЧАСТИ ГОРОДА РОСТОВА-НА-ДОНУ. ПРОЕКТИРОВАНИЕ УЛИЧНОГО ОСВЕЩЕНИЯ

- •Е.В. Цыганкова

- •СПОСОБ ОПРЕДЕЛЕНИЯ КОЭФФИЦИЕНТА ПУАССОНА СТРОИТЕЛЬНО-ДОРОЖНЫХ МАТЕРИАЛОВ

- •С. В. Савельев, А.С. Белодед

- •А.Н. Гололобова, В.С. Серебренников

- •ПОВЫШЕНИЕ ЭФФЕКТИВНОСТИ СТРОИТЕЛЬСТВА АВТОЗИМНИКОВ

- •А.И. Ишутинов

- •ПРИМЕНЕНИЕ ДИФФЕРЕНЦИАЛЬНЫХ УРАВНЕНИЙ К ПОСТРОЕНИЮ МАТЕМАТИЧЕСКОЙ МОДЕЛИ ДВИГАТЕЛЯ

- •Н.А. Кирюшкина, П.В. Орлов

- •ПРИМЕНЕНИЕ ИОННО-ПЛАЗМЕННОЙ И ИОННО-ЛУЧЕВОЙ ОБРАБОТОК ДЛЯ ПОВЫШЕНИЯ ИЗНОСОСТОЙКОСТИ РЕЗЦОВ ДОРОЖНЫХ ФРЕЗ

- •А. В. Ковалёв

- •КОНСТРУКЦИЯ ГРУНТОУБОРЩИКА ДЛЯ РАБОЧЕГО ОБОРУДОВАНИЯ ТРАНШЕЕКОПАТЕЛЯ

- •В. Н. Кузнецова, И. С. Кузнецов

- •АНАЛИЗ КОНСТРУКТИВНЫХ ОСОБЕННОСТЕЙ ДОРОЖНЫХ ФРЕЗ

- •В. Н. Кузнецова, М. В. Орёл

- •ОПТИМАЛЬНЫЙ ВЫБОР МАШИН ДЛЯ ЗАВИНЧИВАНИЯ СВАЙ В НЕФТЕГАЗОВОМ СТРОИТЕЛЬСТВЕ

- •В.И. Попков

- •СОВЕРШЕНСТВОВАНИЕ МЕТОДИКИ РАСЧЕТА ПРОДОЛЖИТЕЛЬНОСТИ КОПАНИЯ ОДНОКОВШОВОГО ГИДРАВЛИЧЕСКОГО ЭКСКАВАТОРА

- •В.И. Попков

- •СОВЕРШЕНСТВОВАНИЕ МЕТОДИКИ РАСЧЕТА ПРОДОЛЖИТЕЛЬНОСТИ РАБОЧЕГО ЦИКЛА ОДНОКОВШОВОГО ГИДРАВЛИЧЕСКОГО ЭКСКАВАТОРА

- •С.В. Савельев, Д.П. Семенов, А.А. Шаев

- •ДЕФЕКТОСКОПЫ ДЛЯ КОНТРОЛЯ КАЧЕСТВА СВАРНЫХ ШВОВ СТАЛЬНЫХ НЕФТЯНЫХ РЕЗЕРВУАРОВ И ТРУБОПРОВОДОВ

- •А.А. Солин

- •ПРИМЕНЕНИЕ ОПРЕДЕЛЕННОГО ИНТЕГРАЛА К ВЫЧИСЛЕНИЮ ПОТЕРИ МОЩНОСТИ ОТ ВОЗДЕЙСТВИЯ СИЛЫ ТРЕНИЯ

- •В.Н. Кузнецова, В.Е. Трейзе

- •СОВЕРШЕНСТВОВАНИЕ ДОРОЖНО-СТРОИТЕЛЬНЫХ МАШИН, ГИДРОПРИВОДОВ И СИСТЕМ УПРАВЛЕНИЯ

- •М. В. Беркович

- •МОДЕЛИРОВАНИЕ ПРОЦЕССА ДВИЖЕНИЯ АВТОГРЕЙДЕРА ПО КРИВОЛИНЕЙНОЙ ТРАЕКТОРИИ

- •И.С. Бычков

- •ОЦЕНКА УСТОЙЧИВОСТИ ГРУЗОПОДЪЕМНОЙ МАШИНЫ ПРИ ИСПОЛЬЗОВАНИИ ГРУНТОВЫХ ЯКОРЕЙ

- •ПОВЫШЕНИЕ ЭФФЕКТИВНОСТИ ЭКСПЛУАТАЦИИ АВТОМОБИЛЬНОГО ТРАНСПОРТА

- •Е. А. Быстрицкий, В. А. Лисин

- •ЭКОНОМИЧЕСКОЕ ОБОСНОВАНИЕ АДРЕСНОЙ РЕГУЛИРОВКИ СИСТЕМ ПИТАНИЯ ДИЗЕЛЬНЫХ ДВИГАТЕЛЕЙ

- •В.И. Гурдин, Е.А. Вставский

- •А.Е. Еремин, В.А. Лисин

- •ВЛИЯНИЕ ТЕХНИЧЕСКОГО СОСТОЯНИЯ СИСТЕМЫ ВЫПУСКА НА ПОКАЗАТЕЛИ РАБОТЫ АВТОМОБИЛЯ

- •НЕКОТОРЫЕ ФРАГМЕНТЫ ТЕПЛОВОГО РАСЧЕТА НЕЙТРАЛИЗАТОРОВ ВЫХЛОПНЫХ ГАЗОВ

- •С.А. Комаров

- •СОВЕРШЕНСТВОВАНИЕ КОНСТРУКЦИИ УСТРОЙСТВА ДЛЯ ПРОВЕРКИ ГЕРМЕТИЧНОСТИ КОРПУСНЫХ ДЕТАЛЕЙ ТРАНСПОРТНОГО СРЕДСТВА

- •ПРИМЕНЕНИЕ МОЛЕКУЛЯРНОГО НАКОПИТЕЛЯ ЭНЕРГИИ ДЛЯ УЛУЧШЕНИЯ ПУСКОВЫХ КАЧЕСТВ ДВИГАТЕЛЕЙ В УСЛОВИЯХ НИЗКИХ ТЕМПЕРАТУР

- •МЕТОДЫ РАСЧЕТА ПРОЦЕССА ГОРЕНИЯ В ДВС

- •Э.Р. Раенбагина

- •ОСОБЕННОСТИ ПРИМЕНЕНИЯ СЖИЖЕННОГО УГЛЕВОДОРОДНОГО ГАЗА ПРИ ЭКСПЛУАТАЦИИ ГИБРИДНЫХ АВТОМОБИЛЕЙ

- •Э.Р. Раенбагина

- •И.А. Ражин

- •МОДЕЛИРОВАНИЕ ДОРОЖНОГО ДВИЖЕНИЯ С ИСПОЛЬЗОВАНИЕМ МАТЕМАТИЧЕСКИХ МЕТОДОВ

- •Л.Н. Тышкевич, А.С. Игнаткин

- •Л.Н. Тышкевич, А.В. Плетухов

- •ОСОБЕННОСТИ ЭКСПЛУАТАЦИИ АВТОМОБИЛЕЙ, ОСНАЩЕННЫХ ГАЗОБАЛЛОННЫМ ОБОРУДОВАНИЕМ В ГОРОДЕ ОМСКЕ

- •ХРАНЕНИЕ И КОНСЕРВАЦИЯ АВТОМОБИЛЯ

- •А.Н. Чебоксаров

- •ОСОБЕННОСТИ ЭКСПЛУАТАЦИИ ТРАНСПОРТНО-ТЕХНОЛОГИЧЕСКИХ МАШИН В УСЛОВИЯХ НИЗКИХ ОТРИЦАТЕЛЬНЫХ ТЕМПЕРАТУР

- •А.Н. Чебоксаров

- •УТИЛИЗАЦИЯ ИЗНОШЕННЫХ АВТОМОБИЛЬНЫХ ШИН В РОССИИ И ЗА РУБЕЖОМ

- •Л.Н. Тышкевич, М.С. Шевелев

- •ОБОСНОВАНИЕ ПРИМЕНЕНИЯ МЕТОДОВ И СРЕДСТВ СИСТЕМЫ СЕРТИФИКАЦИИ (ДС АТ) ПРИ РАЗРАБОТКЕ МЕТОДИКИ КОНТРОЛЯ КАЧЕСТВА ВЫПОЛНЕННЫХ РАБОТ ПО ТЕХНИЧЕСКОМУ ОБСЛУЖИВАНИЮ И РЕМОНТУ

- •В.А.Весна, Д.В. Белов

- •П.Ю. Ивушкин

- •СРАВНИТЕЛЬНЫЙ АНАЛИЗ ЭЛЕКТРОПРИВОДОВ С ДВИГАТЕЛЯМИ ПОСТОЯННОГО ТОКА И АСИНХРОННЫМИ ТРЕХФАЗНЫМИ ДВИГАТЕЛЯМИ ПЕРЕМЕННОГО ТОКА С ЧАСТОТНЫМ УПРАВЛЕНИЕМ

- •А.Д. Лекомцева, Р.В. Бехштедт

- •ОСОБЕННОСТИ СИСТЕМ ПУСКА «СТАРТЕР-ГЕНЕРАТОР» МИКРОГИБРИДНЫХ АВТОМОБИЛЕЙ

- •П.В. Литвинов

- •ВЫБОР МЕТОДОВ И СРЕДСТВ ИЗМЕРЕНИЯ ТОКСИЧНОСТИ И ДЫМНОСТИ ОТРАБОТАВШИХ ГАЗОВ ПОРШНЕВЫХ ДВИГАТЕЛЕЙ

- •Д.В. Малко

- •ДИАГНОСТИРОВАНИЕ ТОПЛИВНОЙ АППАРАТУРЫ ДИЗЕЛЯ НАКЛАДНЫМ ПЬЕЗОЭЛЕКТРИЧЕСКИМ ДАТЧИКОМ ДАВЛЕНИЯ

- •В.Д. Мадеев

- •СОВРЕМЕННЫЕ СИСТЕМЫ ВПРЫСКА ТОПЛИВА В ДИЗЕЛЬНОМ ДВИГАТЕЛЕ

- •А.А. Матвеев

- •ИСПОЛЬЗОВАНИЕ ДИМЕТИЛОВОГО ЭФИРА В КАЧЕСТВЕ ДОБАВКИ К ДИЗЕЛЬНОМУ ТОПЛИВУ

- •И.В. Ольков

- •РАСЧЕТ ФОРСУНКИ С ПЬЕЗОЭЛЕКТРИЧЕСКИМ УПРАВЛЕНИЕМ ХОДА ИГЛЫ

- •А. В. Ушаков

- •ОСОБЕННОСТИ УПРАВЛЕНИЯ ВПРЫСКОМ ВОДЫ ВО ВПУСКНОЙ ТРУБОПРОВОД ДВИГАТЕЛЕЙ ВНУТРЕННЕГО СГОРАНИЯ

- •А.А. Проскурин

- •КОЛЕНЧАТЫЕ ВАЛЫ ДВИГАТЕЛЯ ВНУТРЕННЕГО СГОРАНИЯ

- •СОВЕРШЕНСТВОВАНИЕ ЭКСПЛУАТАЦИИ АВТОМОБИЛЬНОГО ТРАНСПОРТА

- •А.С. Кашталинский

- •К.К. Нурмагамбетова, М.Г. Симуль

- •С.М. Порхачева, О.О.Черныш, А.Е. Шабалина

- •ПРОБЛЕМА НЕЗАЩИЩЕННОСТИ ПЕШЕХОДОВ ПРИ ОБЕСПЕЧЕНИИ БЕЗОПАСНОСТИ ДОРОЖНОГО ДВИЖЕНИЯ

- •О.О. Черныш

- •ВКЛЮЧЕНИЕ ОБЩЕСТВЕННЫХ ОРГАНИЗАЦИЙ В ОБЕСПЕЧЕНИЕ БЕЗОПАСНОСТИ ДОРОЖНОГО ДВИЖЕНИЯ

- •И.Н. Афанасьев

- •ИССЛЕДОВАНИЕ ГРУЗОПОТОКОВ СЕЛЬХОЗТЕХНИКИ В ОМСКОЙ ОБЛАСТИ

- •М. И. Бражник, С.С. Войтенков

- •ПОДХОДЫ В РЕШЕНИИ ЗАДАЧИ ОПЕРАТИВНОГО ПЛАНИРОВАНИЯ ПЕРЕВОЗОК ШТУЧНЫХ ГРУЗОВ В УСЛОВИЯХ МНОЖЕСТВА ГО И ГП

- •В.В. Велькер

- •СОВЕРШЕНСТВОВАНИЕ ЭКСПЛУАТАЦИИ АВТОМОБИЛЬНОГО ТРАНСПОРТА С УЧЕТОМ ВЛИЯНИЯ ФАКТИЧЕСКОЙ ГРУЗОПОДЪЕМНОСТИ НА ПЛАНОВЫЕ ПОКАЗАТЕЛИ

- •Д. В. Гаврилин

- •НЕКОТОРЫЕ ПОДХОДЫ К ВЫБОРУ ПОДВИЖНОГО СОСТАВА ДЛЯ ПЕРЕВОЗКИ ПАССАЖИРОВ

- •Е.С. Денисов, С.С. Войтенков

- •СОСТОЯНИЕ ПРАКТИКИ ПЕРЕВОЗОК НАВАЛОЧНЫХ ГРУЗОВ В ГОРОДАХ

- •Н.А. Жолудева

- •МАРШРУТЫ ПЕРЕВОЗОК ГРУЗОВ МЕЛКИМИ ОТПРАВКАМИ В ГОРОДАХ

- •С.А. Карась

- •ОПИСАНИЕ СУЩЕСТВУЮЩЕЙ СИСТЕМЫ ОРГАНИЗАЦИИ ПЕРЕВОЗОК БЕТОННОЙ СМЕСИ ООО «БЕНАР-АВТО»

- •Д.Д. Карташова

- •НЕКОТОРЫЕ ИТОГИ ОБЗОРА ИНФОРМАЦИОННЫХ СИСТЕМ, ПРИМЕНЯЕМЫХ В ГРУЗОВЫХ АВТОМОБИЛЬНЫХ ПЕРЕВОЗКАХ

- •А. Б. Касимова

- •А.И. Клопунова

- •СУЩЕСТВУЮЩИЕ ИНФОРМАЦИОННЫЕ СИСТЕМЫ В АВТОМОБИЛЬНЫХ ПЕРЕВОЗКАХ

- •В.В. Кобец

- •ПОСТАНОВКА ЗАДАЧИ ИССЛЕДОВАНИЯ ВЛИЯНИЯ СПОСОБОВ (МЕТОДОВ) ОРГАНИЗАЦИИ ЦЕНТРАЛИЗОВАННЫХ ПЕРЕВОЗОК ХЛЕБОБУЛОЧНЫХ ИЗДЕЛИЙ В ГОРОДЕ ОМСКЕ НА РЕЗУЛЬТАТЫ ПЛАНИРОВАНИЯ

- •Д.А. Малятина

- •РЕЗУЛЬТАТЫ ИЗУЧЕНИЯ ОПЕРАТИВНОГО ПЛАНИРОВАНИЯ ПЕРЕВОЗОК ГРУЗОВ АВТОМОБИЛЯМИ ДО 1991 ГОДА В ГОРОДСКИХ УСЛОВИЯХ ЭКСПЛУАТАЦИИ

- •Е.В. Морозова

- •ОБОСНОВАНИЕ ФАКТОРОВ, ВЛИЯЮЩИХ НА БЕЗОПАСНОСТЬ РАБОТЫ СИСТЕМ «ПРМ-АТС»

- •А.Б. Мустафина

- •ОСОБЕННОСТИ ЛОГИСТИЧЕСКИХ ПРОЦЕССОВ НА СКЛАДЕ

- •Т.Л. Новохатская

- •ХАРАКТЕРИСТИКА ПЕРЕВОЗИМЫХ ГРУЗОВ В «ДРСУ 6» Г. КАЛАЧИНСКА

- •ТРАНСПОРТНО-ПЛАНИРОВОЧНАЯ СТРУКТУРА ГОРОДА ОМСКА

- •Н.А. Пономарев

- •СТРУКТУРА ИМПОРТА ГРУЗОВ ХИМИЧЕСКОЙ ПРОМЫШЛЕННОСТИ В ОМСКУЮ ОБЛАСТЬ ЗА 2015 ГОД

- •А.Е. Розбах

- •ОСНОВНЫЕ ПОЛОЖЕНИЯ ОРГАНИЗАЦИИ ГРУЗОВЫХ ПРОЦЕССОВ С КОНТЕЙНЕРАМИ

- •А.И. Савин

- •РЕЗУЛЬТАТЫ ИССЛЕДОВАНИЯ ТРАНСПОРТНОЙ ХАРАКТЕРИСТИКИ ЩЕБНЯ

- •Д.Д. Савченко

- •ОПИСАНИЕ ПРАКТИКИ ПЛАНИРОВАНИЯ АВТОМОБИЛЬНЫХ ПЕРЕВОЗОК СТРОИТЕЛЬНЫХ ГРУЗОВ В ГОРОДСКИХ УСЛОВИЯХ

- •Д. А. Свинцов

- •В.В. Свищева

- •СОВЕРШЕНСТВОВАНИЕ УПРАВЛЕНИЯ ТЕКУЩЕЙ ДЕЯТЕЛЬНОСТЬЮ ГРУЗОВОГО АВТОТРАНСПОРТНОГО ПРЕДПРИЯТИЯ

- •В.В. Таршилова

- •ОСОБЕННОСТИ ОРГАНИЗАЦИИ ГРУЗОВЫХ ПРОЦЕССОВ КАРЬЕРНЫХ ПЕРЕВОЗОК

- •А. И. Хамова

- •СОВЕРШЕНСТВОВАНИЕ ЭТАПОВ ТЕКУЩЕГО ПЛАНИРОВАНИЯ ДЛЯ РАБОТЫ ГРУЗОВОГО АВТОТРАНСПОРТНОГО ПРЕДПРИЯТИЯ С УЧЕТОМ ВНЕШНИХ ОПАСНОСТЕЙ И ВОЗМОЖНОСТЕЙ

- •К.О. Шабалин

- •СИСТЕМА УПРАВЛЕНИЯ ОБЩЕСТВЕННОГО ТРАНСПОРТА ГОРОДА ОМСКА

- •Д.В. Шаповал, А.К. Сергиенко

- •Е.В. Шкрабов

- •А.Ю. Шутей

- •ОБЗОР СУЩЕСТВУЮЩИХ ТЕОРЕТИЧЕСКИХ ПОЛОЖЕНИЙ ПЛАНИРОВАНИЯ АВТОМОБИЛЬНЫХ ПЕРЕВОЗОК ПРОДОВОЛЬСТВЕННЫХ ГРУЗОВ

- •ЛОГИСТИКА

- •М. Ю. Александрова, С.М. Мочалин

- •ПРОБЛЕМЫ МЕЖФУНКЦИОНАЛЬНОГО ВЗАИМОДЕЙСТВИЯ УЧАСТНИКОВ ЛОГИСТИЧЕСКОЙ СИСТЕМЫ

- •Е.К. Василюк

- •ПРИЧИНЫ ПОЯВЛЕНИЯ И ВОЗМОЖНОСТИ ИЗБАВЛЕНИЯ ОТ НЕЛИКВИДНЫХ ЗАПАСОВ

- •К.И. Гаценко

- •ИНТЕГРАЦИЯ РОССИЙСКОЙ И НЕМЕЦКОЙ ЛОГИСТИКИ

- •Д.С. Дорогов

- •ОСОБЕННОСТИ ПРИМЕНЕНИЯ СИСТЕМЫ «МУЛЬТИЛИФТ»

- •А.Д. Зубарев

- •БЕНЧМАРКИНГ ОТЕЧЕСТВЕННОЙ ПРАКТИКИ ПРИМЕНЕНИЯ ЛОГИСТИЧЕСКИХ ЦЕНТРОВ В КРУПНЫХ ГОРОДАХ РОССИИ

- •А.В. Кайгородова

- •ОПТИМИЗАЦИЯ ЛОГИСТИЧЕСКИХ ОПЕРАЦИЙ: РАСПРОСТРАНЕННЫЕ ПРОБЛЕМЫ И СПОСОБЫ ИХ РЕШЕНИЯ

- •М.Е. Каспер

- •ВНЕДРЕНИЕ ЛОГИСТИЧЕСКИХ ПРИНЦИПОВ В ПРАКТИКУ РАБОТЫ ГОРОДСКОГО ОБЩЕСТВЕННОГО ПАССАЖИРСКОГО ТРАНСПОРТА

- •В. В. Коршкова

- •АНАЛИЗ ВЗАИМОДЕЙСТВИЯ СИСТЕМ ТРАНСПОРТИРОВКИ И УПРАВЛЕНИЯ ЗАПАСАМИ

- •К.С. Петерсон

- •АНАЛИЗ ОПРЕДЕЛЕНИЯ ТРАНСПОРТНОЙ ЛОГИСТИКИ

- •В.А. Радионова

- •А.Д. Роганская

- •ОСОБЕННОСТИ ОРГАНИЗАЦИИ ПРОЦЕССА СНАБЖЕНИЯ И РАЗВИТИЯ РЫНКА ПРЕДПРИЯТИЙ ОБЩЕСТВЕННОГО ПИТАНИЯ

- •ЛОГИСТИЧЕСКИЙ ПОДХОД К ОРГАНИЗАЦИИ ПЕРЕВОЗОЧНОГО ПРОЦЕССА НА ПРЕДПРИЯТИИ ООО «ПАПИРУС – ПЛЮС»

- •М.Ю. Теньков

- •О ВЗАИМОДЕЙСТВИИ СКЛАДА И ТРАНСПОРТА

- •Л.В. Тюкина

- •УПРАВЛЕНИЕ ПРОЦЕССАМИ ДОСТАВКИ ГРУЗА АВТОМОБИЛЬНЫМ ТРАНСПОРТОМ НА ОСНОВЕ КОНЦЕПЦИЙ «ТОЧНО В СРОК», «ТОЧНО В ПОСЛЕДОВАТЕЛЬНОСТИ»

- •Л.В. Тюкина

- •Е.В. Уткина

- •МОНИТОРИНГ РЫНКА МОРОЖЕНОГО В РОССИИ

- •А.А. Файлерт

- •ФОРМИРОВАНИЕ РЕГИОНАЛЬНОГО ЛЕСОПРОМЫШЛЕННОГО КЛАСТЕРА В РАМКАХ СТРАТЕГИИ СОЦИАЛЬНО-ЭКОНОМИЧЕСКОГО РАЗВИТИЯ ОМСКОЙ ОБЛАСТИ

- •О.М. Чернобривец

- •МОТИВАЦИЯ ВОДИТЕЛЕЙ-ЭКСПЕДИТОРОВ КАК КРИТЕРИЙ ПОВЫШЕНИЯ КАЧЕСТВА ДОСТАВКИ ГРУЗОВ ОТ ОПТОВЫХ КОМПАНИЙ В РОЗНИЧНУЮ ТОРГОВУЮ СЕТЬ

- •Л.С. Чернова

- •МЕТОДЫ ОПРЕДЕЛЕНИЯ ПОТРЕБНОСТИ В АВТОТРАНСПОРТНЫХ СРЕДСТВАХ ПРИ ОРГАНИЗАЦИИ ПРОИЗВОДСТВА ДОРОЖНО-СТРОИТЕЛЬНЫХ РАБОТ

- •О.В. Чигвинцева

- •Р.Е. Шипицына

- •ИННОВАЦИОННЫЕ РЕШЕНИЯ ПРИ ОРГАНИЗАЦИИ РАБОТЫ ПОДЪЕМНО-ТРАНСПОРТНОГО ОБОРУДОВАНИЯ НА СКЛАДЕ

- •В.О. Ярцева

- •ОСОБЕННОСТИ ЛОГИСТИЧЕСКОЙ КОНЦЕПЦИИ «JUST IN TIME»

- •Ж.С. Аронова, А.В. Козлова

- •А.Г. Бушмакина, А.В. Козлова

- •Ю.А. Веберлинг

- •А.Д. Герасимов, В.А. Кирющенко

- •К.В. Дорошенко

- •ИСПОЛЬЗОВАНИЕ INTERNET-ТЕХНОЛОГИЙ ДЛЯ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ ТРАНСПОРТНЫХ СРЕДСТВ

- •А. А. Колебер

- •ОСОБЕННОСТИ РАЗРАБОТКИ АДАПТИВНОГО ДИЗАЙНА ДЛЯ WEB-ПРИЛОЖЕНИЙ

- •И.С. Мышев

- •О.С. Сафин, В.С. Баженов

- •ОСОБЕННОСТИ РАЗРАБОТКИ ИНФОРМАЦИОННОЙ СРЕДЫ С ИСПОЛЬЗОВАНИЕМ ИНСТРУМЕНТОВ ДОПОЛНЕННОЙ РЕАЛЬНОСТИ

- •А.С. Сорока

- •А.Н. Фокин

- •ПРОБЛЕМЫ ФОРМИРОВАНИЯ ЕДИНОЙ БАЗЫ ДАННЫХ ГРАЖДАН СТРАНЫ

- •А.А. Вагина

- •ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ НА ВОДНОМ ТРАНСПОРТЕ

- •М.Ю. Дягелев

- •АВТОМАТИЗИРОВАННОЕ ПРОЕКТИРОВАНИЕ МАРШРУТОВ СНЕГОУБОРОЧНОЙ ТЕХНИКИ НА ОСНОВЕ ФОРМАЛИЗОВАННЫХ МАТЕМАТИЧЕСКИХ МОДЕЛЕЙ

- •Д.С. Жилин

- •О.Б. Иноземцева

- •АНАЛИЗ ОБЕСПЕЧЕНИЯ БЕЗОПАСНОСТИ В ОБЛАЧНЫХ СЕРВИСАХ

- •А.Г. Кузнецов

- •КЛИЕНТСКАЯ ЧАСТЬ АВТОМАТИЗИРОВАННОЙ СИСТЕМЫ «ПРОВЕРКА ПРАВИЛЬНОСТИ СОСТАВЛЕНИЯ SQL ЗАПРОСОВ»

- •П.А. Мальцев

- •А.В. Меньшиков

- •А.А. Нигрей

- •ИНФОРМАЦИОННАЯ БЕЗОПАСНОСТЬ НА ЖЕЛЕЗНОДОРОЖНОМ ТРАНСПОРТЕ

- •Д.С. Русаков

- •ОСОБЕННОСТИ БЛОКИРОВКИ ДАННЫХ В КОНСУЛЬТАЦИОННОЙ ИНФОРМАЦИОННОЙ СИСТЕМЕ «ФУТБОЛЬНЫЙ ТРАНСФЕРНЫЙ РЫНОК»

- •МЕТОДИЧЕСКИЕ ПОДХОДЫ ПО ОТБОРУ ПЕРСОНАЛА ЦЕНТРОВ МОНИТОРИНГА И РЕАГИРОВАНИЯ НА ИНЦИДЕНТЫ ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ

- •М.К. Шушубаева

- •ПРИМЕНЕНИЕ ПРОГРАММНЫХ ПРОДУКТОВ ДЛЯ СТРОИТЕЛЬНЫХ ХОЛДИНГОВ

- •М.К. Шушубаева

- •ПРИМЕНЕНИЕ ERP СИСТЕМ В СТРОИТЕЛЬНОЙ ОТРАСЛИ: ПРОБЛЕМЫ, ВНЕДРЕНИЕ

- •ИНФОРМАТИКА И ВЫЧИСЛИТЕЛЬНАЯ ТЕХНИКА

- •Д.Б. Абрамов, С.О. Баранов

- •БИОМЕТРИЧЕСКАЯ ИДЕНТИФИКАЦИЯ ПОЛЬЗОВАТЕЛЯ ПО РИСУНКУ ВЕН ЛАДОНИ

- •ИННОВАЦИОННОЕ РАЗВИТИЕ ЭКОНОМИКИ ТРАНСПОРТА

- •А.С. Данилова

- •ПРИМЕНЕНИЕ ПРОГРАММНОГО СРЕДСТВА «EVA АНАЛИЗ РИСКОВ» НА ПРИМЕРЕ ПРОИЗВОДСТВЕННОГО ПРЕДПРИЯТИЯ

- •В.А. Зубарев

- •ЭФФЕКТИВНОСТЬ КОММЕРЧЕСКОЙ ДЕЯТЕЛЬНОСТИ АВТОТРАНСПОРТНЫХ ПРЕДПРИЯТИЙ, ФАКТОРЫ ЕЕ ОПРЕДЕЛЯЮЩИЕ

- •М.Г. Зятикова

- •ИЗДЕРЖКИ УПУЩЕННОЙ ВЫГОДЫ

- •К.Ю. Квасова

- •НАПРАВЛЕНИЯ ПОВЫШЕНИЯ ЭФФЕКТИВНОСТИ ТРАНСПОРТНОГО ПОДРАЗДЕЛЕНИЯ ВЕДОМСТВЕННОГО ПРЕДПРИЯТИЯ

- •Н.В. Рыбина

- •ЭКОНОМИЯ ТОПЛИВА АВТОМОБИЛЕЙ

- •С.В. Сухарева, М.С. Тихонова

- •ТЕХНИКО-ЭКОНОМИЧЕСКИЕ ОСОБЕННОСТИ ТРАНСПОРТА ОМСКОЙ ОБЛАСТИ

- •И.А. Эйхлер

- •ПРОЦЕДУРНАЯ МОДЕЛЬ ОРГАНИЗАЦИИ ПЕРЕРАБОТКИ РЕЗИНОСОДЕРЖАЩИХ ОТХОДОВ НА ОСНОВЕ МЕХАНИЗМА ГОСУДАРСТВЕННО-ЧАСТНОГО ПАРТНЕРСТВА

- •В.Н. Буцык

- •ПРИМЕНЕНИЕ СТАТИСТИЧЕСКИХ МЕТОДОВ ДЛЯ СНИЖЕНИЯ КОЛИЧЕСТВА БРАКОВАННОЙ ПРОДУКЦИИ

- •Т.Ш. Гизатулин

- •ПОВЫШЕНИЕ КАЧЕСТВА ПЕРЕВОЗОК НА ТРАСПОРТЕ

- •Т.Ш. Гизатулин

- •ПРОБЛЕМЫ И ПЕРСПЕКТИВЫ АВТОМАТИЧЕСКОГО ВЕСОВОГО КОНТРОЛЯ

- •О. А. Долгушина

- •ИНВЕСТИЦИОННАЯ ПОЛИТИКА ПРЕДПРИЯТИЯ

- •К.Д. Зубакина

- •ТЕНДЕНЦИИ РАЗВИТИЯ КОНЦЕПЦИИ СОЦИАЛЬНОЙ ОТВЕТСТВЕННОСТИ РОССИЙСКИХ ПРЕДПРИЯТИЙ

- •Д. Ж. Исина, Е. А. Байда

- •О.О. Караванова

- •Л. В. Киюшова

- •КЛЮЧЕВЫЕ ПОКАЗАТЕЛИ ЭФФЕКТИВНОСТИ

- •К. В. Ковальская

- •М.С. Макарова

- •СОВЕРШЕНСТВОВАНИЕ ПРОЦЕССА ОБСЛУЖИВАНИЯ ПОКУПАТЕЛЕЙ В РОЗНИЧНОЙ ТОРГОВЛЕ, КАК СРЕДСТВО ПОВЫШЕНИЯ КОНКУРЕНТОСПОСОБНОСТИ

- •В. А. Осит, Н. Д. Телятникова, О. С. Панчурин

- •ПОТРЕБИТЕЛЬСКОЕ ПОВЕДЕНИЕ И ПРАВА ПОТРЕБИТЕЛЯ

- •А. А. Рогачевский

- •ИНФОРМАЦИОННЫЕ ПРОДУКТЫ В УПРАВЛЕНИИ КАЧЕСТВОМ

- •О.А. Семёнова

- •КОНКУРЕНТОСПОСОБНОСТЬ И КОНКУРЕНТНЫЕ ПРЕИМУЩЕСТВА ПРЕДПРИЯТИЯ (НА ПРИМЕРЕ ООО «МЕТРО КЭШ ЭНД КЕРРИ»)

- •К.С. Смолина

- •О.П. Сорока

- •ОПРЕДЕЛЕНИЕ КОЛИЧЕСТВА СИГМ ПРОЦЕССОВ

- •Н.Д. Телятникова, О.С. Панчурин

- •ПРОИЗВОДСТВЕННЫЙ МЕНЕДЖМЕНТ: СТРАТЕГИЧЕСКОЕ ПЛАНИРОВАНИЕ

- •С. Е. Тибогарова

- •УПРАВЛЕНИЕ КАЧЕСТВОМ ПРИ ГРУЗОПЕРЕВОЗКАХ

- •ТЕОРИЯ И ПРАКТИКА ПРОМЫШЛЕННОЙ, ПОЖАРНОЙ БЕЗОПАСНОСТИ И ОХРАНЫ ТРУДА

- •Д. Ю. Гавришев

- •ВЛИЯНИЕ СРЕДСТВ ИНДИВИДУАЛЬНОЙ ЗАЩИТЫ НА БЕЗОПАСНОСТЬ ВЕДЕНИЯ ОГНЕВЫХ РАБОТ

- •А.Е. Доценко

- •ПОВЫШЕНИЕ БЕЗОПАСНОСТИ ЭКСПЛУАТАЦИИ ОБОРУДОВАНИЯ НА ТЕПЛОЭНЕРГЕТИЧЕСКИХ СТАНЦИЯХ

- •Н.О. Лапшина

- •ПРОГРЕСС В НЕФТЕПЕРАБОТКЕ – ОБНОВЛЁННАЯ АТ-9

- •В. В. Столяров

- •МЕТОДЫ И МЕРОПРИЯТИЯ ОБЕСПЕЧЕНИЯ ПРОМЫШЛЕННОЙ БЕЗОПАСНОСТИ ОПАСНЫХ ПРОИЗВОДСТВЕННЫХ ОБЪЕКТОВ

- •И.А. Бредгауэр

- •ОСНОВНЫЕ ФАКТОРЫ ВЛИЯНИЯ ЗАГОРОДНОЙ АВТОМОБИЛЬНОЙ ДОРОГИ НА ОКРУЖАЮЩУЮ СРЕДУ

- •И.И. Глухова

- •ОРГАНИЗАЦИЯ ОБОРОТНОГО ВОДОСНАБЖЕНИЯ НА АВТОМОЙКЕ ЗАО «ИРТЫШСКОЕ»

- •М.В. Журавлёва

- •ПОИСК РЕШЕНИЯ ПРОБЛЕМЫ ОЧИСТКИ СТОЧНЫХ ВОД ТЭЦ-3 Г. ОМСКА

- •О.М. Машинская

- •К.С. Охотникова

- •СПОСОБЫ ОЧИСТКИ ОТХОДЯЩИХ ГАЗОВ КОТЕЛЬНОЙ ПОС. ИРТЫШСКИЙ ОМСКОГО РАЙОНА

- •Е.А. Пышмынцева

- •ЭКОЛОГИЧЕСКИЕ ПРОБЛЕМЫ ПРИ ВЫВОДЕ НЕФТЕПРОВОДОВ ИЗ ЭКСПЛУАТАЦИИ

- •К.В. Сайб

- •ОЦЕНКА И ВЫБОР МЕРОПРИЯТИЙ ПО БОРЬБЕ С НЕЖЕЛАТЕЛЬНОЙ РАСТИТЕЛЬНОСТЬЮ В ПОЛОСЕ ОТВОДА АВТОМОБИЛЬНЫХ ДОРОГ

- •Е.А. Семенова

- •Ю.В. Фастишевская

- •ИСПОЛЬЗОВАНИЕ СНЕГОПЛАВИЛЬНЫХ УСТАНОВОК И СТАНЦИЙ ДЛЯ УЛУЧШЕНИЯ ЭКОЛОГИЧЕСКОЙ ОБСТАНОВКИ В Г. ОМСКЕ

- •ПСИХОЛОГО-ПЕДАГОГИЧЕСКИЕ АСПЕКТЫ СИСТЕМЫ НЕПРЕРЫВНОГО ОБРАЗОВАНИЯ

- •А.А. Габбасова

- •СОЦИАЛЬНОЕ ПАРТНЕРСТВО КАК ФАКТОР УЛУЧШЕНИЯ КАЧЕСТВА ОБРАЗОВАНИЯ

- •А.В. Горина

- •ПОДДЕРЖКА МОЛОДЕЖИ В СФЕРЕ ПРОЕКТНОЙ ДЕЯТЕЛЬНОСТИ В РАМКАХ ПРОГРАММЫ «ЛОГИСТИКА МОЛОДЕЖНЫХ ИНИЦИАТИВ»

- •О.А. Зайко, А.М. Мкртчян Такуи

- •МЕДИКО-ПСИХОЛОГО-ПЕДАГОГИЧЕСКИЕ АСПЕКТЫ ПОВРЕЖДЕНИЯ У ДЕТЕЙ В ХОДЕ ДОРОЖНО-ТРАНСПОРТНЫХ ПРОИСШЕСТВИЙ

- •А.А. Занкевич, Е.В. Никульченкова

- •ФОРМИРОВАНИЕ ПРОФЕССИОНАЛЬНОЙ МОТИВАЦИИ ОБУЧАЮЩИХСЯ ПО НАПРАВЛЕНИЮ 44.03.04 «ПРОФЕССИОНАЛЬНОЕ ОБУЧЕНИЕ» ПРОФИЛЮ ПОДГОТОВКИ «ТРАНСПОРТ»

- •Е.А. Зимина

- •РОЛЬ ИНЖЕНЕРНЫХ НАУК В СОЗДАНИИ УСЛОВИЙ ДЛЯ СЕНСОРНОГО РАЗВИТИЯ ОБУЧАЮЩИХСЯ

- •И.В. Казакова

- •ПСИХОЛОГО-ПЕДАГОГИЧЕСКОЕ СОПРОВОЖДЕНИЕ ПРОЦЕССА ПРОЕКТИРОВАНИЯ

- •Ю.Л. Макарова

- •ВОЗМОЖНОСТИ ГЕНДЕРНОГО ПОДХОДА В ПРОФИЛАКТИКЕ БУЛЛИНГА В ПОДРОСТКОВОМ ВОЗРАСТЕ

- •Н.П. Мурзина, Ж.Н.Тельнова

- •К.А. Обельчакова

- •ТЕОРЕТИЧЕСКИЕ ОСНОВЫ ИСПОЛЬЗОВАНИЯ АКТИВНЫХ МЕТОДОВ ОБУЧЕНИЯ В ПРОЦЕССЕ ФОРМИРОВАНИЯ САМОСТОЯТЕЛЬНОЙ ДЕЯТЕЛЬНОСТИ СТУДЕНТОВ

- •Е. Г. Ожогова, Н.Г. Оськина

- •ОСОБЕННОСТИ ЛИЧНОСТНОЙ РЕФЛЕКСИИ В ЮНОШЕСКОМ ВОЗРАСТЕ

- •Е.А. Павлова

- •К. А. Харченко

- •ПСИХОЛОГИЧЕСКИЕ ОСОБЕННОСТИ САМОАКТУАЛИЗАЦИИ ЛИЧНОСТИ В ПЕРИОД МОЛОДОСТИ

- •Е.В. Чердынцева

- •ИССЛЕДОВАНИЕ СФОРМИРОВАННОСТИ ЭКОЛОГИЧЕСКОЙ КУЛЬТУРЫ МЛАДШИХ ШКОЛЬНИКОВ ВО ВНЕУРОЧНОЙ ДЕЯТЕЛЬНОСТИ

- •Е. А. Черкевич, И. А. Михайлова

- •Е. А. Черкевич, В. В. Тикутьева

- •СТИЛИ ПОВЕДЕНИЯ В КОНФЛИКТНОЙ СИТУАЦИИ СТУДЕНТОВ С РАЗНЫМ УРОВНЕМ ЭМОЦИОНАЛЬНОЙ ВОЗБУДИМОСТИ

- •Н.В. Александрова, А.В. Шайдуров

- •ГУМАНИТАРНЫЕ НАУКИ

- •П.В. Ополев

- •РАЗМЕРНОСТЬ ЧЕЛОВЕКА: ОТ ПРОСТЫХ ТЕХНИЧЕСКИХ ОБЪЕКТОВ К СЛОЖНЫМ ИНФОРМАЦИОННЫМ СИСТЕМАМ

- •К. М. Эрбах

- •ВНУТРЕННЯЯ И ВНЕШНЯЯ ПОЛИТИКА МАРГАРЕТ ТЭТЧЕР ВО ВРЕМЯ ЕЕ ПРЕМЬЕРСТВА С 1979 ПО 1990 ГОДЫ

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

УДК 004

УЯЗВИМОСТЬ К SQL-ИНЪЕКЦИЯМ В ДЕЙСТВУЮЩЕМ

WEB ПРИЛОЖЕНИИ

THE VULNERABILITY OF THIS SQL-INJECTION

IN THE CURRENT WEB APPLICATION

А.В. Меньшиков

Сибирский государственный автомобильно-дорожный университет (СибАДИ), Россия, г. Омск

Аннотация. Статья посвящена SQL-инъекциям, которые в свою очередь являются

одними из самых серьезных и опасных уязвимостей приложений, работающих с СУБД. И хотя методы защиты от подобных атак существуют, не всегда приложение оказывается достаточно защищено, поэтому важно понимать, как обнаружить и закрыть данную уязвимость в своем приложении и как она может быть использована злоумышленником.

Ключевые слова: SQL-инъекции, уязвимости web приложений, атаки на СУБД.

Введение

Что представляют из себя SQL инъекции? Это некий «кусок» кода, а именно SQL запроса который может быть встроен т.е. добавлен в другой запрос, при этом система управления базами данных (СУБД), которая должна была выполнить «безобидный» запрос, выполнит то чего пожелал от нее злоумышленник и что в свою очередь может привести к очень нехорошим последствиям.

Почему это важно? В настоящее время практически все люди уже давно активно 748 пользуются интернетом и тем огромным количеством ресурсов, которые он предоставляет.

Люди стали общаться в социальных сетях, оплачивать покупки, заказывать билеты на транспорт и многое другое, но для этого они предоставляют некую информацию о себе так же, как и приложение предоставляет некоторую информацию самим пользователям. Вся эта информация хранится на серверах в виде больших баз данных, к которым мы получаем доступ в виде запроса и выбираем те данные, которые нам нужно или которые предоставила система. Но благодаря SQL инъекциям мы можем осуществлять действия, которые не были изначально заложены в системе.[2]

Как известно SQL-инъекции разделяют на несколько типов. Это разделение основано на

методе (приеме), с помощью которого и определяют данную уязвимость. Таким образом, существует разделение на пять типов:

1)Union SQL-инъекция. Использование данной техники основано на применении

оператора UNION, который позволяет объединить результаты выполнения двух или более запросов SELECT. Использование данной техники заключается в добавлении нужного запроса SELECT при помощи оператора UNION к первоначальному запросу. Для корректности результирующего запроса, полученного при помощи оператора UNION, необходимо, чтобы у двух выражений SELECT совпадало количество и тип аргументов.

2)Error-based SQL-инъекция. Данная техника используется, когда приложение некорректно

обрабатывает исключения, возникающие при работе с СУБД, и сообщение о возникшем исключении отображается пользователю.

3)Blind SQL-инъекция. В случае если нельзя использовать Union и Error-based SQL-

инъекцию: результат выполнения запроса не отображается пользователю либо приложение корректно обрабатывает исключения. Однако если при этом, модифицируя запрос, можно влиять на логику работы приложения: при определенных входных данных некоторые страницы отображаются неправильно или запрос возвращает только часть информации. В этом случае можно использовать технику Blind SQL. Составляется SQL-выражение, которое при истинном

значении не нарушает логику работы приложения. При ложном же значении возникает

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

аномальное поведение в работе приложения: страницы неправильно отображаются либо возвращается только часть данных.

4)Time-based SQL-инъекция. Данная техника похожа на Blind SQL-инъекцию. Также составляется SQL-выражение, но анализируется не возвращаемый результат, а время отклика сервера СУБД. При ложном значении SQL-выражения время отклика незначительно, а при

истинном значении составляет несколько секунд.

5)Out-bound SQL-инъекция. В случае если ни одна из вышеперечисленных техник эксплуатации SQL-инъекций не применима можно воспользоваться Out-bound техникой. Для

применения данной техники необходим удаленный сервер, который находится под контролем злоумышленника, либо доступ к директории на сервере СУБД. Техника заключается в следующем: злоумышленник направляет вывод результата SQL-запроса на удаленный сервер,

используя протоколы DNS, HTTP, SMTP, или осуществляет запись в файл, который расположен

вдоступной для злоумышленника директории на сервере СУБД.[1][3]

749

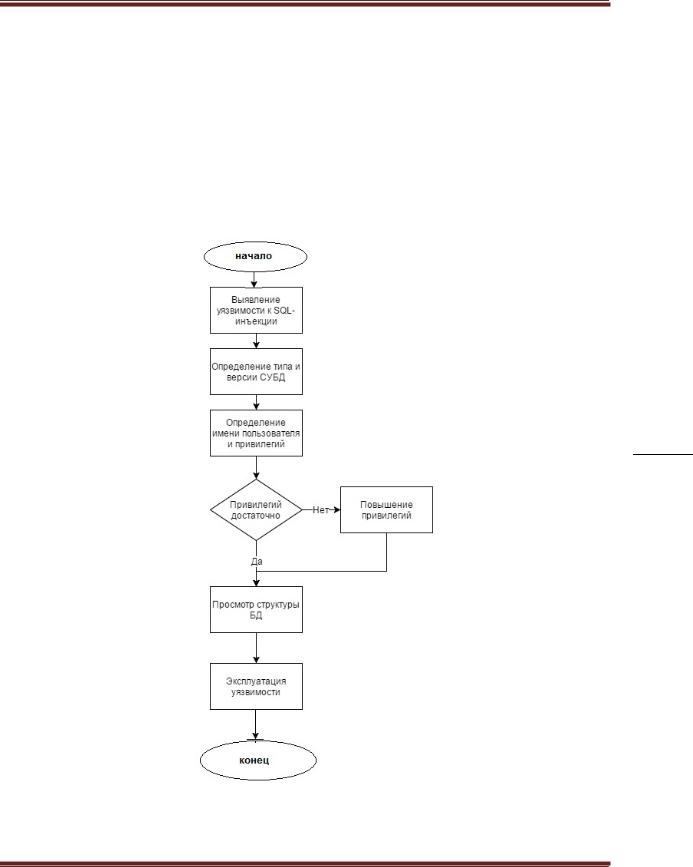

Рисунок 1 – Cхема выявления и эксплуатации SQL-инъекций

Но почему же возникает подобная уязвимость? Во-первых, это создание динамических

запросов так как имеется необходимость именно генерировать запрос и при этом если

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

допустить ошибку и никак не фильтровать параметры, то в него можно подставить свой произвольный код и запрос уже будет иметь совершенно другую логику. Во-вторых, это

неправильная обработка исключений и плюс ко всему если вывод ошибок еще и доступен пользователю, то он может узнать тип и версию СУБД, что в свою очередь может привести к проведению дополнительных атак на приложение.

Как происходит процесс обнаружения и эксплуатации SQL-инъекций? Сначала необходимо

понять, а есть ли она вообще, ведь не все приложения имеют подобную уязвимость. Для этого необходимо определить в каком месте срабатывает запрос, так как нет запроса - нет и уязвимости. Это может быть какое-либо поисковое поле, адресная строка и даже cookie

браузера. И после этого посмотреть, как приложение ведет себя в той или иной ситуации если пользоваться приемами, перечисленными выше. Также необходимо определить СУБД с которой работает приложение, так как разные СУБД имеют немного отличающийся синтаксис и могут повести себя по-разному. На рисунке 1 представлена схема выявления и эксплуатации

уязвимости.

Таким образом, следуя по данной схеме можно в полной мере пользоваться SQL- инъекциями, но если какой-то из этапов не будет осуществим, например, просмотр структуры БД, то использование инъекции может стать невозможным, так как без знания имен таблиц

работать с БД не получится.

Заключение

В данной статье были рассмотрены методические подходы поиска и применения SQL-

инъекций, которые могли бы дать злоумышленнику полный доступ к данным, хранящимся на сервере. Чтобы избежать компрометации данных, необходимо не только пользоваться современными средствами защиты, но тестировать собственные системы на предмет уязвимости, так как лучшая защита, это когда противник не знает где ему нападать.

Научные руководители – ст. преподаватель Любич С. А.;

д-р пед. наук, проф. Семенова З. В.

750

Библиографический список

1.Justin, C. SQL Injection Attacks and Defense/ С. Justin. – Syngress Date, 2009.

2.Карвин, Б. Программирование баз данных SQL. Типичные ошибки и их истранение / Б. Карвин. – М.: Рид групп, 2012. – 336 с.

3.Sqlmap: SQL-инъекции — это просто [Электронный ресурс]. – Режим доступа:

https://xakep.ru/2011/12/06/57950/http://www.grandars.ru/college/psihologiya/metody-psihologii.html (дата обра-

щения: 15.01.2017).

THE VULNERABILITY OF THIS SQL-INJECTION IN THE CURRENT WEB APPLICATION

A.V. Menshikov

Abstract. The article is devoted to SQL-injections, which in turn is one of the most serious and dangerous applications, vulnerabilities, working with databases. Although the methods of protection against such attacks, there are not always the application is sufficiently protected, so it is important to understand how to find and close the vulnerability in your application and how it can be used by criminals.

Keywords: SQL-injection vulnerabilities of web applications, the attack on the database.

Меньшиков Артур Викторович (Россия, г. Омск) – студент группы БИб-13И1 ФГБОУ ВО «СибАДИ»

(644080, г. Омск, пр. Мира, 5, e-mail: artur_menshikov@inbox.rumailto:valeria.chud@yandex.ru).

Научные руководители – Любич Станислав Александрович (Россия, г. Омск) ст. преподаватель кафедры «Информационная безопасность» ФГБОУ ВО «СибАДИ» (644080, г. Омск, пр. Мира, 5, e-mail:

ljubich_stas@mail.ru);

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

Семенова Зинаида Васильевна (Россия, г. Омск) доктор педагогических наук, профессор, |

|

заведующий кафедрой «Информационная безопасность» ФГБОУ ВО «СибАДИ» (644080, г. Омск, пр. |

|

Мира, 5, e-mail: zvs111@gmail.com). |

|

Menshikov Artur Viktorovich (Russian Federation, Omsk) – student of group BIb-13I1 of The Siberian State |

|

Automobile and Highway University (SibADI) (644080, Mira, 5 prospect, Omsk, Russian Federation, e-mail: |

|

artur_menshikov@inbox.ru) |

|

Scientific advisers – Lubich Stanislav Alexandrovich (Russian Federation, Omsk) – senior lecturer of The |

|

Department "Information security" Siberian State Automobile and Highway University (SibADI) (644080, Mira, 5 |

|

prospect, Omsk, Russian Federation, e-mail: ljubich_stas@mail.ru); |

|

Semenova Zinaida Vasilievna (Russian Federation, Omsk) – doctor of pedagogical sciences, professor, head |

|

of The Department "Information security" Siberian State Automobile and Highway University (SibADI) (644080, |

|

Mira, 5 prospect, Omsk, Russian Federation, e-mail: zvs111@gmail.com. |

|

УДК 004.056 |

|

АНАЛИЗ СИСТЕМ СБОРА И ОБРАБОТКИ СВЕДЕНИЙ О СОБЫТИЯХ |

|

ИНФОРМАЦИОННОЙ БЕЗОПАСНОСТИ |

|

ANALYSIS OF THE COLLECTION AND PROCESSING OF INFORMATION |

|

ABOUT THE EVENTS OF INFORMATION SECURITY |

|

А.О. Мишурин1, Е. В. Толкачева2 |

|

1Главное государственно-правовое управление Омской области, Россия, г. Омск |

|

2 Сибирский государственный автомобильно-дорожный университет (СибАДИ), Россия, г. Омск |

751 |

Аннотация. В работе рассматриваются возможности систем управления информационной безопасностью по сбору, накоплению и обработке информации о событиях, регистрируемых средствами информационной инфраструктуры организации. Обосновывается актуальность применения методов поддержки принятия решений для оценки эффективности таких систем.

Ключевые слова: событие информационной безопасности, инцидент информационной безопасности, система управления информационной безопасностью, регистрация событий информационной безопасности, расследование инцидентов информационной безопасности.

Введение

В современном обществе для любой крупной организации информация является одним из самых главных бизнес-активов, и вовремя не устраненные и известные нарушителям

уязвимости в обеспечении информационной безопасности (ИБ) могут привести к катастрофическим финансовым, репутационным и иным существенным потерям и нанести непоправимый ущерб. Поэтому остро стоит вопрос разработки эффективной и адекватной потребностям предприятия системы управления ИБ (СУИБ) и её квалифицированного внедрения и использования [1]. Основополагающей частью СУИБ является система управления инцидентами ИБ (СУИИБ). Инциденты ИБ обычно основаны на использовании не выявленных и (или) неконтролируемых уязвимостей, поэтому необходимо своевременное выявление и устранение нарушений ИБ [2].

Управление компьютерными инцидентами – это процесс или набор процессов, на вход

которых подаются данные, полученные в результате сбора и протоколирования информации о событиях, затрагивающих информационные системы, а на выходе этих процессов получают информацию о причинах произошедшего инцидента, об ущербе, нанесенном компании, и

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

мерах, которые необходимо принять для того, чтобы инцидент не повторился [3]. Таким |

|

образом первоочередной задачей управления ИБ является организация эффективной |

|

непрерывно работающей системы сбора и обработки информации о событиях ИБ. |

|

Используемые для выявления инцидентов ИБ процедуры сбора информации могут |

|

обеспечиваться как техническими, так и организационными мерами; например, в соответствии с |

|

требованиями политики безопасности работник, обнаруживший нарушение, обязан сообщить о |

|

нем в подразделение ИБ. Затем информация о выявленных инцидентах фиксируется в |

|

специальных журналах (в бумажном или электронном виде) [3]. В настоящей работе |

|

рассматриваются возможности технических мер – аппаратно-программных средств |

|

мониторинга и аудита, реализующих функции по сбору, накоплению и обработке информации о |

|

функционировании информационных систем организации. |

|

Сбор и обработка сведений о событиях ИБ в рамках СУИБ |

|

Согласно [4] событием ИБ является идентифицированное появление определенного |

|

состояния системы, сервиса или сети, указывающего на возможное нарушение политики ИБ |

|

или отказ защитных мер, или возникновение неизвестной ранее ситуации, которая может иметь |

|

отношение к безопасности. События ИБ могут быть результатом случайных или |

|

преднамеренных попыток компрометации защитных мер ИБ, но в большинстве случаев |

|

событие ИБ, само по себе, не означает, что попытка в действительности была успешной, и, |

|

следовательно, каким-то образом повлияла на конфиденциальность, целостность и (или) |

|

доступность, т. е., не все события ИБ будут отнесены к категории инцидентов ИБ. |

|

Согласно [5] в качестве источников информации о событиях ИБ организации, формируемых |

|

техническими и программными средствами мониторинга ИБ и контроля эксплуатации |

|

применяемых защитных мер, рекомендуется использовать: |

|

- регистрационные журналы систем управления, контроля и мониторинга ИБ; |

|

- системные журналы операционных систем; |

|

- системные журналы систем управления базами данных; |

|

- регистрационные журналы прикладного программного обеспечения; |

752 |

- регистрационные журналы активного сетевого оборудования; |

-регистрационные журналы применяемых средств защиты информации, в том числе средств защиты информации от несанкционированного доступа, средств защиты от воздействия вредоносного кода, регистрационные журналы специализированных программно-

технических средств обнаружения вторжений и сетевых атак, программного обеспечения проверки целостности файлов;

-информацию специализированных устройств контроля физического доступа, в том

числе телевизионных систем охранного наблюдения, систем контроля и управления доступом и охранной сигнализации.

В приложении к [5] приведен примерный перечень типов подлежащих регистрации событий ИБ на различных уровнях информационной инфраструктуры (физический уровень, уровень сетевого оборудования, уровень сетевых приложений и сервисов, уровень операционных систем, уровень технологических и бизнес-процессов). Сбор и обработка такого количества

информации выполняется в рамках функционирования комплексной СУИБ.

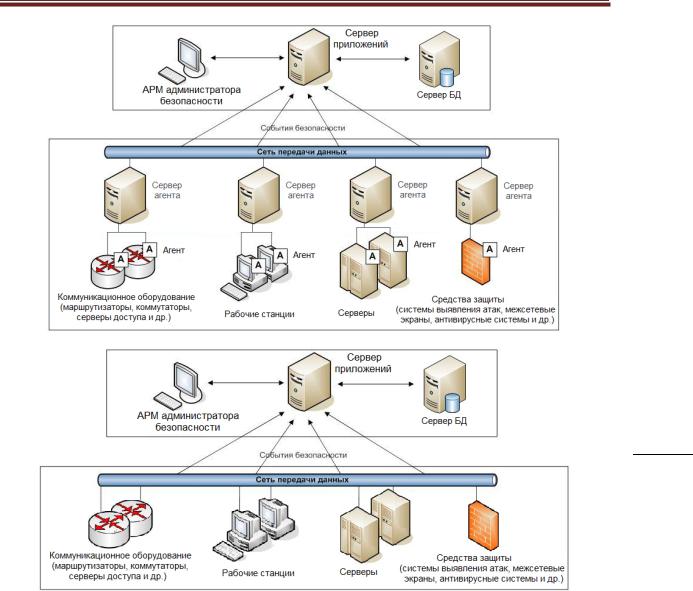

СУИБ преимущественно имеют трехуровневую архитектуру АГЕНТ-СЕРВЕР-БД (рисунок 1),

которая разворачивается поверх корпоративной сети (при необходимости включая филиалы). Cбор информации о событиях ИБ и их первоначальную обработку и фильтрацию осуществляют

агенты, после чего передают на анализ серверу приложений, который является основой системы. Сервер приложений анализирует собранную информацию и преобразует ее в более высокоуровневое и удобное для анализа представление. Вся информация, собранная агентами, а также результаты анализа ее сервером приложений сохраняются в хранилище (БД) [6]. При двухуровневой архитектуре СЕРВЕР-БД (рисунок 2) информация от источников

событий поступает на сервер приложений в «сыром» виде [7]. В обоих случаях подсистем сбора и обработки сведений о событиях информационной безопасности представляет собой совокупность источников событий и приложений для обработки генерируемых ими журналов.

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

Рисунок 1 – Трехуровневая архитектура СУИБ [8]

753

Рисунок 2 – Двухуровневая архитектура СУИБ [8]

В таблице 1 приведена сравнительная характеристика двух типов архитектур.

Таблица 1 – Преимущества и недостатки различных архитектур СУИБ

|

|

Трехуровневая архитектура |

|

Двухуровневая архитектура |

|

||||

|

|

Преимущества |

|

Недостатки |

|

Преимущества |

|

Недостатки |

|

|

- |

Снижение нагрузки |

- |

Необходимость |

- |

Автоматизированное |

- |

Дополнительная |

|

|

на каналы связи за |

установки агентов на |

ведение |

нагрузка на каналы |

|

||||

|

счет выборочной |

источники событий; |

централизованного |

связи при передаче |

|

||||

|

передачи |

- |

распределенное |

архива необработанных |

необработанных |

|

|||

|

содержимого |

хранение архива |

журналов событий; |

журналов от |

|

||||

|

журналов событий; |

журналов событий в |

- |

сбор всех сведений о |

источников событий к |

|

|||

|

- |

снижение нагрузки |

«сыром» виде на |

событиях без установки |

серверу приложений; |

|

|||

|

на сервер приложений |

серверах агентов |

каких-либо агентов на |

- |

дополнительная |

|

|||

|

за счёт выполнения |

|

|

источники |

нагрузка на сервер |

|

|||

|

предварительной |

|

|

|

|

приложений по |

|

||

|

обработки журналов |

|

|

|

|

предварительной |

|

||

|

ресурсами агентов |

|

|

|

|

обработке журналов |

|

||

|

|

|

|

|

|

|

событий |

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

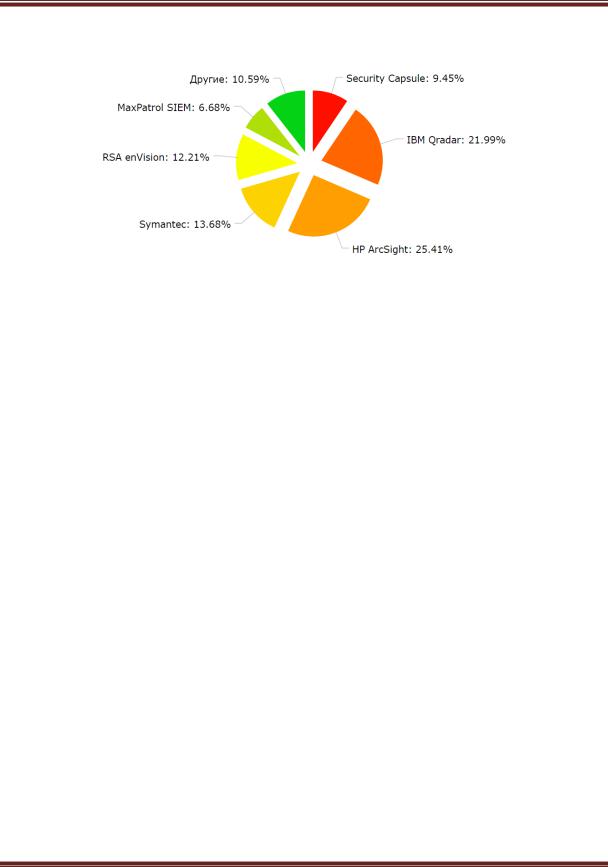

На рисунке 3 представлена диаграмма распределения наиболее распространенных СУИБ, функционирующих в организациях на территориях РФ.

Рисунок 3 – СУИБ, внедряемые в Российской Федерации [9]

При выборе СУИБ необходимо учитывать в комплексе ряд основных критериев [9]:

-удобство развёртывания;

-удобство сопровождения;

-поддержка источников событий;

-обучаемость;

-формирование отчётов;

-соответствие требованиям нормативно-правовых актов.

В таблице 2 перечислены основные показатели, которые учитываются при оценивании

СУИБ по каждому из критериев [9]. |

754 |

|||

|

|

|

|

|

Таблица 2 – Показатели оценивания СУИБ |

|

|||

|

||||

Критерии |

|

Показатели оценивания |

|

|

Удобство развёртывания |

- |

Платформа; |

|

|

|

- |

архитектура; |

|

|

|

- |

вычислительные ресурсы; |

|

|

|

- |

поддерживаемые СУБД; |

|

|

|

- |

стоимость системы. |

|

|

Удобство сопровождения |

- |

Удобство интерфейса; |

|

|

|

- |

скорость работы интерфейса; |

|

|

|

- |

техническая поддержка; |

|

|

|

- |

обучение персонала; |

|

|

|

- |

масштабируемость. |

|

|

Поддержка источников |

- |

Количество поддерживаемых источников событий; |

|

|

событий |

- |

автообнаружение источников событий; |

|

|

|

- |

качество парсинга событий; |

|

|

|

- |

мониторинг действий пользователя. |

|

|

Обучаемость |

- |

Базовые правила; |

|

|

|

- |

поведенческий анализ; |

|

|

|

- |

наличие функционала по созданию собственных правил; |

|

|

|

- |

обогащение данными из других систем. |

|

|

Формирование отчётов |

- |

Количество поддерживаемых форматов; |

|

|

|

- |

поддержка российских стандартов; |

|

|

|

- |

поддержка международных стандартов. |

|

|

Соответствие требованиям |

- |

Наличие сертификатов ФСТЭК; |

|

|

нормативно-правовых актов |

- |

выполнение требований законодательства РФ; |

|

|

|

- |

выполнение требований Постановлений Правительства РФ; |

|

|

|

- |

выполнение требований ФСТЭК, ФСБ и Гостехкомиссии. |

|

|

Результаты комплексной оценки СУИБ по выбранным критериям эффективности лишь отчасти могут объяснить предпочтения потребителей. Ведущими аналитиками выделено свыше

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.

ПРОГРАММНАЯ И АППАРАТНАЯ СОСТАВЛЯЮЩАЯ ИНФОРМАЦИОННЫХ ТЕХНОЛОГИЙ

И ИХ БЕЗОПАСНОСТЬ

ста показателей оценивания СУИБ, по каждому из которых для популярных систем приведены оценки опытных специалистов [9].

Выводы

На практике перед руководством организаций стоит куда более сложная задача, чем выбор СУИБ с наилучшими показателями эффективности, поскольку для разных организаций могут оказаться критически важными различные показатели. Поэтому в вопросе выбора СУИБ необходима поддержка принятия решения квалифицированными специалистами в области информационной безопасности. С учетом многообразия показателей и важности экспертной оценки значимости каждого из них для конкретной организации рациональному выбору СУИБ может существенно поспособствовать использование автоматизированной системы поддержки принятия решений.

Научный руководитель – д-р пед. наук, проф. Семенова З. В.

Библиографический список

1.Курило, А.П. Основы управления информационной безопасностью/ А. П. Курило, Н. Г. Милославская, М. Ю. Сенаторов, А. И. Толстой. – М. : Горячая линия-Телеком, 2014. – 244 с.

2.Милославская, Н.Г. Управление инцидентами информационной безопасности и непрерывностью бизнеса/ Н. Г. Милославская, М. Ю. Сенаторов, А. И. Толстой. – М. : Горячая линия-Телеком, 2014. – 170 с.

3.Заречнев, С.В. Система управления инцидентами информационной безопасности / С. B. Заречнев

//Information Security/ Информационная безопасность. – 2006. – № 5. – С. 42–43.

4.ГОСТ Р ИСО/МЭК ТО 18044–2007. Информационная технология. Методы и средства обеспечения безопасности. Менеджмент инцидентов информационной безопасности. – Введ. 2007–12–27. – М. : Изд-во стандартов, 2007. – 46 с.

5.РС БР ИББС-2.5–2014. Обеспечение информационной безопасности организаций банковской системы Российской Федерации. Менеджмент инцидентов информационной безопасности. – Введ. 2014–

06–01. – 29 с.

6.Башлыков, Михаил. Мониторинг, анализ и управление ИБ/ Михаил Башлыков // Information

Security/ |

Информационная безопасность. – 2008. – № 1. – С. 50–51. |

|

755 |

|

7. |

Марков, Антон. Не думай о событиях свысока / Антон |

Марков |

// Information Security/ |

|

Информационная безопасность–. 2010. – № 6. – С. 46.

8.Сердюк, Виктор HP ArcSight - эффективный инструмент для мониторинга событий ИБ / Виктор Сердюк // Information Security/ Информационная безопасность. – 2013. – № 1. – С. 32–33.

9.Проект SIEM Analytics [Электронный ресурс]. – 2016. – Режим доступа: http://www.siem.su (дата

обращения: 17.01.2017).

ANALYSIS OF THE COLLECTION AND PROCESSING OF INFORMATION ABOUT THE EVENTS OF

INFORMATION SECURITY

A.O. Mishurin, E.V. Tolkacheva

Abstract. The article considers possibilities of security information management systems for the collection, accumulation and information processing about the events registered by information infrastructure tools of the organization are considered. Relevance of applying of decision support methods for assessment of efficiency of such systems.

Keywords: information security event, information security incident, Information Security Management System, registration information security events, investigation of information security incidents.

Мишурин Александр Олегович (Россия, Омск) – начальник отдела системного обеспечения и

защиты информации, член Межрегиональной общественной организации Ассоциация руководителей служб информационной безопасности (АРСИБ) (644007, г. Омск, ул. Кемеровская, д. 115,e-mail:

amishurin@gmail.com).

Фундаментальные и прикладные исследования молодых учёных: материалы Международной научно- практической конференции студентов, аспирантов и молодых учёных, 8-9 февраля 2017 г.