- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Защита информации в сетях эвм

9.1. Основные положения концепции построения и использования сетей эвм

Сетью ЭВМ или вычислительной сетью (ВС) принято называть совокупность взаимодействующих станций, организованных на базе ЭВМ (в том числе и ПЭВМ), называемых узлами сети (УС), взаимосвязанных между собой посредством каналов передачи данных (КПД), образующих среду передачи данных (СПД). Каждый УС может осуществлять обработку информации в автономном режиме и обмениваться информационными сообщениями с другими УС.

Сетевые операции регулируются набором правил и соглашений (называемых сетевым протоколом), который определяет: типы разъемов и кабелей, виды сигналов, форматы данных, алгоритмы работы сетевых интерфейсрв, способы контроля и исправления ошибок, взаимодействие прикладных процессов и др.

К настоящему времени разработано значительное число разновидностей организационного и архитектурного построения ВС. Системную их классификацию можно осуществить по следующим критериям:

по масштабу - локальные и глобальные;

по способу организации - централизованные и децентрализован ные;

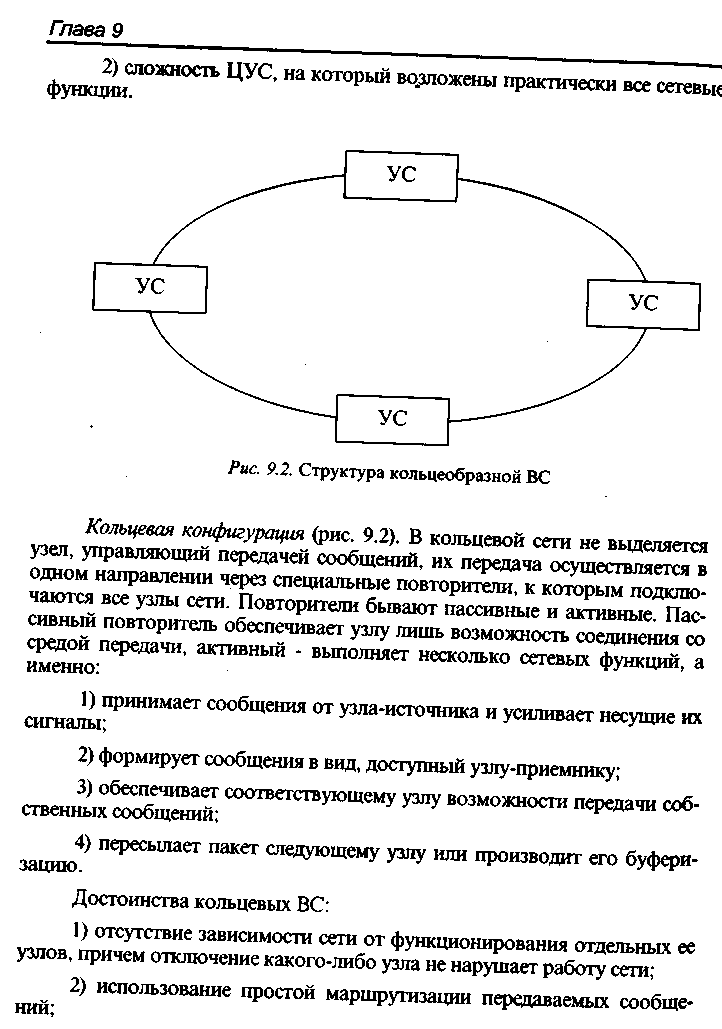

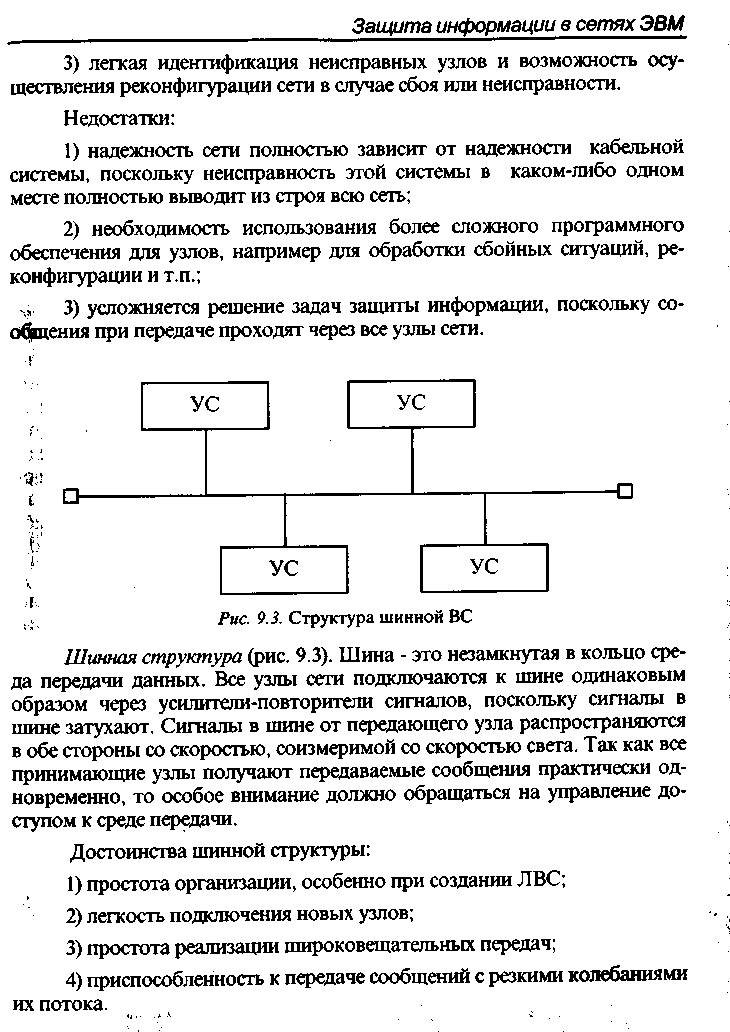

по топологии (конфигурации) - звездообразные, кольцевые, шин ные, смешанные.

Разновидности ВС по выделенным значениям перечисленных критериев характеризуются следующим образом.

Локальные ВС (ЛВС) - сети, узлы которых располагаются на небольших расстояниях друг от друга (в различных помещениях одного и того же здания, в различных зданиях, расположенных на одной и той же территории. В глобальных ВС (ГВС) узлы сети расположены на значительных расстояниях друг от друга (в различных частях крупного города, в удаленных друг от друга населенных пунктах, в различных регионах страны и даже в различных странах).

Централизованные ВС - сети, в которых предусмотрен главный узел, через который осуществляются все обмены информацией и который осуществляет управление всеми процессами взаимодействия узлов.

Глава 9

Основные недостатки:

пассивность среды передачи, в силу чего необходимо усиление сигналов, затухающих в среде;

усложнение решения задач защиты информации;

при увеличении числа УС растет опасность насыщения среды пе редачи, что ведет к снижению пропускной способности.

Комбинированные сети, как это следует из самого названия, организуются путем построения отдельных фрагментов сети по различным способам с объединением их в общую сеть.

На основе даже такого беглого рассмотрения возможных структур ВС нетрудно заключить, что для тех объектов (предприятий, учреждений, других организаций), в которых регулярно обрабатываются значительные объемы подлежащей защите информации, наиболее целесообразной будет комбинированная структура ЛВС. Например, для обработки конфиденциальной информации может быть создана самостоятельная подсеть, организованная по звездообразной схеме, а для обработки общедоступной - подсеть, организованная по шинной схеме, причем ЦУС первой подсистемы может быть подсоединен к общей шине второй подсистемы в качестве полноправного ее узла. Выдача же на общую шину защищаемой информации может блокироваться центральным узлом первой подсистемы.

Следует обратить внимание еще и на такое обстоятельство. В настоящее время есть возможности расширить само содержание понятия среды передачи, включив в него также организационную передачу сообщений, например, путем переноса дискет с помощью посыльного. Нетрудно представить, насколько это может расширить организацию сетевой обработки данных, хотя и будет сопряжено с решением дополнительных задач, в том числе и связанных с защитой информации.

Рассмотрим далее основные положения концепции построения сетевых протоколов, представляющих наборы правил и соглашений, определяющих, как отмечалось выше, следующие элементы сети.

Типы разъемов и кабелей, используемых для создания среды пе редачи.

Способы и методы передачи данных.

Алгоритмы работы сетевых интерфейсов.

Способы контроля и исправления ошибок.

Методы взаимодействия прикладных процессов.

Защита информации в сетях ЭВМ

Ниже в общем виде излагается возможное содержание перечисленных элементов.

1. Типы разъемов и кабелей, используемых для создания среды передачи данных. В настоящее время для создания физической среды передачи преимущественно используются три типа кабелей: витая пара, коаксиальный и оптоволоконный.

Витая пара представляет собой два изолированных провода спиралевидно сплетенных друг с другом. Такие кабели используются давно в телефонной связи. Они обеспечивают надежную передачу данных при сравнительно небольших скоростях (несколько Мбит/с) и небольших расстояниях передачи (несколько десятков метров). Отсюда следуют рекомендации по их применению: целесообразно использовать в компактных ЛВС с не очень большими потоками данных.

Существуют две разновидности кабелей рассматриваемого типа: неэкранированные и экранированные, причем в экранированных кабелях гасятся побочные электромагнитные излучения, поэтому они защищены от перехвата передаваемой информации путем неконтактного подсоединения.

Коаксиальный кабель содержит два проводника: один служит для передачи сигналов, второй - для заземления. Роль заземления всегда играет внешний цилиндрический проводник. Пространство между проводниками заполнено изоляционным материалом.

Коаксиальный кабель способен передавать широкополосные сигналы, т.е. одновременно много сигналов, каждый на своей частоте, что обеспечивает высокую скорость передачи. Кроме того, коаксиальные кабели отличаются достаточно высокой помехоустойчивостью.

Промышленностью выпускаются стандартный (толстый) и дешевый (тонкий) разновидности коаксиального кабеля. Толстый кабель отличается повышенной помехоустойчивостью и малым затуханием передаваемых сигналов, однако для его подключения необходимы специальные разъемы - соединения. Тонкий кабель уступает толстому по помехоустойчивости и степени затухания сигнала, но он подключается к стандартным разъемам - соединениям. Кроме того, названные разновидности кабеля отличаются максимальной длиной между узлами сети: толстый -до 2500 м, тонкий - до 925 м.

Всем сказанным однозначно определяются и рекомендации по их применению в ВС.

Оптоволоконный кабель представляет собою световод на кремниевой или пластмассовой основе, который защищен материалом с низким