- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

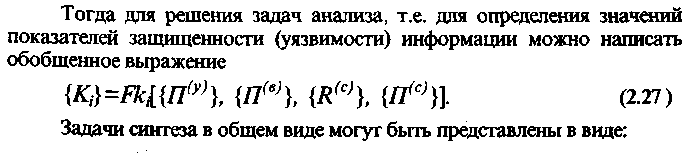

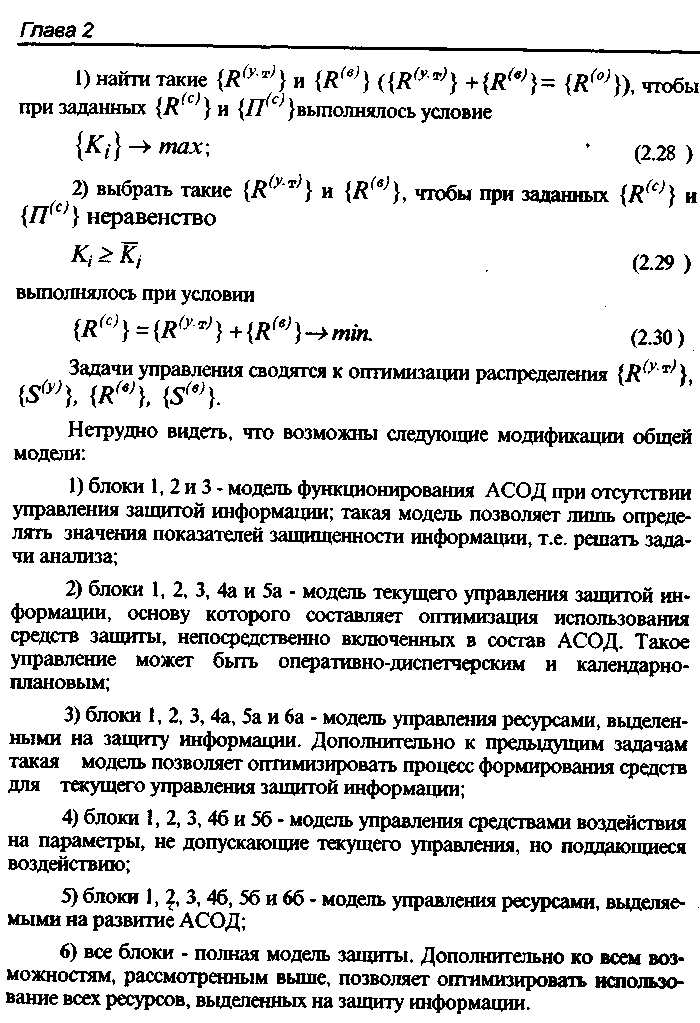

Глава 2

тимальности интерпретируется в соответствии с общими постановками оптимизационных задач: при заданных ресурсах достигнуть максимального результата или обеспечить достижение заданного результата при минимальном расходовании ресурсов. Таким образом, в любом случае речь идет о наиболее рациональном использовании ресурсов, выделяемых или необходимых для защиты информации.

Условия, в которых осуществляется защита информации, могут быть представлены следующим образом. Защищенность информации определяется некоторыми показателями, которые в свою очередь определяются некоторыми параметрами системы и внешней среды. Всю совокупность параметров, определяющих значение показателей защищенности информации, в самом общем случае можно разделить на три вида: 1) управляемые параметры, т.е. такие, значения которых полностью формируются системой защиты информации; 2) параметры, недоступные для такого однозначного и прямого управления, как параметры первого вида, но на которые система защиты может оказывать некоторое воздействие; 3) параметры внешней среды, на которые система защиты информации никаким образом воздействовать не может.

Тогда модель процесса защиты информации в самом общем виде может быть представлена так, как показана на рис. 2.9, на котором приняты следующие обозначения: {К}- множество показателей защищенности (уязвимости) информации; {П }- множество параметров внешней среды, оказывающих влияние на функционирование АСОД; {/? }-множество ресурсов АСОД, участвующих в обработке защищаемой информации; {П } - множество внутренних параметров АСОД и системы защиты информации, которыми можно управлять непосредственно в процессе обработки защищаемых данных; {П }- множество внутренних параметров АСОД, не поддающихся непосредственному управлению, но поддающихся воздействию (например, в процессе реорганизации или совершенствования компонентов системы);^ } и {R } - множества средств и ресурсов текущего управления; {S } и {R } - множества средств и ресурсов воздействия; {R(o)}- множество общих ресурсов управления.

Таким образом, приведенная модель позволяет решать все задачи моделирования систем и процессов защиты информации. Однако, чтобы воспользоваться этой общей моделью, должны быть известны функциональные зависимости значений показателей защищенности от всех обозначенных на рис. 2.9 параметров и зависимость самих параметров от размеров ресурсов, вкладываемых в отображаемые ими процессы.

Как известно, в настоящее время оба названные условия, вообще говоря, отсутствуют, что существенно ограничивает возможности практического использования рассмотренной модели.

2.5. Основные результаты развития теории защиты информации

Изложенная в § 1.6 постановка задачи защиты информации, сформированная на основе анализа современных концепций информационного обеспечения деятельности в различных сферах и ретроспективного анализа развития подходов к защите, представляет собой как бы концентрированное выражение объективных потребностей в защите. Рассмотренные же в §§ 2.2, 2.3 и 2.4 принципы, методы и модели являются суммой научно-методологических предпосылок, на основе которых могут быть построены системы для удовлетворения этих потребностей. Далее с учетом этого могут быть сформированы и научно обоснованы пробле-мы.составляющие основное содержание теории защиты информации. В их числе:

принципиальные подходы к защиты информации в современных системах ее обработки;

методы и средства, необходимые для эффективного решения все го комплекса задач защиты;

методы организации и обеспечения функционирования созда ваемых механизмов защиты;

условия, соблюдение которых необходимо или желательно для эффективного решения задач защиты;

перспективы развития подходов, методов и средств защиты.

К настоящему времени созданы основы теории защиты, главное содержание которых сводится к следующему:

в целях четкого обозначения принципиальных подходов к защи те введено понятие стратегии защиты;

в целях создания единого инструментально-методического бази са, обеспечивающего решение на регулярной основе названных выше в