- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

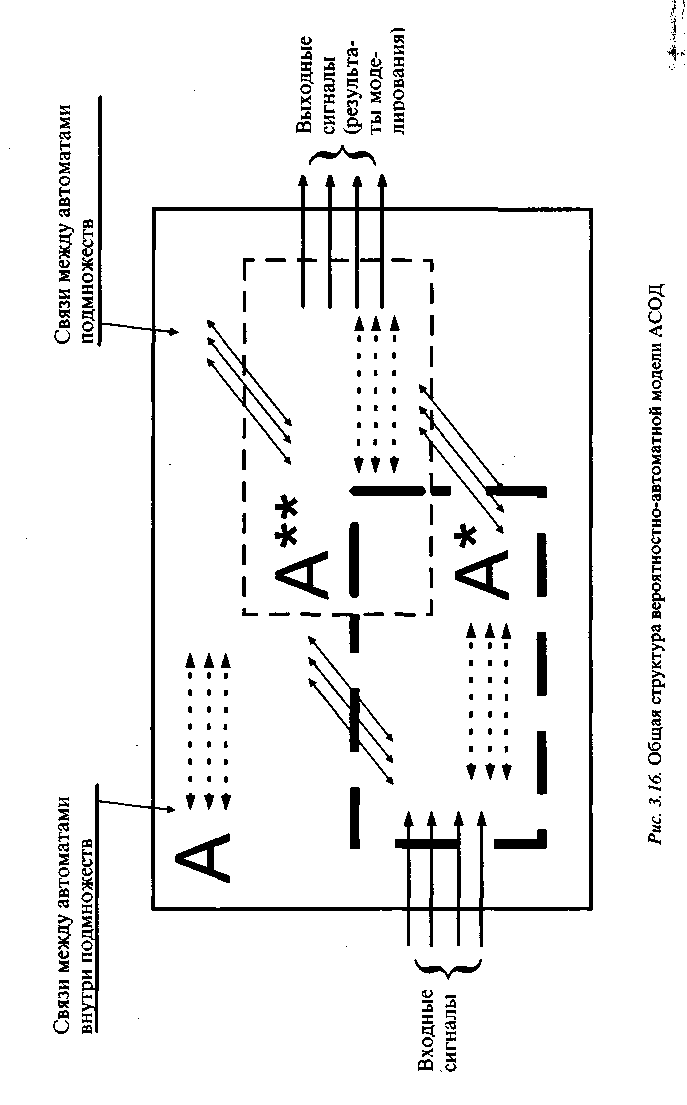

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 3

Ниже приводятся результаты применения модели к иерархическим системам, причем под иерархическими понимаются такие системы, в которых данный субъект имеет разрешенный доступ ко всем объектам, доступ к которым имеют субъекты, стоящие в иерархии ниже данного. Рассмотрены три вида иерархии:

кольцевая структура, в которой субъекты представлены совокуп ностью концентрических колец, причем субъект, относящийся к внутрен нему кольцу, имеет разрешенный доступ ко всем объектам, к которым имеют разрешенный доступ все субъекты, относящиеся к внешним (относительно данного) кольцам, а доступ в обратном направлении не должен разрешаться;

двоичная симметричная структура типа дерева, в которой каж дый субъект представлен только одним узлом дерева, причем каждый субъект должен иметь разрешенный доступ ко всем объектам, к которым имеют разрешенный доступ все субъекты, расположенные ниже данного в иерархической структуре, но не имеют доступа к объектам, к которым имеют доступ субъекты более высоких уровней иерархии;

произвольные структуры с частичным упорядочением.

Для названных видов иерархии получены следующие результаты:

в системах с кольцевой структурой, в которых выполняется усло вие /В/=/А/=и, с монотонным механизмом доступа при S"n(f)<U присвоение кода, удовлетворяющего сформулированным выше услови ям кольцевой структуры, максимизирует абсолютную и относительную степень защиты при выполнении следующих условий: в присвоении ис пользуется р!"„(/) минимальных кодов объектов, где P!"n(f) - так назы ваемый уровень линейной иерархии (для различных механизмов доступа вычисляется по различным зависимостям и составляет 1 - 6); присвоение кодов осуществляется шаг за шагом, начиная с внутреннего кольца, до бавляя каждый раз 1 бит, для чего разработана специальная алгоритми ческая процедура; субъекты по кодам доступа распределяются с макси мально возможной равномерностью;

в системах с двоичной симметричной структурой типа дерева оп тимальное (т. е. удовлетворяющее условиям доступа в иерархии и макси мизирующее абсолютную и относительную степени защиты) присвоение кодов доступа достигается итерационной процедурой, на каждом шаге которой объекты дерева делятся на два класса так, чтобы выделенные поддеревья находились в различных классах;

для произвольных иерархических структур с частичным упорядо чением доказано, что нижней оценкой числа неразрешенных доступов

Угрозы и методология оценки уязвимости информации

является п/2 ([п/с{]цел -1), где п - число узлов в иерархической структуре, a d - число возможных кодов доступа.

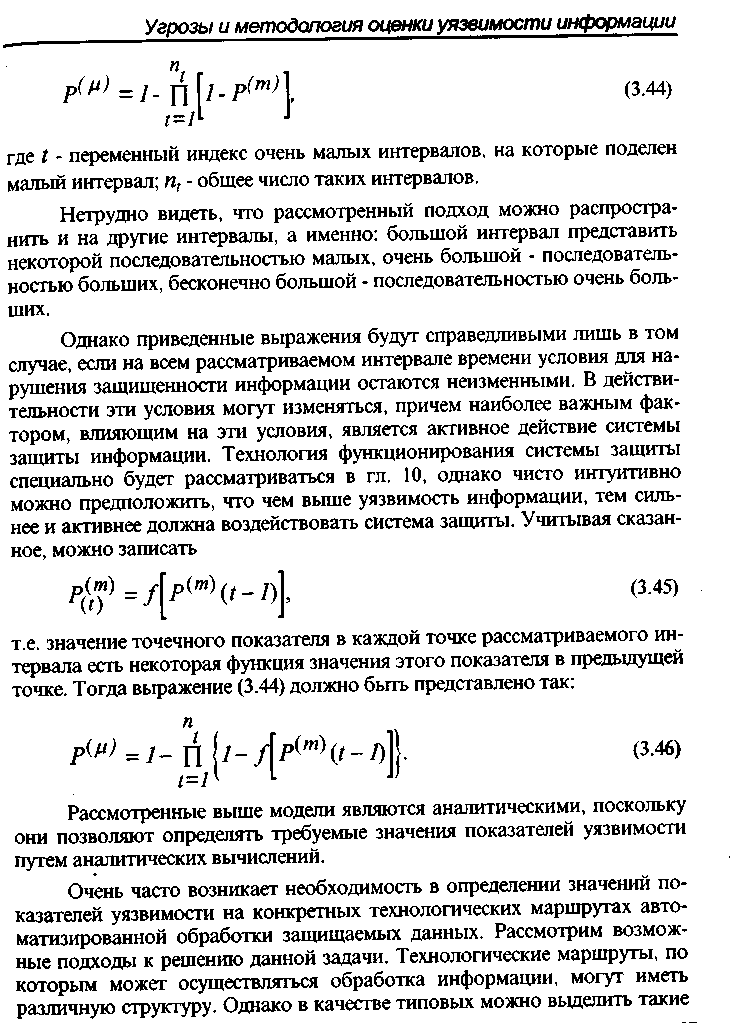

Рассмотрим далее теоретико-эмпирический подход к оценке уязвимости информации.

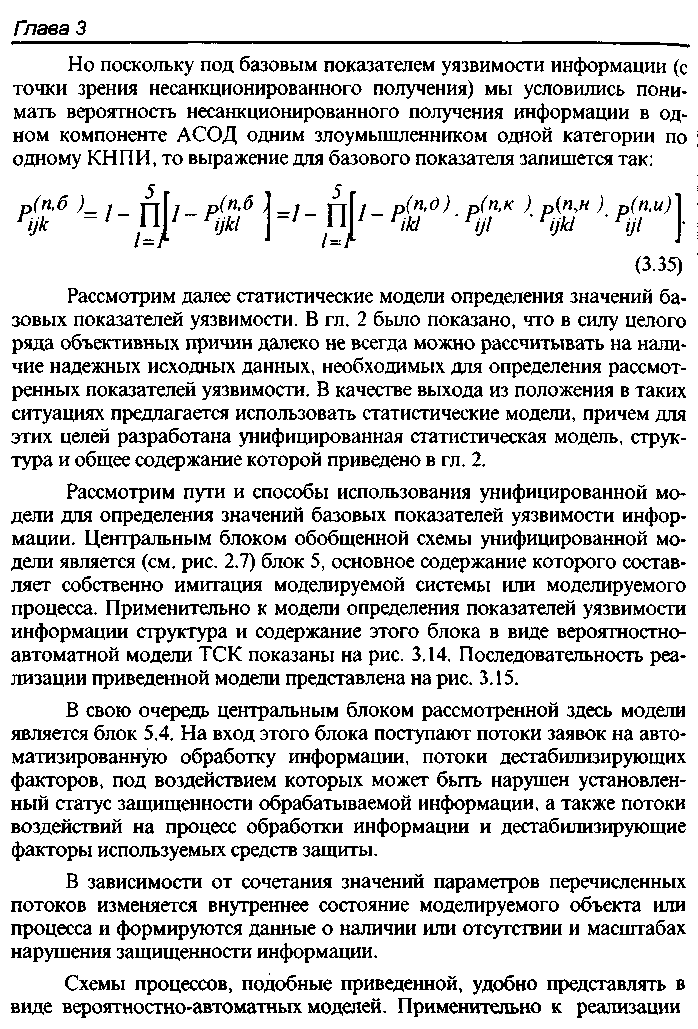

В § 3.4 было показано, что все необходимые показатели уязвимости могут быть вычислены на основе так называемых базовых показателей.

По определению, базовым является показатель уязвимости информации в одном структурном компоненте АСОД относительно одного дестабилизирующего фактора и относительно одного нарушителя одной категории (для факторов, связанных с злоумышленными действиями людей).

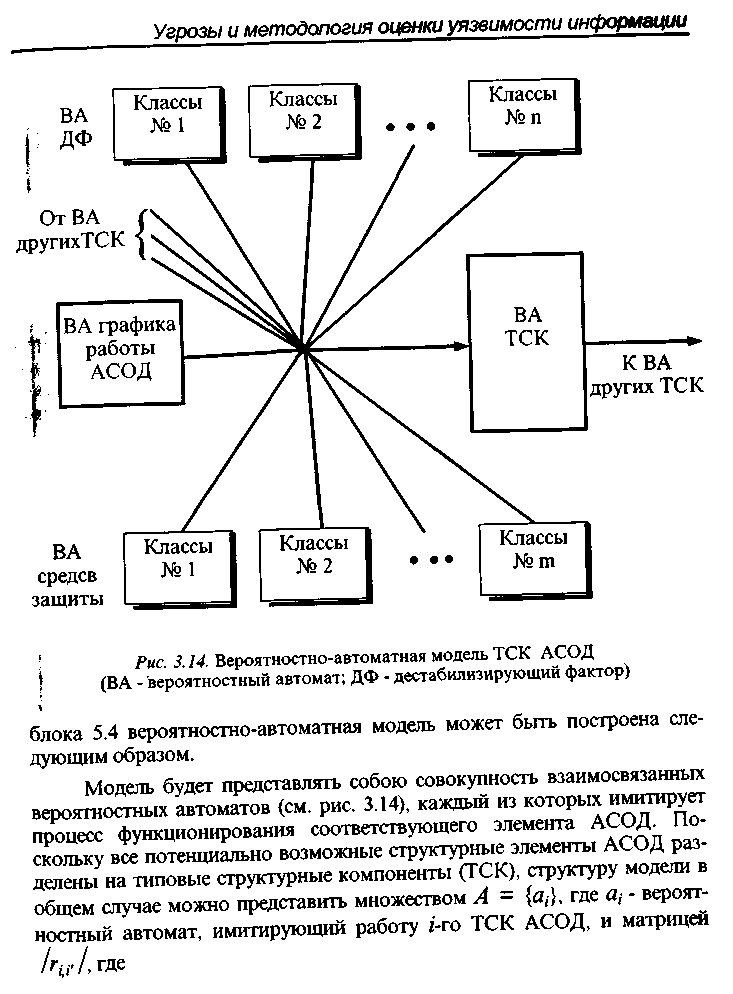

Для определения базовых показателей уязвимости различных видов применяются так называемые аналитические модели, которые позволяют определять искомые величины (в данном случае - показатели уязвимости информации) путем проведения вычислений по заранее установленным (выведенным) зависимостям.

Ниже приводятся некоторые такие аналитические модели.

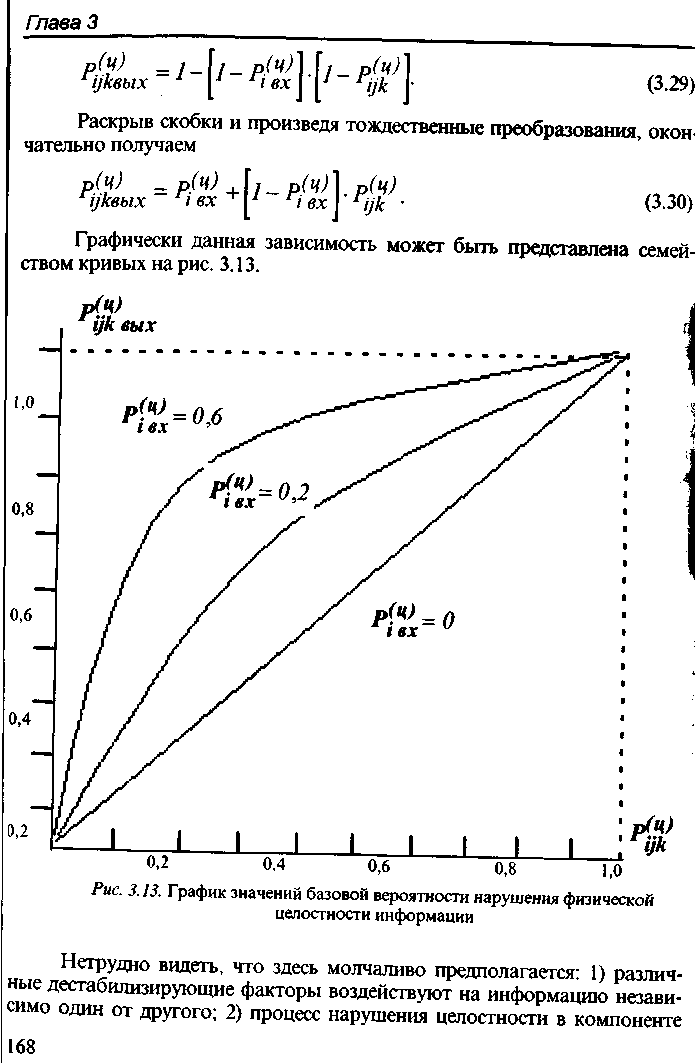

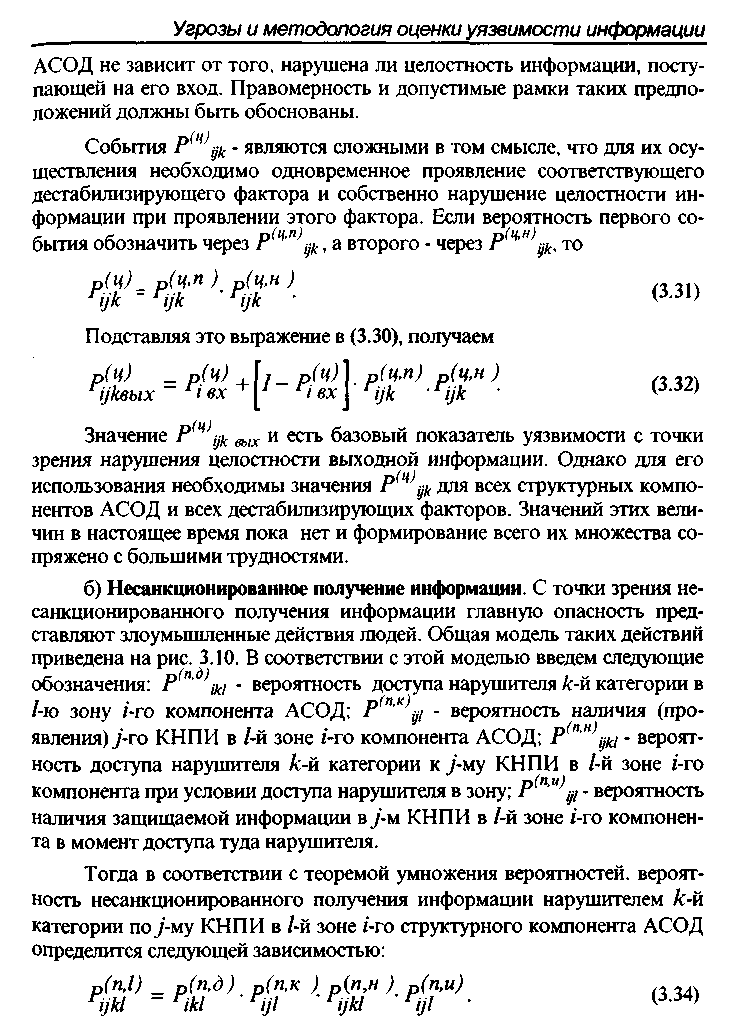

а) Нарушение физической целостности информации. В соответствии с приведенной на рис. 3.9 общей моделью процесса нарушения физической целостности информации введем следующие обозначения: Р iex-вероятность того, что на вход 1-го структурного компонента поступает информация с нарушенной целостностью; Pgk ц - вероятность того, что целостность информации, находящейся (обрабатываемой, хранимой, передаваемой) в z-m структурном компоненте, будет нарушена под воздействием у'-го дестабилизирующего фактора и (в случае злоумышленных действий людей) относительно одного нарушителя k-й категории. Для тех дестабилизирующих факторов, которые не связаны с злоумышленными действиями людей, индекс "А:"игнорируется, т.е. значения Pgk ц для всех k одинаковы и зависят только от i и7 ; Р Ч yk выл - вероятность того, что целостность выходящей из г'-го компонента информации нарушена под воздействием у'-го дестабилизирующего фактора и (в случае злоумышленных действий людей) относительно одного нарушителя k-к категории (относительно индекса "k" справедливо высказанное выше замечание).

Нас, естественно, интересует наличие нарушения целостности выходной информации, т.е. величина Р ^ №К. В соответствии с теоремой умножения вероятностей случайных событий эта величина может быть выражена следующей зависимостью: