- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 7

стей; 3) принятие мер по пресечению злоумышленных действий и задержанию нарушителя; 4) принятие мер по локализации дестабилизирующего воздействия нарушителя на информацию; 5) доклад руководству о ситуации и принятых мерах. При этом, поскольку в аварийных ситуациях, как правило, будет иметь место повышенное психологическое напряжение, с целью обеспечения достаточно высокой надежности принятия решений целесообразно на рабочих местах должностных лиц оперативно-диспетчерской службы (или в свободно доступных областях ЗУ их автоматизированных рабочих мест) иметь схему действий в виде стенда, возможные форма и содержание которого показаны на рис. 7.13.

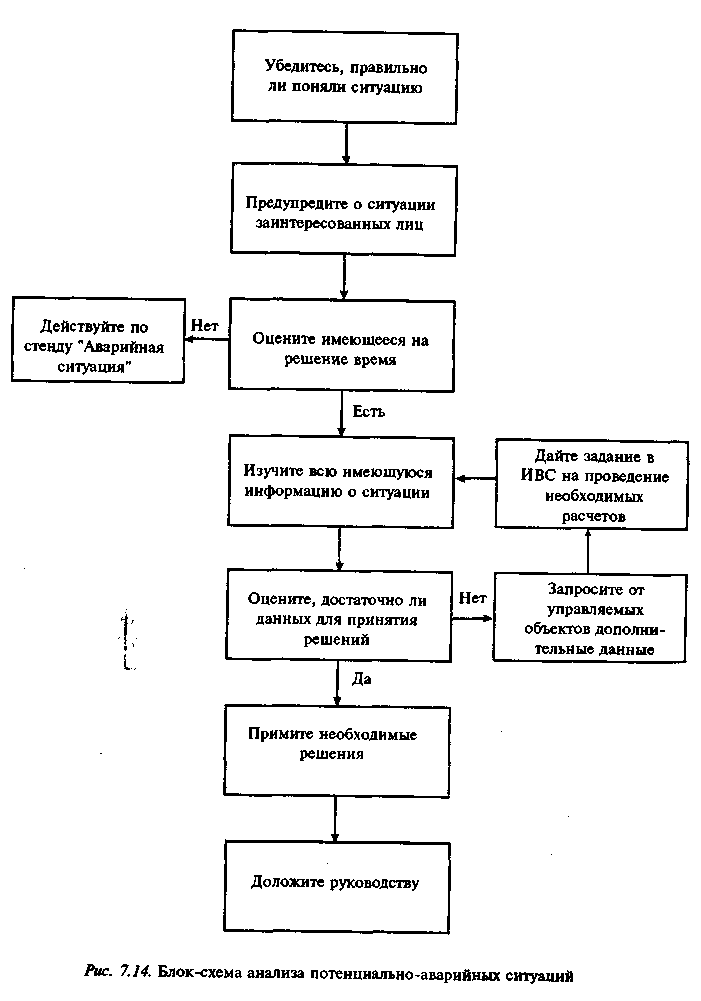

При анализе потенциально-аварийных ситуаций дефицит времени в общем случае будет менее острым, но и ясность ситуации будет меньшей, хотя времени на ее детальный анализ может и не быть. Поэтому анализ должны осуществлять должностные лица оперативно-диспетчерской службы (службы защиты) самостоятельно, для чего с целью регламентации действий и снижения отрицательных воздействий психологического напряжения может быть использована блок-схема, пример которой приведен на рис. 7.14.

Реализация принятых решений (задача 5) по содержанию аналогична задаче 1.

Анализ и прогнозирование развития ситуации (задача 6) заключается в определении текущих значений показателей защищенности информации и прогнозировании ожидаемых их значений на некотором предстоящем интервале времени.

При этом, определение текущих значений показателей защищенности, т. е. вероятностных характеристик, рассмотренных в гл. 5, относится к классу задач вычисления вероятностей сложных событий, прогнозирование показателей защищенности информации относится к классу задач прогнозирования случайных процессов.

Разработка предложений по корректировке планов защиты информации (задача 7) является типичной оптимизационной задачей, трудности решения которой являются общеизвестными, поэтому ее постановка будет рассмотрена самостоятельно.

Отработка оперативных документов по защите информации (задача 8) является типичной информационной задачей, методология решения таких задач к настоящему времени разработана достаточно полно и детально.

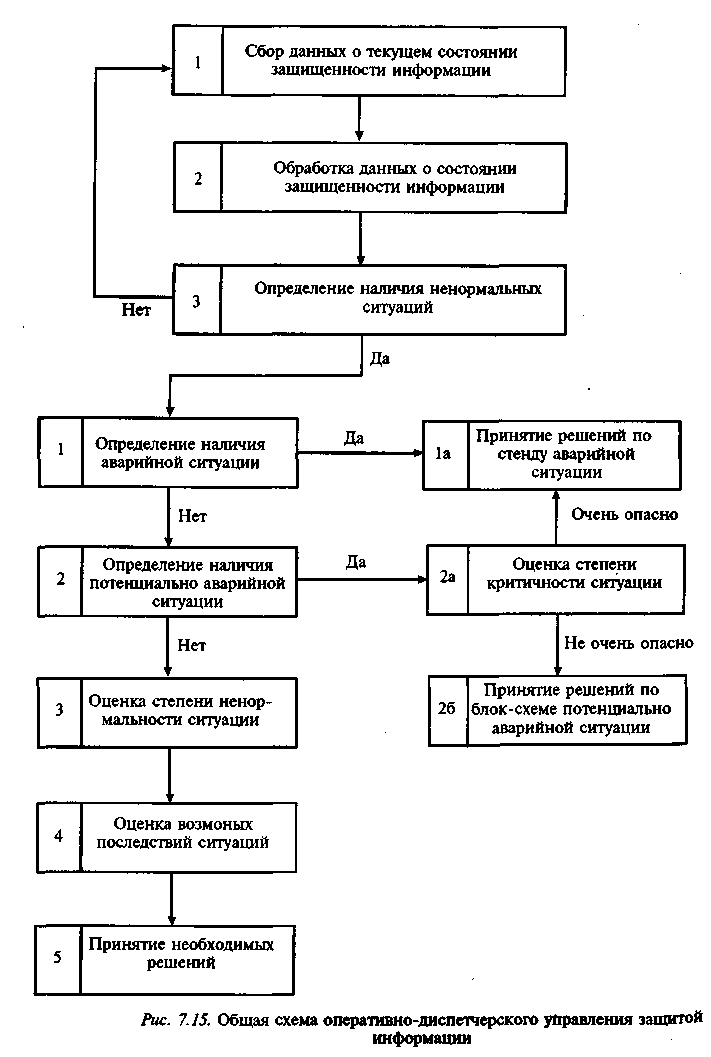

В соответствии с изложенным, общая схема оперативно-диспетчерского управления защитой информации представлена на рис. 7.15.

Таким образом, для построения комплекса моделей динамического управления защитой информации необходимо выбрать или разработать методы автоматизированного решения следующих задач:

1) определение текущих значений показателей защищенности ин формации;

прогнозирование показателей защищенности;

корректировка алгоритма прогнозирования показателей защи щенности информации;

разработка предложений по корректировке планов защиты ин формации.

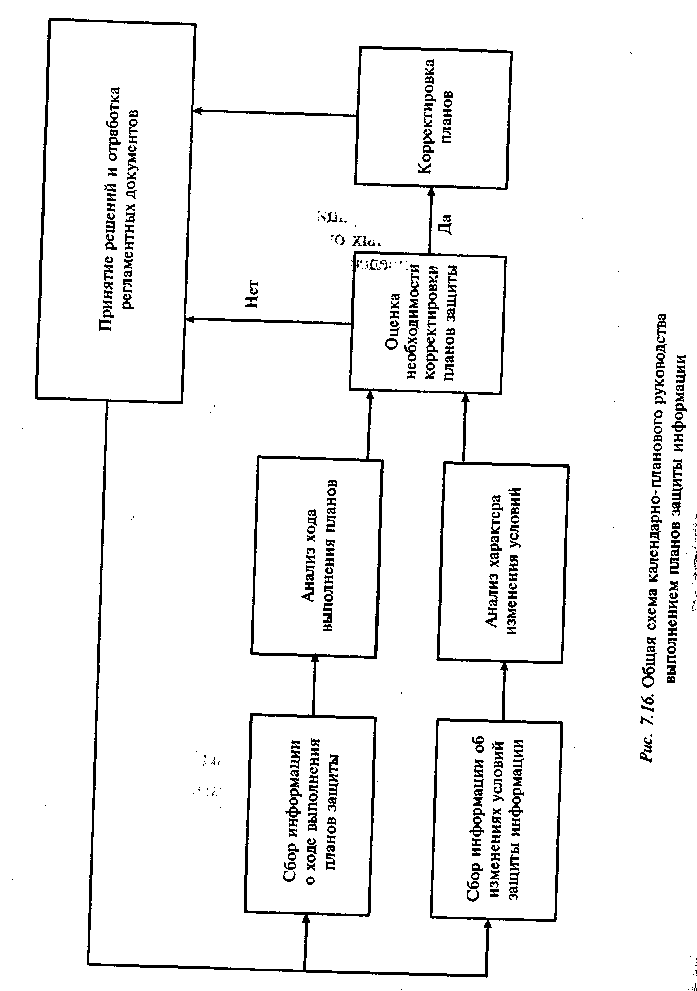

Основными функциями календарно-планового руководства являются принятие текущих решений, связанных с обеспечением выполнения текущих плановых задач, и слежение за ходом выполнения плана.

Осуществление первой функции заключается в принятии плановых решений, т. е. таких решений, которые обусловливаются естественным ходом выполнения плана. Перечень, содержание и сроки принятия таких решений должны быть составной частью самого плана.

Слежение за ходом выполнения плана заключается в периодической оценке соответствия действительного протекания управляемой деятельности запланированному. Если в какой-либо момент времени отклонение действительного хода деятельности от запланированного превысит допустимую норму, то должны быть внесены необходимые коррективы в план.

Задачи, решением которых может быть обеспечено слежение за ходом выполнения планов, могут быть представлены следующим перечнем: 1) сбор информации о ходе выполнения плана и условиях, в которых происходит выполнение; 2) анализ полученной информации и оценка состояния и условий выполнения плана; 3) принятие необходимых решений. Перечисленные задачи должны осуществляться циклически в заданные моменты времени, причем временной интервал между двумя соседними моментами времени может быть назван циклом руководства.

Для построения технологических схем решения перечисленных задач должны быть осуществлены некоторые организационно-технические мероприятия, основные из которых следующие:

1) по задаче 1 - сбор информации о ходе выполнения планов: определение перечня параметров плана и параметров условий его выполне-

ния, данные о которых должны собираться; определение мест (точек) сбора данных об интересующих параметрах; определение времени (периодичности) сбора данных о каждом из параметров; определение порядка (способов и методов) обработки данных о каждом из параметров; определение порядка накопления и хранения собираемых данных;

по задаче 2 - анализ полученной информации и оценка состояния выполнения плана: определение последовательности, содержания и мето дов анализа информации; определение допустимых границ отклонений от плановых показателей; определение допустимых границ изменений условий выполнения плана; определение правил реагирования на откло нения от плановых показателей и условий выполнения плана;

по задаче 3 - принятие необходимых решений: определение по рядка реагирования на резкие непредвиденные отклонения от плана и условий его выполнения; определение порядка и методов корректировки планов; определение порядка включения корректур в действующие пла ны.

Общая технологическая схема календарно-планового руководства защитой информации показана на рис. 7.16.

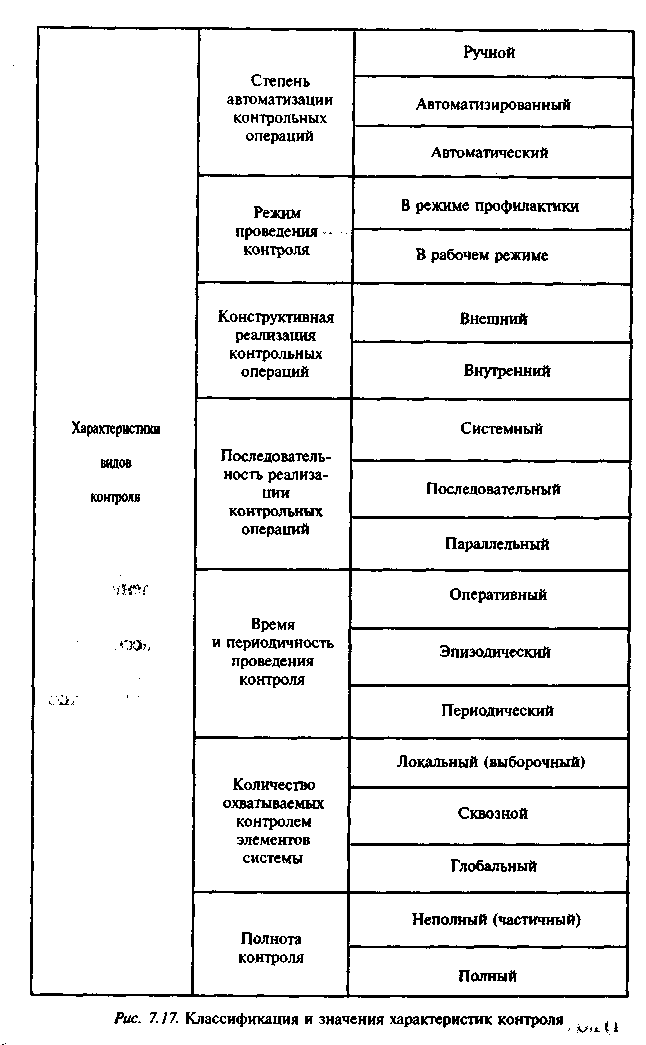

Анализ содержания рассмотренных выше задач показывает, что основу его составляет контроль как самого плана, так и среды его выполнения. К настоящему времени разработана достаточно стройная концепция контроля, правда, ориентированная на управление техническими системами. Однако основные положения этой концепции сравнительно легко могут быть трансформированы и на управление в системах защиты информации. В связи с этим представляется целесообразным привести здесь наиболее существенные положения концепции контроля. Различают следующие виды контроля:

соответствия элементов системы, т. е. идентичности фактически функционирующих элементов элементам заявленным;

состояния элементов системы, т. е. действительного, фактическо го их состояния в контролируемый момент времени;

работоспособности элементов системы, т. е. их способности вы полнять те функции, которые возложены на них в соответствии с техно логическими схемами функционирования;

правильности функционирования элементов системы, т. е. соот ветствия действительного функционирования элементов тому, которое предусмотрено планом;

5) состояния параметров внешней среды, т. е. значений тех неуправляемых параметров, которые оказывают (или могут оказать) влияние на функционирование системы.

Основными характеристиками контроля (каждого его вида) являются: полнота контроля, количество охватываемых контролем элементов системы, время и периодичность проведения контроля, последовательность реализации контрольных операций, режим проведения контроля, степень автоматизации контрольных операций. Возможные значения перечисленных характеристик приведены на рис. 7.17.

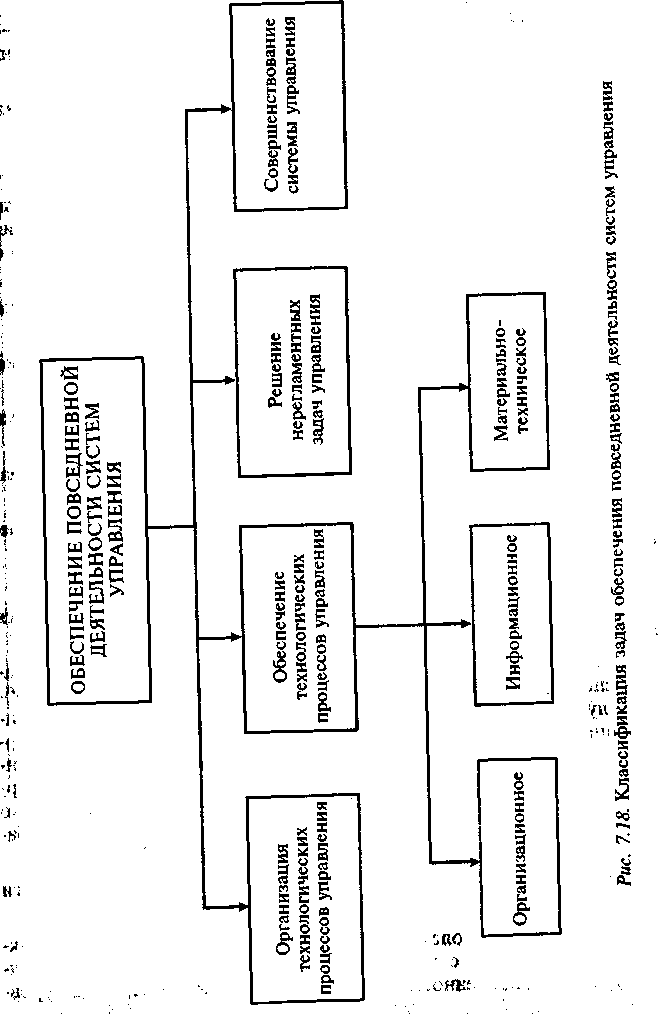

Для обеспечения регулярной и эффективной защиты информации большое значение имеет повседневная деятельность всех органов и лиц, имеющих отношение к защите, и особенно служб защиты информации АСОД. В то же время организация повседневной деятельности не только служб защиты, но и систем управления вообще является наименее определенной функцией, а поэтому трудно поддается структуризации. Тем не менее, некоторая системная классификация основных задач обеспечения повседневной деятельности может быть представлена так, как показано на рис. 7.18.

Рассмотрим коротко содержание выделенных на рисунке задач. Организацию технологических процедур управления можно представить совокупностью следующих составляющих элементов:

определение перечня и содержания задач управления, подлежа щих решению на рассматриваемом интервале времени;

планирование выполнения задач управления на рассматриваемом интервале времени;

непосредственная организация выполнения задач управления;

оценка эффективности выполнения задач управления.

С учетом этого можно построить технологическую схему организации процедур управления. В группе задач обеспечения технологических процессов управления выделяются, как это показано на рис. 7.18, три вида обеспечения: информационное, организационное и материально-техническое.

Материально-техническое обеспечение управления практически ничем не отличается от такого же вида обеспечения любой другой деятельности, поэтому особо рассматривать его нет необходимости.

Организационное обеспечение может быть представлено совокуп ностью следующих мероприятий: _

1) подбор и расстановка кадров в системе управления; "

подготовка кадров к высокоэффективному осуществлению функ ций управления;

поддержание дисциплины в подразделениях системы управления;

решение совокупности вопросов социального характера;

разрешение возникающих конфликтов.

Очень важную группу задач обеспечения повседневной деятельности составляют задачи совершенствования самих систем управления. Для эффективного их решения необходима реализация следующего перечня процедур:

сбор и накопление данных о функционировании систем управле ния;

сбор и изучение научных достижений в области управления и ме тодологии проектирования систем управления;

сбор и изучение накопленного опыта управления аналогичными системами;

аналитико-синтетическая обработка всей накопленной информа ции;

разработка предложений по совершенствованию систем управле ния;

внедрение разработанных предложений в жизнь.

Нетрудно видеть, что основой реализации этих процедур является технология информационного обеспечения.

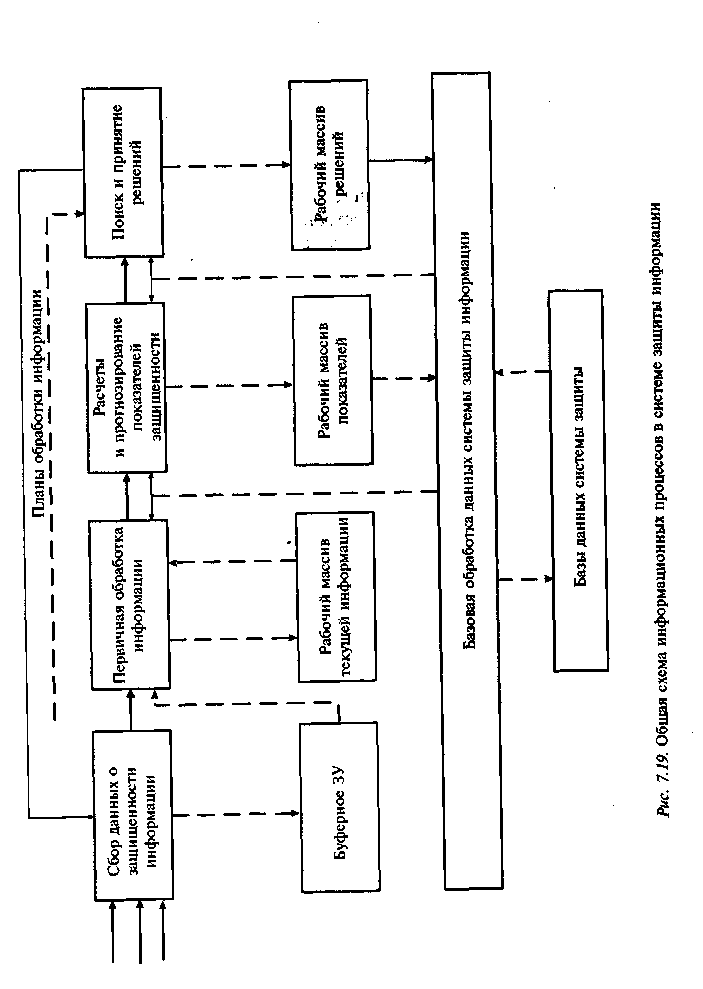

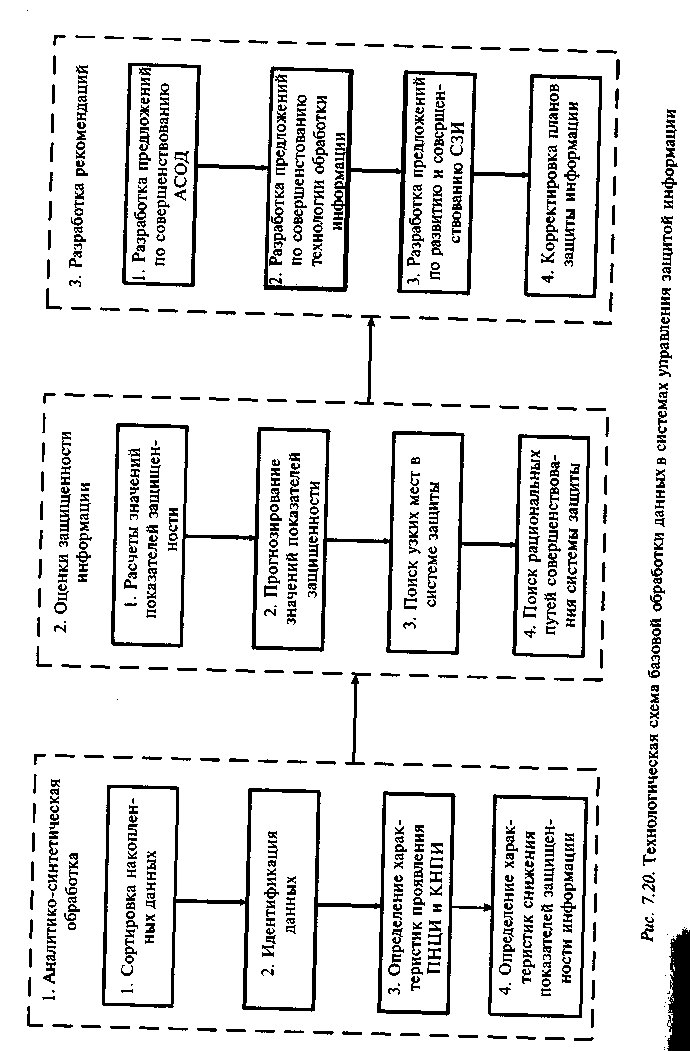

Таким образом, наиболее существенную группу задач, подлежащих решению в повседневной деятельности органов управления вообще и служб защиты информации в частности, составляют задачи информационного обеспечения всей системы управления. Поэтому первостепенное значение в этом плане имеет организация информационных процессов в системе. Применительно к системам защиты информации общую схему организации информационных процессов можно представить так, как показано на рис. 7.19. Технологическая схема базовой обработки данных представлена на рис. 7.20.

В заключение рассмотрим технологию контроля защищенности информации в АСОД.

Под этим контролем будем понимать совокупность мероприятий, осуществляемых с целью объективной оценки текущего состояния уровня защищенности информации. При этом, под уров-

нем защищенности понимается отношение действительного значения показателя защищенности информации к требуемому значению соответствующего показателя. На основе этого отношения принимается управленческое решение по использованию средств защиты.

Если через P(t) обозначить действительное значение показателя защищенности информации в момент времени t, а через P(t) - требуемое значение этого же показателя в этот же момент времени, то при P(t)/P(t) <SPr где SPj - пороговое допустимое значение снижения уровня защищенности, требуется усиление средств защиты, а при P(t)/P(t) >6P2, где 8Р2 - допустимое пороговое значение превышения уровня защищенности, требуется выключение некоторых функционирующих средств защиты.

Из методологии оценки уязвимости информации известно, что P(t) зависит от целой совокупности параметров; их перечень и содержание рассмотрены в гл. 3.

Тогда задача контроля защищенности могла бы формулироваться следующим образом. Осуществить совокупность мероприятий, необходимых и достаточных для решения следующих составляющих задач:

сбор полных данных о всей совокупности параметров, необходи мых для определения представляющих интерес показателей защищен ности;

определение достоверных текущих значений всех необходимых параметров;

определение текущих значений представляющих интерес показа телей защищенности информации;

сравнение действительных значений текущих показателей защи щенности с требуемыми значениями соответствующих показателей.

Однако такая постановка задачи предусматривает определение текущих значений показателей защищенности информации для тех моментов времени, которые уже прошли, в то время как на их основе должны приниматься управленческие решения относительно будущих моментов времени. Чтобы устранить этот недостаток, в приведенный выше перечень задач необходимо включить задачу прогнозирования ожидаемых будущих значений показателей защищенности. Прогнозирование же значений случайной величины может осуществляться лишь на основании накопленных данных предыстории процесса. Отсюда следует, что в перечне