- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 6

Раскройте назначение, приведите перечень и краткое содержание мероприятий, осуществляемых на этапе внедрения систем защиты.

Раскройте назначение, приведите перечень и краткое содержание мероприятий, осуществляемых в процессе функционирования систем за щиты.

Дайте определение и раскройте принципы построения крипто графических средств защиты.

Приведите и обоснуйте схему возможных вариантов использо вания криптографических средств современных АСОД.

Приведите и объясните классификацию методов криптографи ческого преобразования информации.

Раскройте сущность и схему шифрования заменой по таблице Вижинера.

Раскройте сущность и схему шифрования перестановкой по таб лице с пустышками.

Раскройте сущность и схему шифрования по маршрутам Га мильтона.

Раскройте сущность и схему шифрования способом рассечения- разнесения.

Раскройте принципы построения и использования сложных си стем шифрования.

24. Раскройте принципы построения и использования перспек тивных систем шифрования,,.

Глава седьмая системы защиты информации

7.1. Определение и общеметодологические принципы построения систем защиты информации

Система защиты информации (СЗИ) в самом общем виде может быть определена как организованная совокупность всех средств, методов и мероприятий, выделяемых (предусматриваемых) в АСОД для решения в ней выбранных задач защиты.

Введением понятия СЗИ постулируется тот факт, что все ресурсы, выделяемые для защиты информации, должны объединяться в единую, целостную систему, которая является функционально самостоятельной подсистемой АСОД.

Важнейшим концептуальным требованием к СЗИ является требование адаптируемости, т. е. способности к целенаправленному приспособлению при изменении структуры, технологических схем или условий функционирования АСОД. Важность требования адаптируемости обусловливается, с одной стороны, тем, что перечисленные факторы, вообще говоря, могут существенно изменяться, а с другой - тем, что процессы защиты информации относятся к слабоструктурированным, т. е. имеющим высокий уровень неопределенности. Управление же слабоструктурированными процессами может быть эффективным лишь при условии адаптируемости системы управления.

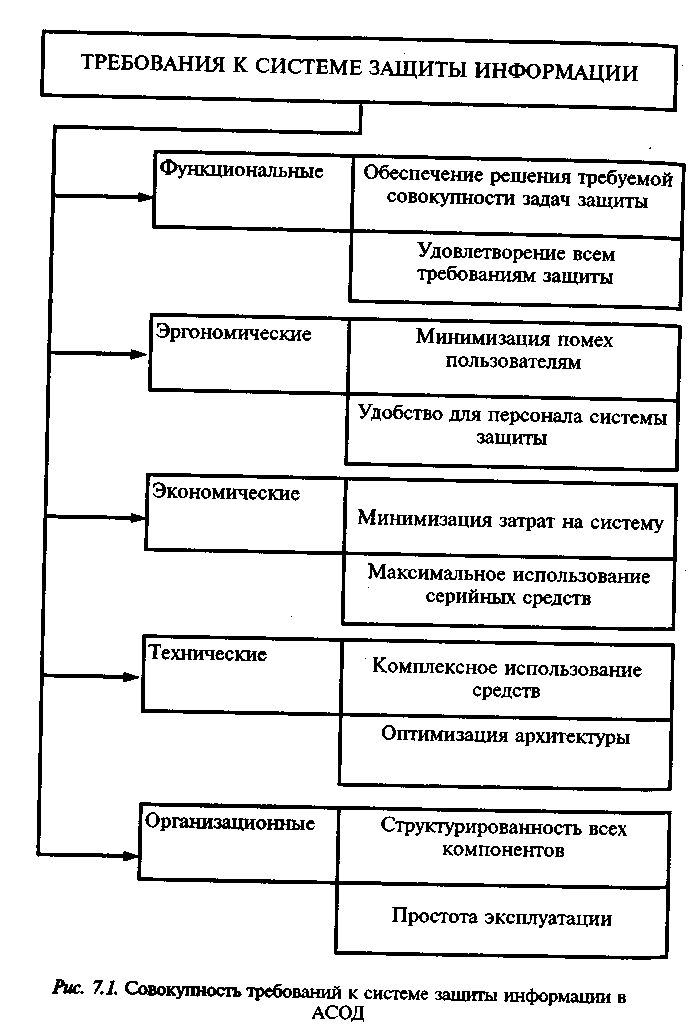

Помимо общего концептуального требования к СЗИ предъявляется еще целый ряд более конкретных, целевых требований, которые могут быть разделены на функциональные, эргономические, экономические, технические и организационные. В совокупности эти требования образуют систему, структура и содержание которой показаны на рис. 7.1.

В процессе развития работ по защите информации как у нас в стране, так и за рубежом наряду с конкретными разработками конкретных вопросов защиты формировались общеметодологические принципы (общие положения) построения и функционирования СЗИ. Соблюдение требований таких принципов в общем случае способствует повышению эффективности защиты. В условиях же системно-концептуального подхода к защите надо не просто руководствоваться теми или иными общими положениями - нужна стройная и возможно более полная система общеметодологических принципов.

Сформированная к настоящему времени система включает следующий перечень общеметодологических принципов: концептуальное единство; адекватность требованиям; гибкость (адаптируемость); функциональная самостоятельность; удобство использования; минимизация предоставляемых прав; полнота контроля; адекватность реагирования; экономичность.

Концептуальное единство означает, что архитектура, технология, организация и обеспечение функционирования как СЗИ в целом, так и составных ее компонентов должны рассматриваться и реализовываться в строгом соответствии с основными положениями единой концепции защиты информации, изложенной в гл. 1.

Адекватность требованиям означает, что СЗИ должна строиться в строгом соответствии с требованиями к защите, которые в свою очередь определяются категорией соответствующего объекта и значениями параметров, влияющих на защиту информации.

Гибкость (адаптируемость) системы защиты означает такое построение и такую организацию ее функционирования, при которых функции защиты осуществлялись бы достаточно эффективно при изменении в некотором диапазоне структуры АСОД, технологических схем или условий функционирования каких-либо ее компонентов.

Функциональная самостоятельность предполагает, что СЗИ должна быть самостоятельной обеспечивающей подсистемой АСОД и при осуществлении функций защиты не зависеть от других подсистем.

Удобство использования означает, что СЗИ не должна создавать дополнительных неудобств для пользователей и персонала АСОД.

Минимизация предоставляемых прав означает, что каждому пользователю и каждому лицу из состава персонала АСОД должны предоставляться лишь те полномочия на доступ к ресурсам АСОД и находящейся в ней информации, которые ему действительно необходимы для выполнения своих функций в процессе автоматизированной обработки информации. При этом предоставляемые права должны быть определены и установленным порядком утверждены заблаговременно.

Полнота контроля предполагает, что все процедуры автоматизированной обработки защищаемой информации должны контролироваться системой защиты в полном объеме, причем основные результаты контроля должны фиксироваться в специальных регистрационных журналах.

Активность реагирования означает, что СЗИ должна реагировать на любые попытки несанкционированных действий. Характер реагирования может быть различным и включать: просьбу повторить действие;