- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 8

туальность в связи с тем, что среди владельцев ПЭВМ общепринятой становится практика обмена дискетами. В получаемой дискете может содержаться весьма неприятный сюрприз.

Предупреждение несанкционированного получения информации, находящейся в ПЭВМ. Данная цель защиты приобретает особую актуальность в тех случаях, когда хранимая или обрабатываемая информация содержит тайну того или иного характера (государственную, коммерческую и т.п.). Возможности несанкционированного получения информации в современных ПЭВМ (см. § 8.2) очень широки и разнообразны, поэтому данный вид защиты требует достаточно серьезного внимания.

Предупреждение несанкционированного копирования информации.

Актуальность данной разновидности защиты определяется следующими тремя обстоятельствами: 1) накопленные массивы информации все больше становятся товаром; 2) все более широкое распространение получает торговля компьютерными программами; 3) накопители на гибких МД создают весьма благоприятные условия для широкомасштабного копирования информации ПЭВМ.

8.2. Угрозы информации в персональных эвм

В § 8.1 отмечалось, что применительно к защите информации в ПЭВМ справедливо практически все сказанное в предыдущих главах относительно защиты ее в АСОД вообще. Естественно, это относится и к вопросу об угрозах информации. Однако специфические особенности архитектурного построения и способов использования ПЭВМ позволяют конкретизировать значительную часть тех угроз (каналов утечки) информации, которые в гл. 3 представлены в общей интерпретации.

Характерные для ПЭВМ каналы принято классифицировать по типу средств, которые используются в целях несанкционированного получения по ним информации, причем выделяются три типа средств: человек, аппаратура, программа.

Группу каналов, в которых основным средством несанкционированного получения информации является человек, составляют:

1) хищение носителей информации (магнитных дисков и дискет, распечаток);

чтение или фотографирование информации с экрана;

чтение или фотографирование информации с распечаток.

В группе каналов, основным средством использования которых служит аппаратура, выделяют:

Защита информации в персональных ЭВМ

подключенние к устройствам ПЭВМ специальной аппаратуры, с помощью которой можно уничтожать или регистрировать защищаемую информацию;

регистрация с помощью специальных средств электромагнитных излучений устройств ПЭВМ в процессе обработки защищаемой инфор мации.

Наконец, третью группу каналов (основное средство использования которых - программы) образуют:

программный несанкционированный доступ к информации;

уничтожение (искажение) или регистрация защищаемой инфор мации с помощью программных закладок или ловушек;

< 3) чтение остаточной информации из ОЗУ;

t4) программное копирование информации с магнитных носителей. Перечень же всех тех элементов информации, которые тем или иным способом могут быть доступны злоумышленнику, можно определить следующим образом.

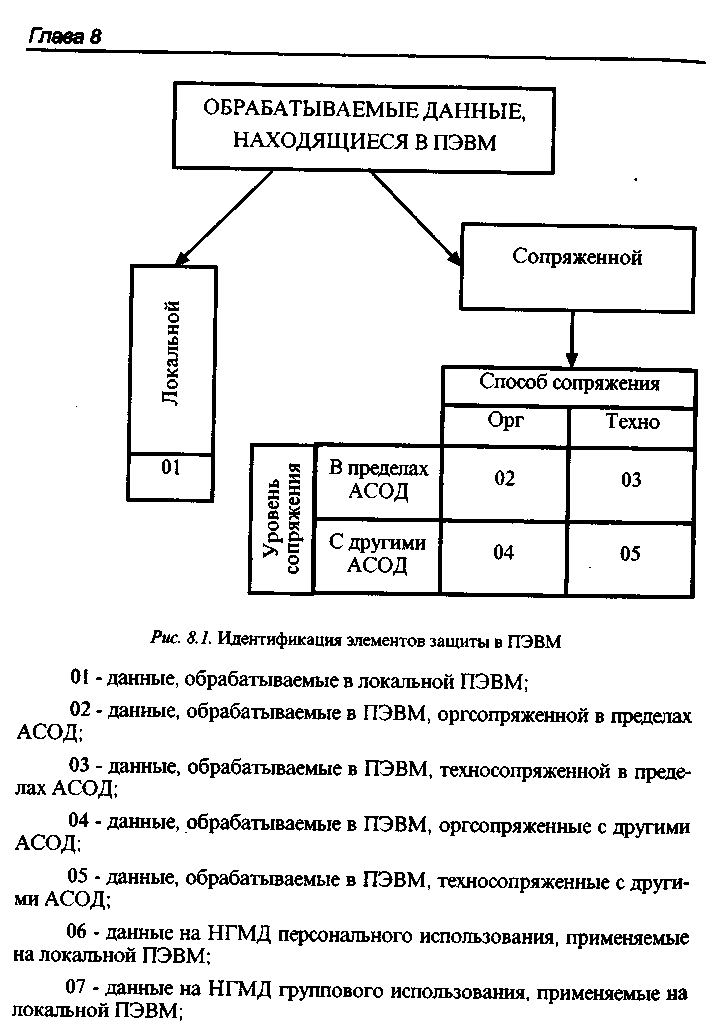

Как известно, современные ЭВМ могут работать как локально (изолированно), так и в сопряжении с другими ЭВМ , причем как в пределах одной АСОД, так и в сопряженном режиме с другими АСОД. По способу реализации сопряжение может быть организационным (посредством машинных носителей) и техническим (посредством автоматизированного канала связи).

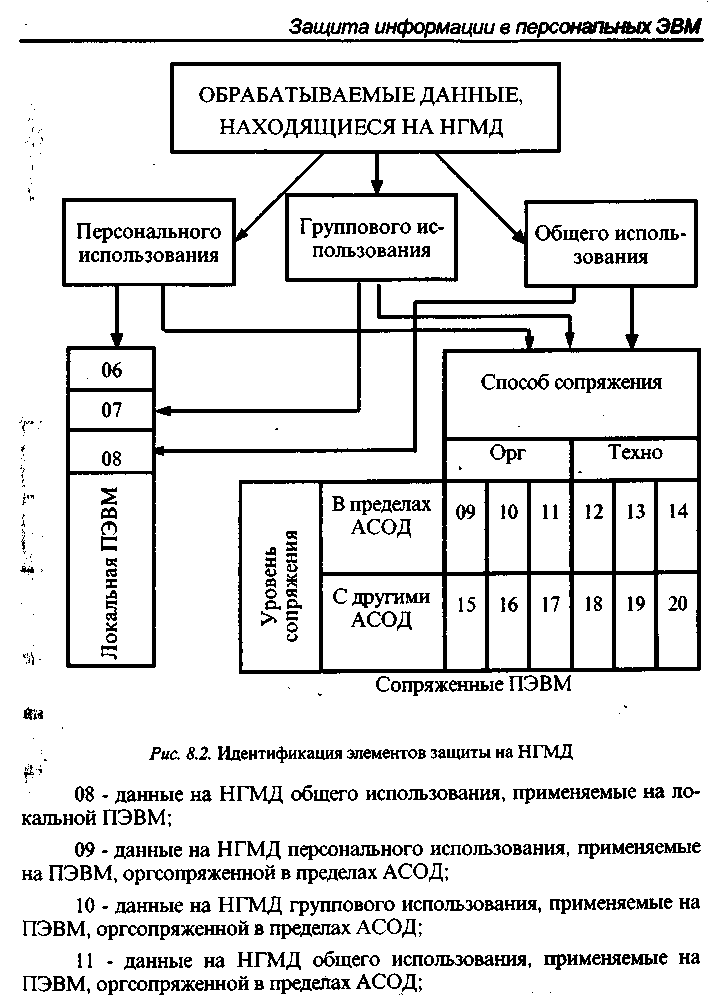

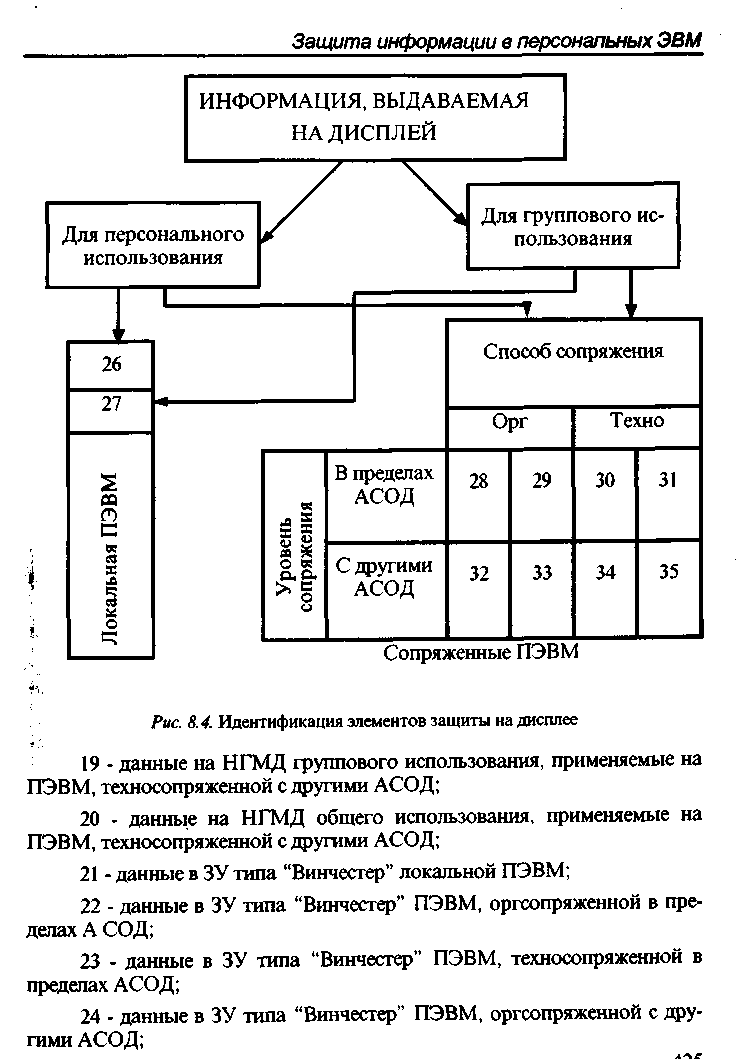

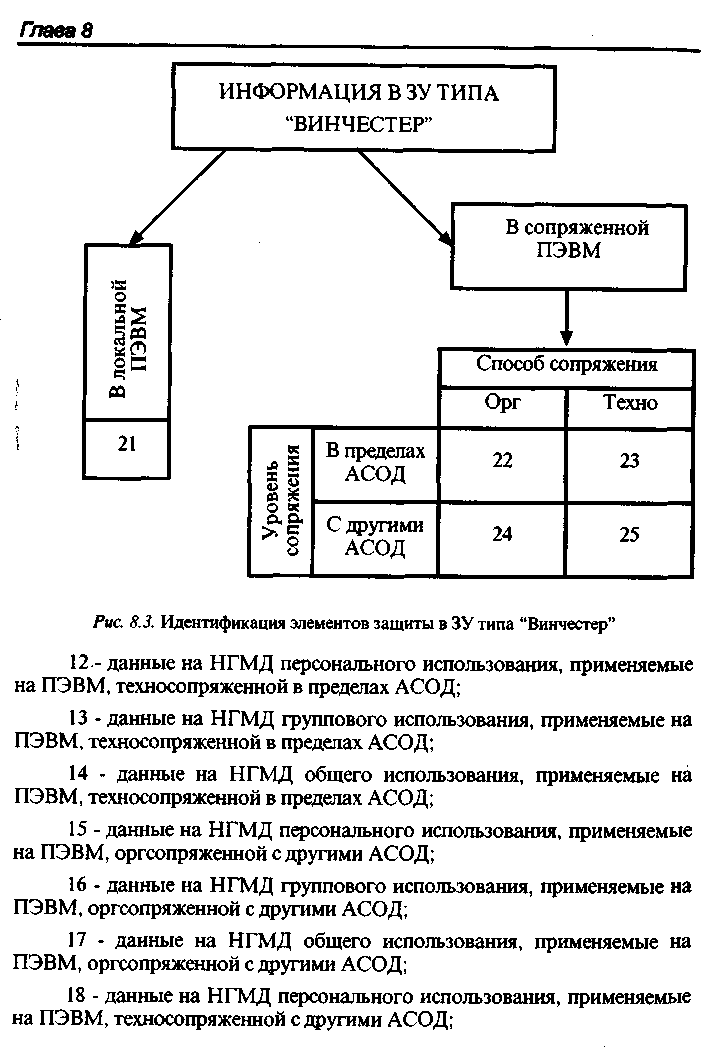

Тогда полный перечень тех участков (мест), в которых могут находиться защищаемые данные, может быть представлен в следующем виде: непосредственно ПЭВМ; накопители на гибких магнитных дисках (НГМД); ВЗУ типа "Винчестер"; дисплей; печатающее устройство; каналы сопряжения. Защите подлежат данные, находящиеся в каждом из перечисленных мест.

Носители информации могут быть персонального, группового и общего использования.

С учетом рассмотренных условий функционирования ПЭВМ на рис. 8.1 - 8.6 приведены схемы полного множества элементов защиты информации в АСОД ПЭВМ, которые в конечном итоге могут быть следующими: