- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

7.5. Управление процессами функционирования систем защиты

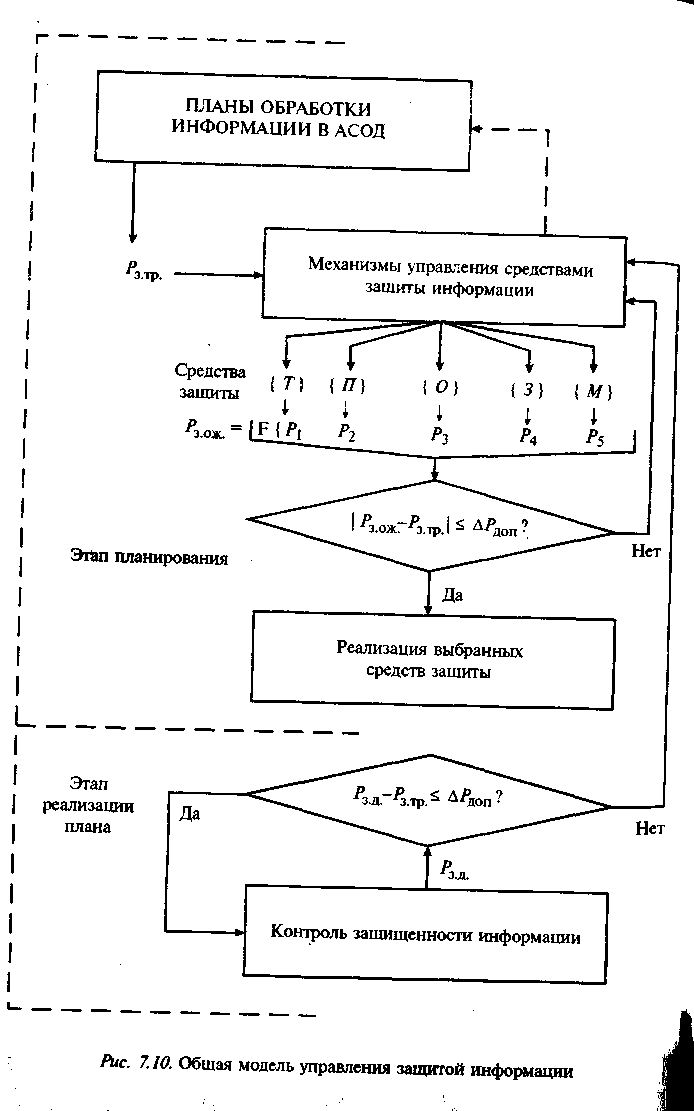

Функционирование СЗИ организуется в соответствии с принципами управления защитой информации. Общая модель управления представлена на рис. 7.10.

Как следует из представленной модели, исходной основой для управления защитой служат планы обработки информации в АСОД, а на основе анализа параметров подлежащей обработке информации обосновываются требования к защите информации, которые в самом общем виде могут быть выражены вероятностью требуемой защиты /з.тр.

В соответствии с требуемым значением показателя защищенности должны быть определены оптимальные наборы средств защиты (технических, программных, организационных, законодательных, морально-этических), обеспечивающих требуемый уровень защищенности. Обоснование таких наборов средств защиты, вообще говоря, является общей задачей механизмов управления средствами защиты.

Выбранные наборы средств способны обеспечить вполне определенный ожидаемый уровень защищенности информации Г/'з.ожЛ который может отличаться от требуемого. Если это отличие будет превышать

допустимое значение (АРдоп), то, очевидно, надо скорректировать выбранные наборы средств защиты.

Однако не исключены такие случаи, когда имеющимися средствами требуемый уровень защиты не достигается. Тогда надо или менять планы обработки информации (например, исключать из обработки информацию повышенной секретности) и этим самым снижать требуемый уровень защищенности, или идти на риск обработки при недостаточном ее уровне.

Сформированные по изложенной выше процедуре наборы средств защиты реализуются в процессе автоматизированной обработки информации. Для определения действительного уровня защищенности должен осуществляться соответствующий контроль. На основе данных контроля определяется показатель действительного уровня защищенности Р3.д, Этот показатель сопоставляется с требуемым уровнем - /з.тр.. и если рассогласование указанных показателей превышает допустимое значение, то система управления защитой должна отреагировать или изменением набора используемых средств защиты, или изменением показателя требуемой защищенности.

Указанная модель и должна быть реализована системой управления защитой. В гл. 1 отмечалось, что управление защитой информации является частным случаем управления в системах организационно-технологического типа. Это обстоятельство существенно облегчает формирование технологии функционирования СЗИ, поскольку для этого достаточно трансформировать общие положения концепции управления в системах указанного типа применительно к проблемам управления защитой информации.

Как известно (см., например, [22]), основными макропроцессами управления в системах организационно-технологического типа являются планирование, оперативно-диспетчерское управление, календарно-плано-вое руководство выполнением планов и обеспечение повседневной деятельности системы управления. При этом различают краткосрочное, среднесрочное и долгосрочное управление. Отличительными особенностями названных видов управления применительно к управлению защитой информации являются следующие:

1) краткосрочное управление: использовать можно лишь те средства защиты, которые включены в состав АСОД и находятся в работоспособном состоянии; в общей совокупности процессов управления большую долю занимают процедуры оперативно-диспетчерского управления, т. е. динамического управления непосредственно в ходе автоматизированной обработки информации; архитектура АСОД (т. е. ее организационное,