- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

5. Методология оценки уязвимости (защищенности) информации. В

соответствии с изложенным выше, данная методология должна содержать методы, модели и инструментальные средства определения текущих

Основные положения теории защиты информации

и прогнозирования будущих значений каждого из системы показателей уязвимости (защищенности) информации под воздействием каждой из потенциально возможных угроз и любой их совокупности. С точки зрения классической теории систем подобные задачи выделены в класс задач анализа, и для их решения разработан весьма представительный арсенал методов, рассчитанных как на системы детерминированного, так и стохастического характера. Однако в силу очень высокого влияния на процессы защиты информации случайных факторов, для многих из которых к тому же неизвестны (по крайней мере в настоящее время) законы распределения и числовые их характеристики, указанные методы лишь частично могут быть использованы для решения рассматриваемых задач. Для системного их решения понадобились методы, существенно выходящие за рамки классической теории систем. Сущность и содержание этих методов, как и методологии оценки уязвимости (защищенности) информации, будут достаточно детально рассмотрены в гл. 3.

6. Методология определения требований к защите информации. Дан ный компонент унифицированной концепции защиты информации играет повышенную роль, поскольку в решающей степени предопределя ет подходы, средства и методы практической организации защиты. В классической теории систем предполагается, что требования к любым па раметрам создаваемых систем определяются в количественном выраже нии. Однако, в силу повышенной неопределенности процессов защиты информации, предложить строго формальную и адекватную методику определения требуемого уровня защиты не удается ( по крайней мере в настоящее время). Таким образом, приходится довольствоваться эври стическими и теоретико-эмпирическими методами. А поскольку требова ниями к защите в решающей степени предопределяется построение соот ветствующей системы защиты и технологии ее функционирования, то в целях повышения адекватности решения рассматриваемой задачи решать ее оказалось целесообразным во взаимосвязи с задачей оптимизации и стандартизации систем защиты информации. Для рассмотрения этого важного вопроса выделена самостоятельная гл. 4.

7. Система концептуальных решений по защите информации. Под концептуальным понимается такое решение, которое создает объектив ные предпосылки для формирования инструментальных средств, необхо димых и достаточных для эффективного решения всей совокупности со ответствующих задач на регулярной основе и в соответствии с требова ниями к их решению, которые, в свою очередь, определяются целями функционирования соответствующей системы. Отсюда следует, что кон цептуальные решения должны быть научно обоснованными и оптималь ными с точки зрения сочетания объективных требований к решению со-

ответствующих задач и объективных предпосылок их решения. А отсюда, в свою очередь, следует, что должны быть механизмы оценки оптимальности решения задач на основе концептуальных решений. Приведенные положения целиком и полностью относятся также к принятию концептуальных решений по защите информации.

Из теории управления известно, что принятие решений относится к числу слабостурктуризованных задач, поэтому методики их решения в значительной мере основываются на эвристических методах. Особенно важна доля эвристической составляющей в методиках принятия решений в условиях неопределенности.

Всем изложенным и определяется важность и трудности обоснования и принятия концептуальных решений по защите информации. Исходя из этого, в процессе разработки основ теории защиты данному вопросу было уделено повышенное внимание. Как следует из рис. 2.11, указанные концептуальные меры свелись к введению взаимосвязанной цепочки понятий: функции защиты - задачи защиты - средства защиты - система защиты, причем доказано, что эти решения удовлетворяют всем приведенным выше требованиям. Состав и содержание перечисленных решений детально излагаются в гл. 5,6, 7.

8. Система требований к концептуальным решениям. Содержание данного компонента концепции защиты заключается в обосновании та ких требований к каждому из концептуальных решений, которые обеспе чивали бы достижение целей их принятия наиболее рациональным обра зом. Эти требования приводятся и обосновываются в перечисленных вы ше главах при рассмотрении соответствующего решения.

9. Условия, способствующие повышению эффективности зашиты информации. Основное назначение и содержание данного компонента концепции защиты информации заключается в том, чтобы сформировать и обосновать перечень и содержание тех условий, соблюдение которых будет существенно способствовать повышению уровня защиты при рас ходовании выделенных для этих целей средств или расходования воз можно меньшего объема средств для обеспечения требуемого уровня за щиты. В теории защиты информации доказано, во-первых, что эти усло вия образуют достаточно представительную систему, а во-вторых, что подавляющая часть этих условий относится к построению, организации и обеспечению функционирования АСОД. Иными словами, указанная система условий выступает в качестве обратной связи от концептуальных решений по защите информации к ситуации, порождающей саму пробле му защиты, т.е. к компоненту № 1 рассматриваемой здесь концепции за щиты.

Основные положения теории защиты информации

Отсюда следует, что унифицированная концепция защиты представляет собою кибернетическую систему, что и создает объективные предпосылки для оптимального решения задач защиты.

| 2.8. Перспективы и проблемы развития теории и практики : защиты информации

Прогноз перспектив развития теории и практики защиты информации имеет повышенную актуальность, поскольку создает базу для упреждающей разработки перспективных методов и средств защиты. В то же время прогнозирование любых процессов относится к числу наиболее сложных задач, требующих достаточно репрезентативной выборки статистических данных о развитии и функционировании различных систем защиты информации.

Анализ концепций информатизации (см. гл. 1) и концепции защиты информации (см. § 2.7) дает основания утверждать, что наиболее перспективным представляется путь постепенной интеграции названных концепций и создания на этой основе высокоэффективной и надежно защищенной информационной среды. В самом деле, каждый из участков рассмотренной в § 1.4. унифицированной технологии автоматизированной обработки информации (УТАОИ) в функциональном отношении полностью самостоятелен. А если учесть массовость и относительную дешевизну современных средств ЭВТ, то нетрудно обеспечить и организационно-структурную самостоятельность участков (по крайней мере, для достаточно масштабных объектов, на которых обрабатываются значительные потоки информации). Уже одно это позволяет значительно улучшить условия для защиты информации, поскольку достаточно обеспечить защиту в пределах каждого участка и в интерфейсах между участками.

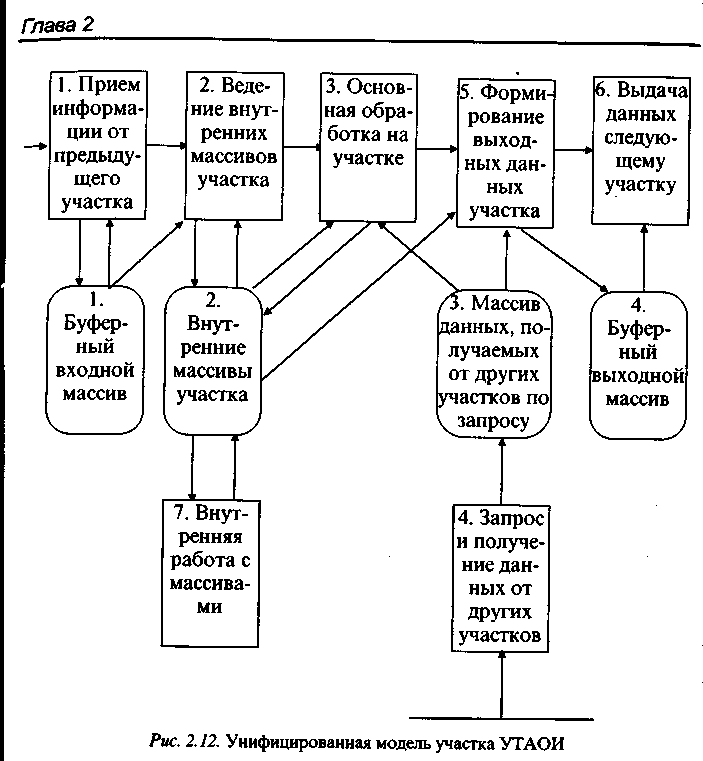

Но это еще не все. Как показали исследования, нетрудно разработать унифицированную информационную модель технологического участка (см. рис. 2.12). При этом можно видеть, что процедуры основной обработки данных на участке (процедуры 2, 3, 5, 7) и основные массивы участка (2) полностью изолированы от других участков, а процедуры, взаимодействующие с другими участками (1, 4, 6), работают с массивами (1, 3, 4), изолированными от внутренних массивов участка. Излишне доказывать, что это создает очень благоприятные условия для эффективной защиты информации.

Все изложенное выше пока что не выходило за рамки существующего устройства и принципов функционирования средств обработки информации. Но, как отмечалось в § 1.4, один из принципов построения УТАОИ заключается в максимальном использовании задач унифициро-

ванных классов и стандартных средств их решения. Это создает возможности постепенной стандартизации все больших фрагментов технологических участков обработки информации. По мере решения этой задачи будут создаваться все более полные предпосылки для построения эталонной информационной технологии, в которой не только наилучшим образом будут реализованы потенциальные возможности УТАОИ, но и все основные реквизиты которой будут сертифицированы по всей совокупности существенно значимых показателей. Нет необходимости доказывать, какими широкими возможностями будет обладать эталонная технология в плане совершенствования информационного обеспечения деятельности и экономии расходуемых на эти цели средств. Ну и само собою 114

Основные положения теории защиты информации

разумеется, что эталонная технология может быть сертифицирована также по показателям защищенности информации, причем может быть предусмотрено несколько версий технологии по уровню защищенности.

Но и это еще не все. Нетрудно и естественно предположить, что по мере совершенствования эталонной информационной технологии ее основные компоненты (и прежде всего программные) будут совершенствоваться до такой степени, что смогут удовлетворять всем требованиям стандартных решений. А поскольку они к тому же по самой постановке задачи будут в высокой степени унифицированными, то создаются все необходимые предпосылки для аппаратной реализации процедур обработки информации, чем и предопределяются возможности создания защищенной информационной среды.

Как отмечалось во введении, к настоящему времени разработаны лишь основы теории защиты информации. Обусловлено это тем, что формирование и научное обоснование любой теории - процесс длительный и практически непрерывный, а также тем, что для формирования более полной и более строгой теории защиты требуется и более представительная научно-методологическая и фактологическая база по сравнению с той, которая имеется в настоящее время. В самом деле, в § 2.3 показано, что существующий общий научно-методологический базис, развиваемый в рамках классической теории систем, не вполне адекватен многим задачам, решаемым в процессе защиты информации, и нуждается в существенном расширении и развитии. Что касается фактологической базы, то достаточно сказать, что до настоящего времени так и не создана стройная система регулярного сбора статистических данных о функционировании уже имеющихся систем защиты.

В соответствии с приведенными замечаниями всю совокупность основных проблем развития теории защиты можно представить следующим перечнем:

организация возможно более широкого внедрения в практику уже разработанных положений основ теории;

интенсивное развитие общеметодологического базиса защиты информации;

безотлагательная организация систем сбора и обработки статис тических данных о функционировании систем и механизмов защиты;

развитие экспериментальной базы для испытаний методов и средств защиты.

Рассмотрим коротко существо перечисленных проблем.

1) Внедрение в практику основных положений теории. Основное назначение любой теории заключается, во-первых, в том, чтобы обеспечивать возможно более полное и адекватное представление о соответствующей проблеме, а во-вторых - в том, чтобы обеспечивать целенаправленное и наиболее эффективное решение необходимых задач. Применительно к теории защиты первое означает настоятельную необходимость овладения основами теории возможно более широким кругом специалистов по защите информации, второе - возможно более широкое использование в практике работы основных положений УКЗИ при обязательном сборе сведений об итогах такого использования.

2) Расширение общего научно-методологического базиса. Общий вывод можно сформулировать так: в целях создания необходимого об щего научно-методологического базиса в дополнение к классической не обходимо разработать неформальную теорию систем.

3) Организация системы сбора и обработки статистических данных, относящихся к защите информации. Важность этой проблемы очевидна: в общем плане, потому что любая теория должна строиться как освещенное глубоким миросозерцанием подытожение опыта, а в более конкретном, - потому что во всех моделях систем и процессов защиты в качестве исход ных используются данные, которые могут быть получены лишь таким способом. Особенно это относится к таким характеристикам как вероят ности проявления угроз информации и возможный уровень ущерба от их проявления. Кроме того, объективно существует ряд вопросов, которые пока что вообще не попали в поле зрения специалистов, но которые, тем не менее, оказывают (или, по крайней мере, могут оказывать) большое влияние на защищенность информации. Одним из наиболее важных из этих вопросов представляется установление корреляционных зависимо стей между проявлениями различных угроз и использованием различных средств защиты. Особо пристального внимания заслуживает изучение за висимости между проявлениями различных угроз. Интуитивно чувствует ся, что проявление какой-либо угрозы в одном элементе АСОД в общем случае может оказать влияние на проявление данной угрозы в других элементах и других угроз в данном компоненте. Так что процесс проявле ния угроз может принять (по крайней мере, теоретически) лавинообраз ный характер. Нет необходимости доказывать, какое значение имеет из учение данного вопроса для всего дела организации защиты информа ции.

4) Развитие экспериментальной базы защиты информации. Ввиду очевидности данную проблему обсуждать особого смысла нет, ее надо просто-напросто решать.

Основные положения теории защиты информации

В заключение несколько слов о путях решения рассмотренных выше и некоторых других проблем. Наиболее целесообразным было бы создание при одной из организаций (НИИ, ВУЗ), имеющей серьезный научно-методологический потенциал по проблемам защиты, учебно-экспериментального центра защиты информации. На этот центр можно было бы возложить такие функции:

теоретическая и практическая отработка основных положений концепции центров защиты информации;

организация сбора, накопления и аналитико-синтетической об работки статистических данных, относящихся к защите информации;

постановка специальных экспериментов по различным аспектам проблем защиты;

разработка и экспериментальная поверка фрагментов перспек тивных защищенных информационных технологий.

• Вопросы для повторения.

1. Дайте определение и сформулируйте основные понятия теории защиты информации.

2. Дайте определение и приведите общую структуру научно- методологического базиса теории защиты информации.

Приведите перечень и кратко раскройте содержание общетеоре тических принципов формирования теории защиты информации.

То же теоретико-прикладных принципов.

Обоснуйте перечень и структуру основных стратегических подхо дов к защите информации.

Дайте краткую характеристику оборонительной стратегии защи ты информации.

То же наступательной стратегии.

То же упреждающей стратегии.

9. Охарактеризуйте основные особенности задач защиты и обос нуйте необходимость и основные направления развития методов их ре шения.

Раскройте сущность и краткое содержание методологии струк туризации компонентов больших систем.

То же методов нестрогой математики.

То же неформальных методов оценивания-.

То же неформальных методов поиска оптимальных решений.

Приведите структуру и кратко раскройте содержание основных компонентов унифицированной концепции защиты информации.

Раскройте кратко сущность и основные направления перспектив развития теории и практики защиты информации.

Глава третья УГРОЗЫ И МЕТОДОЛОГИЯ ОЦЕНКИ УЯЗВИМОСТИ ИНФОРМАЦИИ