- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 2

. смысла. Интерес к такой математике проявляется в последние годы в связи с все возрастающей актуальностью задач анализа и синтеза организационных систем, а также управления процессами их функционирования. Как известно, многие системы организационного типа характеризуются высоким уровнем неопределенности, в силу чего не удается построить адекватные их модели с помощью средств традиционных методов моделирования. Необходим аппарат с таким диапазоном представления и оперирования, который был бы адекватен уровню неопределенности моделируемых систем. Характерными примерами таких систем являются системы, основные цели функционирования которых определяются потребностями людей. Нестрогая математика и представляется как основа методологии моделирования таких систем. К сожалению, в имеющихся публикациях отсутствует системное изложение данной методологии.

Поскольку основной объект нашего изучения - системы защиты информации - относится к системам с весьма высоким уровнем неопределенности (нарушение статуса защищенности информации, как правило, обусловливается целями и действиями людей), то представляется целесообразным включить методологию нестрогой математики в арсенал средств, предназначаемых для использования при решении проблем защиты. Этим и обусловлено выделение данного вопроса в самостоятельный раздел методологических основ защиты информации.

Исходным базисом нестрогой математики служит совокупность трех посылок:

в качестве меры характеристик изучаемых систем вместо число вых переменных или в дополнение к ним используются лингвистические переменные. Если, например, нас интересует такая характеристика, как вероятность доступа нарушителя к защищаемой информации, то в линг вистическом измерении значениями этой характеристики могут быть: "крайне незначительная", "существенная", "достаточно высокая", "весь ма высокая" и т.п.;

простые отношения между переменными в лингвистическом из мерении описываются с помощью нечетких высказываний, которые имеют следующую структуру: "из А следует В", где А и В - переменные в лингвистическом измерении. Примером такого отношения может быть следующее: "Если в системе охранной сигнализации вероятность отказов датчиков значительная, то для предупреждения проникновения на кон тролируемую территорию посторонних лиц интенсивность организаци онного контроля за этой территорией должна быть повышенной". Пере менными здесь являются "вероятность отказов датчиков" и "интен сивность организационного контроля", а лингвистическими значениями - "значительная" и "повышенная" соответственно;

64

Основные положения теории защиты информации

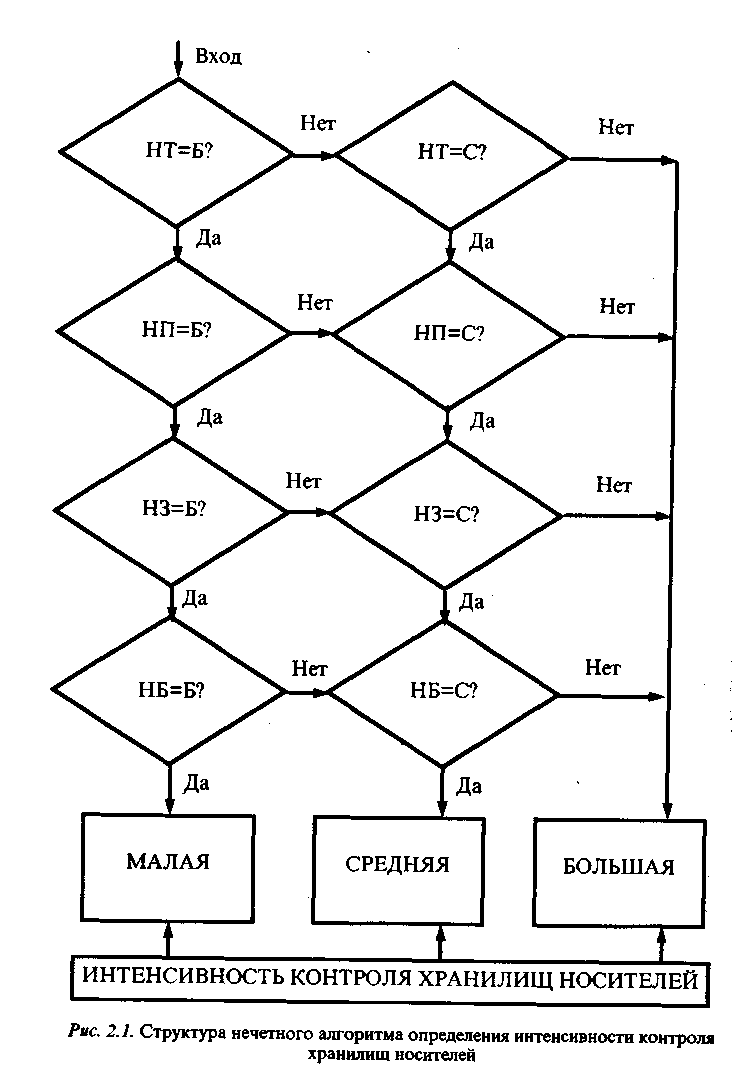

3) сложные отношения между переменными в лингвистическом измерении описываются нечеткими алгоритмами. В качестве примера рассмотрим нечеткий алгоритм сложного отношения между переменными: "надежность компонентов системы защиты информации" и "интенсивность контроля хранилища носителей защищаемой информации".

Совершенно очевидно, что интенсивность контроля хранилищ носителей должна быть тем больше, чем выше степень угрозы хищения носителей, находящихся в хранилище. Степень угрозы хищения в свою очередь зависит от надежности: защиты территории, на которой расположены хранилища (НТ); защиты помещений, в которых находятся хранилища (НП); замков на дверях хранилищ (НЗ); библиотекарей хранилищ (НБ). Если для интенсивности контроля хранилищ носителей и для каждого из названных четырех параметров, влияющих на эту интенсивность, принять три возможных значения (малая (М), средняя (С), большая (Б)), то нечеткий алгоритм решения рассматриваемой задачи может быть представлен так, как показано на рис. 2.1.

Нетрудно видеть, что аппарат нестрогой математики может быть рекомендован для использования в таких ситуациях, в которых строгое описание систем и процессов их функционирования или невозможно или нецелесообразно в силу самого характера решаемой задачи. Так, в настоящее время нет необходимых данных для строгого определения значений параметров, определяющих степень уязвимости информации в АСОД, эффективность систем защиты информации и т.п. Далее эти проблемы будут обсуждаться достаточно детально и будут разработаны предложения по использованию аппарата нестрогой математики для преодоления имеющихся трудностей.

Вполне реальными являются также такие условия, когда строго количественные алгоритмы оценки ситуации и принятия решений являются нецелесообразными и даже вредными. Например, вряд ли целесообразно (по крайней мере, в настоящее время) пытаться строить строгий алгоритм для обеспечения выработки общей стратегии защиты информации. Построение такого алгоритма сопряжено с трудностями, преодоление которых неизбежно требует таких допущений, что адекватность этих алгоритмов становится весьма сомнительной. В то же время на основе чисто интуитивных рассуждений квалифицированных и опытных специалистов можно построить нечеткие (в указанном выше смысле) алгоритмы, которые, с одной стороны, будут достаточно простыми и адекватными реальным процессам, а с другой - создавать хорошие предпосылки для эффективного решения важных задач.

Нецелесообразность построения строгих алгоритмов может иметь место, например, в следующих ситуациях: реализация строгого алгоритма

3 Зак. 6421.

является трудоемкой, а время на его реализацию крайне ограничено; множество возможных ситуаций слишком велико, а возможности для их рассмотрения ограничены; поступающая информация такого качества, что результаты реализации строгого алгоритма являются сомнительными и т.п. В таких ситуациях, очевидно, целесообразным будет построение некоторых обобщенных алгоритмов, которые создадут предпосылки для наиболее рационального принятия решений в потенциально возможных ситуациях.

Именно такие подходы будут здесь использованы при обосновании рациональной технологии управления защитой информации, организации работ по защите информации и др.

Необходимо, однако, обратить внимание на следующее обстоятельство. При изложении вопросов практического использования методов нестрогой математики каждый раз акцентировалось внимание на том, что эти методы лишь создают предпосылки, необходимые для эффективного решения соответствующей задачи, но не гарантируют эффективного решения. Такая гарантия может быть обеспечена лишь рациональными действиями людей, использующих нечеткие алгоритмы. Отсюда следует, что организация функционирования систем с высоким уровнем неопределенности должна включать в себя (и притом в качестве важнейшего атрибута) подготовку людей (персонала) к решению соответствующих задач с использованием методов нестрогой математики.

И, наконец, о соотношении методологии нестрогой математики и методологии теории нечетких множеств. При внимательном рассмотрении обеих названных методологий нетрудно усмотреть достаточно глубокую их аналогию. Объективным основанием для этого является то обстоятельство, что в основе обеих методологий лежит представление о неопределенности, размытости границ принадлежности элементов (представлений, суждений) определенному множеству. Однако существуют и принципиальные различия рассматриваемых методологий. В теории нечетких множеств, во-первых, предусматривается количественная оценка меры принадлежности рассматриваемых элементов тому или иному множеству, а во-вторых, предполагается разработка строгого алгоритма решения соответствующей задачи. В нестрогой математике нечеткость рассуждений последовательно проводится вплоть до алгоритма решения соответствующей задачи.