- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

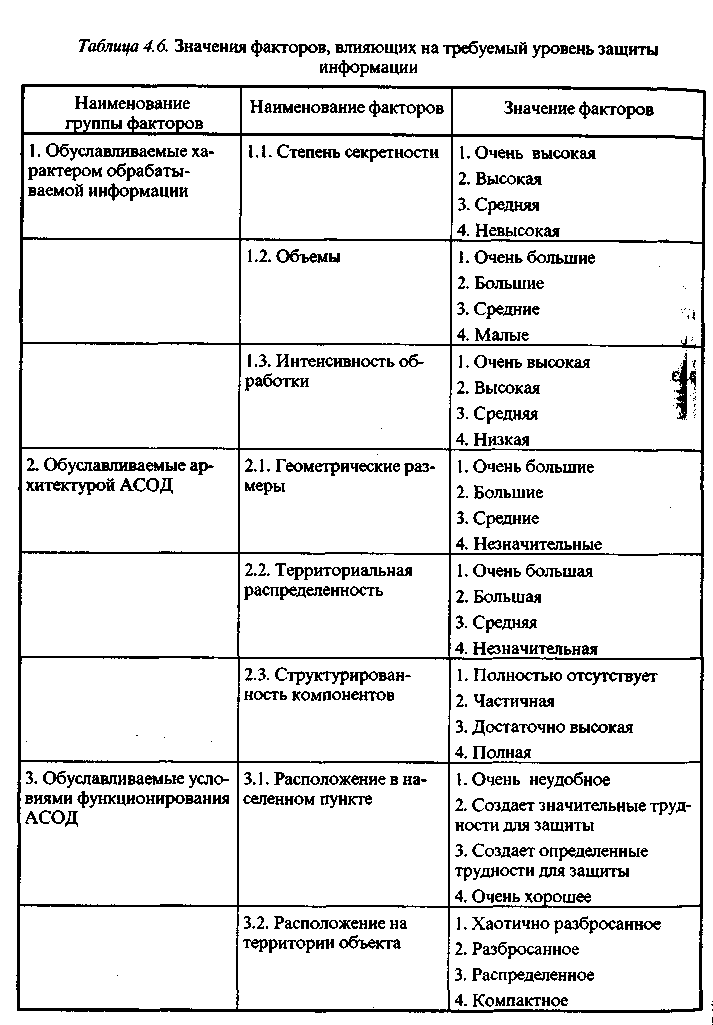

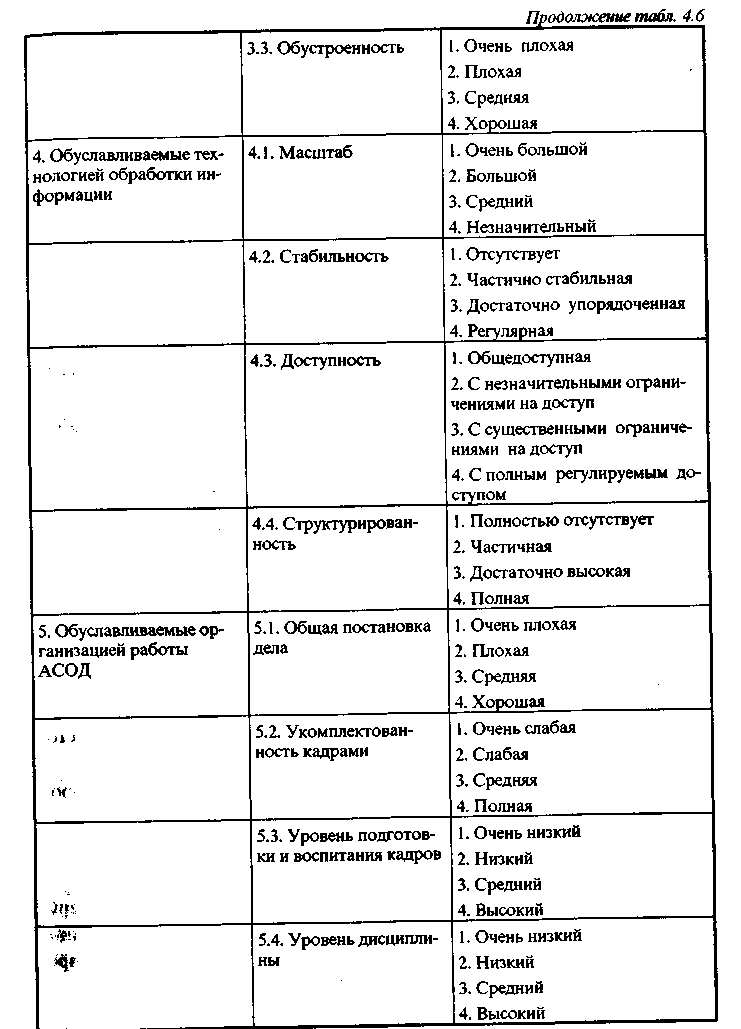

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

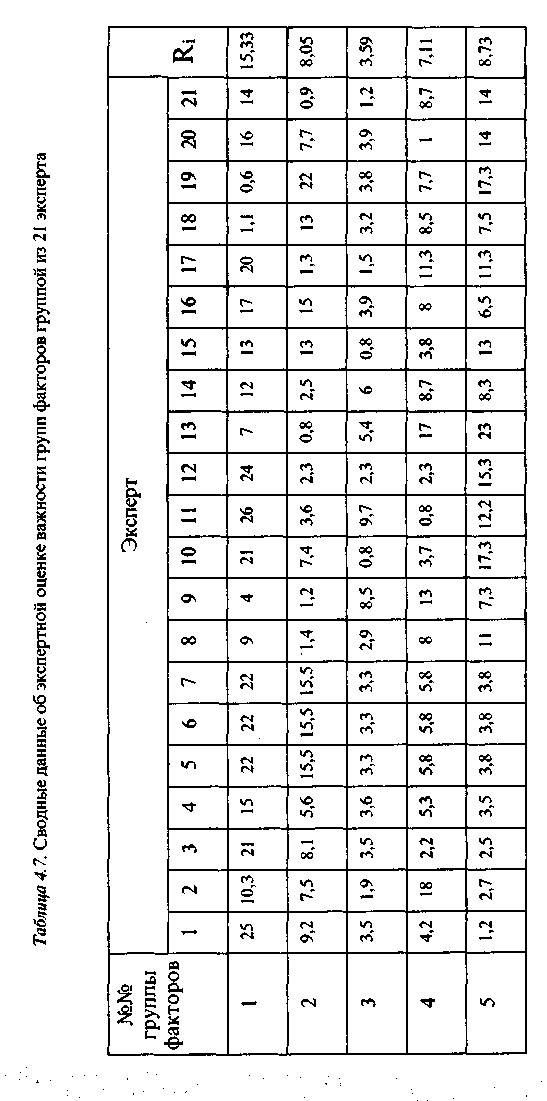

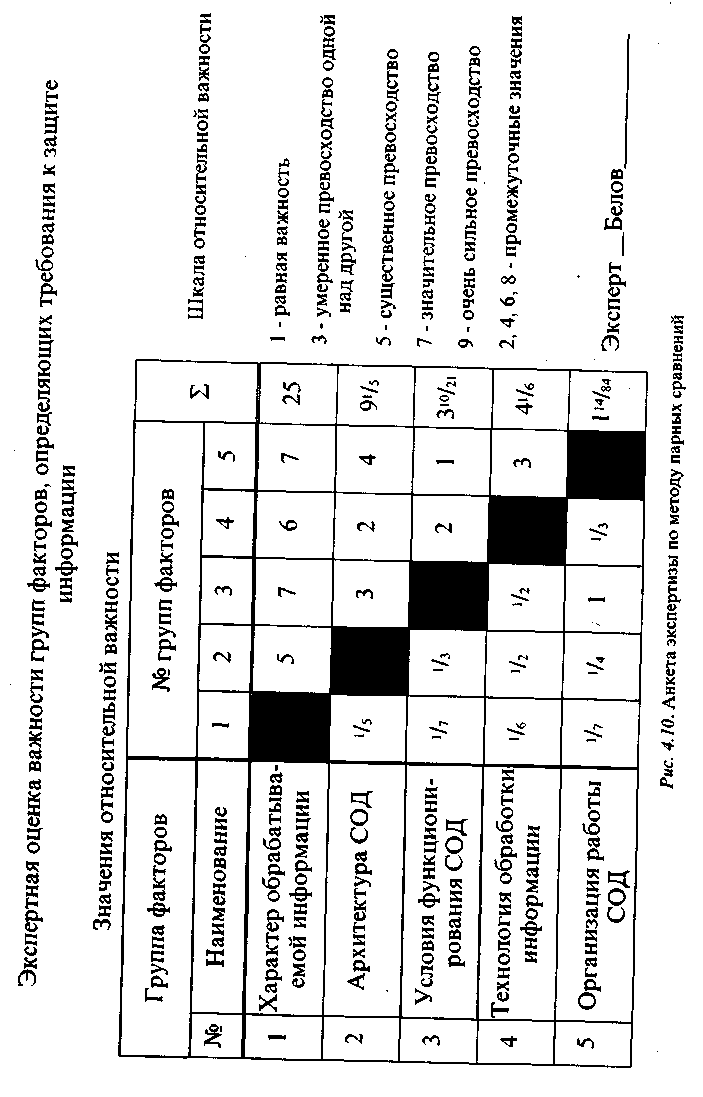

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

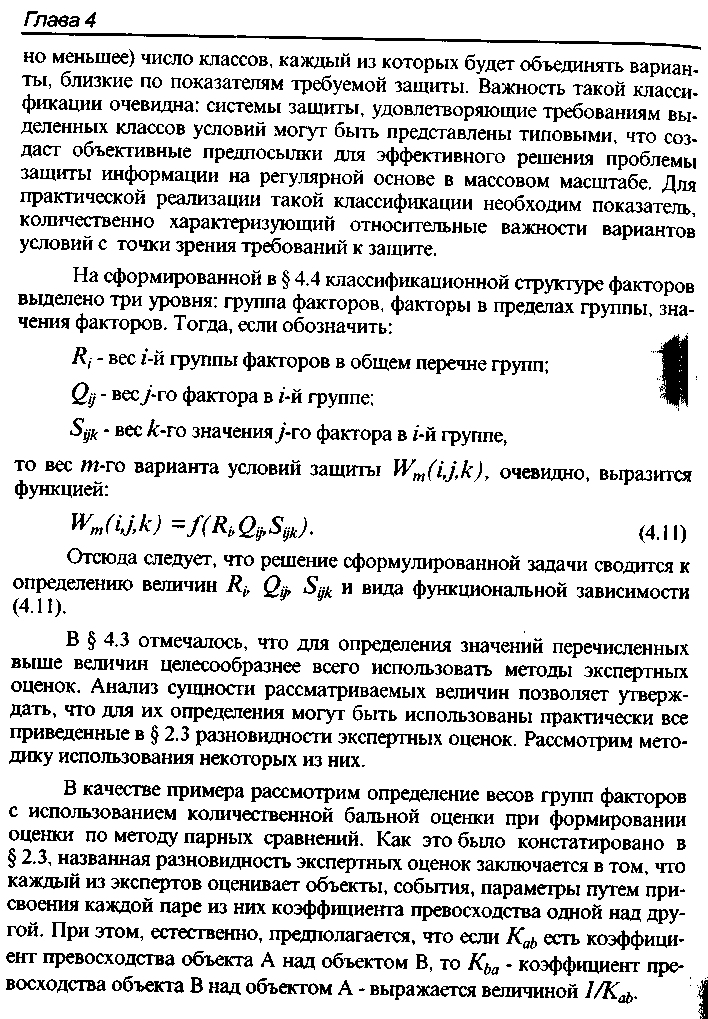

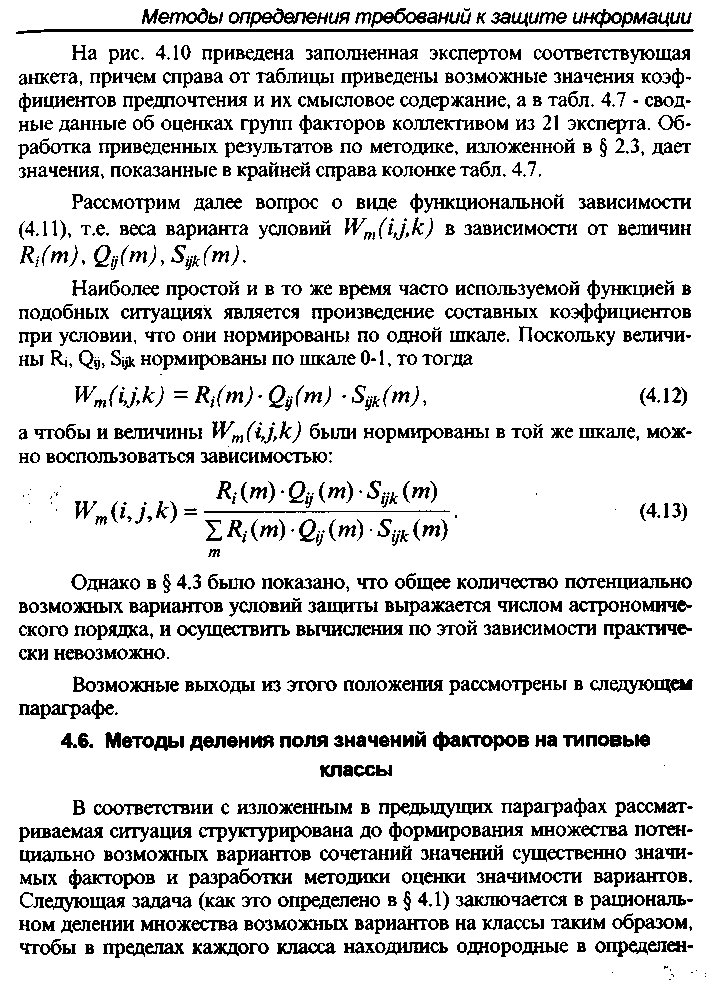

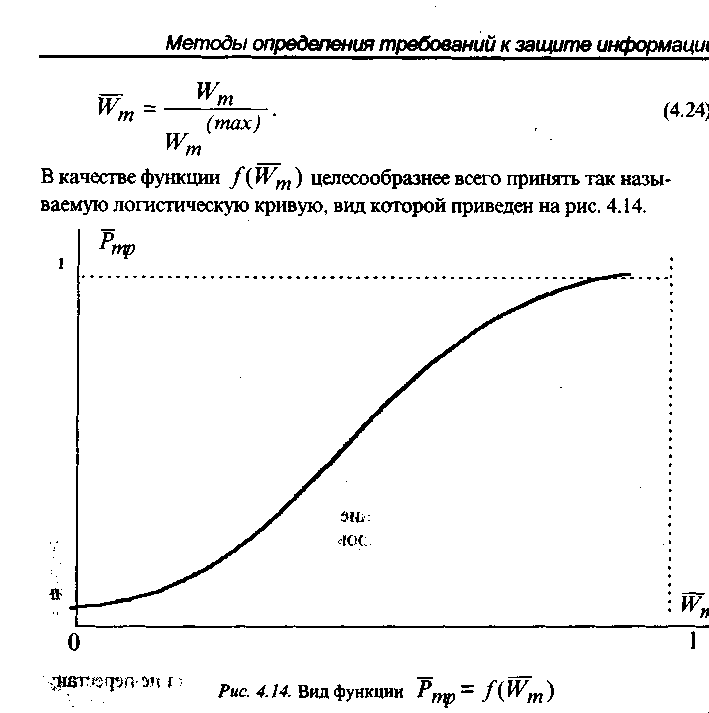

4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

( При обосновании постановки задачи в § 4.1 было показано, что конечная цель анализа факторов, влияющих на требуемый уровень защиты информации, заключается в делении всего множества вариантов потенциально возможных условий защиты на некоторое (желательно как мож-

Глава 4

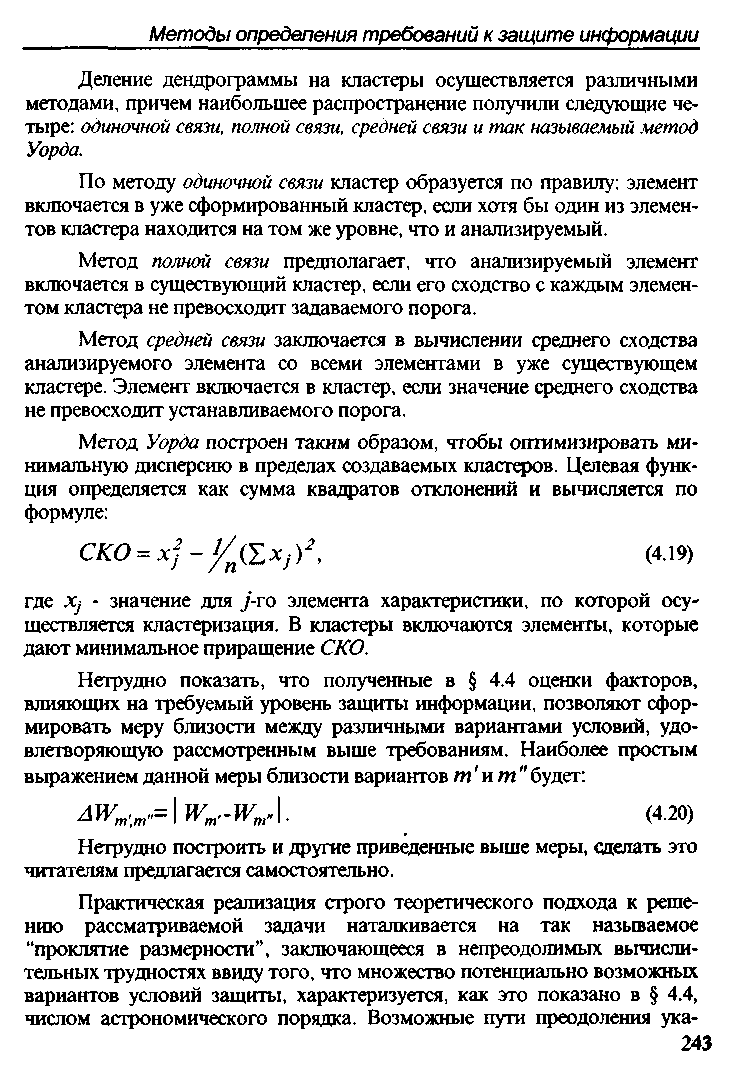

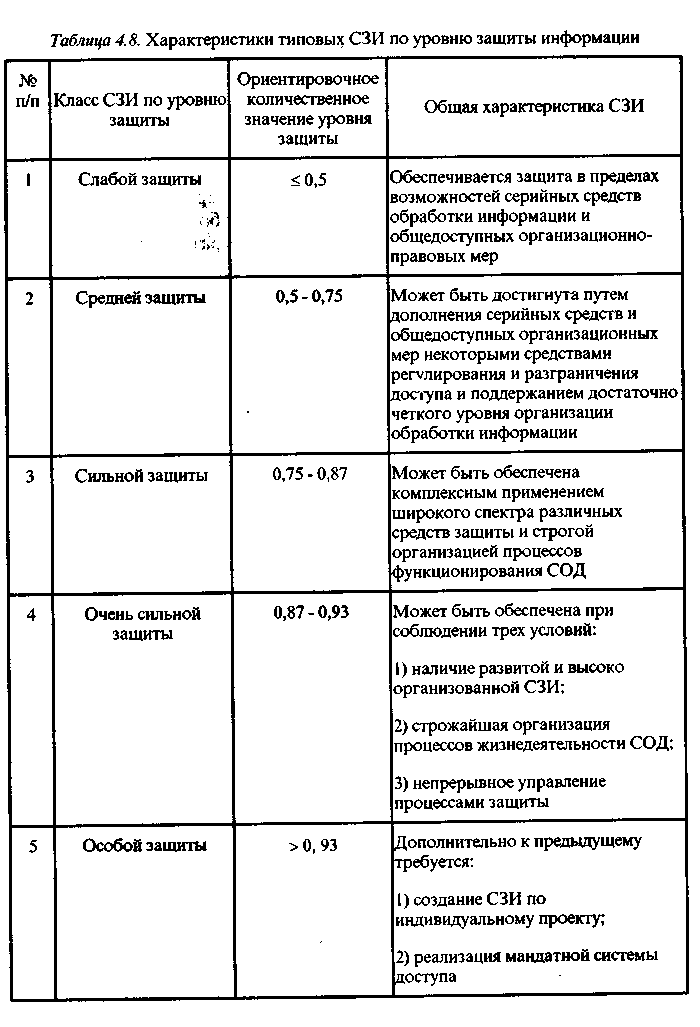

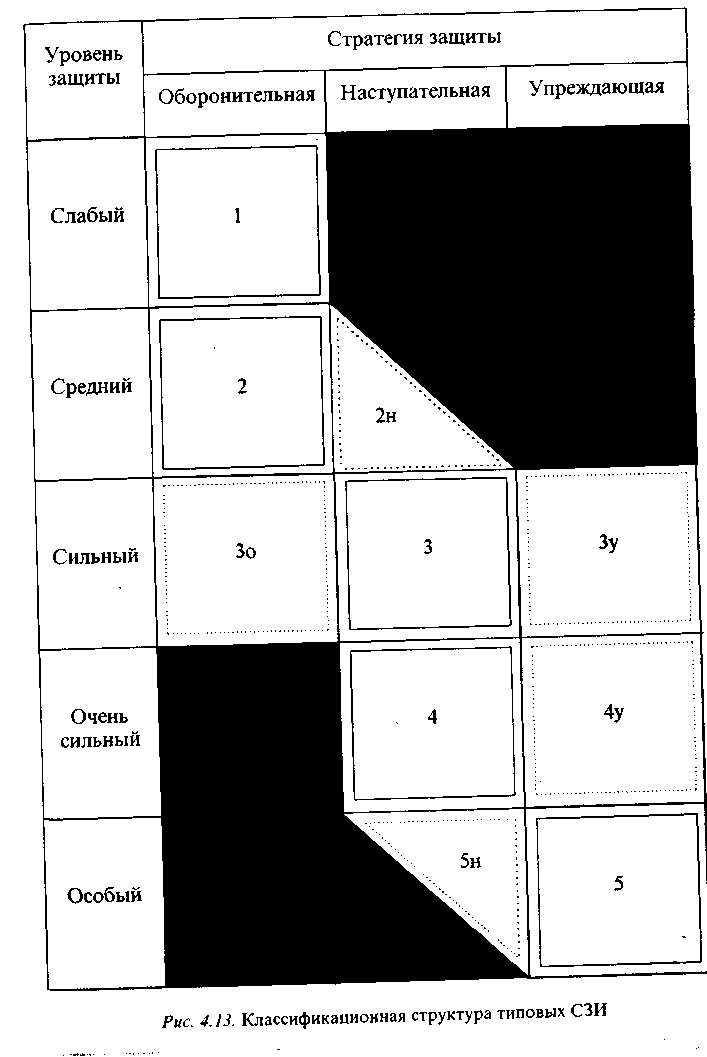

ном смысле варианты. При этом однородность вариантов класса определяется главным образом возможностью предъявления единых требований по защите информации ко всем вариантам соответствующего класса. Нетрудно видеть, что сформулированная выше задача иначе может быть названа задачей формирования необходимого и достаточного набора типовых систем защиты информации (СЗИ). Поскольку данный вопрос имеет принципиальное значение в широком спектре проблем защиты информации, то уделим ему повышенное внимание.

В соответствии с изложенным постановка рассматриваемой задачи может быть сформулирована как формирование такого набора типовых СЗИ, который удовлетворял бы требованиям к защите информации при любом потенциально возможном варианте значений существенно значимых факторов. Естественно, что число типовых СЗИ должно быть возможно меньшим.

Основываясь на результатах теоретических исследований и опыте решения сформулированной задачи можно выделить три возможных подхода к ее решению: теоретический, эмпирический и комбинированный, т.е. теоретико-эмпирический.

Ниже рассматриваются основные положения названных подходов.

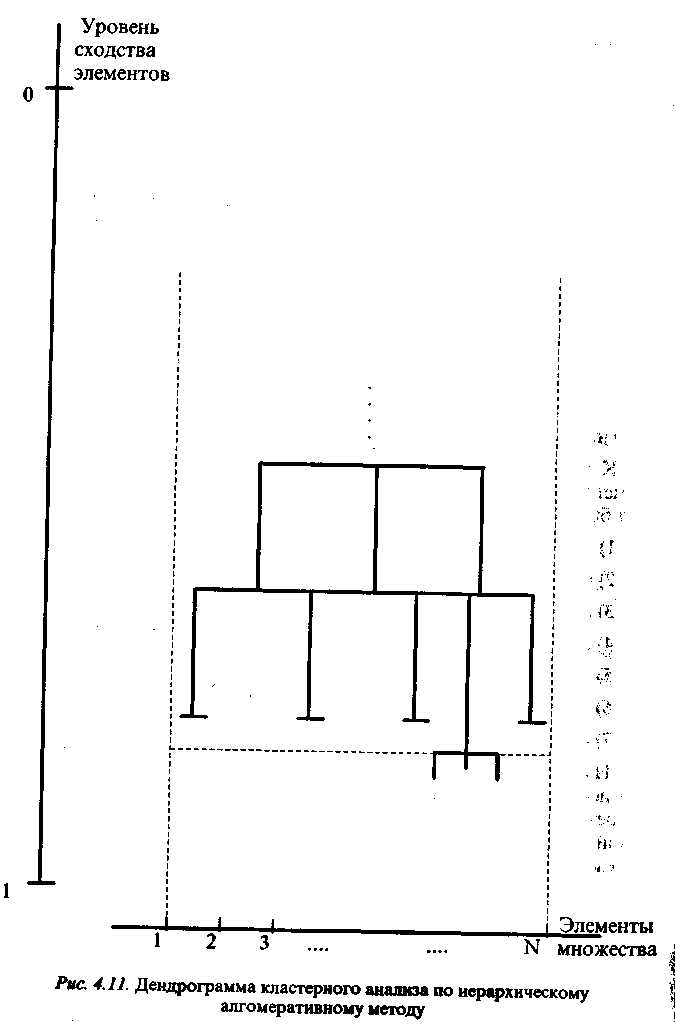

Теоретический подход. Задачи деления элементов множества на классы изучаются уже продолжительное время, и для их решения в классической теории систем разработан достаточно представительный арсенал различных методов. Наиболее общим из этих методов является так называемый кластерный анализ, который определяется как классификация объектов по осмысленным, т.е. соответствующим четко сформулированным целям группам. Основная суть кластерного анализа заключается в том, что элементы множества делятся на классы в соответствии с некоторой мерой сходства между различными элементами.

Процедура кластеризации в общем виде может быть представлена последовательностью пяти шагов следующего содержания:

формирование множества элементов, подлежащих делению на классы;

определение множества признаков, по которым должны оцени ваться элементы множества;

определение меры сходства между элементами множества;

деление элементов множества на классы;

проверка соответствия полученного решения поставленным це лям.

Теоретико-эмпирический подход. Как следует из самого названия, данный подход основывается на комплексном использовании рассмотренных выше теоретического и эмпирического подходов. При этом естественным представляется стремление в максимальной степени использовать результаты строгого анализа задачи и определить те трудности, которые при этом возникают.

Дезагрегируем общую классификационную структуру факторов, влияющих на требуемый уровень защиты, на части: первую, включающую факторы первой и второй групп, вторую, включающую факторы третьей, четвертой и пятой групп, но только с учетом первых двух значений каждого фактора, и третью, тоже включающую факторы третьей, четвертой и пятой групп, но с учетом последних двух значений каждого фактора. Проведем затем классификацию вариантов условий в пределах

То же, предусмотренных в Руководящем методическом материале Гостехкомиссии России.

Раскройте сущность методов оценки важности информации.

То же полноты информации.

То же адекватности информации.

То же формирования поля потенциально возможных вариантов условий защиты.

То же определения характеристик вариантов условий защиты.

Дайте общую характеристику методов кластерного анализа и оцените возможности использования их для классификации поля потен циально возможных вариантов условий защиты.

Раскройте сущность эмпирических методов классификации си стем защиты и приведите результаты их использования.

13. Раскройте сущность теоретико-эмпирических методов класси фикации систем защиты.

Глава пятая ФУНКЦИИ И ЗАДАЧИ ЗАЩИТЫ ИНФОРМАЦИИ