- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 2

создает необходимые предпосылки для их структуризации, и методы структуризации основных компонентов АСОД.

4. Радикальная эволюция в реализации разработанных концепций. Результатом изучения сложных проблем, как правило, являются предложения и решения (концепции) по более или менее кардинальному совершенствованию архитектуры соответствующих систем или процессов организации и обеспечения функционирования. Естественно, при этом возникает вопрос о способах практического претворения в жизнь разработанных концепций. Крайними вариантами будут: слева - выбросить (убрать, демонтировать) прежние решения и заново построить систему в строгом соответствии с новыми концепциями, справа - отказаться от новых концепций во имя сохранения прежних решений. В реальной жизни эти крайние варианты если и будут разумными, то лишь в каких-то неординарных ситуациях; в подавляющем большинстве ситуаций рациональным будет какой-то промежуточный вариант. Для ориентации в подобных ситуациях наш выдающийся ученый-кибернетик В.М. Глушков еще в 70-е годы сформулировал так называемый принцип радикальной эволюции, суть которого, как следует из самого названия, сводится к тому, что надо стремится к радикальным совершенствованиям, но реализовывать их эволюционным путем.

Так в самом общем виде могут быть представлены состав и содержание первой составляющей научно-методологического базиса теории защиты - общеметодологических принципов. Вторая составляющая этого базиса - инструментально-методологическая база - рассматривается в

§2.3.

2.3. Методологический базис теории защиты информации

Методологический базис, как второй компонент теории защиты, составляют совокупности методов и моделей, необходимых и достаточных для исследований проблемы защиты и решения практических задач соответствующего назначения.

На формирование названных методов большое влияние оказывает тот факт, что, как отмечалось в § 2.1, процессы защиты информации подвержены сильному влиянию случайных факторов и особенно тех из них, которые связаны с злоумышленными действиями людей-нарушителей защищенности. Те же методы, стройная структура которых сформирована в классической теории систем, разрабатывались применительно к потребностям создания, организации и обеспечения функционирования технических, т.е. в основе своей формальных систем. Адекватность этих методов для удовлетворения указанных потребностей доказана практикой многих десятилетий. Но, как уже отмечалось в § 2.2, попытки приме-

Основные положения теории защиты информации

нения методов классической теории систем к системам того типа, к которому относятся и системы защиты информации, с такой же убедительностью доказали их недостаточность для решения аналогичных задач в данных системах. В силу сказанного в качестве актуальной возникла задача расширения комплекса методов классической теории систем за счет включения в него таких методов, которые позволяют адекватно моделировать процессы, существенно зависящие от воздействия трудно предсказуемых факторов. К настоящему времени названная задача в какой-то мере решена, причем наиболее подходящими для указанных целей оказались методы нечетких множеств, лингвистических переменных (нестрогой математики), неформального оценивания, неформального поиска оптимальных решений.

Ниже в самом общем виде излагается существо названных методов. При этом имеется в виду, что для более детального их изучения читатели будут обращаться к специальным публикациям.

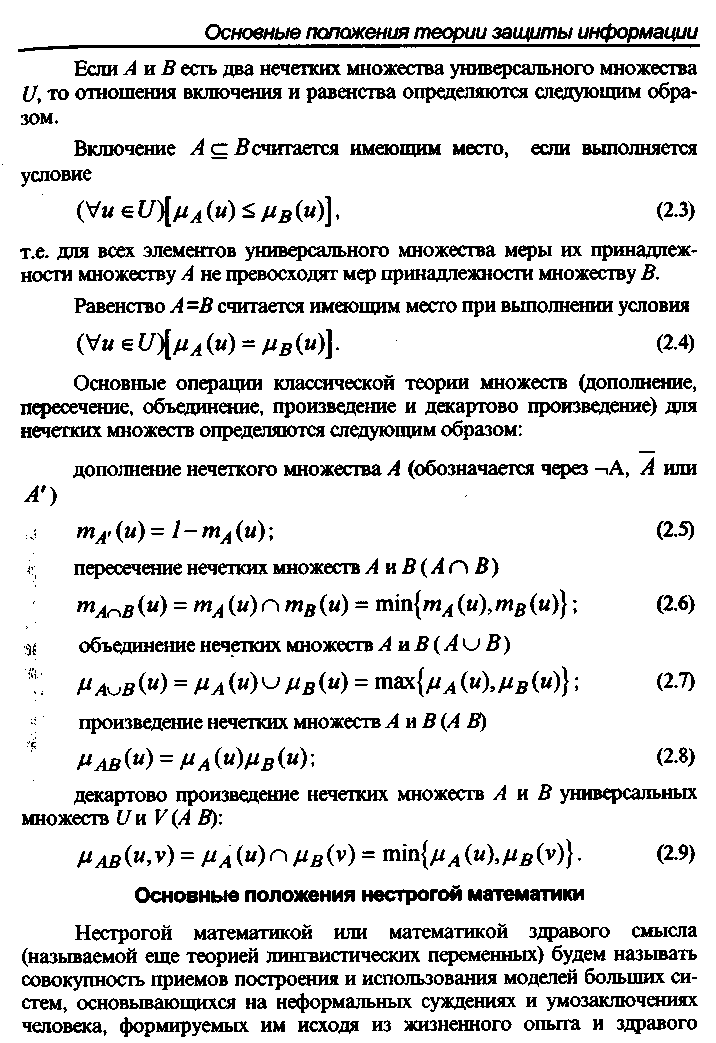

Основные положения теории нечетких множеств

Под множеством понимается любое объединение некоторых различных между собой объектов (элементов), которые при решении соответствующей задачи должны (или могут) рассматриваться как единое целое. В теории множеств разработаны средства описания элементов множества, отношений между элементами и различных операций над элементами. Теория множеств уже стала классической, по ней имеются учебники и пособия различного уровня, поэтому излагать здесь ее основы нет необходимости.

Средства классической теории множеств могут найти эффективное применение при моделировании систем защиты информации. Однако в этой теории рассматриваются лишь детерминированные множества, по крайней мере в плане принадлежности множеству заявленных его элементов. Иными словами, предполагается, что каждый элемент, указанный в перечне или в условиях формирования элементов, несомненно принадлежит множеству, в то время как в системах защиты информации большую роль играют случайные факторы. Например, случайным является принадлежность многих каналов несанкционированного получения информации (КНПИ) к множеству КНПИ, потенциально возможных в том или ином компоненте АСОД, принадлежность многих средств защиты к множеству средств, с помощью которых может быть эффективно перекрыт тот или иной КНПИ и т.п. Указанные элементы принадлежат соответствующим множествам лишь с некоторой вероятностью. Для описания таких систем в последние годы интенсивно развивается так называемая теория нечетких множеств. Уже первые попытки использования