- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

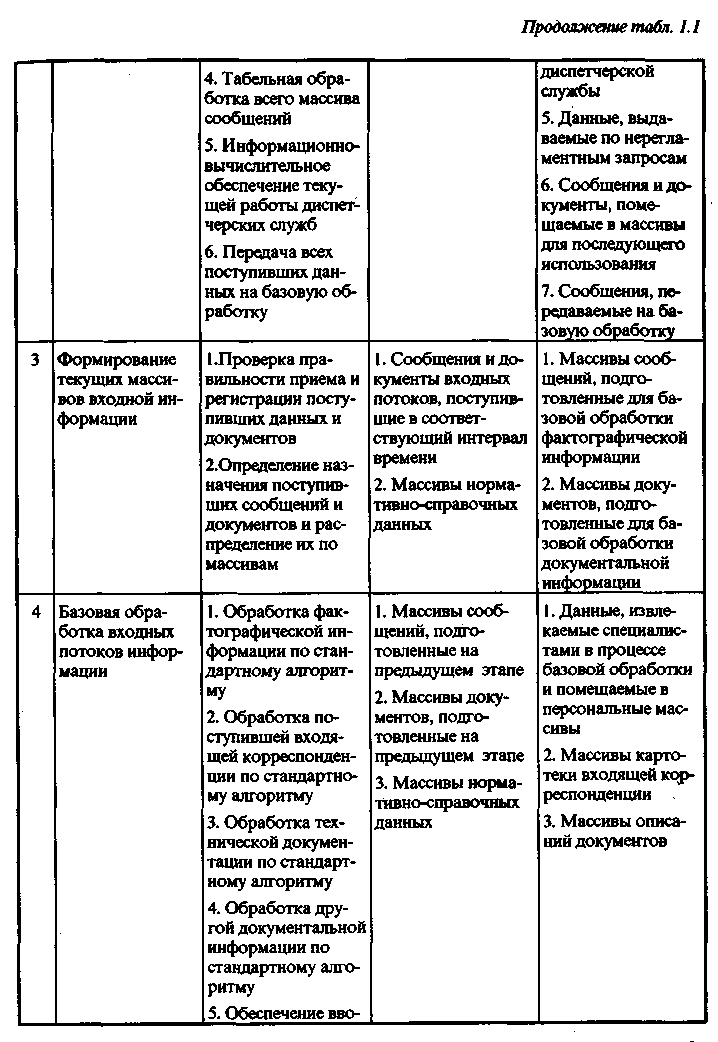

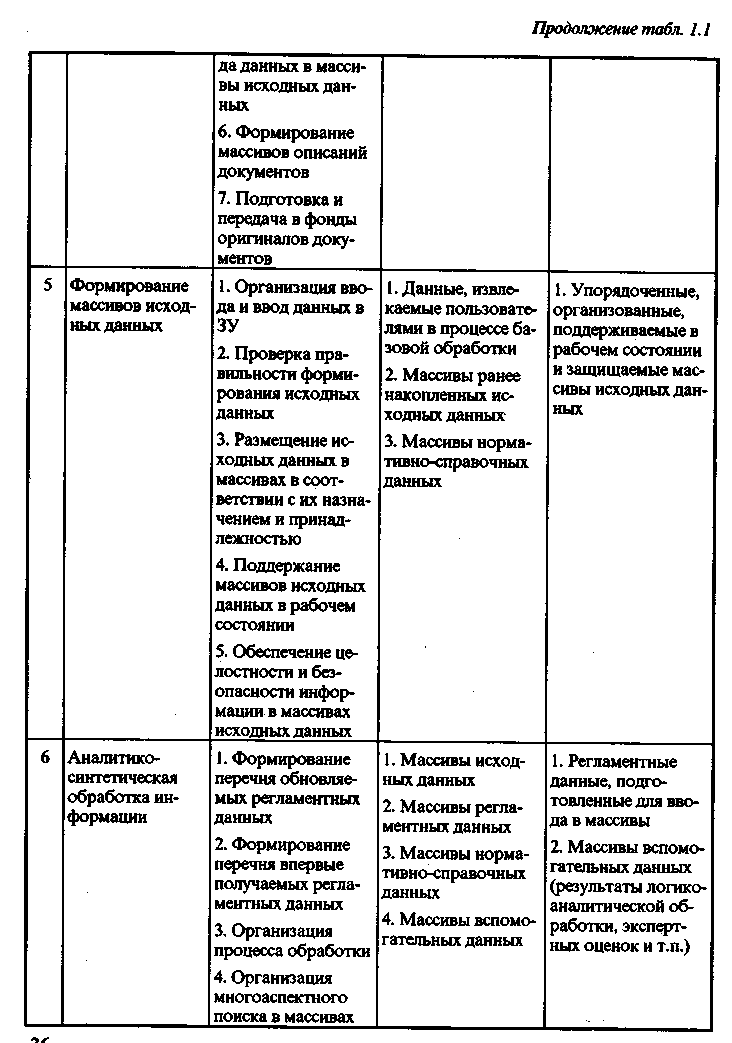

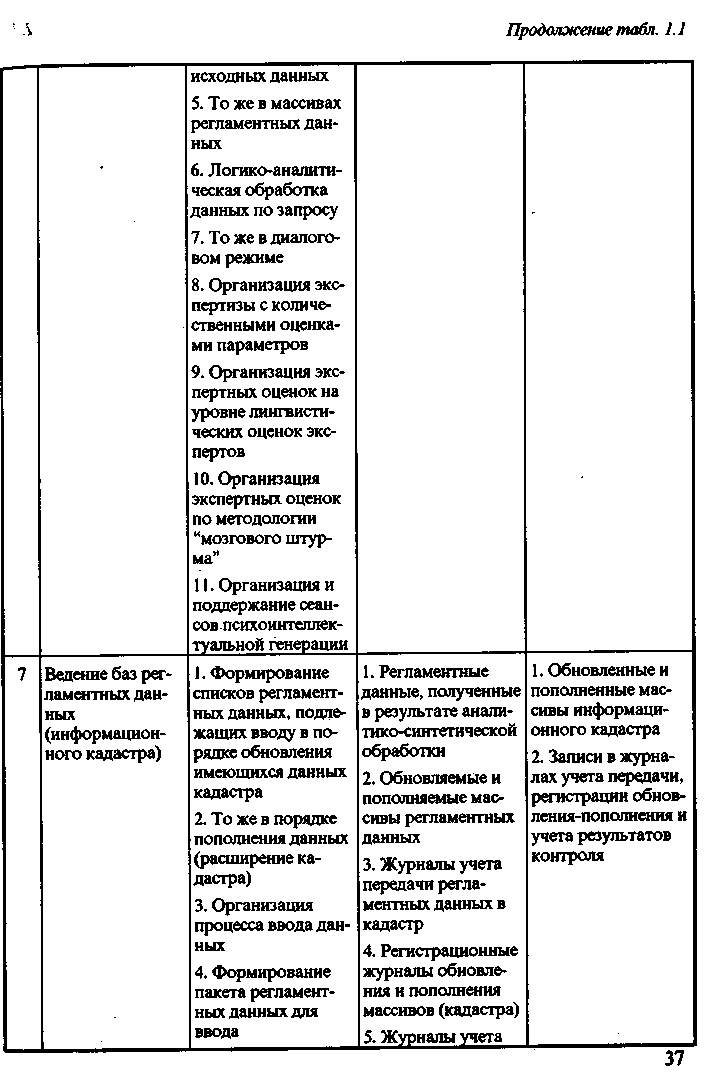

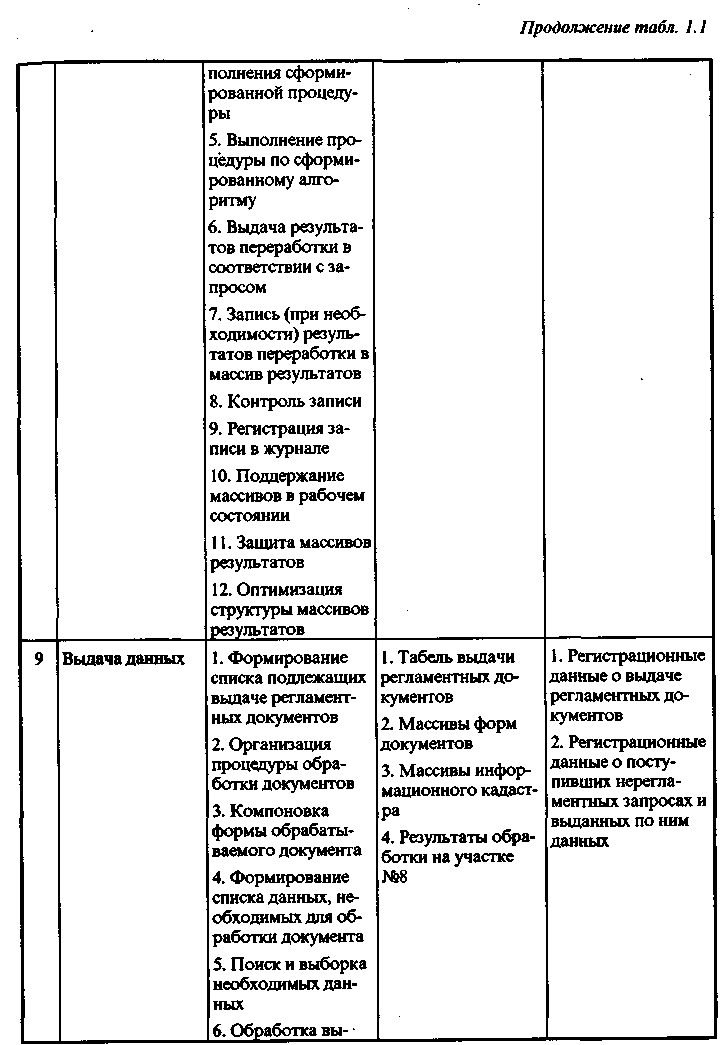

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

1.5. Возникновение и история развития проблемы защиты информации

Проблема защиты информации, вообще говоря, имеет многовековую историю. Ведь даже наскальные рисунки (не говоря уже о древних рукописях) есть не что иное как попытка сохранить информацию о реалиях объективного мира. Применение же специальных мер в целях сохранения информации в тайне практиковалось еще в древние времена: достоверно, например, известно, что выдающийся политический деятель и полководец древнего Рима Цезарь использовал для этих целей криптографическое преобразование текстов сообщений (вошедшее в историю под названием шифра Цезаря), хотя, по современным представлениям, и весьма примитивное.

Но поскольку здесь рассматриваются вопросы защиты информации в автоматизированных системах ее обработки, то и ретроспективный анализ их происхождения и развития будем производить на глубину реального существования этих систем. В такой постановке вполне реально говорить об истории, измеряемой периодом в 30 с лишним лет.

Как и всякий другой опыт, опыт защиты информации в автомата- , зированных системах обработки данных (АСОД) представляет двоякий интерес: во-первых, в чисто познавательном плане и во-вторых, в плане обоснования наиболее рациональных путей решения такой далеко неординарной проблемы.

Следует, однако, заметить, что у нас в стране до недавнего времени все работы по защите информации были закрытыми, поэтому общедоступных публикаций практически не было. Это обстоятельство отрицательно сказалось на распространении опыта. В последнее время положение существенно изменилось, однако понадобится значительное время для того, чтобы можно было составить достаточно репрезентативную выборку соответствующих работ.

В ведущих зарубежных странах (и, прежде всего, в США) рассматриваемая проблема находится в центре внимания специалистов и интенсивно разрабатывается уже более 30 дет. Достаточно красноречивым свидетельством этого внимания может служить тот факт, что число публикаций по различным аспектам защиты информации только в открытой печати исчисляется многими тысячами, причем среди них многие десятки - это публикации монографического характера. Издаются специальные журналы, регулярно проводятся конференции, соответствующие дисциплины включены в учебные планы всех вузов, готовящих специалистов по вычислительной технике и ее использованию.

В целях ознакомления заинтересованных читателей с работами зарубежных специалистов по защите информации в наших журналах опубликовано значительное число обзоров этих работ. Особую активность проявил журнал "Зарубежная радиоэлектроника", в котором начиная с 1975 г. такие обзоры публиковались регулярно по 1 - 3 в год. Переведены на русский язык и изданы некоторые работы монографического характера.

В 1989 г. подготовлен и издан специальный выпуск журнала "Зарубежная электроника" (1989, №12), в котором помещено 11 тематически подобранных обзорных статей, дающих достаточно полное и систематизированное представление о взглядах зарубежных специалистов на проблему защиты и полученных ими результатах.

Прежде всего зарубежные специалисты единодушны в оценке чрезвычайной важности проблемы защиты, причем в подтверждение приводятся многочисленные конкретные факты о злоумышленных действиях над информацией, находящейся в АСОД. Последствия таких действий нередко были достаточно тяжелы.

Под воздействием 'указанных выше фактов и в связи с расширяющейся открытостью и гласностью у нас в стране в последние годы резко' возрос интерес к проблеме защиты информации в АСОД, а соответствующие работы ведутся широким фронтом и с растущей интенсификацией. Свидетельством сказанному служат следующие факты:

Непрерывно растет число публикаций в открытой печати, среди которых имеются достаточно серьезные монографии ([1], [2], [3] и др.).

Регулярно проводятся специальные конференции и семинары.

Издаются специализированные журналы: "Безопасность инфор мационных технологий", "Конфидент" и др.

Организована регулярная подготовка и повышение квалифика ции профессиональных специалистов по защите информации.