- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

7.4. Методы проектирования систем защиты

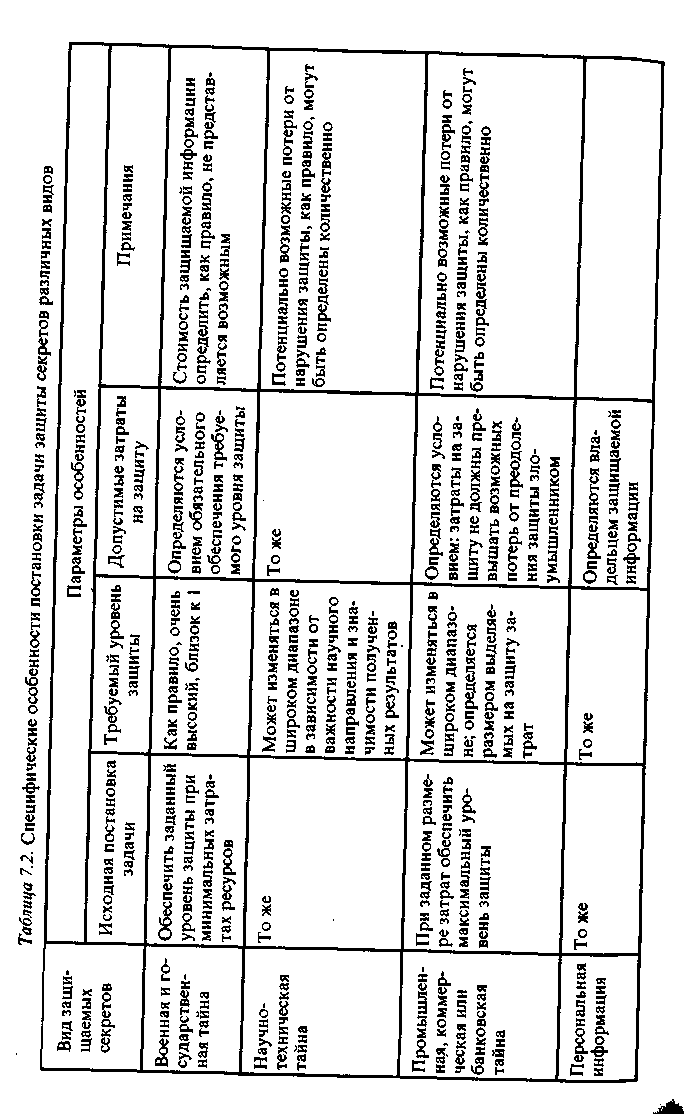

Проектирование систем защиты информации заключается в том, чтобы для заданной АСОД (или ее проекта) создать оптимальные механизмы обеспечения защиты информации и механизмы управления ими. При этом оптимальность систем защиты понимается в общепринятом смысле: или достижение заданного уровня защищенности информации при минимальных затратах, или достижение максимально возможного уровня защищенности при заданном уровне затрат на защиту. Выбор той или иной постановки задачи зависит прежде всего от характера защищаемой информации, вернее - от характера тайны, содержащейся в защищаемой информации. Как уже отмечалось в предыдущих главах, основные виды тайны могут быть классифицированы на четыре категории: военную и государственную; научно-техническую; промышленную и коммерческую; персональную. В табл. 7.2 приведены особенности постановки задач для защиты перечисленных видов тайны.

При этом для тех видов секретов, для которых могут быть определены размеры потерь при нарушении защиты соответствующей информации, максимально допустимым уровнем затрат на защиту будет именно размер потенциально возможных потерь. Для тех же видов секретов, возможные потери от раскрытия которых не могут быть выражены стоимостными показателями, необходимый уровень защиты должен определяться исходя из более общих показателей важности соответствующей информации. Принципиальные подходы и методика определения таких показателей будут рассмотрены ниже.

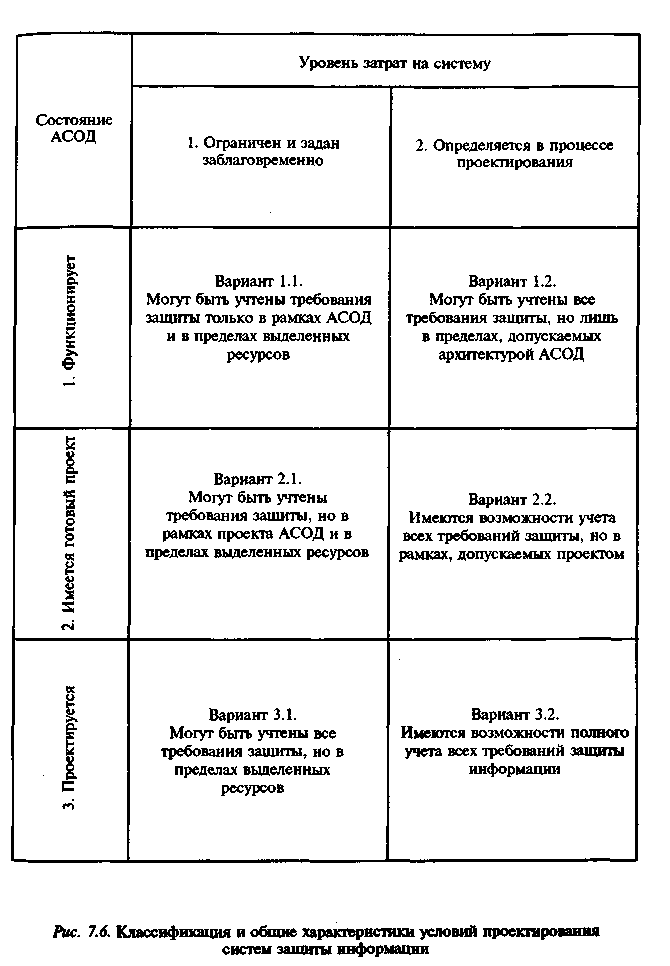

Проектирование СЗИ может осуществляться в различных условиях, причем на различие этих условий определяющее влияние оказывают следующие два параметра: 1) состояние той АСОД, для которой разрабатывается СЗИ; 2) уровень затрат, которые могут быть допущены на создание СЗИ. Что касается первого параметра, то, очевидно, можно выделить три различных состояния АСОД: система функционирует, имеется готовый проект системы, система еще только проектируется. Затраты на СЗИ либо могут быть заданы (т. е. ограничены определенным уровнем), либо определяться в процессе проектирования СЗИ и поэтому с точки зрения проектирования будут неограниченными. Тогда структуризация условий, в которых может осуществляться проектирование СЗИ, будет выглядеть так, как показано на рис. 7.6. Там же приведена краткая характеристика различных вариантов условий проектирования.

Глава 7

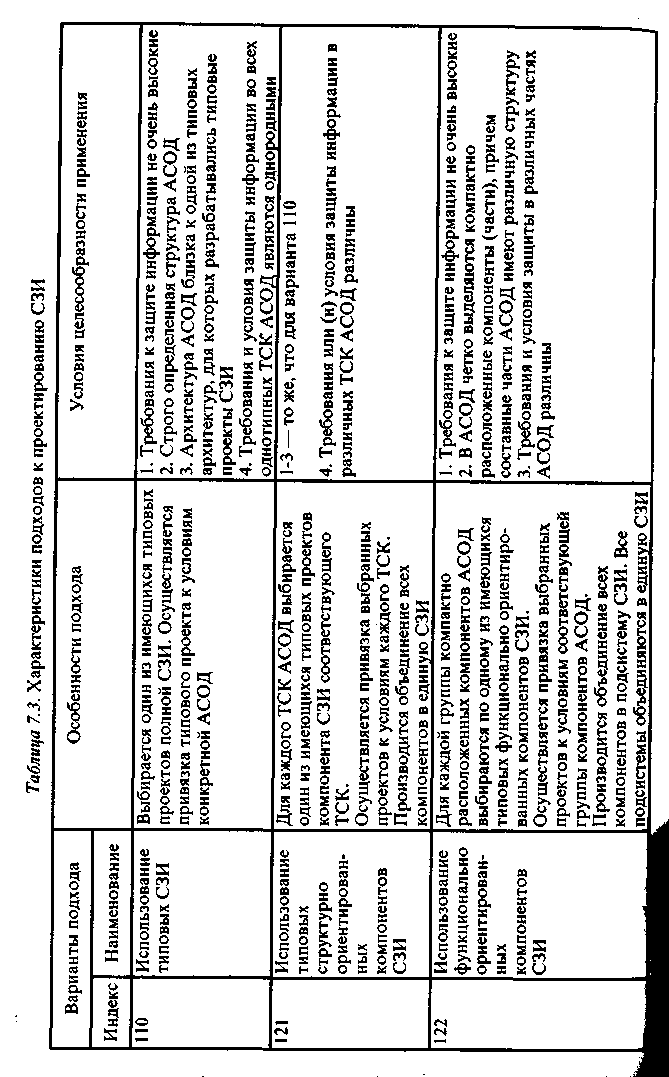

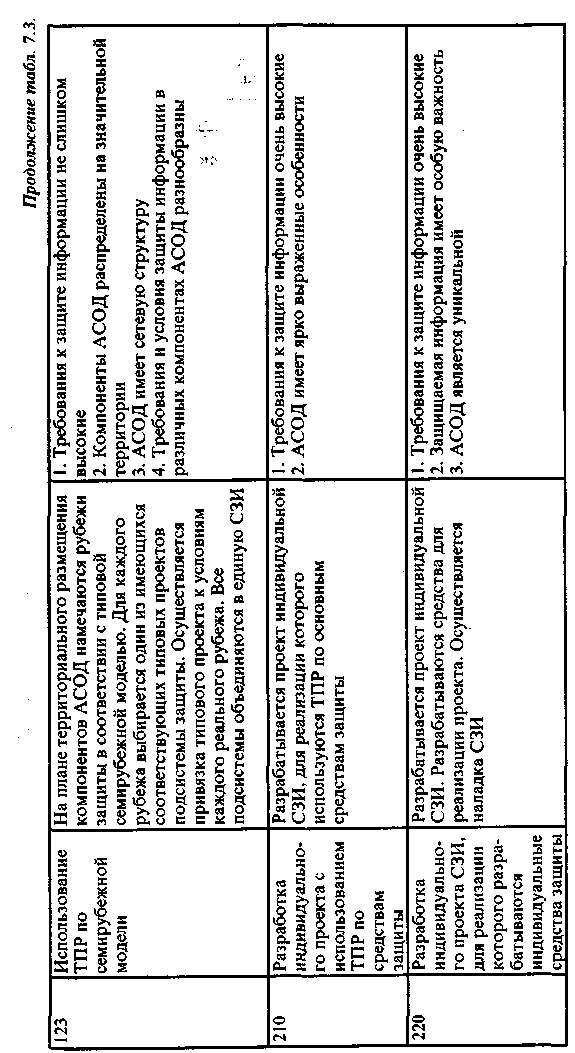

Собственно методология проектирования СЗИ полностью вписывается в общую методологию проектирования сложных систем организационно-технологического типа. Самое общее правило, которым следует при этом руководствоваться, тоже носит общий характер, а именно - необходимо стремиться к возможно более широкому использованию типовых проектных решений. Вопросы типизации и стандартизации архитектурного построения СЗИ детально рассмотрены в § 7.3.

В соответствии с изложенным классификационная структура возможных вариантов подхода к проектированию СЗИ будет выглядеть, как показано на рис. 7.7. В табл. 7.3 приведены общие характеристики выделенных вариантов и сформулированы рекомендации по их использованию.

Процедура проектирования, очевидно, может быть осуществлена в следующей последовательности: анализ целей и условий проектирования; обоснование требований к защите информации; выбор варианта проектирования; реализация варианта проектирования.

При этом, в виду очевидности реализации вариантов проектирования с использованием типовых СЗИ или из типовых компонентов, рассматривать будем только разработку индивидуальных проектов СЗИ.

Под индивидуальным проектированием СЗИ понимается разработка самостоятельного проекта системы защиты для конкретной создаваемой или уже функционирующей АСОД. Разработка таких проектов может оказаться целесообразной и даже необходимой в том случае, когда в АСОД предполагается регулярная обработка информации повышенной секретности. Такими обычно являются АСОД специального назначения: государственных органов, военного назначения и т.п.

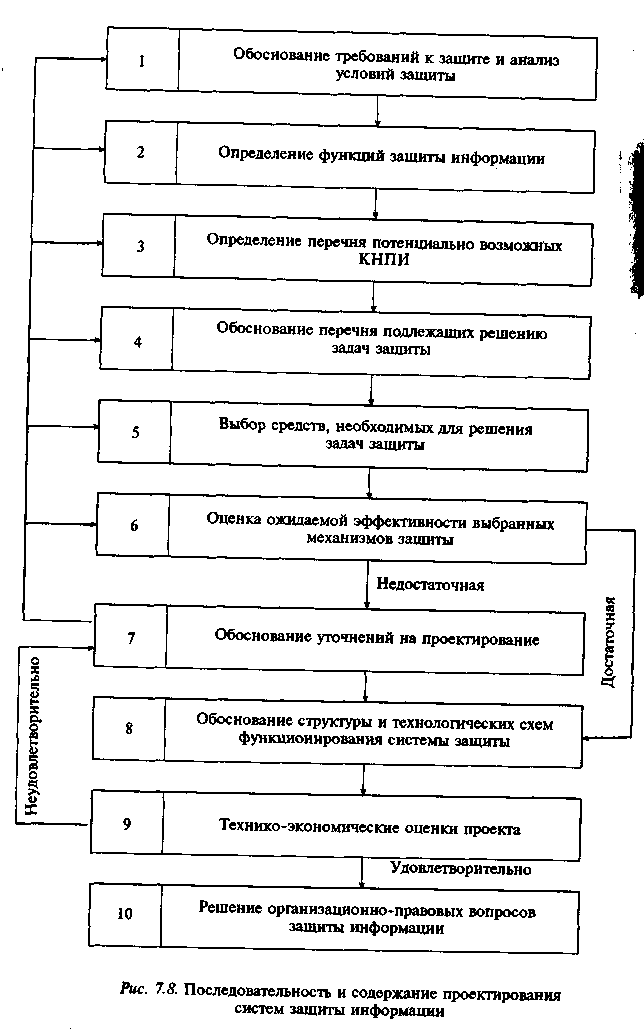

Проектирование СЗИ принципиально ничем не отличается от проектирования любых других систем организационно-технологического типа. Тогда в соответствии с общеизвестной методологией проектирования больших систем последовательность разработки индивидуального проекта СЗИ может быть представлена так, как показано на рис. 7.8.

Рассмотрим общее содержание выделенных этапов проектирования.

Этап 1 - обоснование требований и анализ условий защиты информации: формирование факторов, влияющих на защиту информации в АСОД; выбор и обоснование требований по защите информации; анализ условий защиты информации в АСОД.

Этап 2 - определение функций защиты информации - обоснование перечня тех функций защиты, осуществление которых позволит обеспе-

чить требуемый уровень защиты в потенциально возможных условиях функционирования АСОД.

Этап 3 - определение перечня потенциально возможных КНПИ; классификация КНПИ; определение характеристик КНПИ.

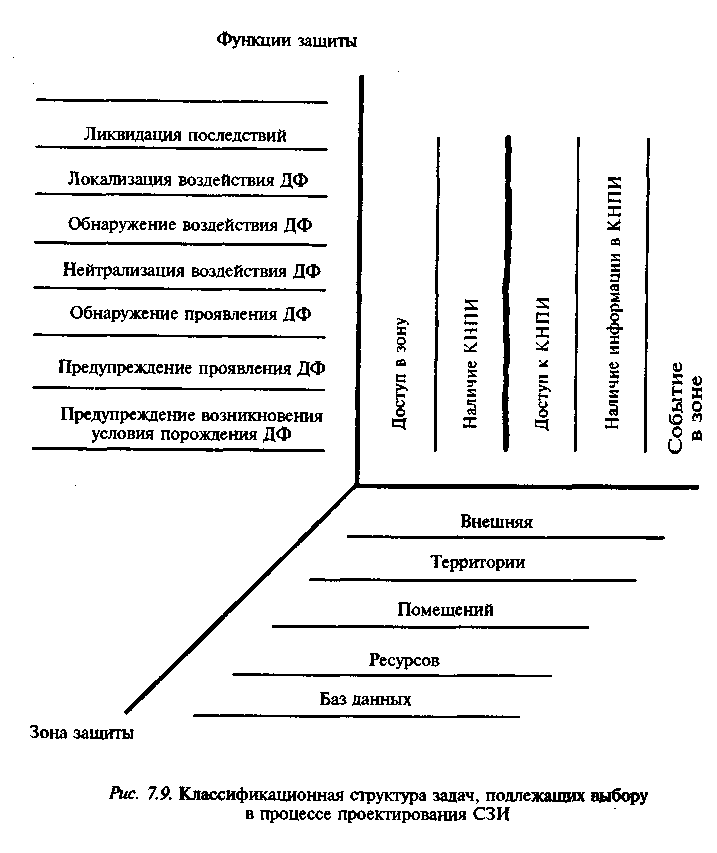

Этап 4 - обоснование перечня подлежащих решению задач защиты: определение перечня задач защиты информации, перекрывающих все потенциально возможные КНПИ в АСОД; классификация задач защиты информации; определение эффективности решения задач защиты с точки зрения перекрытия КНПИ; выбор подлежащих решению задач защиты информации (см. рис. 7.9).

Этап 5 - выбор средств, достаточных для решения выбранных задач защиты информации: определение перечня типовых проектных решений (ТПР), которые могут быть использованы для решения задач защиты информации; классификация ТПР; определение эффективности использования выбранных ТПР; определение оптимального набора ТПР, необходимых для решения задач защиты информации с заданной эффективностью.

Этап 6 - оценка эффективности защиты информации в условиях выбранных задач защиты информации: оценка защищенности информации в условиях решений выбранных задач выбранными средствами; сравнение полученных оценок защищенности с требуемой (при этом учитываются и стоимостные расходы на обеспечение защиты).

Этап 7 - обоснование уточнений задания на проектирование: определение причин недостаточного обеспечения защиты информации; выбор рационального варианта уточнения задания на проектирование СЗИ.

Этап 8 - обоснование структуры и технологии функционирования СЗИ: определение общей структуры СЗИ, ее подсистем и ядра защиты информации; определение состава технического, математического, программного, информационного, организационного и лингвистического обеспечений, нормативно-правовых актов и организационно-технических мероприятий по защите информации; обоснование структуры компонентов и архитектуры СЗИ; обоснование технологических схем функционирования СЗИ во всех режимах автоматизированной обработки информации; обоснование технологии оперативно-диспетчерского управления защитой информации; обоснование технологии календарно-планового управления защитой; обоснование схемы обеспечения повседневной деятельности СЗИ.

Этап 9 - технико-экономические оценки проекта: оценка надежности выполнения функций защиты информации; оценка живучести СЗИ, т. е. способности выполнять свои функции в экстремальных условиях

функционирования АСОД; экономические оценки СЗИ; оценка степени влияния СЗИ на временные характеристики АСОД при автоматизированной обработке информации.

Этап 10 - решение организационно-правовых вопросов защиты информации: определение прав и обязанностей по защите информации всех подразделений и лиц, участвующих в процессах функционирования АСОД; разработка правил осуществления всех процедур и мероприятий по защите информации; обучение всех лиц, участвующих в процессах функционирования АСОД, выполнению правил обеспечения защиты информации; обеспечение всех подразделений и лиц, участвующих в процессах обработки и обеспечения защиты информации, необходимыми руководящими и методическими материалами (документами); разработка правил и порядка контроля функционирования СЗИ; определение мер ответственности за нарушение правил защиты информации; разработка порядка разрешения спорных и конфликтных ситуаций, возникающих в процессе функционирования АСОД и относящихся к вопросам обеспечения защиты информации.

Формализованные постановки основных задач проектирования приведены в [1].