- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 7

именно тип АСОД, для которой предназначается СЗИ. В соответствии с современными способами использования вычислительной техники могут быть выделены следующие АСОД: персональная ЭВМ, используемая локально (ПЭВМ); групповая ЭВМ, используемая локально (ГЭВМ); ВЦ предприятия, учреждения, организации (ВЦП); ВЦ коллективного пользования (ВЦКП); локальная вычислительная сеть (ЛВС); слабораспределенные (в пределах населенного пункта, небольшой территории) вычислительные сети (СВС); сильнораспределенные, региональные вычислительные сети (РВС); глобальные вычислительные сети (ГВС).

Для каждого из перечисленных типов АСОД в общем случае можно предусмотреть типовой проект СЗИ каждого из шести выделенных на рис. 7.4 вариантов. Однако очевидно, что вряд ли получат широкое распространение СЗИ четвертого варианта (особой защиты активные) для защиты информации в ПЭВМ. Точно так же, сомнительно, чтобы оказалась достаточной СЗИ первого варианта (слабой защиты пассивные) для защиты информации в РВС и ГВС. Поэтому представляется целесообразным выделить для каждого типа АСОД целесообразные (допустимые, обязательные) СЗИ каждого варианта, что и может быть принято в качестве итоговой классификации СЗИ. Такая классификация приведена на рис. 7.5.

Типизация и стандартизация на среднем уровне предполагает разработку типовых проектов структурно или функционально ориентированных компонентов СЗИ, которые могут быть аттестованы в качестве стандартных и из которых можно сравнительно просто собирать необхо димую СЗИ.

В качестве структурно ориентированных компонентов естествен-) ным будет выбрать компоненты СЗИ, каждый из которых ориентирован на защиту информации в конкретном типовом структурном компоненте (ТСК) АСОД. Для каждого из ТСК в общем случае должны быть разра-. ботаны варианты типовых компонентов СЗИ, ориентированные на различные уровни защиты информации.

В качестве типовых функционально ориентированных могут быть выбраны следующие компоненты: регулирования доступа на территорию, в помещения, к техническим средствам АСОД, к программам и массивам данных АСОД; подавления излучений и наводок; предупреждения наблюдения и подслушивания; маскировки информации; управления системой защиты.

С целью создания максимальных удобств для разработчиков СЗИ перечисленные типовые компоненты могут быть представлены в нескольких модификациях, каждая из которых будет ориентирована на конкрет-

Глава 7

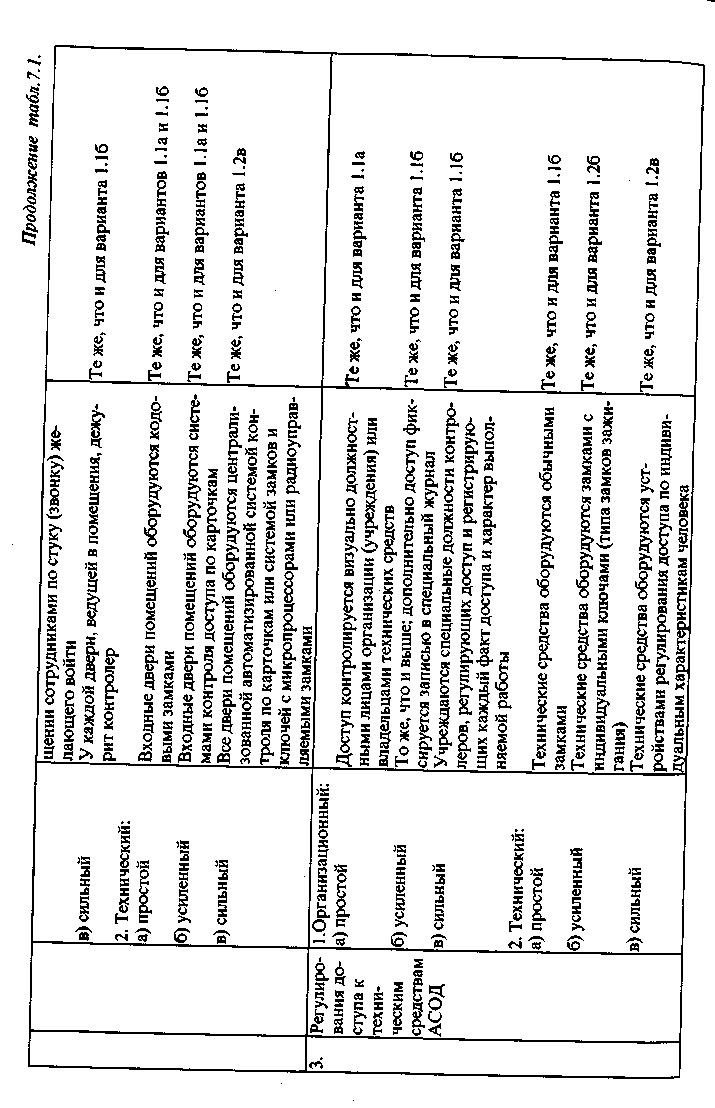

ный ТСК АСОД. В табл. 7.1. приведены примеры таких модификаций для первых трех компонентов.

Наконец, типизация и стандартизация на низшем уровне предполагает разработку и стандартизацию типовых проектных решений по практической реализации средств защиты информации. Перечни и функциональное назначение средств защиты (технических, программных, организационных и криптографических) приведены в гл. 6. Каждое из перечисленных (и им подобных) средств может быть представлено в виде типового проектного решения, для чего оно должно быть оформлено по общеизвестным правилам.

Одним из весьма перспективных вариантов покомпонентной типизации и стандартизации СЗИ представляется вариант, основанный на так называемой семирубежной модели. Существо подхода состоит в следующем. Очевидно, что защита информации в АСОД, вообще говоря, может быть обеспечена лишь в том случае, если будут защищены такие элементы, имеющие отношение к АСОД, как территория, в пределах которой расположены средства АСОД; здания и помещения, в которых размещены средства АСОД; ресурсы, используемые для обработки и хранения защищаемой информации; линии (каналы) связи, используемые для сопряжения элементов АСОД и АСОД с другими (внешними) объектами.

Тогда организационное построение СЗИ в самом общем случае может быть представлено совокупностью следующих рубежей защиты: 1) территории, занимаемой АСОД; 2) зданий, расположенных на территории; 3) помещений внутри здания, в которых расположены ресурсы АСОД и защищаемая информация; 4) ресурсы, используемые для обработки и хранения информации, и самой защищаемой информации; 5) линий связи, проходящих в пределах одного и того же здания; 6) линий (каналов) связи, проходящих между различными зданиями, расположенными на одной и той же охраняемой территории; 7) линий (каналов) связи, проходящих по неконтролируемой территории.

При этом под рубежом защиты понимается организованная совокупность всех средств, методов и мероприятий, используемых на соответствующем элементе для защиты информации в АСОД. Нетрудно видеть, что надлежащим сочетанием перечисленных рубежей может быть представлена СЗИ любой АСОД. Каждый из рубежей защиты может быть реализован с помощью типовых проектных решений.

Таким образом, уже в настоящее время имеются весьма широкие возможности для типизации и стандартизации средств, механизмов и компонентов СЗИ и даже целых СЗИ. Дальнейшее развитие данного воп-

роса идет в направлении синтеза подходов, изложенных в данном параграфе и гл. 4.