- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 6

Средства защиты информации

1) криптографическое преобразование является сугубо специфическим средством защиты, причем требующим весьма тщательного отношения, поскольку видимость закрытия еще не означает действенного закрытия, а усложнение способа преобразования, естественно, ведет к увеличению расходов средств на само преобразование;

2) в условиях расширения сферы защиты информации, распространения развиваемых здесь концепций на защиту промышленной, коммерческой, банковской тайны, а также на защиту конфиденциальной информации существенно возрастает интерес к криптографии как средству защиты, поскольку небольшие объемы информации, содержащей перечисленные выше разновидности тайны, на не очень большой период времени могут быть достаточно надежно закрыты сравнительно простыми способами преобразования;

3) криптографическое преобразование данных в современных АСОД может быть реализовано как аппаратными средствами, так и программными и организационными, в силу чего криптографические средства не представляется возможным включить в какой-либо один из основных классов средств защиты.

Перечисленными и некоторыми другими менее значимыми обстоятельствами предопределено решение о самостоятельном и достаточно детальном рассмотрении криптографических средств.

В качестве третьего критерия классификации выбрано функциональное назначение средств. Это предопределено тем, что средства защиты в общем случае могут использоваться как для непосредственного решения задач защиты (самостоятельно или в комплексе с другими средствами), так и для управления средствами защиты и для обеспечения функционирования механизмов и систем защиты.

Таким образом, в итоге общесистемной классификации средств защиты сформировано 160 (10x4x4) различных подклассов средств защиты.

В рамках этой классификационной структуры в следующих параграфах самостоятельно рассматривается каждый из выделенных классов средств.

6.2. Технические средства защиты

Техническими в § 6.1 названы такие средства защиты, в которых основная защитная функция реализуется некоторым техническим устройством (комплексом, системой). К настоящему времени разработано значительное количество различных технических средств, что дает достаточные основания для некоторых обобщенных их оценок.

К несомненным достоинствам технических средств относятся: достаточно широкий круг решаемых задач; достаточно высокая надежность; возможность создания развитых комплексных систем защиты; гибкое реагирование на попытки несанкционированных действий; традиционность используемых методов осуществления защитных функций.

Основные недостатки: высокая стоимость многих средств; необходимость регулярного проведения регламентных работ и контроля; возможность подачи ложных тревог.

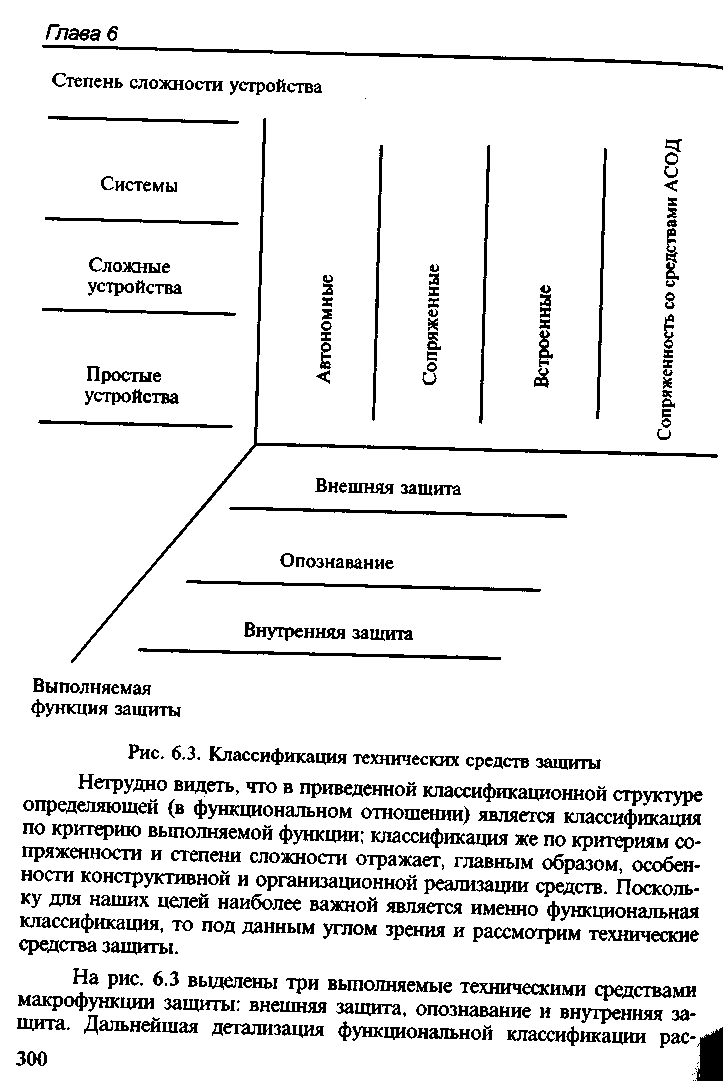

Системную классификацию технических средств удобно произвести по следующей совокупности критериев (см. рис. 6.3): сопряженность с основными средствами АСОД; выполняемая функция защиты; степень сложности устройства.

Структуризация значения критериев интерпретируется следующим образом.

Сопряженность с основными средствами АСОД: автономные средства, выполняющие свои защитные функции независимо от функционирования средств АСОД, т. е. полностью автономно; сопряженные -средства, выполненные в виде самостоятельных устройств, но осуществляющие защитные функции в сопряжении (совместно) с основными средствами; встроенные - средства, которые конструктивно включены в состав аппаратуры технических средств АСОД.

Выполняемая функция защиты: внешняя защита - защита от воздействия дестабилизирующих факторов, проявляющихся за пределами основных средств АСОД; опознавание • специфическая группа средств, предназначенных для опознавания людей по различным индивидуальным характеристикам; внутренняя защита - защита от воздействия дестабилизирующих факторов, проявляющихся непосредственно в средствах обработки информации.

Степень сложности устройства: простые устройства - несложные приборы и приспособления, выполняющие отдельные процедуры защиты; сложные устройства - комбинированные агрегаты, состоящие из некоторого количества простых устройств, способные к осуществлению сложных процедур защиты; системы - законченные технические комплексы, способные осуществлять некоторую комбинированную процедуру защиты, имеющую самостоятельное значение.

Если каждый элемент изображенной на рис. 6.3 классификационной структуры представить в качестве группы технических средств защиты, то полный арсенал этих средств будет включать 27 относительно самостоятельных групп.

•JQQ

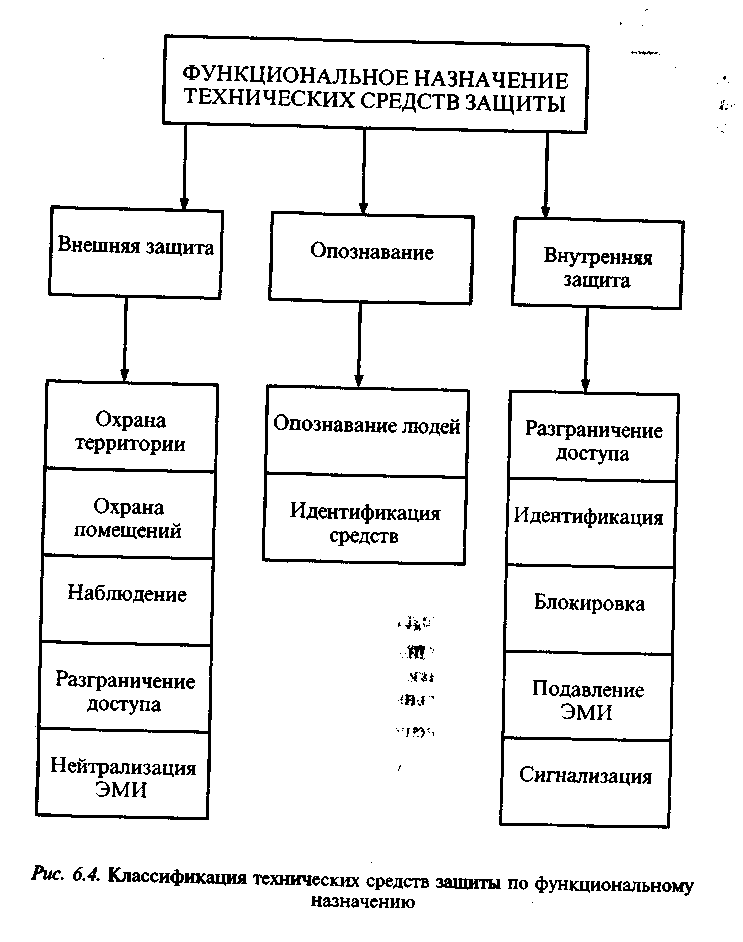

сматриваемых средств приведена на рис. 6.4. В каждой из 12 выделенных по функциональному признаку групп могут быть средства различной сложности и различного исполнения. К настоящему времени разработано большое количество различных технических средств защиты, причем налажено промышленное производство многих из них.

Ниже приводится описание некоторых типовых и широко используемых технических средств защиты.

Технические средства охранной сигнализации. Названные средства предназначаются для обнаружения угроз и для оповещения сотрудников охраны или персонала объекта о появлении и нарастании угроз. Охранная сигнализация по своему построению и применяемой аппаратуре имеет много общего с пожарной сигнализацией, поэтому они обычно объединяются в единую систему охранно-пожарной сигнализации (ОПС).

Важнейшими элементами ОПС являются датчики; их характеристики определяют основные параметры всей системы.

По своему функциональному назначению эти датчики подразделяются на следующие типы:

объемные, позволяющие контролировать пространство поме щений;

линейные или поверхностные для контроля периметров терри торий и зданий;

3) локальные или точечные для контроля отдельных предметов. Датчики могут устанавливаться как открыто, так и скрытно.

Скрытно установленные датчики монтируются в почву или ее покрытие, под поверхности стен, строительных конструкций и т. п.

Наибольшее распространение получили следующие типы датчиков:

выключатели и размыкатели, действующие по принципу меха нического или магнитного управления размыканием электрической цепи при появлении нарушителя;

инфраакустические, устанавливаемые на металлических огражде ниях и улавливающие низкочастотные звуковые колебания ограждений во время их преодоления;

электрического поля, состоящие из излучателя и нескольких при емников. И излучатель, и приемники выполняются из электрических ка белей, натянутых между столбами. При появлении нарушителя между из лучателем и приемником между ними изменяется электрическое поле, ко торое и фиксируется датчиком;

инфракрасные, действующие по тому же принципу, что и датчики электрического поля, но в качестве излучателей используются инфрак расные светодиоды или небольшие лазерные установки;

микроволновые, состоящие из сверхвысокочастотных передатчика и приемника. При попытке прохода между передатчиком и приемником изменяется электромагнитное поле, которое и регистрируется приемни ком;

давления, реагирующие на механические нагрузки на среду, в ко торую они уложены;

магнитные, изготавливаемые в виде металлической сетки и реа гирующие на металлические предметы, имеющиеся у нарушителя;

ультразвуковые, реагирующие на ультразвуковые волны, возни кающие при воздействии нарушителя на элементы конструкций охраняе мого объекта;

емкостные, реагирующие на изменения электрической емкости между полом помещения и решетчатым внутренним ограждением.

Средства оповещения и связи. В качестве таких средств используются сирены, звонки и лампы, подающие постоянные или прерывистые сигналы о том, что датчик зафиксировал появление угрозы. Радиосвязь дополняет тревожное оповещение и дает возможность уточнить характер угрозы и ее размеры.

Каналами связи в системе охранной сигнализации могут быть специально проложенные проводные линии, телефонные линии объекта, телеграфные линии и радиосвязь.

Наиболее распространенные каналы связи - многожильные экранированные кабели, которые для повышения надежности и безопасности работы сигнализации помещают в металлические или пластмассовые трубы или металлорукава.

Энергоснабжение системы охранной сигнализации должно обязательно резервироваться. Тогда в случае выхода его из строя функционирование сигнализации не прекращается за счет автоматического подключения резервного (аварийного) энергоисточника.

Охранное телевидение. Телевидение относится к одному из наиболее распространенных технических средств защиты. Главные достоинства охранного телевидения - возможность не только фиксировать факт нарушения режима охраны объекта, но и контролировать обстановку вокруг объекта, обнаруживать причины срабатывания охранной сигнализации,