- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

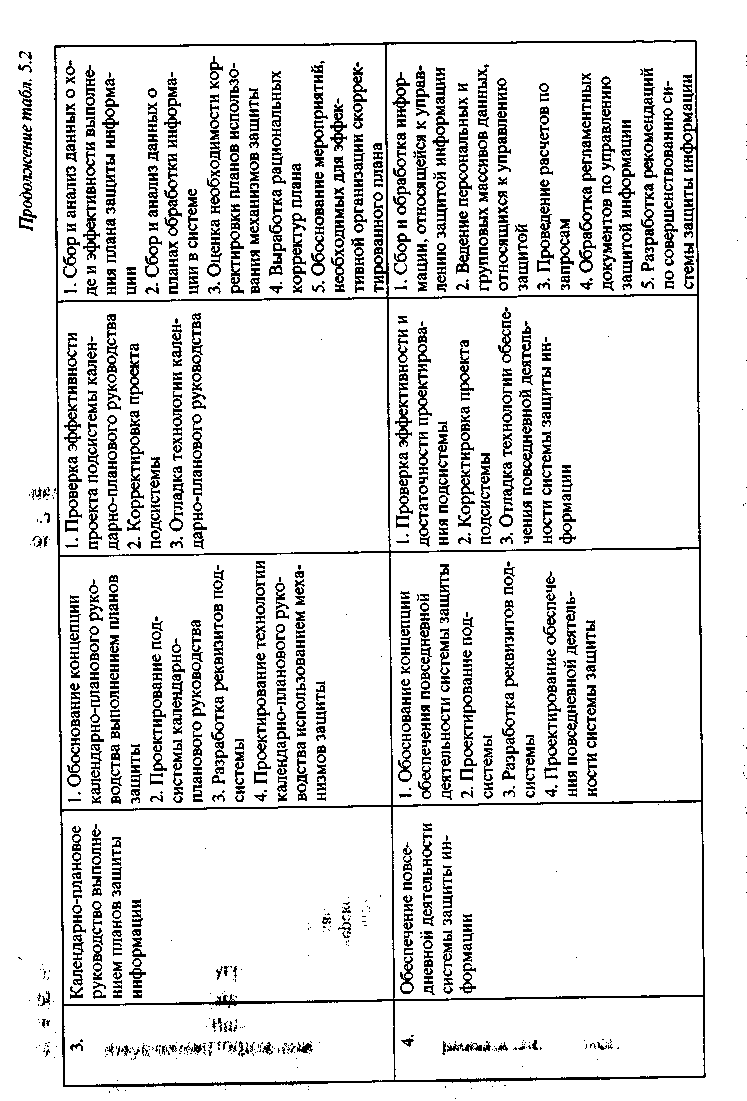

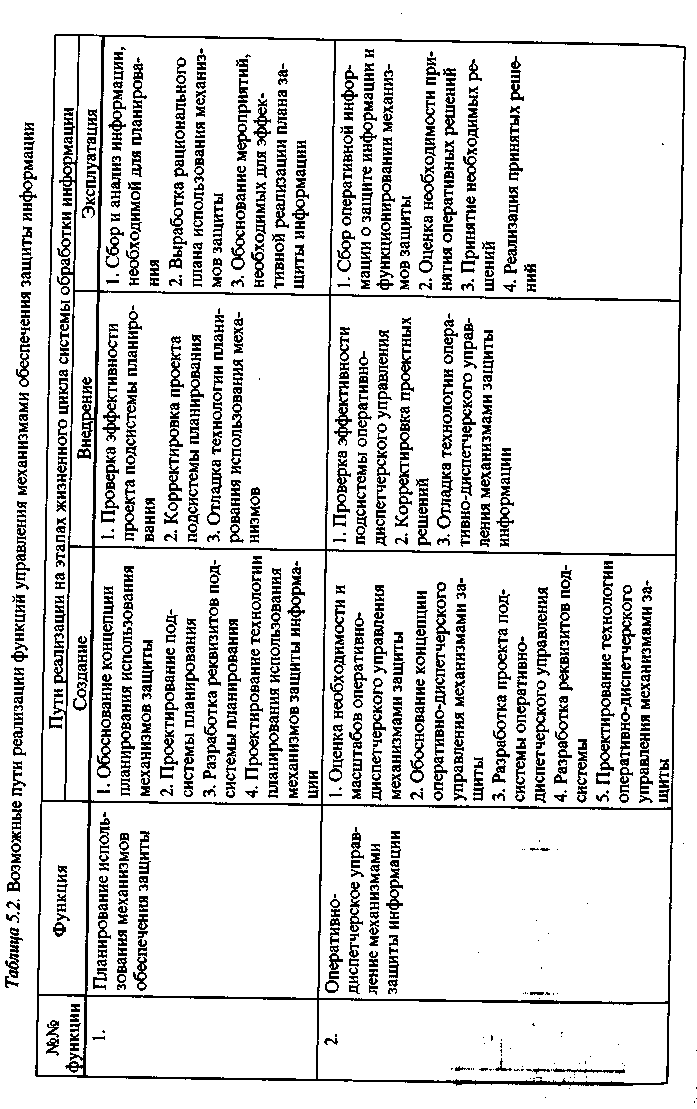

Глава 5

Виды: долгосрочное (перспективное), среднесрочное (рабочее), текущее (исполнительное).

Принципиальные подходы: удовлетворенчество (удовлетворяет просто хороший план); оптимизаторство (требуется строго оптимальный план); адаптавизация (разрабатывается гибкий план, который легко мо жет быть приспособлен к конкретным условиям).

4. Требования: ориентация на конечный результат; научно-тех ническая и экономическая обоснованность; сочетание различных видов планирования; планирование с перекрытием временных интервалов; кон центрация сил и средств на решении главных задач; четкая адресация плановых заданий.

Способы: анализа, синтеза, итерационный.

Стадии: обоснование целей и критериев; анализ условий; анализ ресурсов; обоснование подлежащих решению задач; согласование целей, задач, условий и ресурсов; определение последовательности выполнения плановых заданий; обоснование перечня обеспечивающих мероприятий; обоснование мероприятий на случай непредвиденных обстоятельств.

Состав, содержание и последовательность решения основных задач оперативно-диспетчерского управления показаны на рис. 5.5.

Основное содержание функции календарно-планового руководства выполнением планов может быть представлено совокупностью следующих задач:

создание и поддержание условий, необходимых для эффективно го выполнения планов;

организация выполнения плановых заданий; >

контроль и анализ хода выполнения планов; '; }

корректировка (при необходимости) планов; | t

отработка регламентных документов. f

Основное содержание функции обеспечения (причем нас прежде всего интересует информационное обеспечение) повседневной деятельности органов управления заключается в создании наиболее благоприятных условий, необходимых для эффективного осуществления функций планирования, оперативно-диспетчерского управления и календарно-планового руководства.

Более детально содержание и организация осуществления функций управления будут рассмотрены в гл. 7 (см. § 7.5) применительно к управлению защитой информации.

Глава 5

Если теперь свести воедино функции непосредственной защиты информации и управления защитой, то общая их структура представится так, как показано на рис. 5.6.

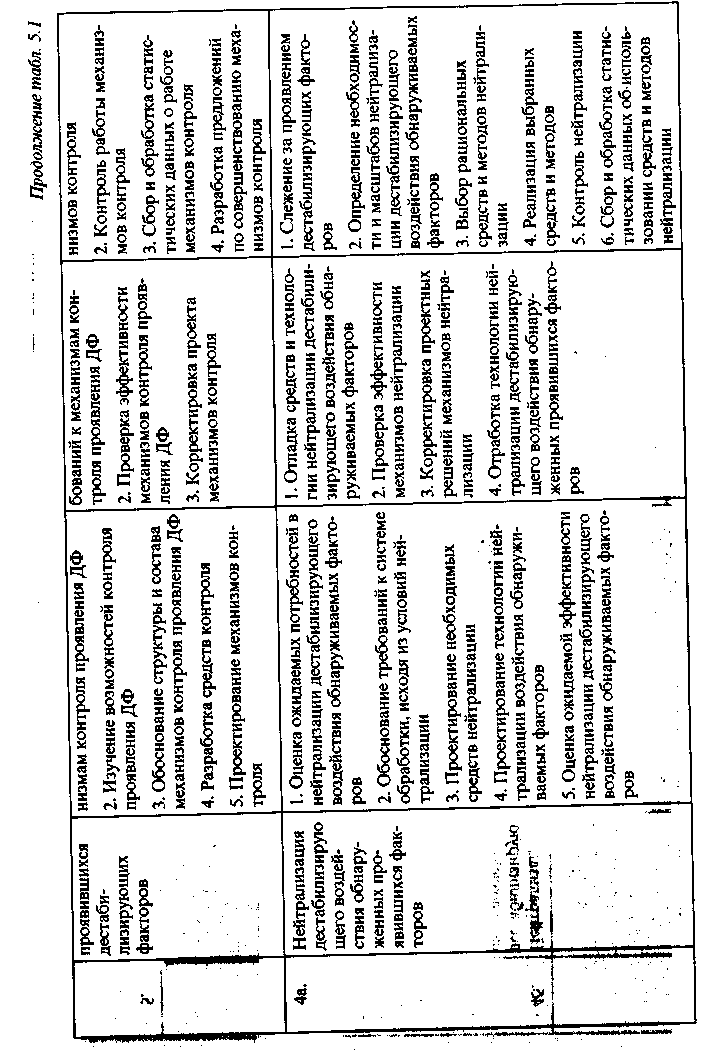

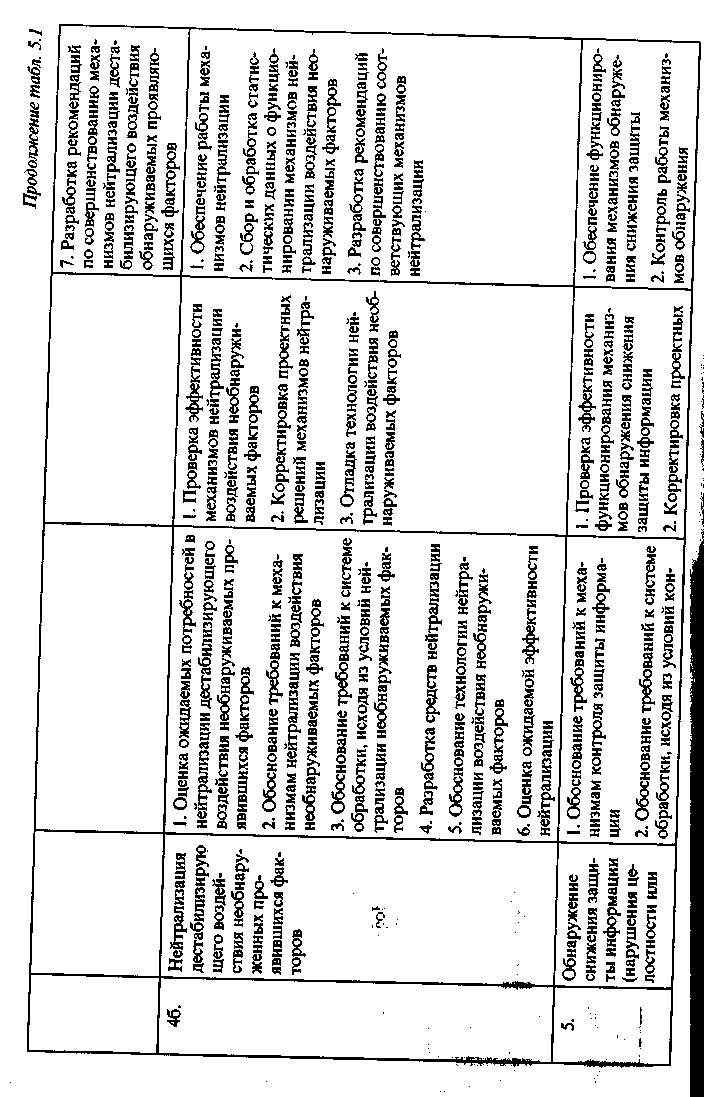

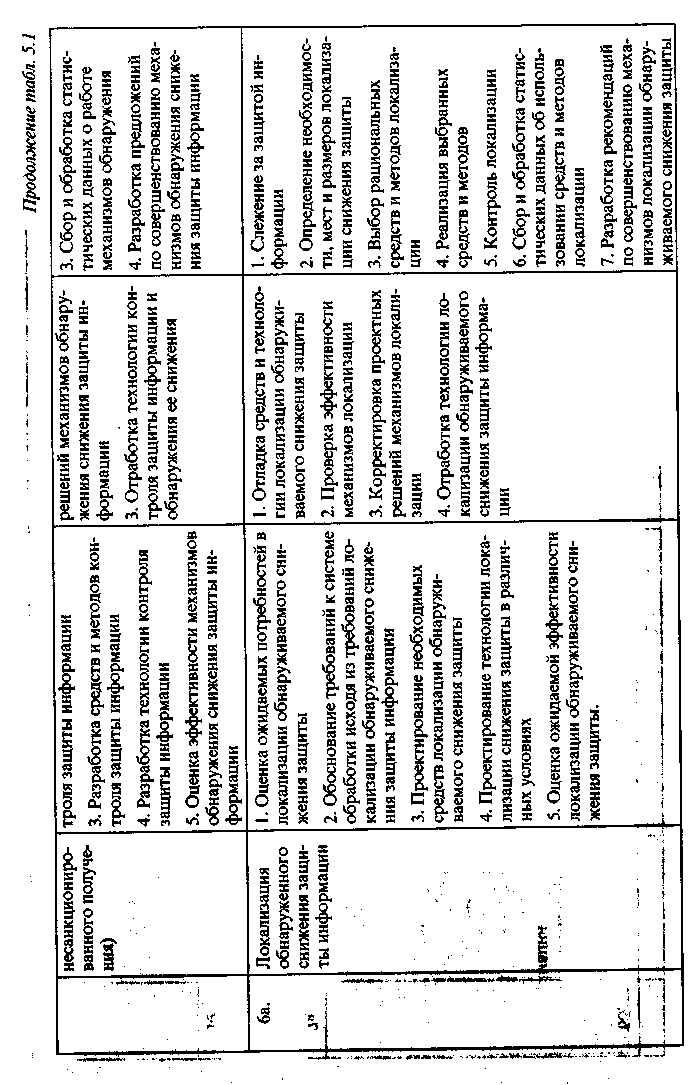

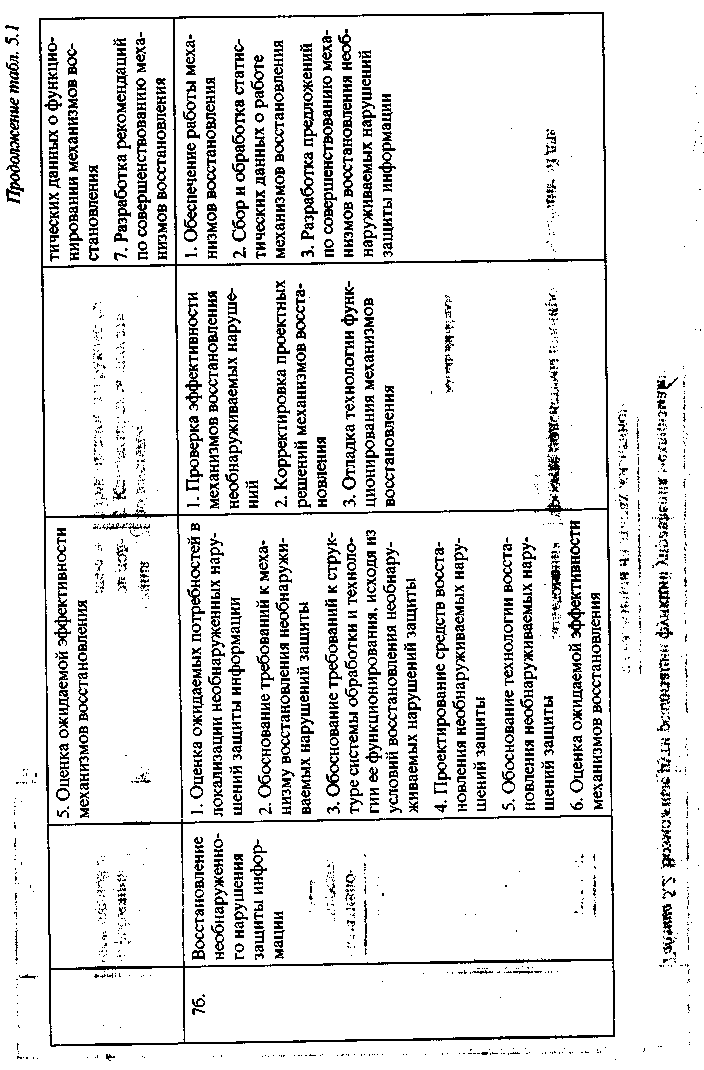

5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

Осуществление функций защиты в АСОД достигается решением задач защиты, причем под задачей защиты понимаются организованные возможности средств, методов и мероприятий, реализуемых в АСОД с целью полного или частичного осуществления одной или нескольких функций защиты в одной или нескольких зонах защиты.

В механизмах защиты информации, очевидно, должны быть предусмотрены задачи для осуществления всех функций защиты во всех зонах защиты, относительно обоих видов защиты и всех дестабилизирующих факторов. Обозначим: Ф - множество функций защиты; 3 - множество зон защиты; В - множество видов защиты; Д - множество дестабилизирующих факторов, влияющих на защищенность информации. Тогда множество задач защиты 3* определяется как декартово произведение перечисленных выше множеств, т.е.

3* = ФхЗхВхД.

Из предыдущего следуют оценки множеств, определяющих разме ность множества задач защиты: Ф - общее число функций защиты перво! го вида - 10; 3 - общее число зон защиты - 5; В - общее число видов защиЦ ты - 2 (рассматриваем только обеспечение целостности информации к предупреждение несанкционированного ее получения); Д - общее числе дестабилизирующих факторов: 133 ПНЦИ и 67 КНПИ.

Тогда: 3* = 10х5х (133 + 67) = 10 х5 х200 = 10000

Таким образом, множество задач защиты для самого общего случая должно включать 10000 групп задач. Размерность этого множества можно существенно уменьшить за счет унификации, т.е. формирования таких задач, каждая из которых могла бы входить в несколько групп. Для этого, необходимо прежде всего произвести системную классификацию задач.' Основой для классификации может стать предметный анализ объективных возможностей осуществления функций защиты. Результаты! анализа приведены в табл. 5.1 (для функций обеспечения защиты) и в! табл. 5.2 (для функций управления механизмами защиты).