- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 4

Al - верифицированный проект - системы, функционально эквивалентные системам класса ВЗ, но верификация которых осуществлена строго формальными методами. Управление системой осуществляется по строго определенным процедурам. Обязательно введение должности администратора безопасности.

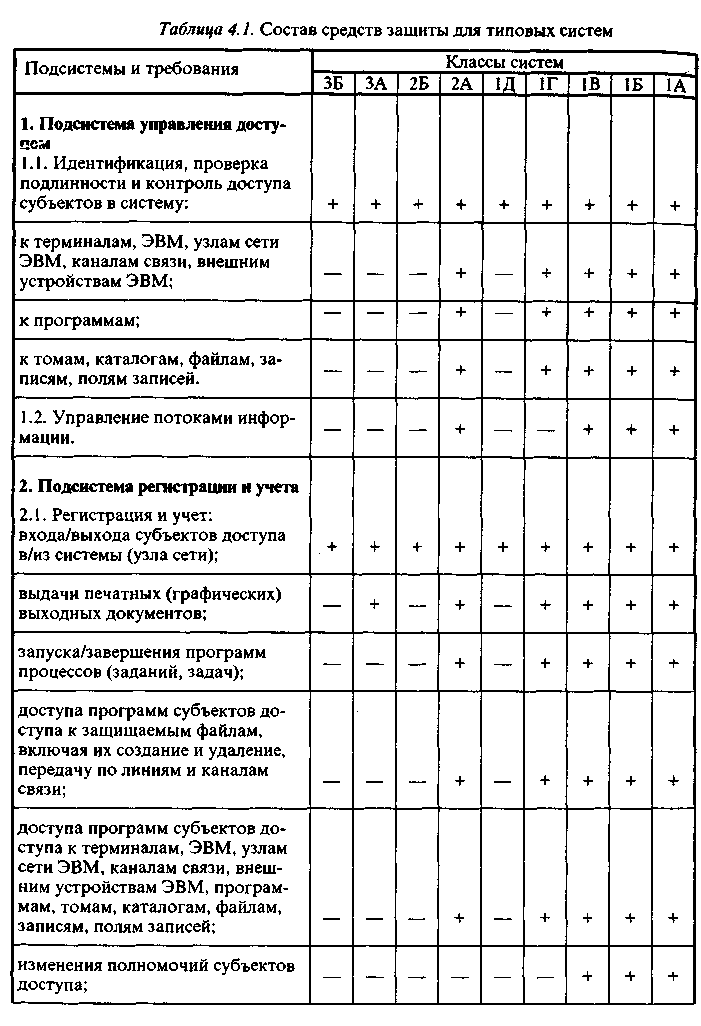

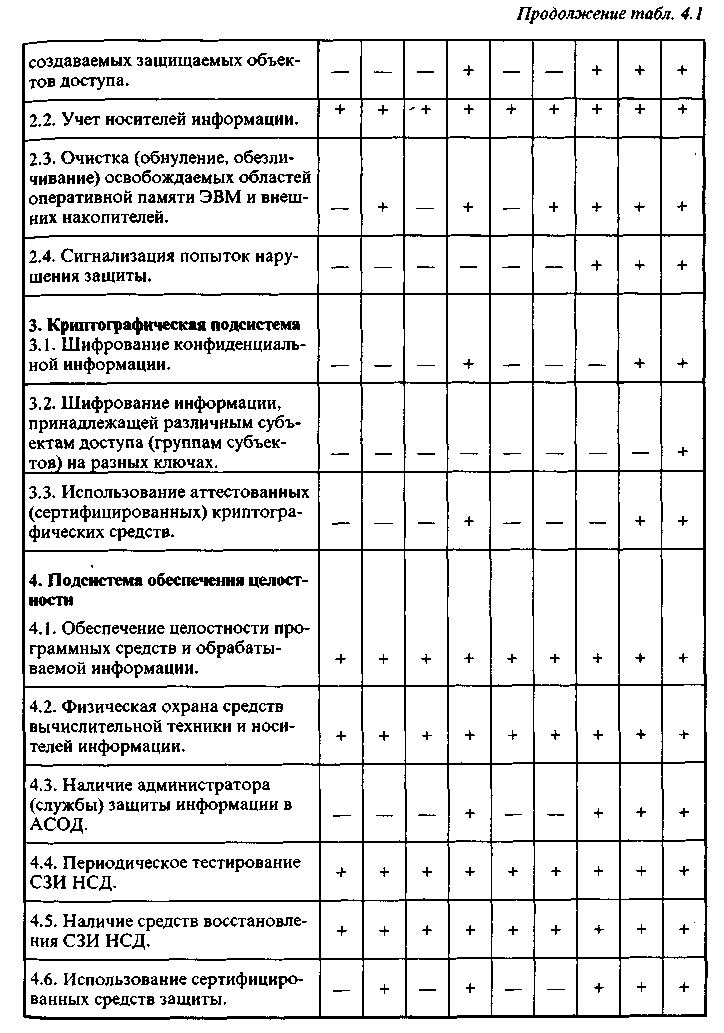

Аналогичный подход реализован и в руководящем документе Го-стехкомиссии России "Классификация автоматизированных систем и требования по защите информации", выпущенном в 1992 году.

В названном документе выделено девять классов защищенности автоматизированных систем от несанкционированного доступа к информации, а для каждого класса определен минимальный состав необходимых механизмов защиты и требования к содержанию защитных функций каждого из механизмов в каждом из классов систем.

Классы систем разделены на три группы, причем основным критерием деления на группы приняты специфические особенности обработки информации, а именно:

третья группа - системы, в которых работает один пользователь, допущенный ко всей обрабатываемой информации, размещенной на носителях одного уровня конфиденциальности. К группе отнесены два класса, обозначенные ЗБ и ЗА;

вторая группа - системы, в которых работает несколько пользователей, которые имеют одинаковые права доступа ко всей информации, обрабатываемой и/или хранимой на носителях различного уровня конфиденциальности. К группе отнесены два класса, обозначенные 2Б и 2А;

первая группа - многопользовательские системы, в которых одновременно обрабатывается и/или хранится информация разных уровней конфиденциальности, причем различные пользователи имеют различные права на доступ к информации. К группе отнесено пять классов: 1Д, 1Г, 1В, 1Би1А.

Требования к защите растут от систем класса ЗБ к классу 1 А.

Все механизмы защиты разделены на четыре подсистемы следующего назначения:

управления доступом;

регистрации и учета;

криптографического закрытия;

обеспечения целостности.

Методы определения требований к защите информации

5) Состав перечисленных подсистем приведен в табл. 4.1, причем крестиком (+) обозначена необходимость соответствующих средств для соответствующих классов систем. Содержание средств для каждой группы систем приведено в указанном выше руководящем документе.

Приведенная выше и закрепленная в руководящем документе Го-стехкомиссии методика распространяется на защиту от несанкционированного доступа (НСД) к информации, находящейся непосредственно в ЗУ ЭВМ и на сменных машиночитаемых носителях. Значительно раньше (1978 г.) Гостехкомиссией были выпущены руководящие документы, определяющие требования к защите информации в автоматизированных системах от утечки по побочным электромагнитным излучениям и наводкам (ПЭМИН). При разработке названных требований учитывались следующие факторы:

доля грифованной информации в общем объеме обрабатываемой;

интенсивность обработки грифованной информации, выражае мая относительной долей времени ее обработки в течение суток;

условия расположения аппаратуры автоматизированной системы.

В зависимости от сочетания значений перечисленных факторов каждой системе, используемой для обработки грифованной информации, присваивалась четвертая, третья, вторая или первая категория. В системах четвертой категории специальная защита информации от утечки по ПЭМИН не требуется, для систем более высоких категорий сформулированы специальные требования, определяющие перечень тех средств защиты, которые должны использоваться в обязательном порядке.

Наличие рассмотренных методик и закрепление их в официальных документах создает достаточно надежную базу для защиты информации на регулярной основе. Однако нетрудно видеть, что с точки зрения современной постановки задачи защиты информации имеющиеся методики являются недостаточными по ряду причин, а именно:

методики ориентированы на защиту информации только в средствах ЭВТ, в то время как имеет место устойчивая тенденция органи ческого сращивания автоматизированных и традиционных технологий обработки информации;

учитываются далеко не все факторы, оказывающие существенное влияние на уязвимость информации, а потому и подлежащие учету при определении требований к защите;

в научном плане они обоснованы недостаточно (за исключением требований к защите информации от утечки по техническим каналам).

205