- •Предисловие

- •Глава первая

- •1.1. Цели и задачи информатизации общества

- •1.2. Общая схема и содержание информационного обеспечения различных сфер деятельности

- •1.3. Объективные предпосылки индустриализации информационных процессов

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •1.4. Структура и содержание унифицированной технологии автоматизированной обработки информации

- •1.5. Возникновение и история развития проблемы защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •1.6. Современная постановка задачи защиты информации

- •Глава 1

- •Глава 1

- •Глава 1

- •Глава 1

- •2.1. Определение и основные понятия теории защиты информации

- •Глава 2

- •2.2. Общеметодологические принципы формирования теории защиты информации

- •Глава 2

- •Глава 2

- •2.3. Методологический базис теории защиты информации

- •Глава 2

- •Неформальные методы оценивания

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •Глава 2

- •2.5. Основные результаты развития теории защиты информации

- •Глава 2

- •2.6. Стратегии защиты информации

- •Глава 2

- •Глава 2

- •Глава 2

- •2.7. Унифицированная концепция защиты информации

- •3. Система показателей уязвимости (защищенности) информации.

- •5. Методология оценки уязвимости (защищенности) информации. В

- •3.1. Определение и содержание понятия угрозы информации в современных системах ее обработки

- •Глава 3

- •3.2. Ретроспективный анализ подходов к формированию множества угроз информации

- •Глава 3 j

- •Глава 3

- •3.3. Цели и задачи оценки угроз информации

- •Глава 3 j

- •3.4. Система показателей уязвимости информации

- •Глава 3

- •3.5. Классификация и содержание угроз информации

- •Глава 3

- •Глава 3

- •3.6. Методы и модели оценки уязвимости информации

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава 3

- •Глава четвертая

- •4.1. Постановка задачи определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •Глава 4

- •4.2. Анализ существующих методик определения требований к защите информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.3. Методы оценки параметров защищаемой информации

- •Глава 4

- •Глава 4

- •Глава 4

- •4.4. Факторы, влияющие на требуемый уровень защиты информации

- •Глава 4

- •4.5. Определение весов вариантов потенциально возможных _ условий защиты информации

- •Глава 4

- •5.1. Определение и анализ понятий функций и задач защиты

- •5.2. Методы формирования функций защиты

- •Глава 5

- •5.3. Структура и содержание полного множества функций защиты

- •Глава 5

- •Глава 5

- •Глава 5

- •Глава 5

- •5.4. Методы формирования, структура и содержание репрезентативного множества задач защиты

- •Глава 5

- •Глава 5

- •Глава шестая средства защиты информации

- •6.1. Обоснование состава и системная классификация средств защиты информации

- •Глава 6 '_

- •Глава 6

- •6.2. Технические средства защиты

- •Глава 6

- •Съем информации с датчиков различных типов (контактных, ин фракрасных, радиотехнических и т. Д.) (число датчиков, обслуживаемых

- •Глава 6

- •Глава 6

- •Глава 6

- •6.3. Программные средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •6.4. Организационные средства защиты

- •6.5. Криптографические средства защиты

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6

- •Глава 6 I

- •Глава 6

- •Глава 6

- •Глава седьмая системы защиты информации

- •7.1. Определение и общеметодологические принципы построения систем защиты информации

- •Глава 7

- •7.2. Основы архитектурного построения систем защиты

- •Глава 7

- •Глава 7

- •7.3. Типизация и стандартизация систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •7.4. Методы проектирования систем защиты

- •Глава 7

- •7.5. Управление процессами функционирования систем защиты

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •Глава 7

- •8.1. Особенности защиты информации в персональных эвм

- •Глава 8

- •8.2. Угрозы информации в персональных эвм

- •Глава 8

- •8.3. Обеспечение целостности информации в пэвм

- •Глава 8

- •8.4. Защита пэвм от несанкционированного доступа

- •Глава 8

- •3. Разграничение доступа к элементам защищаемой информации.

- •Глава 8

- •Глава 8

- •Глава 8

- •8.5. Защита информации от копирования

- •8.6. Защита пэвм от вредоносных закладок (разрушающих программных средств)

- •Глава 8

- •Глава 8

- •2. Принципиальные подходы и общая схема защиты от закладок.

- •Глава 8

- •Защита информации в сетях эвм

- •9.1. Основные положения концепции построения и использования сетей эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.2. Цели, функции и задачи защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •9.3. Архитектура механизмов защиты информации в сетях эвм

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава 9

- •9.4. Методы цифровой подписи данных, передаваемых в сети

- •Глава 9

- •Глава 9

- •9.5. Пример системы защиты локальной вычислительной сети

- •Глава 9

- •Глава 9

- •Глава 9

- •Глава десятая

- •10.1. Перечень и общее содержание основных вопросов организации и обеспечения работ по защите информации

- •Глава 10

- •Глава 10

- •10.2. Структура и функции органов защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

- •Глава 10

- •10.3. Научно-методологическое и документационное обеспечение работ по защите информации

- •Глава 10

- •Глава 10

- •10.4. Условия, способствующие повышению эффективности защиты информации

- •Глава 10

- •Глава 10

- •Глава 10

Глава 10

подключения к линиям связи; предупреждение перехвата и регистрации электромагнитных излучений и перекрестных наводок; предупреждение проникновения посторонних лиц в здания, где установлены средства АСОД; обеспечение надежной идентификации компонентов АСОД; дополнительное закрытие информации, особенно имеющей повышенный гриф секретности; наблюдение за обслуживающим персоналом.

Постепенно, по мере того как росло число зарегистрированных преступлений над информацией в АСОД, росло количество и разнообразие мероприятий, которые рекомендовались для повышения эффективности защиты.

Однако, несмотря на те большие усилия как теоретического, так и практического характера, которые прикладывались к решению проблемы защиты информации, состояние ее в настоящее время весьма далеко от сколько-нибудь надежного решения. Более того, возник ряд совершенно новых задач, связанных с проблемой так называемых компьютерных вирусов. Специалисты приходят к выводу о необходимости кардинального изменения самого взгляда на проблему организации защиты.

Основные положения этих новых взглядов могут быть представлены таким образом:

защита информации является не разовым мероприятием и даже не совокупностью мероприятий, а непрерывным процессом, который должен протекать (осуществляться) во все время и на всех этапах жизнен ного цикла АСОД;

осуществление непрерывного процесса защиты информации воз можно лишь на базе системно-концептуального подхода и промышлен ного производства средств защиты;

создание эффективных механизмов защиты может быть осущест влено лишь высококвалифицированными специалистами-профессионала ми в области защиты информации;

поддержание и обеспечение надежного функционирования меха низмов защиты информации в АСОД сопряжено с решением специфиче ских задач и поэтому может осуществляться лишь профессионально под готовленными специалистами.

Общая структура системы обеспечения защиты информации в АСОД представлена на рис. 10.1.

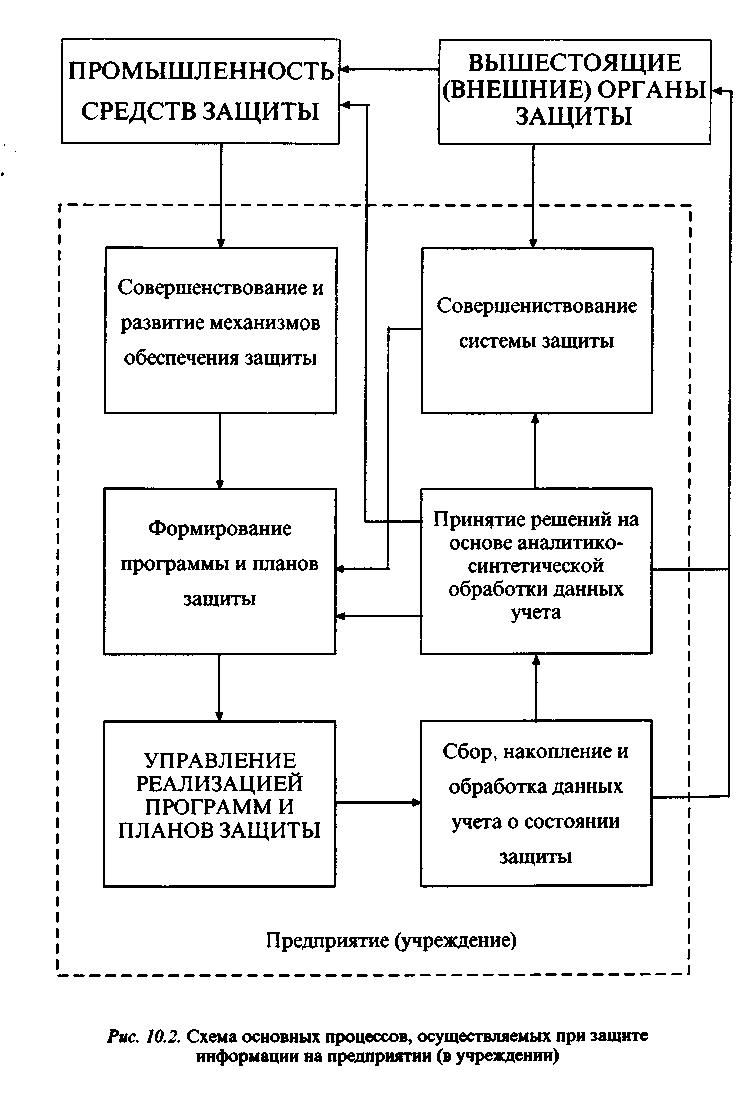

На рис. 10.2 приведена укрупненная схема основных процессов, осуществляемых при организации защиты информации на предприятии (в учреждении).

Работы по созданию систем зашиты информации, как и любых других сложных систем, выполняются в три этапа: подготовительный, основной и заключительный. Назначение и общее содержание названных этапов является общепринятым: на предварительном этапе изучаются и оцениваются все факторы, влияющие на защиту информации; на этапе основных работ принимается принципиальное решение о необходимом уровне защиты и осуществляется проектирование системы защиты; на этапе заключительных работ производится оценка системы защиты, при-

чем как по критериям эффективности, так и по технико-экономическим показателям.

Однако, как показал многолетний опыт (в том числе и зарубежный) организации защиты информации в АСОД, каким бы совершенным не был проект системы защиты и его первоначальная реализация, в процессе функционирования АСОД возникают непредвиденные обстоятельства, обусловливаемые, с одной стороны, действиями факторов, неучтенных (или неадекватно учтенных) на этапе создания системы защиты, а с другой - изменениями, происходящими в процессе функционирования АСОД. В связи с этим неизбежно возникает необходимость изменения, совершенствования системы защиты. Весь процесс организации работ по защите удобно представить в виде циклической процедуры, структура и общее содержание которой приведены на рис. 10.3.

Как следует из представленного рисунка, основу технологии составляют следующие положения:

непрерывный сбор информации о функционировании механиз мов защиты и о проводимых работах. Для этого, естественно, необходи мо осуществлять постоянное наблюдение за защитой информации;

систематический анализ состояния защищенности информации;

систематическое уточнение требований к защите информации;

проведение каждый раз (при необходимости, ввиду неудовлетво рительного состояния защищенности или ввиду изменения требований) всего цикла работ по организации защиты.