- •Введение

- •1. Основные понятия автоматизации управления

- •Основные понятия теории управления

- •2. Автоматизация процессов управления

- •Методика решения формализуемых задач

- •Этапы управления

- •3. Цели автоматизации на промышленном предприятии

- •Материально-техническое снабжение и складской учет

- •Производство

- •Ценообразование

- •Управление расчетами с организациями

- •Управление сбытом продукции

- •4. Подходы к компьютеризации

- •1. Покупка отдельных многотиражных «коробочных» продуктов

- •2. Разработка комплексных систем собственными силами

- •3. Покупка западных систем комплексной компьютеризации предприятия

- •4. Разработка системы «под заказ» на базе выбранного отраслевого проекта

- •5. Внедрение отечественной производственно ориентированной комплексной системы компьютеризации предприятия

- •5. Управление процессом автоматизации

- •Состояние рынка информационных технологий

- •Реорганизация деятельности предприятия

- •6. Классификация систем асу

- •7. Стадии и этапы создания асу

- •Предпроектное обследование

- •Проектирование

- •Внедрение

- •Промышленная эксплуатация

- •8. Технология постановки задачи

- •План постановки задачи

- •9. Структура и содержание ио

- •10. Внутримашинное ио бд

- •11. Интегрированные технологии в распределенных системах обработки данных

- •12. Локальные вычислительные сети

- •Сети с сервером

- •Структуры сетей

- •Характеристика физических сред передачи сигналов

- •Администрирование сети

- •13. Защита информации

- •14. Мировой опыт производства и управления

- •15. Концепции mrpii, erp

- •16. Информационная система асуп

- •17. Техническая подготовка производства (тпп)

- •1. Комплектовочная карта

- •3. Подетальная норма расхода материалов

- •5. Справочник материалов

- •6. База техпроцессов

- •18. Оперативное управление производством

- •19. Расчет календарно-плановых нормативов

- •20. Алгоритмы формирования комплектовочной карты (кк)

- •21. Алгоритм расчета подетального номенклатурного плана цеха на месяц (серийное производство)

- •22. Маршрутная карта

- •23. Алгоритм учёта межцехового движения деталей. Учёт брака

- •24. Алгоритм расчета потребности в материале по предприятию на план месяца

- •25. Алгоритм расчета лимита материала по цеху на месяц

- •26. Алгоритм расчета дефицита материала по предприятию на план месяца

- •27. Алгоритм формирования материального отчёта об использовании материала по цеху за месяц

- •28. Алгоритм учёта движения материалов по складу

- •29. Алгоритм расчёта загрузки оборудования на план месяца по цеху

- •30. Алгоритм расчёта численности основных рабочих на план месяца по цеху

- •31. Алгоритм расчета баланса движения деталей по цеху за месяц

- •32. Алгоритм расчета незавершенного производства в объемных показателях (по прямым затратам)

- •33. Алгоритм расчета укомплектованности сборки по сборочному цеху на текущую дату

- •34. Алгоритм расчета процента выполнения плана цехом за месяц, нормо-часов

- •35. Выполнение плана по номенклатуре цехом за месяц

- •36. Расчет заработной платы рабочим-сдельщикам

- •Контрольные вопросы по курсу «Основы автоматизированного управления предприятием»

- •Заключение

- •Основы автоматизированного управления предприятием Учебное пособие

- •428015 Чебоксары, Московский просп., 15

Характеристика физических сред передачи сигналов

Характеристика |

ВП |

КК |

ОВК |

РК |

Дальность передачи без повторителей, км

|

до 0,1 |

2,5 |

200 |

20 |

Скорость передачи, Мбит/с |

До 14 |

10 |

1000 |

20000 |

Возможность передачи различных видов информации |

низкая |

средняя |

высокая |

высокая |

Возможность ответвления |

низкая |

средняя |

низкая |

высокая |

Помехоустойчивость |

низкая |

средняя |

высокая |

низкая |

Возможность несанкционированного доступа |

высокая |

средняя |

низкая |

высокая |

Относительная стоимость |

низкая |

средняя |

высокая |

средняя |

Администрирование сети

Администратор сети выполняет следующие функции:

сопровождение сетевого программного обеспечения;

проверка работоспособности компонентов сети, отключение неисправных, подключение новых или отремонтированных;

установление конфигурации сети;

определение дисциплины обслуживания пользователей (паролей), учет времени работы пользователей и компонентов сети;

защита от компьютерных вирусов;

защита от несанкционированного доступа;

резервное копирование БД.

13. Защита информации

В настоящее время рождается новая технология – технология защиты информации в компьютерных информационных системах.

Под угрозой безопасности информации понимается действие или событие, которое может привести к разрушению, искажению или несанкционированному использованию информационных ресурсов, включая хранимую, передаваемую и обрабатываемую информацию, а также программные и аппаратные средства.

Угрозы принято делить на случайные (непреднамеренные) и умышленные. Источником первых могут быть программные ошибки, выходы из строя аппаратных средств, неправильные действия пользователей. Умышленные угрозы преследуют цель нанесения ущерба пользователям, в свою очередь, подразделяются на активные и пассивные.

Пассивные угрозы направлены на несанкционированное использование информационных ресурсов, не оказывая при этом влияния на их функционирование.

Активные угрозы – нарушение нормального процесса функционирования посредством целенаправленного воздействия на аппаратные, программные и информационные ресурсы (разрушение или радиоэлектронное подавление линий связи, вывод из строя ПЭВМ, ОС, искажение информации в БД). Источниками активных угроз могут быть хакеры, вирусы.

К основным угрозам безопасности относятся:

раскрытие конфиденциальной информации (несанкционированный доступ к БД, прослушивание каналов);

компрометация информации (несанкционированное применение);

несанкционированное использование информационных ресурсов (средство раскрытия или компрометации информации), ошибочное использование информационных ресурсов (чаще всего программные ошибки);

несанкционированный обмен информацией (когда доступ запрещен);

отказ от информации (непризнание факта получения или отправления);

отказ от обслуживания (задержка с предоставлением ресурсов).

Наиболее распространенными путями несанкционированного доступа к информации являются:

перехват электронных излучений;

принудительное электромагнитное облучение линий связи;

применение подслушивающих устройств;

дистанционное фотографирование;

перехват акустических излучений и восстановление текста принтера, хищение носителей информации;

чтение остаточной информации в памяти системы после выполнения санкционированных запросов;

копирование носителей информации с преодолением мер защиты;

маскировка под зарегистрированного пользователя;

мистификация (маскировка под запросы системы);

использование программных ловушек;

использование недостатков языков программирования и ОС;

незаконное подключение к аппаратуре и линиям связи;

злоумышленный вывод из строя механизмов защиты;

использование компьютерных вирусов.

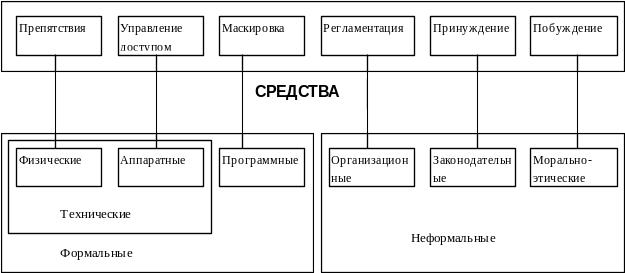

Выделяют следующие методы обеспечения безопасности информации (рис.5):

МЕТОДЫ

Рис.5. Методы и средства обеспечения

безопасности информации

Препятствие – метод физического преграждения пути злоумышленнику к защищаемой информации.

Управление доступом – это присвоение каждому пользователю персонального идентификатора, опознание подлинности идентификатора, проверка полномочий, разрешение и создание условий для работы, протоколирование обращений к защищаемым ресурсам, реагирование (сигнализация, отключение, задержка работ).

Маскировка – метод защиты информации путем ее криптографического закрытия (особенно при передаче по каналам связи большой протяженности).

Регламентация – создание таких условий автоматизированной обработки, хранения и передачи защищаемой информации, приводящие к минимизации несанкционированного доступа.

Принуждение – вынужденное соблюдение правил обработки, передачи и использования защищаемой информации под угрозой материальной, административной ответственности.

Побуждение – соблюдение установленных порядков за счет соблюдения сложившихся моральных и этических норм.

К основным средствам защиты относятся (рис.5) :

Технические – реализовываются в виде электрических, электромеханических и электронных устройств (встраиваемые в ВТ средства).

Физические – реализовываются в виде автономных устройств (кодовые замки, решетки на окнах, сигнализация).

Программные – специальные программы защиты.

Организационные – организационно-технические и организационно-правовые мероприятия (строительство помещений, проектирование сетей и т.д.).

Морально-этические – традиционно сложившиеся нормы (в США – кодекс профессионального поведения пользователей ЭВМ).

Законодательные – определяются законодательными актами страны, где устанавливаются меры ответственности.

В некоторых случаях может быть проведена дополнительная проверка вычислительного оборудования на предмет возможного выявления закладных устройств финансового шпионажа.

За последнее время особую актуальность приобрела защита информации от компьютерных вирусов и других опасных воздействий на ЛВС.

Масштабы реальных проявлений вирусных эпидемий оцениваются сотнями тысяч зараженных ПЭВМ. Многие из них имеют разрушительный характер.

Выделяют следующие направления методов защиты от вирусов:

применение «иммуностойких» программных средств, защищенных от возможности несанкционированной модификации (разграничение доступа, методы самоконтроля и самовосстановления). Обязательно покупать лицензионное ПО;

применение специальных программ – анализаторов, осуществляющих постоянный контроль возникновения отклонений в деятельности прикладных программ, периодическую проверку наличия других возможных следов вирусной активности, а также входной контроль новых программ перед их использованием.

Защита от несанкционированного копирования и распространения программ и ценной компьютерной информации является самостоятельным видом защиты. Данная защита обычно осуществляется с помощью специальных программных средств, подвергающих защищаемые программы и БД предварительной обработке (вставка парольной защиты, проверка по обращению к устройствам хранения ключа, проверка рабочей ПЭВМ по ее уникальным характеристикам и т.д.), которая приводит исполняемый код защищаемой программы и БД в состояние, препятствующее его выполнению на «чужих» машинах. Чем выше уровень защиты, тем она дороже.