- •Пояснительная Записка

- •1 Введение 6

- •5.3 Расчет 117

- •Введение

- •Исследовательская часть

- •Структура подсистемы защиты информации в системе глобальной спутниковой связи и методы обеспечения средств мониторинга и управления объектами защиты информации

- •Описание среды комплекса спутниковой глобальной радиосвязи и выявление целей защиты информации

- •Состав и структура подсистемы защиты информации в комплексе спутниковой глобальной радиосвязи.

- •Прослушивание второго рода, как метод построения эффективных атак на систему связи.

- •Алгоритм массирования – как метод защиты от прослушивания второго рода.

- •Линейные кодовые последовательности.

- •Нелинейные кодовые последовательности.

- •Однократное гаммирование.

- •Требования к алгоритму маскирования.

- •Специальная часть

- •Основные требования.

- •Соответствие предъявляемому уровню безопастности.

- •Построение на основе использования криптографии симметричных ключей.

- •Описание.

- •Математическое описание.

- •Описание параметров.

- •Формирование ключа.

- •Разворачивание ключа.

- •Определение времени жизни сеансовых ключей

- •Программная и аппаратная гибкость реализации

- •Оценка сложности программной и аппаратной реализации

- •Вычислительная сложность (скорость) зашифрования/расшифрования

- •Оценочное время выполнения зашифрования/расшифрования блока данных

- •Оценочная скорость алгоритма в виде числа тактов работы процессора

- •Скорость выполнения зашифрования/расшифрования блока данных

- •Пакет тестов Национального института стандартов и технологий (nist)

- •Частотный тест.

- •Тест на самую длинную серию единиц в блоке.

- •Тест ранга двоичных матриц.

- •Тест с дискретным преобразованием Фурье (спектральный тест).

- •Универсальный статистический тест Маурэра.

- •Сжатие при помощи алгоритма Лемпела-Зива.

- •Тест линейной сложности.

- •Результаты тестирования

- •Результаты проведения тестов

- •Спектральный тест

- •Тест линейной сложности

- •Технологический раздел

- •Введение

- •Общие принципы тестирования

- •Общие методики оценки качества алгоритма маскирования данных

- •Графические тесты

- •Гистограмма распределения элементов

- •Распределение на плоскости

- •Проверка серий

- •Проверка на монотонность

- •Оценочные тесты

- •Методы тестирования алгоритма маскирования данных

- •Система оценки статистических свойств

- •Оценка результатов тестирования

- •Генерация последовательностей для тестирования

- •Исполнение набора статистических тестов

- •Анализ прохождения статистических тестов

- •Организационно-экономический раздел

- •Введение

- •Теоретическая часть

- •Оценка затрат на разработку по

- •Составляющие затрат на программный продукт

- •Составляющие затрат на разработку программ Ср.

- •Затраты на непосредственную разработку кп

- •Сложность комплекса программ

- •Применение современных методов разработки кп.

- •Факторы организации процесса разработки кп, влияющие на непосредственные затраты при создании сложных программ.

- •Затраты на изготовление опытного образца как продукции производственно-технического назначения.

- •Затраты на технологию и программные средства автоматизации разработки комплекса программ.

- •Составляющие затрат на эксплуатацию программ, влияющие на процесс их разработки.

- •Исходные данные

- •Расчёт затрат

- •1)Составляющие затрат на разработку программ:

- •2) Затраты на эксплуатацию программ:

- •3) Накладные расходы

- •Производственно-экологическая безопасность

- •Введение

- •Машинный зал и рабочее место программиста

- •Вредные факторы, присутствующие на рабочем месте и их классификация

- •Вредные производственные воздействия

- •Электрическая опасность

- •Нерациональность освещения

- •Расчет искусственного освещения методом коэффициента использования светового потока

- •Психофизические факторы

- •Микроклимат

- •Посторонние шумы

- •Постороннее электромагнитное излучение

- •Химические факторы

- •Эргономические требования

- •Эргономика окружающей среды

- •Экологическая безопасность

- •Заключение

- •Литература

- •Приложение 1

- •Приложение 2

- •Приложение 3

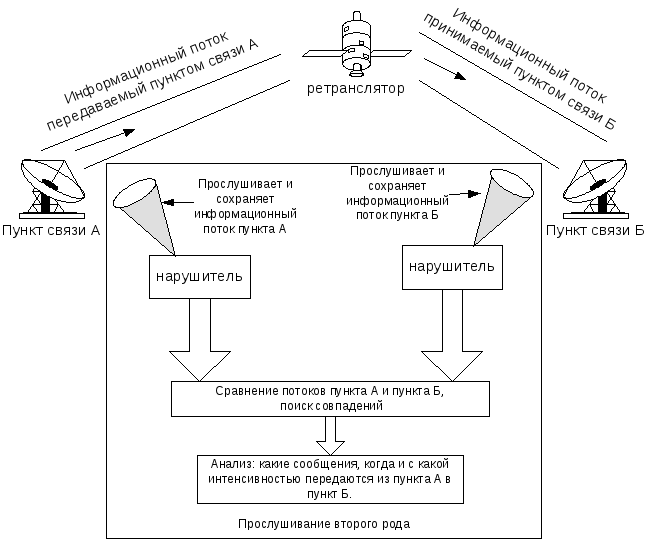

Прослушивание второго рода, как метод построения эффективных атак на систему связи.

Радиотехнические каналы являются наиболее незащищенным элементом в системах цифровой связи, так как они всегда доступны нарушителю для прослушивания, и, следовательно, для изучения расписания, маршрутизации и интенсивности передач, а также содержимого передаваемой информации.

Проблемы сокрытия содержания передаваемых сообщений успешно решает криптография. Проблемы сокрытия факта передачи, интенсивности и расписания, а соответственно и защиты от деструктивных воздействий, на сегодняшний день решаются использованием широкополосных сигналов и обеспечением специфической пространственно-временной неопределенности параметров сигнала. Однако в системах связи с высокой мощностью сигнала, «доступность» излучения противнику очень высока [1].

Снизить эффективность перехвата можно применением детерминированной шумовой помехи либо установкой ряда дезинформирующих передатчиков, работающих на приемник противника. Однако все вышеперечисленные методы являются дорогостоящими и применяются в исключительных случаях.

В штатных режимах средств связи применяются главным образом средства сокрытия информационного содержания сигнала шифрованием. Но даже при недоступности нарушителю содержательной части он может отследить маршрут информационных сообщений и проанализировать интенсивность и плотность передачи сообщений от передатчика на определенный приемник. Организация подобного рода анализа в системах связи с узкой диаграммой направленности реализуется следующим образом.

Нарушитель прослушивает и сохраняет весь поток информации пункта связи А и пункта связи Б. Он имеет возможность сравнить сохраненный информационный поток пункта связи А с информационным потоком пункта связи Б на предмет поиска одинаковых сообщений (рисунок 2.2.).

Рисунок 2.2 – Атака путем прослушивания второго рода.

Таким образом, им определяется маршрутизация той части информационного потока, которая представляет для него повышенный интерес. Анализ периодичности, продолжительности и расписания передачи сигналов с найденными одинаковыми сообщениями на концах прослушивания А и Б дает возможность нарушителю строить эффективные атаки на систему связи. Такой вид анализа работы системы связи называется прослушиванием второго рода.

Защита от прослушивания второго рода в системах связи с регенеративной ретрансляцией решается преобразованием информации на аппаратуре ретрансляции (космический аппарат, базовая станция). В схему преобразования информации добавляется алгоритм маскирования (зашумления) сообщений. При встраивании подобного вида защиты в уже существующую систему связи возникает задача усовершенствования радиотехнических средств без аппаратной доработки, т.е программным способом.

Алгоритм массирования – как метод защиты от прослушивания второго рода.

В процессе физической передачи информации актуальным является сокрытие самого факта передачи данных. При этом исходная посылка должна быть подготовлена к передаче, передана в эфир, принята и дешифрирована.

Алгоритмы маскирования применяются для уменьшения заметности факта передачи информации и должны снижать энергию сигнала, доступного средству разведки. Для этого в системах используются:

– возможно меньшие уровни излучения (обеспечиваются за счет выбора структур и свойств сигналов, а также особыми способами обработки сигналов в приемнике);

– широкополосные

сигналы, имеющие большую базу

![]() (F– девиация частоты

или полоса частот,

(F– девиация частоты

или полоса частот,![]() –

период сигнала) и обеспечивающие большую

параметрическую неопределенность для

приемника средства разведки;

–

период сигнала) и обеспечивающие большую

параметрическую неопределенность для

приемника средства разведки;

– снижение уровней побочных и непреднамеренных излучений электронных систем и средств объектов разведки.

Широкополосные сигналы занимают полосу частот, существенно превышающую полосу частот переносимого ими сообщения. Расширение полосы частот сигнала достигается за счет модуляции несущего колебания по амплитуде, фазе или частоте.

Для передачи сообщений применяют сложные сигналы – линейные и нелинейные кодовые последовательности.