- •Пояснительная Записка

- •1 Введение 6

- •5.3 Расчет 117

- •Введение

- •Исследовательская часть

- •Структура подсистемы защиты информации в системе глобальной спутниковой связи и методы обеспечения средств мониторинга и управления объектами защиты информации

- •Описание среды комплекса спутниковой глобальной радиосвязи и выявление целей защиты информации

- •Состав и структура подсистемы защиты информации в комплексе спутниковой глобальной радиосвязи.

- •Прослушивание второго рода, как метод построения эффективных атак на систему связи.

- •Алгоритм массирования – как метод защиты от прослушивания второго рода.

- •Линейные кодовые последовательности.

- •Нелинейные кодовые последовательности.

- •Однократное гаммирование.

- •Требования к алгоритму маскирования.

- •Специальная часть

- •Основные требования.

- •Соответствие предъявляемому уровню безопастности.

- •Построение на основе использования криптографии симметричных ключей.

- •Описание.

- •Математическое описание.

- •Описание параметров.

- •Формирование ключа.

- •Разворачивание ключа.

- •Определение времени жизни сеансовых ключей

- •Программная и аппаратная гибкость реализации

- •Оценка сложности программной и аппаратной реализации

- •Вычислительная сложность (скорость) зашифрования/расшифрования

- •Оценочное время выполнения зашифрования/расшифрования блока данных

- •Оценочная скорость алгоритма в виде числа тактов работы процессора

- •Скорость выполнения зашифрования/расшифрования блока данных

- •Пакет тестов Национального института стандартов и технологий (nist)

- •Частотный тест.

- •Тест на самую длинную серию единиц в блоке.

- •Тест ранга двоичных матриц.

- •Тест с дискретным преобразованием Фурье (спектральный тест).

- •Универсальный статистический тест Маурэра.

- •Сжатие при помощи алгоритма Лемпела-Зива.

- •Тест линейной сложности.

- •Результаты тестирования

- •Результаты проведения тестов

- •Спектральный тест

- •Тест линейной сложности

- •Технологический раздел

- •Введение

- •Общие принципы тестирования

- •Общие методики оценки качества алгоритма маскирования данных

- •Графические тесты

- •Гистограмма распределения элементов

- •Распределение на плоскости

- •Проверка серий

- •Проверка на монотонность

- •Оценочные тесты

- •Методы тестирования алгоритма маскирования данных

- •Система оценки статистических свойств

- •Оценка результатов тестирования

- •Генерация последовательностей для тестирования

- •Исполнение набора статистических тестов

- •Анализ прохождения статистических тестов

- •Организационно-экономический раздел

- •Введение

- •Теоретическая часть

- •Оценка затрат на разработку по

- •Составляющие затрат на программный продукт

- •Составляющие затрат на разработку программ Ср.

- •Затраты на непосредственную разработку кп

- •Сложность комплекса программ

- •Применение современных методов разработки кп.

- •Факторы организации процесса разработки кп, влияющие на непосредственные затраты при создании сложных программ.

- •Затраты на изготовление опытного образца как продукции производственно-технического назначения.

- •Затраты на технологию и программные средства автоматизации разработки комплекса программ.

- •Составляющие затрат на эксплуатацию программ, влияющие на процесс их разработки.

- •Исходные данные

- •Расчёт затрат

- •1)Составляющие затрат на разработку программ:

- •2) Затраты на эксплуатацию программ:

- •3) Накладные расходы

- •Производственно-экологическая безопасность

- •Введение

- •Машинный зал и рабочее место программиста

- •Вредные факторы, присутствующие на рабочем месте и их классификация

- •Вредные производственные воздействия

- •Электрическая опасность

- •Нерациональность освещения

- •Расчет искусственного освещения методом коэффициента использования светового потока

- •Психофизические факторы

- •Микроклимат

- •Посторонние шумы

- •Постороннее электромагнитное излучение

- •Химические факторы

- •Эргономические требования

- •Эргономика окружающей среды

- •Экологическая безопасность

- •Заключение

- •Литература

- •Приложение 1

- •Приложение 2

- •Приложение 3

Описание параметров.

Разработанное программное обеспечение позволяет варьировать длиной блока в силу наличия такого параметра как размерность матрицы. В зависимости от размера открытого текста можно подбирать и размер матрицы, чтобы снизить число раундов маскирования.

Размер слова.

На данный момент разработан программный продукт, использующий алгоритм, работающий с 32-х битными словами, в дальнейшем будет разработан программный продукт, использующий алгоритм, работающий с 16-и и 64-х битными словами.

Размер блока.

Программный продукт, использует алгоритм, работающий с 128-ми битным блоком данных. Размер информационного массива, подлежащий маскированию, может варьироваться и быть кратным 32 бита * n, гдеn– размерность матрицы.

Размер ключа.

Длина ключа равна 512 бит. Ключ представляется в виде 16-ти 32-х битных блоков. Размер ключевого массива может варьироваться и быть кратным 32 бита *n2, гдеn– размерность матрицы.

Требования, предъявляемые к ключу.

Ключ должен являться массивом статистически независимых битов, принимающих с равной вероятностью значения 0 и 1. При этом некоторые конкретные значения ключа могут оказаться «слабыми», то есть шифр может не обеспечивать заданный уровень стойкости в случае их использования. Однако, предположительно, доля таких значений в общей массе всех возможных ключей ничтожно мала. Поэтому ключи, выработанные с помощью некоторого датчика истинно случайных чисел, будут качественными с вероятностью, отличающейся от единицы на ничтожно малую величину. Если же ключи вырабатываются с помощью генератора псевдослучайных чисел, то используемый генератор должен обладать высокой криптостойкостью. Иными словами, задача определения отсутствующих членов вырабатываемой генератором последовательности элементов не должна быть проще, чем задача вскрытия алгоритма маскирования. Кроме того, для отбраковки ключей с плохими статистическими характеристиками могут быть использованы различные статистические критерии. На практике обычно хватает критерия для проверки независимости битов ключа – критерий серий.

Формирование ключа.

Выше были описаны требования к ключам . В соответствии с этими требованиями сформируем ключ.

В алгоритме маскирования используется 512–битный ключ. Для его формирования используем генератор псевдослучайных чисел.

С помощью генератора генерируем последовательность длиной 512 бит. Для проверки равновероятного распределения битов ключа между значениями 0 и 1 используем тест «Дырок».

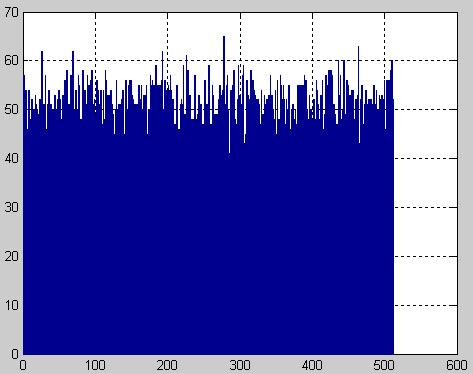

Рис. 3.2 Гистограмма последовательности

Проверим равномерность распределения 0 и 1 в исследуемой последовательности на основе анализа количества появлений «блоков» - подпоследовательностей, состоящих из одних единиц, и «дырок» - подпоследовательностей, состоящих из одних нулей.

Пусть = 1, 2, … , n. – двоичная последовательность длины n = 512 бит.

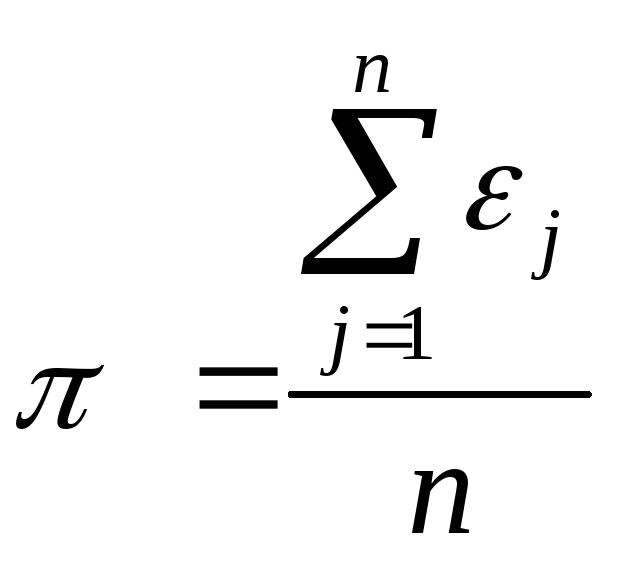

Сначала определим предтестовую статистику π – долю единиц в рассматриваемой последовательности:

Если

![]() ,

то тест считается не пройденным. Для

нашей последовательности π = 0,4219, т. е.

0,0781 ≤ τ = 0,088.

,

то тест считается не пройденным. Для

нашей последовательности π = 0,4219, т. е.

0,0781 ≤ τ = 0,088.

Вычислим статистику (количество блоков и дырок):

![]() ,

,

где r(k) = 0, если εk = εk+1 и r(k) = 1, если εk ≠ εk-1, и

P-значение

= erfc![]() .

.

Если вычисленное P-значение < 0.01, то считаем, что последовательность неслучайна. В противном случае, считаем, что последовательность случайна.

Для нашей ключевой последовательности P-значение = 0,6669.

Результатом тестирования сгенерированной последовательности по тесту «Дырок» явился результат, показывающий равномерное распределение нулей и единиц в ней.

Проверим выделенную

последовательность на равновероятность

распределения нулей и единиц по другому

критерию. В книге Кнута «Искусство

программирования» автор предлагает

для коротких последовательностей

использовать следующий критерий: b-ичная

последовательность длины N случайна,

если она k-распределена для всех

положительных целых чисел

![]() .k-распределенность

у Кнута вводится следующим образом.

Пусть задана b-ичная последовательность

X0,

X1,…,

XN-1.

Можно сказать, что

.k-распределенность

у Кнута вводится следующим образом.

Пусть задана b-ичная последовательность

X0,

X1,…,

XN-1.

Можно сказать, что

![]() ,

если

,

если![]() .

Такую последовательность можно назвать

k-распределённой, если

.

Такую последовательность можно назвать

k-распределённой, если![]() для всех b-ичных чисел x1x2…xk.

для всех b-ичных чисел x1x2…xk.

Я проверил выбранный мною ключ по описанному выше критерию для k=1,2,3,4 (аналогично делается для k=5,6,7,8). Критерий дал положительный ответ, т.е. можно считать ключевую последовательность случайной и равномерно-распределённой.