- •Раздел I. Концепция инженерно- технической защиты информации

- •Глава 1. Системный подход к инженерно- технической защите информации

- •1.1. Основные положения системного подхода к инженерно-технической защите информации

- •Ограничения

- •1.2. Цели, задачи и ресурсы системы защиты информации

- •1.3. Угрозы безопасности информации и меры по их предотвращению

- •Глава 2. Основные положения концепции инженерно-технической защиты информации

- •2.1. Принципы инженерно-технической защиты информации

- •2.2. Принципы построения системы инженерно- технической защиты информации

- •Раздел II. Теоретические основы инженерно-технической защиты информации

- •Глава 3. Характеристика защищаемой информации

- •3.1. Понятие о защищаемой информации

- •3.2. Виды защищаемой информации

- •3.3. Демаскирующие признаки объектов защиты

- •3.3.1. Классификация демаскирующих признаков объектов защиты

- •3.3.2. Видовые демаскирующие признаки

- •3.3.3. Демаскирующие признаки сигналов

- •По регулярности появления

- •3.3.4. Демаскирующие признаки веществ

- •3.4. Свойства информации как предмета защиты

- •I Ценность информации, %

- •3.5. Носители и источники информации

- •3.6. Запись и съем информации с ее носителя

- •Глава 4. Характеристика угроз безопасности информации

- •4.1. Виды угроз безопасности информации

- •4.2. Источники угроз безопасности информации

- •4.3. Опасные сигналы и их источники

- •Глава 5. Побочные электромагнитные излучения и наводки

- •5.1. Побочные преобразования акустических сигналов в электрические сигналы

- •I Якорь /

- •5.2. Паразитные связи и наводки

- •Собственное затухание Zj - 10 lg рвых1 /Рвх1

- •5.3. Низкочастотные и высокочастотные излучения технических средств

- •5.4. Электромагнитные излучения сосредоточенных источников

- •5.5. Электромагнитные излучения распределенных источников

- •Т Провод несимметричного кабеля

- •I ип1з ь Провод 1 линии

- •5.6. Утечка информации по цепям электропитания

- •5.7. Утечка информации по цепям заземления

- •Глава 6. Технические каналы утечки информации

- •6.1. Особенности утечки информации

- •6.2. Типовая структура и виды технических каналов утечки информации

- •6.3. Основные показатели технических каналов утечки информации

- •Ic. 6.3. Графическое представление ограничения частоты сигнала каналом утечки

- •6.4. Комплексное использование технических каналов утечки информации

- •6.5. Акустические каналы утечки информации

- •Помехи Помехи

- •Помехи Помехи

- •6.6. Оптические каналы утечки информации

- •Внешний источник света

- •6.7. Радиоэлектронные каналы утечки информации

- •6.7.1. Виды радиоэлектронных каналов утечки информации

- •I Помехи

- •6.7.2. Распространение опасных электрических

- •6.8. Вещественные каналы утечки информации

- •6.8.1. Общая характеристика вещественного канала утечки информации

- •6.8.2. Методы добывания информации о вещественных признаках

- •Глава 7. Методы добывания информации

- •7.1. Основные принципы разведки

- •7.2. Классификация технической разведки

- •7.3. Технология добывания информации

- •7.4. Способы доступа органов добывания к источникам информации

- •7.5. Показатели эффективности добывания информации

- •Глава 8. Методы инженерно-технической защиты информации

- •8.1. Факторы обеспечения защиты информации от угроз воздействия

- •8.2. Факторы обеспечения защиты информации от угроз утечки информации

- •Обнаружение

- •8.3. Классификация методов инженерно- технической защиты информации

- •Глава 9. Методы физической защиты информации

- •9.1. Категорирование объектов защиты

- •9.2. Характеристика методов физической защиты информации

- •Глава 10. Методы противодействия наблюдению

- •10.1. Методы противодействия наблюдению в оптическом диапазоне

- •Пространственное скрытие

- •Энергетическое скрытие

- •10.2. Методы противодействия

- •Глава 11. Методы противодействия подслушиванию

- •11.1. Структурное скрытие речевой информации в каналах связи

- •А) Исходный сигнал

- •Телефон или громкоговоритель

- •1 Цифровое шифрование

- •11.2. Энергетическое скрытие акустического сигнала

- •11.3. Обнаружение и подавление закладных устройств

- •11.3.1. Демаскирующие признаки закладных устройств

- •11.3.2. Методы обнаружения закладных подслушивающих устройств

- •Поиск закладных устройств по сигнальным признакам

- •11.3.3. Методы подавления подслушивающих закладных устройств

- •11.3.4. Способы контроля помещений на отсутствие закладных устройств

- •11.4. Методы предотвращения

- •11.5. Методы подавления опасных сигналов акустоэлектрических преобразователей

- •Глава 12. Экранирование побочных излучений и наводок

- •12.1. Экранирование электромагнитных полей

- •12.2. Экранирование электрических проводов

- •12.3. Компенсация полей

- •12.4. Предотвращение утечки информации по цепям электропитания и заземления

- •Глава 13. Методы предотвращения утечки информации по вещественному каналу

- •13.1. Методы защиты информации в отходах производства

- •13.2. Методы защиты демаскирующих веществ в отходах химического производства

- •Раздел III. Технические основы

- •Глава 14. Характеристика средств технической разведки

- •14.1. Структура системы технической разведки

- •14.2. Классификация технических средств добывания информации

- •14.3. Возможности средств технической разведки

- •Глава 15. Технические средства подслушивания

- •15.1. Акустические приемники

- •Микрофон

- •Структурный звук

- •15.2. Диктофоны

- •15.3. Закладные устройства

- •15.4. Лазерные средства подслушивания

- •15.5. Средства высокочастотного навязывания

- •Глава 16. Средства скрытного наблюдения

- •16.1. Средства наблюдения в оптическом диапазоне

- •16.1.1. Оптические системы

- •16.1.2. Визуально-оптические приборы

- •16.1.3. Фото-и киноаппараты

- •16.1.4. Средства телевизионного наблюдения

- •16.2. Средства наблюдения в инфракрасном диапазоне

- •Электропроводящий слой

- •Т Видимое

- •16.3. Средства наблюдения в радиодиапазоне

- •Радиолокационная станция Объект

- •Глава 17. Средства перехвата сигналов

- •17.1. Средства перехвата радиосигналов

- •17.1.1. Антенны

- •1,0 Основной лепесток

- •Металлическая поверхность

- •I Диэлектрический стержень Круглый волновод

- •17.1.2. Радиоприемники

- •Примечание:

- •17.1.3. Технические средства анализа сигналов

- •17.1.4. Средства определения координат источников радиосигналов

- •17.2. Средства перехвата оптических и электрических сигналов

- •Глава 18. Средства добывания информации о радиоактивных веществах

- •, Радиоактивное

- •Глава 19. Система инженерно-технической защиты информации

- •19.1. Структура системы инженерно-технической защиты информации

- •529 Включает силы и средства, предотвращающие проникновение к

- •19.2. Подсистема физической защиты источников информации

- •19.3. Подсистема инженерно-технической защиты информации от ее утечки

- •19.4. Управление силами и средствами системы инженерно-технической защиты информации

- •Руководство организации Преграждающие средства

- •Силы " и средства нейтрализации угроз

- •Телевизионные камеры

- •19.5. Классификация средств инженерно- технической защиты информации

- •Глава 20. Средства инженерной защиты

- •20.1. Ограждения территории

- •20.2. Ограждения зданий и помещений

- •20.2.1. Двери и ворота

- •20.3. Металлические шкафы, сейфы и хранилища

- •20.4. Средства систем контроля и управления доступом

- •Глава 21. Средства технической охраны объектов

- •21.1. Средства обнаружения злоумышленников и пожара

- •21.1.1. Извещатели

- •Извещатели

- •21.1.2. Средства контроля и управления средствами охраны

- •21.2. Средства телевизионной охраны

- •21.3. Средства освещения

- •21.4. Средства нейтрализации угроз

- •Глава 22. Средства противодействия наблюдению

- •22.1. Средства противодействия наблюдению в оптическом диапазоне

- •22.2. Средства противодействия

- •Глава 23. Средства противодействия

- •23.1. Средства звукоизоляции и звукопоглощения (1 акустического сигнала

- •Примечание. *) Стекло — воздушный зазор — стекло — воздушный зазор — стекло.

- •Примечание, d — толщина заполнителя, b — зазор между поглотителем и отражателем.

- •23.2. Средства предотвращения утечки информации с помощью закладных подслушивающих устройств

- •23.2.1. Классификация средств обнаружения

- •23.2.2. Аппаратура радиоконтроля

- •23.2.3. Средства контроля телефонных линий и цепей электропитания

- •23.2.4. Технические средства подавления сигналов закладных устройств

- •23.2.6. Обнаружители пустот, металлодетекторы и рентгеновские аппараты

- •23.2.7. Средства контроля помещений на отсутствие закладных устройств

- •Глава 24т Средства предотвращения утечки информации через пэмин

- •24.1. Средства подавления опасных сигналов акустоэлектрических преобразователей

- •Телефонная трубка

- •24.2. Средства экранирования электромагнитных полей

- •Раздел IV. Организационные основы инженерно-технической защиты информации

- •Глава 25. Организация инженерно-

- •25.1. Задачи и структура государственной

- •25.2. Организация инженерно-технической защиты информации на предприятиях (в организациях, учреждениях)

- •25.3. Нормативно-правовая база инженерно- технической защиты информации

- •Глава 26. Типовые меры по инженерно-

- •Организационные меры итзи

- •26.2. Контроль эффективности инженерно- технической защиты информации

- •Раздел V. Методическое обеспечение инженерно-технической защиты информации

- •Глава 27. Рекомендации по моделированию системы инженерно-технической защиты информации

- •27.1. Алгоритм проектирования

- •Показатели:

- •Разработка и выбор мер защиты

- •27.2. Моделирование объектов защиты

- •27.3. Моделирование угроз информации

- •27.3.1. Моделирование каналов несанкционированного доступа к информации

- •27.3.2. Моделирование каналов утечки информации

- •Объект наблюдения

- •Примечание. В рассматриваемых зданиях 30% площади занимают оконные проемы.

- •Контролируемая зона

- •Граница контролируемой зоны

- •27.4. Методические рекомендации по оценке значений показателей моделирования

- •2. Производные показатели:

- •Глава 28. Методические рекомендации

- •28.1. Общие рекомендации

- •28.2. Методические рекомендации по организации физической защиты источников информации

- •28.2.1. Рекомендации по повышению укрепленности инженерных конструкций

- •28.2.2.Выбор технических средств охраны

- •28.2.2.3. Выбор средств наблюдения и мест их установки

- •28.3. Рекомендации по предотвращению утечки информации

- •28.3.1. Типовые меры по защите информации от наблюдения:

- •28.3.2. Типовые меры по защите информации от подслушивания:

- •28.3.3. Типовые меры по защите информации от перехвата:

- •28.3.4. Методические рекомендации по «чистке» помещений от закладных устройств

- •28.3.5. Меры по защите информации от утечки по вещественному каналу:

- •1. Моделирование кабинета руководителя организации как объекта защиты

- •1.1. Обоснование выбора кабинета как объекта защиты

- •1.2. Характеристика информации, защищаемой в кабинете руководителя

- •1.3. План кабинета как объекта защиты

- •2. Моделирование угроз информации в кабинете руководителя

- •2.1. Моделирование угроз воздействия на источники информации

- •2. Забор

- •3. Нейтрализация угроз информации в кабинете руководителя организации

- •3.1. Меры по предотвращению проникновения злоумышленника к источникам информащ

- •3.2. Защита информации в кабинете руководителя от наблюдения

- •3.4. Предотвращение перехвата радио- и электрических сигналов

- •2. Технические средства подслушивания

- •3. Технические средства перехвата сигналов

- •Технические средства инженерно-технической защиты информации

- •1. Извещатели контактные

- •2. Извещатели акустические

- •3. Извещатели оптико-электронные

- •4. Извещатели радиоволновые

- •5. Извещатели вибрационные

- •6. Извещатели емкостные

- •7. Извещатели пожарные

- •9. Средства радиоконтроля

- •10. Анализаторы проводных коммуникаций

- •11. Устройства защиты слаботочных линий

- •Примечание. Та — телефонный аппарат.

- •12. Средства защиты речевого сигнала в телефонных линиях связи

- •13. Средства акустического и виброакустической зашумления

- •14. Средства подавления радиоэлектронных и звукозаписывающих устройств

- •15. Нелинейные локаторы

- •16. Металлодетекторы

- •17. Рентгеновские установки

- •18. Средства подавления радиоэлектронных и звукозаписывающих устройств

- •19. Средства уничтожения информации на машинных носителях

- •20. Специальные эвм в защищенном исполнении

- •21. Средства защиты цепей питания и заземления

- •22. Системы экранирования и комплексной защиты помещения

- •Инженерно-техническая защита информации

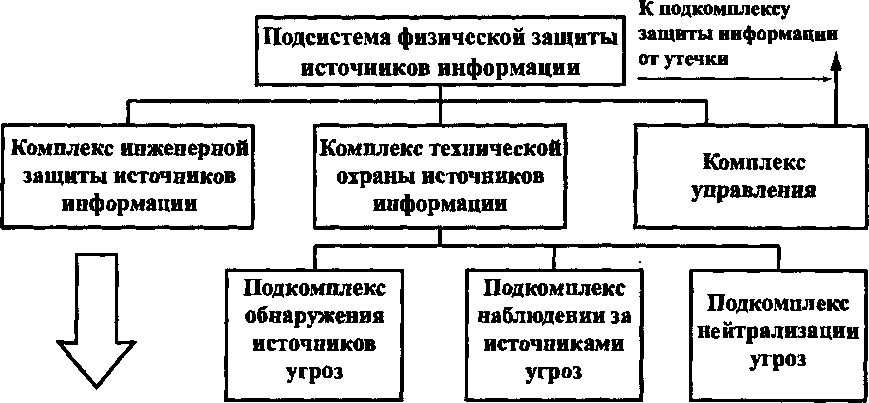

19.2. Подсистема физической защиты источников информации

Подсистема физической защиты информации создается для противодействия преднамеренным угрозам воздействия злоумышленника и стихийным силам, прежде всего пожару. Средства этой подсистемы реализуют методы физической защиты с помощью инженерных конструкций и технических средств охраны. Необходимость и эффективность инженерной защиты и технической охраны объектов подтверждается статистикой, в соответствии с которой более 50% вторжений совершается на коммерческие объекты со свободным доступом персонала и клиентов и только 5% — на объекты с усиленным режимом охраны, с применением специально обученного персонала и сложных технических систем охраны.

Основу средств инженерной защиты и технической охраны объектов составляют механические средства и инженерные сооружения, препятствующие физическому движению злоумышленников) к месту нахождения объектов защиты, технические средства, информирующие сотрудников службы безопасности (охрану) о проникновения злоумышленника(ов) в контролируемую зону и позволяющие наблюдать обстановку в них, а также средства и люди, устраняющие угрозы.

Проникновение злоумышленников может быть скрытным, с механическим разрушением инженерных конструкций и средств охраны с помощью инструмента или взрыва, а в редких случаях в виде вооруженного нападения с нейтрализацией охранников. В соответствии с принципом многозональности и многорубежнос- ти защиты информации рубежи защиты создаются, прежде всего, на границах контролируемых (охраняемых) зон.

Состав подсистемы физической защиты может существенно отличаться: от деревянной двери с простым замком для большинства жилых квартир до автоматизированной системы охраны с группой быстрого реагирования крупной организации (предприятия). В общем случае структура подсистемы физической защиты представлена на рис. 19.2.

-

инженерные — извещатели; конструкции;

— шлейфы; ■ преграждающие — приемно-

устройства СКУД контрольные приборы;

— средства передачи извещения на ПЦО

телевизионные

камеры;

мониторы;

средства

преобразования видеосигнала;

видеомагнитофоны;

дежурное

освещение

охрана;

тревожная

сигнализация;

средства

пожаротушения

Рис. 19.2. Структура подсистемы физической защиты

Современную подсистему физической защиты организации (предприятия, фирмы) по решаемым задачам можно разделить на комплекс инженерной защиты источников информации и комплекс технической охраны.

Инженерную защиту информации обеспечивают: естественные и искусственные преграды (барьеры) на возможном пути движения злоумышленников и распространения стихийных сил к источникам информации (или другим ценностям);

• преграждающие устройства систем контроля и управления допуском.

К естественным преградам относятся труднопроходимые участки местности, примыкающие или находящиеся на территории организации (рвы, овраги, скалы, речки, густые лес и кустарник), которые целесообразно использовать для укрепленности рубежей.

Искусственные преграды создаются людьми и существенно отличаются по конструкции и стойкости к воздействию злоумышленника. Ими являются заборы, стены, межэтажные перекрытия (полы, потолки), окна зданий и помещений, т. е. инженерно-архитектурные конструкции, являющиеся преградой на пути движения злоумышленника. Наиболее труднопреодолимые преграды для злоумышленника создают капитальные (бетонные и кирпичные) высокие (выше роста человека) заборы, стены и межэтажные перекрытия зданий.

Наименее стойкими преградами являются двери и окна зданий (помещений), особенно на первом и последнем этажах зданий и в местах близкого расположения окон от заборов, строений, наружных лестниц и деревьев. Из статистики квартирных краж, которая отражает слабые места инженерной защиты помещений, следует, что большинство краж совершается путем выбивания дверей, срыва петель, подбора ключей, проникновения через окна, форточки и балконы.

Окна укрепляют применением специальных, устойчивых к механическим ударам стекол и установлением в оконных проемах металлических решеток.

Двери и ворота — традиционные конструкции для пропуска людей или транспорта на территорию организацию или в помещение. Прочность дверей определяется толщиной, видом материала и конструкцией дверного полотна и дверной рамы, а также прочностью крепления и крепления рамы к стене и надежностью замков. Требования к прочности дверей указаны в ГОСТ Р 51072-97.

Последние рубежи защиты создают металлические шкафы, сейфы и хранилища. Поэтому к их механической прочности предъявляются повышенные требования. Металлические шкафы предназначены для хранения документов с невысоким грифом конфиденциальности, ценных вещей, небольшой суммы денег. Надежность шкафов определяется только прочностью металла и секретностью замков.

Для хранения особо ценных документов, вещей, больших сумм денег применяются сейфы и хранилища. К сейфам и хранилищам относятся двустенные металлические шкафы с тяжелыми наполнителями пространства между стенками, в качестве которых используются армированные бетонные составы, композиты, многослойные заполнители из различных материалов.

Традиционно для прохода людей и проезда транспорта на территорию организации используются калитки в заборе, двери здания и ворота для автотранспорта, закрываемые на замок. Для обеспечения санкционированного допуска людей и транспорта в контролируемые зоны создается система контроля и управления доступом (СКУД) людей и транспорта. Структурная схема контрольно-пропускного пункта (КПП) СКУД приведена на рис. 19.3.

ДП

Реакция

Рис.

19.3.

Структура системы контроля и управления

доступом

X

ТЗ сг

Обозначения: ДП — демаскирующие признаки, ИСБ — интегральная система безопасности.

Для обнаружения человека или автомашины необходимо измерить их демаскирующие признаки, используемые для идентификации, образовать текущие признаковые структуры, сравнить их с эталонными и по результатам сравнения принять решение о допуске или запрете на допуск объекта. Процедура идентификации (сравнения текущей признаковой структуры с эталонной) производится в контроллере (устройстве идентификации). Контроллер может использоваться в автономном режиме или в составе локальной сети интегральной системы безопасности. Пропуск объекта в контролируемую зону или его недопущение осуществляет исполнительное устройство.

Очевидно, чем более информативные признаки используются для идентификации, тем меньшие значения ошибок. Если допускается объект, не имеющий на это право, то возникает с вероятностью Рлд ошибка ложного допуска (ошибка 1-го рода), если не допускается объект, имеющий допуск, то с вероятностью Рлз возникает ошибка ложного запрета на допуск или ошибка 2-го рода. С точки зрения информационной безопасности, вероятность ложного допуска в большей степени характеризует надежность СКУД,

чем запрета на допуск. Вероятность ошибки 2-го рода уменьшает пропускную способность СКУД, которая оценивается количеством идентифицируемых объектов в единицу времени. В конечном счете, все объекты, имеющие допуск, после дополнительной процедуры идентификации будут допущены в соответствующую контролируемую зону. Пропущенные же злоумышленники могут причинить информации и не только ей непоправимый вред. Поэтому для обеспечения требуемого уровня безопасности информации от угроз преднамеренного воздействия вероятность ложного допуска должна быть не более допустимой, а вероятность ложного запрета — минимально возможной.

Ошибки допуска определяются, прежде всего, информативностью текущей и эталонной признаковых структур идентификаторов. Идентификатор представляет собой носитель демаскирующих признаков, которые используются для идентификации и принадлежат субъекту или объекту идентификации, имеющему допуск.

Для идентификации применяются атрибутные и биометрические идентификаторы. В качестве атрибутных идентификаторов используются автономные носители признаков субъекта или объекта. Например, ключ, открывающий дверь или ворота, разрешает вход человеку или въезд водителю, которые владеют ключом на момент допуска. В качестве атрибутных идентификаторов применяются также: спецодежда (форма работника МВД, халат врача или сестры), документ, удостоверяющий личность, или технический паспорт автомобиля, пропуск, идентификационные карточки, в которых именные признаки записываются на магнитной полосе, в штрих-коде, в структуре переизлучающего картой «Виганда» внешнего магнитного поля, в кодовой последовательности радиосигнала, излучаемого «проксимити» картой.

Ошибки идентификации возникают в случае ошибочной идентификации и если идентификатор с признаками одного объекта (субъекта) попадает к другому субъекту (объекту). Уменьшение ошибок идентификации человека или автотранспорта достигается:

повышением информативности и количества демаскирующих признаков идентификаторов;

надежной привязкой идентификаторов к объекту идентификации.

Ложный допуск объекта идентификации в контролируемую зону возникает не только за счет ошибок устройств идентификации, но и в результате подделки идентификаторов. Одна из оборотных сторон технического прогресса — проблема защиты атрибутных идентификаторов от подделки. Современные идентификационные карточки (штриховые, магнитные, «Виганда», Proximty) обеспечивают крайне малые ошибки идентификации. Некоторые из них (карты «Виганда» и «Проксимити») очень сложно подделать. Однако идентификационные карты слабо привязаны к объекту идентификации. Их могут похитить, купить и отобрать. В этом о тношении даже самые защищенные карты не отличаются от идентификаторов времен гражданской войны— мандатов. Мандаты представляли собой лист бумаги, на котором были напечатаны или даже написаны от руки реквизиты (фамилия, имя, отчество представителя власти, занимаемая должность или выполняемые функции) и заверенные подписью выдавшего мандат лица и печатью учреждения. Единственным доказательством принадлежности мандата (так же как и бесконтактной «проксимити» карты) конкретному человеку являлось наличие мандата или карты у этого чело- иска.

Для привязки атрибутного идентификатора к субъекту (объекту) принимаются различные меры вплоть до правовых. Например, к ответственности привлекаются люди, присвоившие не принадлежащий им атрибут, — надевшие для выполнения противозаконных действий форму военнослужащего или сотрудника правоохранительных органов. Наиболее часто для привязки идентификатора к конкретному человеку в идентификатор вносятся признаки этого человека. До изобретения фотографии признаки (приметы) человека (рост, характер телосложения, тип лица, форма носа, цвет глаз и волос и другие приметы) словами вписывались в атрибутный идентификатор, сейчас используется фотография его лица. Фотография лица — наиболее распространенное средство привязки идентификатора к конкретному человеку. Но фотографию можно заменить или даже изменить лицо с помощью пластической операции, что довольно часто наблюдается в уголовном мире.

537

34 Зак. 174

метрических идентификаторов. В качестве биометрических идентификаторов используются именные признаки человека, потерять которые можно только вместе с соответствующим органом — носителем признаков, передать нельзя, а подделывают их в основном в боевиках. Наряду с традиционными отпечатками пальцев используются физиологические и динамические характеристики человека и его отдельных органов: рисунки радужной оболочки глаз и кровеносных сосудов на его сетчатке, термография (тепловое изображение лица), геометрия кисти, динамика подписи или печати на клавиатуре, спектральные характеристики речи человека. Значения показателей биометрических идентификаторов существенно различаются. Рисунки папиллярных линий пальцев, радужной оболочки и кровеносных сосудов сетчатки глаза обеспечивают вероятности несанкционированного пропуска, близкие к О, но реализуются дорогостоящей аппаратурой. При использовании иных признаков ошибки выше, но средства дешевле. Кроме того, население пока психологически не готово к широкому внедрению этих средств СКУД. Например, рисунок радужной оболочки глаз содержит конфиденциальную информацию о состоянии здоровья человека которую использует медицина для диагностики его здоровья и которая, в случае использования для СКУД, может стать известна посторонним людям. Но сложность, цена радиоэлектронных средств и психологическая готовность пользователей к их применению— меняющиеся факторы, а достоинства биометрических идентификаторов очевидные и постоянные.

В простейшем варианте идентификацию людей по атрибутным идентификаторам производит на КПП охранник, который нажатием педали разблокирует вращающийся турникет для прохода допущенного человека. Такая организация пропускного режима, применяемая еще во многих госучреждениях и на промышленных предприятиях, имеет малую пропускную способность и низкую достоверность селекции, особенно в условиях дефицита времени. Когда перед глазами сотрудника охраны непрерывно проходит поток спешащих на работу людей, то в условиях психологического давления очереди резко возрастает вероятность ошибочной идентификации человека по фотографии на пропуске.

При применении идентификационных карточек и биометрических идентификаторов эту процедуру выполняют автоматы, которые производят считывание демаскирующих признаков с карточки или с человека, сравнивают их с эталонными, предварительно занесенными в память устройства, и по результатам сравнения выдают сигнал управления исполнительному устройству. Для считывания информации магнитные карты или карты со штрих-кодом проводятся через предусмотренную в считывающем устройстве прорезь или вставляются в соответствующую щель, что требует от идентифицируемого объекта внимательности и аккуратности. Более удобны идентификационные карты с возможностью дистанционного считывания признаков — карты Виганда и «Proximity». Для считывания признаков человека он должен предварительно ввести с пульта свой идентификационный номер, а затем приложить палец или кисть руки к окошку оптического считывающего устройства, направить взор на телевизионную камеру, написать определенное слово, ввести его с клавиатуры или произнести вслух. Считываемые данные преобразуются процессором компьютера или микропроцессором специального устройства идентификации в текущую признаковую структуру, которая сравнивается с эталонной, вызванной из базы эталонов предварительно вводимым идентификационным номером.

Физический допуск человека или автотранспорта в контролируемую зону осуществляет исполнительное устройство (управляемое преграждающее устройство). Простейшим устройством является дверь. Если идентификатор — ключ не соответствует эталону в замке, дверь не открывается и запрещает проход в помещение. В организациях и общественных местах (на транспорте, стадионах и др.) широко применяются вращающиеся двери, раздвижные и вращающиеся трех- или четырехштанговые турникеты высотой до пояса и в полный рост. Турникеты имеют механизм блокирования вращения, который при разрешении допуска разблокируется педалью контролера (вахтера, охранника) или автоматически по сигналу управления. Наиболее совершенными исполнительными устройствами СКУД людей являются шлюзовые тамбуры, представляющие кабину с двумя дверьми. При проходе человека в шлюз входная дверь закрывается, а после прохождения процедуры идентификации по разрешающей команде контро- иера (вахтера) или автоматического устройства идентификации открывается выходная дверь. При отказе в допуске шлюзовой тамбур позволяет задержать находящегося в нем человека для выяснения личности. Предусмотрен также режим аварийного выхода людей в случае неисправности исполнительного устройства или обес- точивания СКУД. Для наблюдения за находящимся в тамбуре человеком его стены выполнены из ударопрочного стекла (бронестекла) или пластика. Внутри шлюза устанавливаются устройства определения атрибутных или биометрические идентификационных признаков, а также могут быть установлены детекторы металлических предметов для обнаружения оружия или радиоэлектронных средств, не разрешенных для проноса на контролируемую территорию, а также телевизионная камера наблюдения.

Контрольно-пропускной пункт на входе организации включает:

зал со средствами контроля и управления доступом для прохода людей;

бюро пропусков;

камеру хранения вещей персонала и посетителей, не разрешенных для проноса в организацию;

помещения для начальника охраны, дежурного контролера, размещения охранной сигнализации и связи и другие;

средства контроля и управления доступом транспорта.

Конструкция, состав и количество КПП определяются размерами территории организации и количеством персонала. КПП должны обеспечивать необходимую пропускную способность людей и транспорта. Запасные входы и проезды для пропуска людей и транспорта в аварийной ситуации в нормальных условиях закрываются, пломбируются или опечатываются.

Подкомплекс обнаружения должен оповещать сотрудников службы безопасности, прежде всего охранников, органы вневедомственной охраны, милицию, пожарную охрану о проникновении злоумышленников на охраняемую территорию, о пожаре или иных стихийных бедствиях, защита от которых предусмотрена задачами системы.

Для обнаружения попыток преодоления злоумышленником барьеров и механических преград, а также пожара применяются технические средства охраны объектов (ТСО), построенные на различных физических принципах.

Совокупность ТСО, предназначенных для решения определенной группы задач обнаружения источников преднамеренных угроз, образует подкомплекс ТСО, представляющий собой вариант подкомплекса обнаружения источников угроз (рис. 19.2). Структура типового подкомплекса ТСО автономного комплекса охраны представлена на рис. 19.4.

Рис.

19.4.

Структура подкомплекса ТСО

Извещатель (датчик) охранный (охранно-пожарный, пожарный) представляет собой техническое устройство, формирующее электрический сигнал тревоги при воздействии на него механических сил и полей от злоумышленника и пожара. Так как обнаружить злоумышленника и пожар можно по их демаскирующим признакам, то извещатель предназначен для обнаружения этих демаскирующих признаках и формирования в случае их обнаружения сигнала тревоги, оповещающего об угрозах или управляющего в автоматическом режиме средствами нейтрализации угроз. Так как создать эффективные универсальные датчики или извещатели нельзя, то разработано большое количество типов извещателей, реагирующих на отдельные признаки злоумышленника и пожара или их комбинации. По назначению извещатели делятся на извещатели для блокирования отдельных объектов охраны, закрытых помещений, открытых пространств, периметров и обнаружения пожара. В зависимости от зоны обнаружения извещатели делятся на точечные, линейные, поверхностные и объемные. По виду признаков и способам их обнаружения извещатели делятся на контактные, акустические, оптико-электронные, радиоволновые, вибрационные, емкостные, тепловые, вибрационные и комбинированные. Чем выше чувствительность извещателя, тем выше вероятность обнаружения злоумышленника и пожара, но одновременно выше вероятность ложной тревоги, соответствующей вероятности срабатывания извещателя от помех. Для уменьшения вероятности ошибки извещателя усложняют эталонную признаковую структуру. В акустических и радиоволновых извещателях для селекции сигналов, отраженных от движущегося злоумышленника, используется эффект Доплера. Сигнал тревоги в извещателе формируется лишь при превышении отклонения частоты отраженного сигнала от частоты излучаемого сигнала на величину не менее заданной, соответствующей частоте сигнала от движущегося злоумышленника. В оптическом диапазоне отклонения длин волн излучаемого и отраженного света столь малы, что измерить их достаточно просто не удается. Поэтому для селекции сигналов от злоумышленника от помех используются другие решения. Например, приемники пассивных оптико-электронных извещателей имеют многолучевую диаграмму направленности. Сигнал тревоги возникает, если инфракрасное излучение от злоумышленника последовательно принимается с разных направлений (лучей диаграммы направленности), что возможно, если злоумышленник движется перпендикулярно к направлению лучей.

Для снижения ошибок повышают количество используемых для принятия решения признаков, вводя их в память микропроцессора. Например, для обнаружения разбития стекла окна или витрины в качестве эталона используются спектральные и динамические характеристики сигналов, возникающих при его разрушении. Признаки акустических помех, в том числе образующиеся при ударе по стеклу без его разрушения, отличаются от эталонных признаков. В результате этого удается с большей вероятностью распознать акустические сигналы при разбитии стекла на фоне многочисленных акустических помех.

Значительное уменьшение ошибок обнаружения достигается в комбинированных извещателях за счет принятия решения в нем о вторжении злоумышленника по данным разных датчиков, например оптических и радиоволновых.

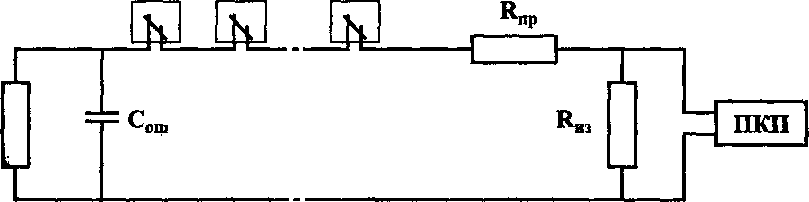

Шлейф сигнализации (охранной, пожарной, пожарно-охран- ной) образует электрическую цепь обеспечивающих электрическую связь извещателей и приемно-контрольного прибора. В целях экономии соединительных проводов извещатели группируются, а шлейфы соединяют группу извещателей с приемно-контрольным прибором. Например, охранные и пожарные извещатели, установленные в одном помещении, передают в случае срабатывания сигналы тревоги по одному шлейфу. Извещатели, подключенные к одному шлейфу, должны иметь однотипные выходные цепи — с нормально замкнутыми или нормально разомкнутыми контактами. Эквивалентная схема шлейфа, соединяющего извещатели с нормально замкнутыми контактами, приведена на рис. 19.5.

и, и2 и„

|°ис.

19.5.

Эквивалентная схема шлейфа

Обозначения: Ип — n-й извещатель; ПКП — приемно-контрольный прибор; Rnp— сопротивление проводов шлейфа; — сопротивление изоляции проводов шлейфа; Roc— согласующее сопротивление; Сош — электрическая емкость шлейфа.

Чем больше используется шлейфов, тем точнее локализованы места установки извещателей и тем точнее определяют силы нейтрализации угроз место вторжения их источников. Но при этом возрастают затраты на установку ТСО. Кроме того, целесообразно иметь разные шлейфы охранной и пожарной сигнализации. В этом случае можно обеспечить круглосуточную пожарную охрану, а средства охранной сигнализации в рабочее время отключать.

Приемио-коитрольные приборы (ПКП) предназначены для приема и обработки сигналов, поступающих от извещателей, оповещения звуковым и световым сигналом сотрудников охраны о поступлении сигналов тревоги, нарушениях работы извещателей и шлейфов.

Все шире применяемые телевизионные средства наблюдения составляют основу подкомплекса наблюдения (подкомплекса охранного телевидения). В него входят также средства дежурного освещения, обеспечивающие необходимый уровень освещенности охраняемой территории в ночное время. Подкомплекс наблюдения обеспечивает возможность визуального дистанционного контроля за охраняемой территорией и действиями злоумышленников и, что важно для последующего криминалистического расследования, запись изображений произошедших чрезвычайных событий. Кроме того, возможности современных средств наблюдения позволяют автоматически обнаруживать проникновение злоумышленника в контролируемые зоны и решать задачи охраны, конкурируя в некоторых случаях со средствами подкомплекса обнаружения. В связи с существенно расширенными возможностями средств телевизионного наблюдения они в настоящее время рассматриваются как средства охранного телевидения.

Основной задачей подкомплекса нейтрализации является прекращение проникновения злоумышленника или стихийных сил к источнику путем воздействия на них. Типовая подсистема нейтрализации угроз имеет в своем составе силы и средства для физического и психологического воздействия на злоумышленников, проникших на охраняемую территорию, а также средства тушения пожара. Так как комплекс охраны становится неработоспособным при выключении электропитания, то одними из основных средств подкомплекса нейтрализации являются средства аварийного и резервного электропитания, источники которого автоматически подключаются вместо основного сетевого. Нейтрализация угроз является необходимой функцией любого комплекса охраны, так как при ее отсутствии невозможно в принципе обеспечить безопасность источников информации, как и любых других объектов Защиты. Возможности нейтрализации угроз определяют время реакции подсистемы физической защиты информации.

Основной силой подкомплекса нейтрализации является человек — охранник. Он может состоять в штате подразделения охраны организации или быть сотрудником государственной или частной охранной структуры. Меньшее время реакции сил нейтрализации угроз обеспечивается, когда организация сама себя охраняет. В этом случае дежурная смена или сил быстрого реагирования размещается на территории организации, недалеко от мест проникновения. Кроме того, при периодическом обходе территории охран

ники могут заметить вторжение или начало пожара до срабатывания технических средств и оперативно разобраться в обстановке. В некоторых организациях в ночное время для охраны привлекаются также сторожевые собаки, превосходящие по чувствительности и надежности лучшие образцы средств охраны.

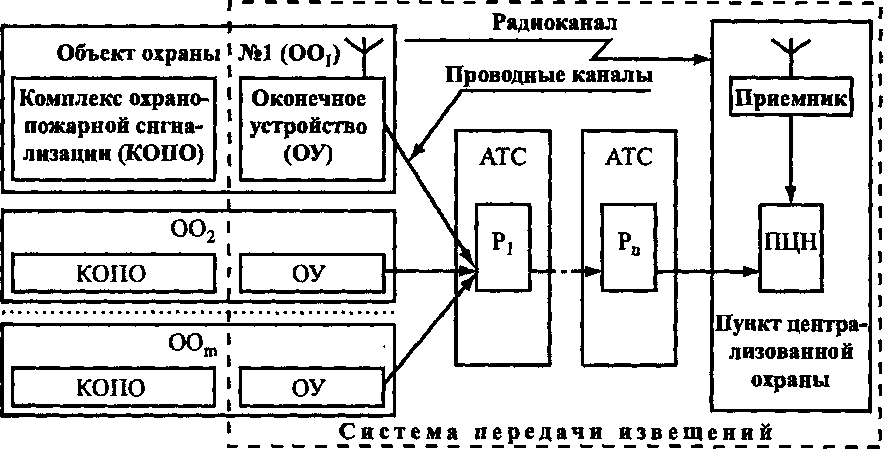

Рис.

19.6.

Комплекс централизованной охраны

Обозначения:

Р — ретранслятор; ПЦН — пульт

централизованного наблюдения.

Примером

охраны централизованного комплекса

является охрана отделений филиалов

сберегательного банка, мелких фирм,

час-

тных домов, дач, квартир. Некоторые рядом территориально расположенные фирмы, например в одном здании, могут иметь общее подразделение охраны. Эффективную централизованную охрану обеспечивают подразделения вневедомственной охраны МВД.

В комплексах централизованной охраны извещения (сигналы проверки работоспособности комплексов охранно-пожарной сигнализации и тревоги от них) передаются после взятия объекта под охрану по проводным или радиоканалам на пульт централизованного наблюдения пункта централизованной охраны, который информирует оператора световым и звуковым сигналами о неисправности и тревоге. В качестве проводных линий связи для передачи извещений в большинстве случаях используются линии телефонов, установленных на объекте охраны. В простых случаях на время охраны телефонные линии подключаются к средствам охраны. Для обеспечения совместной телефонной связи и передачи извещений на концах телефонной линии устанавливается аппаратура уплотнения, например, частотного, которая обеспечивает передачу извещений без помех телефонной связи. При отсутствии телефонной связи извещения передаются по радиоканалу с помощью передатчика в УКВ диапазоне на объекте охраны и приемника на пункте централизованной охраны.

После поступления сигнала1 тревоги по команде оператора на объект охраны выезжает вооруженная группа сотрудников. Несмотря на довольно жесткие требования по времени (5-7 минут) прибытия группы охраны время реакции системы централизованной охраны больше, чем автономной, особенно если охраняемый объект находится далеко от места нахождения машины мобильной группы охраны. Кроме того, это время может быть в ряде случаев^ недопустимо увеличено в результате нарушения радиосвязи, «пробок» и ремонта на дорогах или путем, например, случайного или созданного дорожно-транспортного происшествия с машиной охраны, следовавшей к объекту, Но централизованные комплексы имеют большие возможности по нейтрализации угроз, особенно в виде вооруженного нападения.

Нейтрализация действий злоумышленников и пожара в комплексах охраны осуществляется сотрудниками службы безопасное -

Ти и средствами, функционально объединяемыми в подкомплекс i нейтрализации угроз. Он может содержать:

подразделение охраны автономного или централизованного комплекса;

тревожную звуковую и световую сигнализацию;

штатного или внештатного пожарника;

средства пожаротушения;

источники резервного (аварийного) электропитания.

Подразделение охраны, включающее в наиболее крупных и богатых организациях группу быстрого реагирования, составляет основу подкомплекса нейтрализации угроз. В автономном комплексе охраны подразделение охраны является элементом структуры организации, в централизованной используется подразделение охраны, общее для нескольких организаций, или подразделение вневедомственной охраны.

Тревожная сигнализация предназначена для психологического воздействия на скрытно проникающего в охраняемые зоны организации нарушителя с целью заставить его отказаться от намерения.

До недавнего времени для ликвидации пожара в любой организации в легко доступных местах размещались традиционные средства пожаротушения: пенообразующие огнетушители, механические средства (багры, топоры) для разрушения очага пожара, бочка с песком, пожарные рукава и др.

В конце XX в. произошли серьезные, качественные изменения I средствах пожаротушения, для которых характерны:

вытеснение трудоемких в эксплуатации и ненадежных кислотных пенных огнетушителей более надежными и долговечными; '

автоматизация процессов пожаротушения.

Для тушения горючей среды разных классов применяют огне- тушащие вещества: воду, пену, газ, порошок, аэрозоли и их комбинации. Однако не все указанные огнетушащие вещества пригодны для эффективного тушения разных горючих веществ. Некоторые сочетания горючего и огнетушащего веществ не только малоэффективны, но и могут ухудшить ситуацию. Например, при тушении пожара водой, вызванного коротким замыканием электрических проводов, могут возникнуть новые очаги возгорания.

Источники резервного (аварийного) электропитания обеспечивают работоспособность основного элемента системы защиты информации при выключении основного источника электропитания.