- •Раздел I. Концепция инженерно- технической защиты информации

- •Глава 1. Системный подход к инженерно- технической защите информации

- •1.1. Основные положения системного подхода к инженерно-технической защите информации

- •Ограничения

- •1.2. Цели, задачи и ресурсы системы защиты информации

- •1.3. Угрозы безопасности информации и меры по их предотвращению

- •Глава 2. Основные положения концепции инженерно-технической защиты информации

- •2.1. Принципы инженерно-технической защиты информации

- •2.2. Принципы построения системы инженерно- технической защиты информации

- •Раздел II. Теоретические основы инженерно-технической защиты информации

- •Глава 3. Характеристика защищаемой информации

- •3.1. Понятие о защищаемой информации

- •3.2. Виды защищаемой информации

- •3.3. Демаскирующие признаки объектов защиты

- •3.3.1. Классификация демаскирующих признаков объектов защиты

- •3.3.2. Видовые демаскирующие признаки

- •3.3.3. Демаскирующие признаки сигналов

- •По регулярности появления

- •3.3.4. Демаскирующие признаки веществ

- •3.4. Свойства информации как предмета защиты

- •I Ценность информации, %

- •3.5. Носители и источники информации

- •3.6. Запись и съем информации с ее носителя

- •Глава 4. Характеристика угроз безопасности информации

- •4.1. Виды угроз безопасности информации

- •4.2. Источники угроз безопасности информации

- •4.3. Опасные сигналы и их источники

- •Глава 5. Побочные электромагнитные излучения и наводки

- •5.1. Побочные преобразования акустических сигналов в электрические сигналы

- •I Якорь /

- •5.2. Паразитные связи и наводки

- •Собственное затухание Zj - 10 lg рвых1 /Рвх1

- •5.3. Низкочастотные и высокочастотные излучения технических средств

- •5.4. Электромагнитные излучения сосредоточенных источников

- •5.5. Электромагнитные излучения распределенных источников

- •Т Провод несимметричного кабеля

- •I ип1з ь Провод 1 линии

- •5.6. Утечка информации по цепям электропитания

- •5.7. Утечка информации по цепям заземления

- •Глава 6. Технические каналы утечки информации

- •6.1. Особенности утечки информации

- •6.2. Типовая структура и виды технических каналов утечки информации

- •6.3. Основные показатели технических каналов утечки информации

- •Ic. 6.3. Графическое представление ограничения частоты сигнала каналом утечки

- •6.4. Комплексное использование технических каналов утечки информации

- •6.5. Акустические каналы утечки информации

- •Помехи Помехи

- •Помехи Помехи

- •6.6. Оптические каналы утечки информации

- •Внешний источник света

- •6.7. Радиоэлектронные каналы утечки информации

- •6.7.1. Виды радиоэлектронных каналов утечки информации

- •I Помехи

- •6.7.2. Распространение опасных электрических

- •6.8. Вещественные каналы утечки информации

- •6.8.1. Общая характеристика вещественного канала утечки информации

- •6.8.2. Методы добывания информации о вещественных признаках

- •Глава 7. Методы добывания информации

- •7.1. Основные принципы разведки

- •7.2. Классификация технической разведки

- •7.3. Технология добывания информации

- •7.4. Способы доступа органов добывания к источникам информации

- •7.5. Показатели эффективности добывания информации

- •Глава 8. Методы инженерно-технической защиты информации

- •8.1. Факторы обеспечения защиты информации от угроз воздействия

- •8.2. Факторы обеспечения защиты информации от угроз утечки информации

- •Обнаружение

- •8.3. Классификация методов инженерно- технической защиты информации

- •Глава 9. Методы физической защиты информации

- •9.1. Категорирование объектов защиты

- •9.2. Характеристика методов физической защиты информации

- •Глава 10. Методы противодействия наблюдению

- •10.1. Методы противодействия наблюдению в оптическом диапазоне

- •Пространственное скрытие

- •Энергетическое скрытие

- •10.2. Методы противодействия

- •Глава 11. Методы противодействия подслушиванию

- •11.1. Структурное скрытие речевой информации в каналах связи

- •А) Исходный сигнал

- •Телефон или громкоговоритель

- •1 Цифровое шифрование

- •11.2. Энергетическое скрытие акустического сигнала

- •11.3. Обнаружение и подавление закладных устройств

- •11.3.1. Демаскирующие признаки закладных устройств

- •11.3.2. Методы обнаружения закладных подслушивающих устройств

- •Поиск закладных устройств по сигнальным признакам

- •11.3.3. Методы подавления подслушивающих закладных устройств

- •11.3.4. Способы контроля помещений на отсутствие закладных устройств

- •11.4. Методы предотвращения

- •11.5. Методы подавления опасных сигналов акустоэлектрических преобразователей

- •Глава 12. Экранирование побочных излучений и наводок

- •12.1. Экранирование электромагнитных полей

- •12.2. Экранирование электрических проводов

- •12.3. Компенсация полей

- •12.4. Предотвращение утечки информации по цепям электропитания и заземления

- •Глава 13. Методы предотвращения утечки информации по вещественному каналу

- •13.1. Методы защиты информации в отходах производства

- •13.2. Методы защиты демаскирующих веществ в отходах химического производства

- •Раздел III. Технические основы

- •Глава 14. Характеристика средств технической разведки

- •14.1. Структура системы технической разведки

- •14.2. Классификация технических средств добывания информации

- •14.3. Возможности средств технической разведки

- •Глава 15. Технические средства подслушивания

- •15.1. Акустические приемники

- •Микрофон

- •Структурный звук

- •15.2. Диктофоны

- •15.3. Закладные устройства

- •15.4. Лазерные средства подслушивания

- •15.5. Средства высокочастотного навязывания

- •Глава 16. Средства скрытного наблюдения

- •16.1. Средства наблюдения в оптическом диапазоне

- •16.1.1. Оптические системы

- •16.1.2. Визуально-оптические приборы

- •16.1.3. Фото-и киноаппараты

- •16.1.4. Средства телевизионного наблюдения

- •16.2. Средства наблюдения в инфракрасном диапазоне

- •Электропроводящий слой

- •Т Видимое

- •16.3. Средства наблюдения в радиодиапазоне

- •Радиолокационная станция Объект

- •Глава 17. Средства перехвата сигналов

- •17.1. Средства перехвата радиосигналов

- •17.1.1. Антенны

- •1,0 Основной лепесток

- •Металлическая поверхность

- •I Диэлектрический стержень Круглый волновод

- •17.1.2. Радиоприемники

- •Примечание:

- •17.1.3. Технические средства анализа сигналов

- •17.1.4. Средства определения координат источников радиосигналов

- •17.2. Средства перехвата оптических и электрических сигналов

- •Глава 18. Средства добывания информации о радиоактивных веществах

- •, Радиоактивное

- •Глава 19. Система инженерно-технической защиты информации

- •19.1. Структура системы инженерно-технической защиты информации

- •529 Включает силы и средства, предотвращающие проникновение к

- •19.2. Подсистема физической защиты источников информации

- •19.3. Подсистема инженерно-технической защиты информации от ее утечки

- •19.4. Управление силами и средствами системы инженерно-технической защиты информации

- •Руководство организации Преграждающие средства

- •Силы " и средства нейтрализации угроз

- •Телевизионные камеры

- •19.5. Классификация средств инженерно- технической защиты информации

- •Глава 20. Средства инженерной защиты

- •20.1. Ограждения территории

- •20.2. Ограждения зданий и помещений

- •20.2.1. Двери и ворота

- •20.3. Металлические шкафы, сейфы и хранилища

- •20.4. Средства систем контроля и управления доступом

- •Глава 21. Средства технической охраны объектов

- •21.1. Средства обнаружения злоумышленников и пожара

- •21.1.1. Извещатели

- •Извещатели

- •21.1.2. Средства контроля и управления средствами охраны

- •21.2. Средства телевизионной охраны

- •21.3. Средства освещения

- •21.4. Средства нейтрализации угроз

- •Глава 22. Средства противодействия наблюдению

- •22.1. Средства противодействия наблюдению в оптическом диапазоне

- •22.2. Средства противодействия

- •Глава 23. Средства противодействия

- •23.1. Средства звукоизоляции и звукопоглощения (1 акустического сигнала

- •Примечание. *) Стекло — воздушный зазор — стекло — воздушный зазор — стекло.

- •Примечание, d — толщина заполнителя, b — зазор между поглотителем и отражателем.

- •23.2. Средства предотвращения утечки информации с помощью закладных подслушивающих устройств

- •23.2.1. Классификация средств обнаружения

- •23.2.2. Аппаратура радиоконтроля

- •23.2.3. Средства контроля телефонных линий и цепей электропитания

- •23.2.4. Технические средства подавления сигналов закладных устройств

- •23.2.6. Обнаружители пустот, металлодетекторы и рентгеновские аппараты

- •23.2.7. Средства контроля помещений на отсутствие закладных устройств

- •Глава 24т Средства предотвращения утечки информации через пэмин

- •24.1. Средства подавления опасных сигналов акустоэлектрических преобразователей

- •Телефонная трубка

- •24.2. Средства экранирования электромагнитных полей

- •Раздел IV. Организационные основы инженерно-технической защиты информации

- •Глава 25. Организация инженерно-

- •25.1. Задачи и структура государственной

- •25.2. Организация инженерно-технической защиты информации на предприятиях (в организациях, учреждениях)

- •25.3. Нормативно-правовая база инженерно- технической защиты информации

- •Глава 26. Типовые меры по инженерно-

- •Организационные меры итзи

- •26.2. Контроль эффективности инженерно- технической защиты информации

- •Раздел V. Методическое обеспечение инженерно-технической защиты информации

- •Глава 27. Рекомендации по моделированию системы инженерно-технической защиты информации

- •27.1. Алгоритм проектирования

- •Показатели:

- •Разработка и выбор мер защиты

- •27.2. Моделирование объектов защиты

- •27.3. Моделирование угроз информации

- •27.3.1. Моделирование каналов несанкционированного доступа к информации

- •27.3.2. Моделирование каналов утечки информации

- •Объект наблюдения

- •Примечание. В рассматриваемых зданиях 30% площади занимают оконные проемы.

- •Контролируемая зона

- •Граница контролируемой зоны

- •27.4. Методические рекомендации по оценке значений показателей моделирования

- •2. Производные показатели:

- •Глава 28. Методические рекомендации

- •28.1. Общие рекомендации

- •28.2. Методические рекомендации по организации физической защиты источников информации

- •28.2.1. Рекомендации по повышению укрепленности инженерных конструкций

- •28.2.2.Выбор технических средств охраны

- •28.2.2.3. Выбор средств наблюдения и мест их установки

- •28.3. Рекомендации по предотвращению утечки информации

- •28.3.1. Типовые меры по защите информации от наблюдения:

- •28.3.2. Типовые меры по защите информации от подслушивания:

- •28.3.3. Типовые меры по защите информации от перехвата:

- •28.3.4. Методические рекомендации по «чистке» помещений от закладных устройств

- •28.3.5. Меры по защите информации от утечки по вещественному каналу:

- •1. Моделирование кабинета руководителя организации как объекта защиты

- •1.1. Обоснование выбора кабинета как объекта защиты

- •1.2. Характеристика информации, защищаемой в кабинете руководителя

- •1.3. План кабинета как объекта защиты

- •2. Моделирование угроз информации в кабинете руководителя

- •2.1. Моделирование угроз воздействия на источники информации

- •2. Забор

- •3. Нейтрализация угроз информации в кабинете руководителя организации

- •3.1. Меры по предотвращению проникновения злоумышленника к источникам информащ

- •3.2. Защита информации в кабинете руководителя от наблюдения

- •3.4. Предотвращение перехвата радио- и электрических сигналов

- •2. Технические средства подслушивания

- •3. Технические средства перехвата сигналов

- •Технические средства инженерно-технической защиты информации

- •1. Извещатели контактные

- •2. Извещатели акустические

- •3. Извещатели оптико-электронные

- •4. Извещатели радиоволновые

- •5. Извещатели вибрационные

- •6. Извещатели емкостные

- •7. Извещатели пожарные

- •9. Средства радиоконтроля

- •10. Анализаторы проводных коммуникаций

- •11. Устройства защиты слаботочных линий

- •Примечание. Та — телефонный аппарат.

- •12. Средства защиты речевого сигнала в телефонных линиях связи

- •13. Средства акустического и виброакустической зашумления

- •14. Средства подавления радиоэлектронных и звукозаписывающих устройств

- •15. Нелинейные локаторы

- •16. Металлодетекторы

- •17. Рентгеновские установки

- •18. Средства подавления радиоэлектронных и звукозаписывающих устройств

- •19. Средства уничтожения информации на машинных носителях

- •20. Специальные эвм в защищенном исполнении

- •21. Средства защиты цепей питания и заземления

- •22. Системы экранирования и комплексной защиты помещения

- •Инженерно-техническая защита информации

2.2. Принципы построения системы инженерно- технической защиты информации

При разработке принципов построения системы инженерно- технической защиты информации учитывались рассмотренные принципы, принципы обеспечения безопасности живых существ, используемых природой, и известные пути нейтрализации различных угроз человеком.

Так как информационная безопасность является частью предметной области, определяемой общим понятием «безопасность»,

включающей и безопасность живых существ, то полезную подсказку по мерам обеспечения информационной безопасности можно получить в результате анализа решений этой проблемы природой. Проблема безопасности в живой природе крайне важна, так как от эффективности ее решения зависит сохранение видов живых существ. Способы защиты в живой природе доказали свою эффективность за длительный период эволюции и могут быть полезными для обеспечения информационной безопасности. Они рассмотрены С. П. Расторгуевым в [3] и приведены на рис. 2.1.

Изменение

положения

Уничтожение

нападающего

Изменения

себя

окружающей

среды

Способы

защиты

Надевание «брони»

надевание «брони» — в пространстве на себя — во времени

ограждение территории

Рис. 2.1. Природные способы защиты живых существ

Для защиты от хищников некоторые живые существа создают механические преграды («броню»), которые надевают на себя (черепахи, ежи, раки и др.), или в виде своего «дома» (пчелы, осы, норковые животные и др.). Другие, не имеющие такой «брони», имеют длинные ноги, развитые крылья или плавники и спасаются от врага бегством (изменением местоположения) или обеспечивают сохранение вида интенсивным размножением. Например, многие насекомые и даже растения выживают благодаря своей плодовитости, которая компенсирует массовую гибель беззащитных особей. Третья группа живых существ снабжена мощными клыками, когтями, рогами и другими средствами защиты, способными отогнать или уничтожить нападающего. Наконец, четвертая группа, не имеющая указанных средств защиты,' выживает путем маскировки себя (мимикрии) под окружающую среду, изменения характеристик окружающей среды с целью дезориентации хищника (хамелеон, осьминог и др.), а также миметизма (отпугивания грозным внешним видом). Например, бабочка «вицерой» принимает окраску

ядовитой бабочки «монарх», безвредная «змеиная» гусеница имитирует движение змеи и т. д.

Против угроз воздействий различных сил человечество за свою историю выработало достаточно эффективные меры в виде различных естественных и искусственных рубежей защиты. В средние века человек надевал на себя металлические или кожаные доспехи (сейчас — бронежилеты), окружал дома и города высокими и мощными стенами и заборами, что продолжает делать и сейчас. Наиболее распространенный способ защиты преступников от органов правосудия'— убегание. Наконец, возможности человека по изменению своего внешнего вида или окружающей среды существенно превосходят все то, на что способна «неразумная» природа.

Учитывая, что угрозы воздействия на информацию представляют собой силы различной физической природы (механической, электрической, электромагнитной, тепловой и др.), система защиты должна создавать вокруг носителей информации с локальными размерами преграды — рубежи защиты от этих сил.

В отличие от сил воздействий, направленных на источники информации, утечка информации происходит при распространении носителей с защищаемой информацией от ее источников. Мерами защиты от утечки являются также преграды, создаваемые вокруг источников информации. Но эти преграды должны задержать не силы воздействий, а носителей информации.

На источник информации как объект защиты могут быть распространены принципы и способы защиты, используемые природой и созданные человеком, в том числе подходы к созданию абсолютной системы защиты, рассмотренные в [3]. Под абсолютной системой понимается система, обеспечивающая полную (гарантированную) защиту при любых угрозах. Абсолютная система определена как система, обладающая всеми возможными способами защиты и способная в любой момент своего существования спрогнозировать наступление угрожающего события за время, достаточное для приведения в действия адекватных мер по нейтрализации угроз.

Абсолютная система является гипотетической, идеальной, так как любая реальная система защиты не может в принципе обладать всеми характеристиками и свойствами абсолютной. Механизмы прогнозирования и принятия решений в процессе функционировании допускают ошибки. Кроме того, следует иметь в виду, что органы разведки и подготовленные злоумышленники хорошо осведомлены о современных способах защиты и активны в поиске нетиповых вариантов обмана механизма прогнозирования и обхода мер защиты. Однако реализация механизмов абсолютной системы в реальной системе позволит приблизиться к возможностям идеальной защиты.

Следовательно, система защиты информации должны содержать:

рубежи вокруг источников информации, преграждающих распространение сил воздействия к источникам информации и ее носителей от источников;

силы и средства достоверного прогнозирования и обнаружения угроз;

механизм принятия решения о мерах по предотвращению или нейтрализации угроз;

силы и средства нейтрализации угроз, преодолевших рубежи защиты.

Основу построения такой системы составляют следующие принципы:

многозональность пространства, контролируемого системой инженерно-технической защиты информации;

многорубежность системы инженерно-технической защиты информации;

равнопрочность рубежа контролируемой зоны;

надежность технических средств системы защиты информации;

ограниченный контролируемый доступ к элементам системы защиты информации;

адаптируемость (приспособляемость) системы к новым угрозам;

согласованность системы защиты информации с другими системами организации.

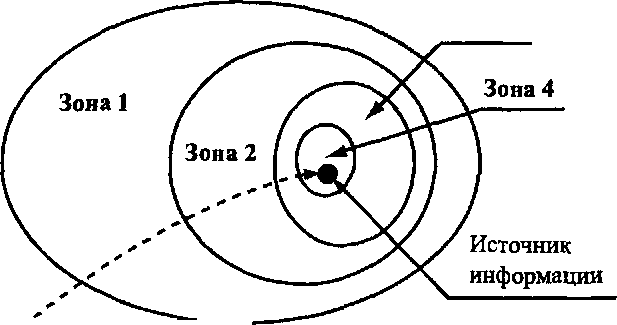

Многозональность защиты предусматривает разделение (территории государства, организации, здания) на отдельные контролируемые зоны, в каждой из которых обеспечивается уровень безопасности, соответствующий цене находящейся там информации. На территории Советского Союза создавались зоны, закрытые для иностранцев, приграничные зоны, закрытые города. Уровень безопасности в любой зоне должен соответствовать максимальной цене находящейся в ней информации. Если в ней одновременно размещены источники информации с меньшей ценой, то для этой информации уровень безопасности, а следовательно, затраты будут избыточными. Так как уровень безопасности в каждой зоне определяется исходя из цены находящейся в ней информации, то многозональность позволяет уменьшить расходы на инженерно-техническую защиту информации. Чем больше зон, тем более рационально используется ресурс системы, но при этом усложняется организация защиты информации. Зоны могут быть независимыми, пересекающимися и вложенными (рис. 2.2).

Для независимых зон уровень безопасности информации в одной зоне не зависит от уровня безопасности в другой. Они создаются для разделения зданий и помещений, в которых выполняются существенно отличающиеся по содержанию и доступу работы. Например, администрация организации размещается в одном здании, научно-исследовательские лаборатории —■ в другом, а производственные подразделения — в третьем.

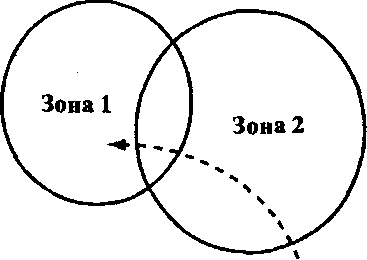

Примером пересекающихся зон является приемная руководителя организации, которая, с одной стороны, принадлежит зоне с повышенными требованиями к безопасности информации, источниками которой являются руководящий состав организации и соответствующие документы в кабинете, а с другой стороны, в приемную имеют доступ все сотрудники и посетители организации. Требования к безопасности информации в пересекающейся зоне являются промежуточными между требованиями к безопасности в пересекающихся зонах. Например, уровень безопасности в приемной должен быть выше, чем в коридоре, но его нельзя практически обеспечить на уровне безопасности информации в кабинете.

а)

Независимые зоны

Движение

| злоумышленника

в)

Вложенные зоны

ЗонаЗ

Движение

злоумышленника Рис.

2.2. Виды конролируемых

зон

Вложенные зоны наиболее распространены, так как позволяют экономнее обеспечивать требуемый уровень безопасности информации. Безопасность информации i-й вложенной зоны определяется не только ее уровнем защиты, но и уровнями защиты в предшествующих зонах, которые должен преодолеть злоумышленник для проникновения в i-ю зону.

Каждая зона характеризуется уровнем безопасности находящейся в ней информации. Безопасность информации в зоне зависит от:

расстояния от источника информации (сигнала) до злоумышленника или его средства добывания информации;

б) Пересекающиеся зоны

Движение злоумышленника

количества и уровня защиты рубежей на пути движения злоумышленника или распространения иного носителя информации (например, поля);эффективности способов и средств управления допуском людей и автотранспорта в зону;

мер по защите информации внутри зоны.

Чем больше удаленность источника информации от места нахождения злоумышленника или его средства добывания и чем больше рубежей защиты, тем большее время движения злоумышленника к источнику и ослабление энергии носителя в виде поля или электрического тока. Количество и пространственное расположение зон и рубежей выбираются таким образом, чтобы обеспечить требуемый уровень безопасности защищаемой информации как от внешних (находящихся вне территории организации), так и внутренних (проникших на территорию злоумышленников и сотрудников). Чем более ценной является защищаемая информация, тем большим количеством рубежей и зон целесообразно окружать ее источник и тем сложнее злоумышленнику обеспечить разведывательный контакт с ее носителями. Вариант классификация зон по условиям доступа приведен в табл. 2.1 [4].

Таблица 2.1

Категория зоны |

Наименование зоны |

Функциональное назначение зоны |

Условия доступа сотрудников |

Условия доступа посетителей |

0 |

Свободная |

Места свободного посещения |

Свободный |

Свободный |

I |

Наблюдаемая |

Комнаты приема посетителей |

Свободный |

Свободный |

II |

Регистрационная |

Кабинеты сотрудников |

Свободный |

По удостоверению личности с регистрацией |

III |

Режимная |

Секретариат, компьютерные залы, архивы |

По идентификационным картам |

По разовым пропускам |

IV |

Усиленной защиты |

Кассовые операционные залы, материальные склады |

По спецдокументам |

По спецпропускам |

V |

Высшей защиты |

Кабинеты высших руководителей, комнаты для ведения переговоров, специальные хранилища |

По спецдокументам |

По спецпропускам |

Из анализа этой таблицы следует, что по мере увеличения категории зоны усложняются условия допуска как сотрудников, так и посетителей.

На границах зон и особо опасных направлений создаются рубежи защиты. Очевидно, что чем больше рубежей защиты и чем они надежнее (прочнее), чем больше времени и ресурса надо потратить злоумышленнику или стихийным силам на их преодоления. Рубежи защиты создаются и внутри зоны на пути возможного движения злоумышленника или распространения иных носителей, прежде всего, электромагнитных и акустических полей. Например, для защиты акустической информации от подслушивания в помещении может быть установлен рубеж защиты в виде акустического экрана.

Типовыми зонами организации, указанными на рис. 2.3, являются:

территория, занимаемая организацией и ограничиваемая забором или условной внешней границей;

здание на территории;

коридор или его часть;

помещение (служебное, кабинет, комната, зал, техническое помещение, склад и др.);

Территория организации

Здание 1

X

Помещение 1

Рубеж

1 Рубеж

2 Рубеж 3 Рубеж 4

Этаж

1

Рубеж

5 Злоумыш-

Здание

к

Коридор

ленник

Помещение

п

Этаж m

Рис. 2.3. Типовые зоны и рубежи организации

шкаф, сейф, хранилище.

Соответственно, рубежи защиты:

забор;

стены,двери, окна здания;

двери, окна (если они имеются), стены, пол и потолок (перекрытия) коридора;

двери, окна, стены, пол и потолок (перекрытия) помещения;

стены и двери шкафов, сейфов, хранилищ.

Необходимым условием и принципом эффективной инженерно-технической защиты информации является равнопрочность рубежа контролируемой зоны. Наличие бреши в защите может свести на нет все затраты. В качестве классического примера последствий невыполнения этого требования можно привести линию Мажино, образованную накануне Второй мировой войны мощеными французскими оборонительными укреплениями возле границ с Германией, которая, по мнению руководства Франции, должна была надежно защитить ее от агрессии. Но немцы без особенных усилий обошли эту линию через Бельгию и вошли в Париж. Выполнение принципа равнопрочности рубежа требует выявления и анализа всех потенциальных угроз с последующей нейтрализацией угроз с уровнем выше допустимого.

Непрерывность защиты информации может быть обеспечена при условии безотказной работы сил и средств системы защиты. Надежность любого технического средства всегда ниже 100%. Поэтому через некоторое время, усредненное значение которого называется временем безотказной работы, в нем возникает неисправность. Ущерб от неисправности технических средств защиты может быть очень высокий, равный цене информации. Если техническое средство охраны своевременно не среагирует на угрозу, например пожара в помещении ночью, то за время, когда его обнаружит дежурная смена в другом конце здания или посторонние лица за забором, могут сгореть все документы, находящиеся в этом помещении. Ложные срабатывания средств защиты при отсутствии угроз менее опасны, но они способствуют формированию у охраны психологической установки на то, что причиной срабатывания средства защиты является его неисправность. Такая установка увеличивает время реакции сотрудника охраны на угрозу.

Этим пользуются иногда преступники, которые перед проникновением в контролируемую зону вызывают многократные срабатывания средств защиты, в результате которых сотрудники охраны перестают на них реагировать. Поэтому к надежности технических средств защиты предъявляются повышенные, по сравнению с другими средствами, требования, а сами средства многократно дубли- руюся. Например, в помещении устанавливается, как правило, несколько датчиков (извещателей) пожарной сигнализации.

Необходимым условием обеспечения скрытности защиты информации является жесткий контроль и управление допуском к элементам системы защиты, в том числе к ее техническим средствам. Выполнение этого принципа построения системы защиты требует скрытности и дополнительной укрепленности мест размещения технических средств защиты информации.

Гибкость защиты информации обеспечивается адаптируемостью системы к новым угрозам и изменением условий ее функционирования. Для оперативной адаптации необходимы механизмы быстрого изменения структуры системы и резерв ее сил и средств.

Система защиты информации функционирует совместно с дру-i гими системами государства и организации любого уровня. Поэ-i тому она должна функционировать согласованно с другими сис-< темами. В противном случае эти системы будут мешать друг дру-i гу. Можно в интересах инженерно-технической защиты инфор-1 мации настолько ужесточить режим безопасности в организации* что ее сотрудникам будет сложно выполнять свою основную работу. Например, в некоторых режимных организациях разрешают размножать (печатать) закрытые документы только в машинописном бюро, небольшое количество сотрудников-машинисток которого не справляется с работой в конце года, когда резко возрастает число отчетных документов. В результате этого организацию периодически лихорадит. Следовательно, необходимы иные решения по обеспечению безопасности информации, существенно не затрудняющие работу организации по иным видам деятельности. Конечно, меры по защите информации в той или иной степени ужесточают режим организации, но чем незаметнее система защиты информации решает свои задачи, тем более она рациональна. Следовательно, рационально построенная система инженерно- технической защиты информации должна минимизировать дополнительные задачи и требования, вызванные мерами по защите информации, к сотрудникам организации.

Чем более универсальной является любая система, тем она ме- " нее эффективно решает конкретные задачи по сравнению с узко специализированной системой. «Плату» за универсальность можно снизить введением в систему механизма адаптации ее конфигурации и алгоритма функционирования ее к изменившимся условиям. Этот принцип широко используется в современном строительстве: сигнальные (для передачи информационных сигналов) кабели и кабели электропитания размещаются не в железобетонных стенах, а в предусмотренном проектами пространстве с легким доступом между межэтажными перекрытиями и потолком или полом. Конечно, в этом случае несколько ухудшается пожароустой- чивость помещения, но обеспечивается возможность экономичного и быстрого изменения схемы коммуникаций.

Адаптируемость системы защиты информации достигается прогнозированием угроз и заложенной при ее создании возможности производить без капитальных вложений изменения элементов как физической защиты, так и скрытия источников информации.

Кроме защиты информации в любой организации решается множество других задач по безопасности сотрудников не только на рабочем месте, но и в иных местах, по защите материальных ценностей, размещенных в разных местах ее территории (во дворе, на складах, в помещениях и др.). Поэтому наряду с системой защиты информации в организации создаются и иные системы. Автономное их функционирование распыляет средства, что в условиях их ограниченности снижает эффективность любой из этих систем.

Вопросы для самопроверки

Принципы обеспечения инженерно-технической "защиты информации.

Почему защита информации должна проводиться скрытно?

Что значит экономичность защиты информации?

Природные способы защиты живых существ.

Какие механизмы должна иметь абсолютная система защиты?

Принципы построения системы инженерно-технической защиты информации.

Сущность принципа адаптируемости системы защиты информации.

Что обеспечивает многозональность защиты информации?

Преимущества вложенных зон защиты информации.

Типовые контролируемые зоны организации.

Назначение рубежей защиты информации.

Типовые рубежи инженерно-технической защиты информации.

Основные положения раздела I

Инженерно-техническая защита информации является одним из основных направлений обеспечения информационной безопасности. Технический прогресс способствует повышению роли инженерно-технической защиты. Она охватывает большое количество областей знаний и сфер практической деятельности, при ее обеспечении необходимо учитывать большое число факторов, информация о которых недостаточная и часто недостоверная. Определяющую роль при инженерно-технической защите играет человек, действия которого пока не поддаются формализации. Задачи инженерно-технической защиты информации относятся к так называемым слабоформализуемым задачам, не имеющим формальных (строго математических) методов решения. Получение рациональных (удовлетворяющих поставленным требованиям) результатов при решении слабоформализуемых задач достигается на основе системного подхода.

Системный подход представляет собой обобщение опыта человечества по решению задач, прежде всего, слабоформализуемых. Эти задачи характеризуются большим числом факторов, влияющих на результат решения задачи, информация о которых Недостоверная и недостаточная, и отсутствием формальных методов решения, учитывающих эти факторы. Отсутствие формального математического аппарата оптимизации решения слабоформализуемых задач не позволяет находить оптимальные решения. Результаты решения, удовлетворяющие требованиям, образуют область рациональных решений, внутри которых находится оптимальный результат.

Системный подход предусматривает представление совокупности сил, средств и методов, обеспечивающих решение задач, в виде открытой системы, являющейся подсистемой более сложной системы и одновременно гиперсистемой для систем (подсистем) более низкого уровня. Система защиты не имеет юридически оформленной организационно-штатной структуры, а является моделью для анализа и разработки эффективной инженерно-технической защиты информации. Система защиты информации описывается пятью параметрами: целью и задачами защиты информации, ресурсами, угрозами — входами, мерами по защите информации — выходами и процессом преобразования входов в выходы. Системный подход требует полноты и достоверности описания параметров, в противном случае возможны грубые ошибки. Кроме того, при анализе системы надо учитывать появление в системе системных свойств, отсутствующих у ее элементов. Задачи защиты информации, как любые иные слабоформализуемые задачи, решаются путем выбора специалистом рациональных вариантов решения на основе результатов системного анализа. Основным аппаратом системного анализа является аппарат исследования операций — совокупность математических методов оптимизации решений сложных задач: теории массового обслуживания, линейного, нелинейного, динамического программирования, игр и др. Рациональный вариант выбирается по значениям показателей эффективности защиты информации. В зависимости от вида защищаемой информации и условий обеспечения безопасности информации применяются соответствующие показатели эффективности.

3. Основной целью инженерно-технической защиты информации является обеспечение ее безопасности, при которой риск изменения, уничтожения или хищения информации не превышает допустимого значения. Риск характеризуется вероятностью реализации угроз и зависит от ресурса — прямых расходов на защиту информации. Сумма прямых расходов на защиту информации и косвенных расходов, соответствующих ущербу от реализации угроз, определяет расходы на информацию. Значения прямых расходов, при которых суммарные расходы на информацию минимизируются, образуют область рациональной защиты информации. Для оценки риска необходимо определить источники информации и цену содержащейся в них информации, угрозы ее безопасности и возможность (вероятность) их реализации.

Задачи инженерно-технической защиты информации определяют то, что надо выполнить с учетом данного ресурса для предотвращения (нейтрализации) конкретных угроз в интересах поставленных целей.

Входы системы представляют собой угрозы безопасности информации. Угрозы проявляются в виде угроз преднамеренных и случайных (непреднамеренных) воздействий на источники информации и угроз утечки информации. Угрозы воздействий создают условия и действия, которые могут привести к непосредственному или дистанционному контакту сил человека и природы с источником информации, в результате которого информация может быть изменена, уничтожена, похищена или блокирована. Случайные воздействия в отличие от преднамеренных возникают в результате непреднамеренных (случайных) воздействий на источники информации людей, технических средств и стихийных сил.

Выходы системы защиты информации — меры по обеспечению инженерно-технической защиты. Меры инженерно-технической защиты информации представляют собой совокупность технических средств и способов их использования, которые обеспечивают требуемый уровень безопасности информации при минимуме ресурса. Каждому набору угроз соответствует рациональный набор мер защиты. Определение такого набора является основной задачей инженерно-технической защиты информации. При отсутствии формальных методов определение набора средств задача решается путем Выбора этих мер специалистами по локальным и глобальным показателям эффективности.

Основу концепции инженерно-технической защиты информации составляют принципы ее защиты и построения системы инженерно-технической защиты информации.

Основными принципами инженерно-технической защиты информации являются:

надежность, предусматривающая обеспечение требуемого уровня безопасности защищаемой информации;

непрерывность защиты во времени и пространстве, характеризующая постоянную (в любое время) готовность системы защиты к предотвращению (нейтрализации) угроз информации;

активность, предусматривающая упреждающее предотвращение (нейтрализация) угроз;

скрытность, исключающая возможность ознакомления лиц с информацией о конкретных способах и средствах защиты в рассматриваемой структуре в объеме, превышающем служебную необходимость;

целеустремленность, предполагающая расходование ресурса на предотвращение угроз с максимальным потенциальным ущербом;

рациональность, требующая минимизации расходования ресурса на обеспечение необходимого уровня безопасности информации;

комплексное использование различных способов и средств защиты информации, позволяющее компенсировать недостатки одних способов и средств достоинствами других;

экономичность защиты, предусматривающая, что расходы на защиту не превысят ущерба от реализации угроз.

7. Принципы построения системы защиты информации учитывают рассмотренные принципы, способы безопасности живых существ, отобранные природой в процессе ее эволюции, способы, которые создали люди и механизмы гипотетической абсолютной системы обеспечения безопасности. К основным принципам построения инженерно-технической защиты информации относятся:

многозональность пространства, контролируемого системой инженерно-технической защиты информации, позволяющая обеспечить согласование затрат на защиту и цены информации;

многорубежность системы инженерно-технической защиты информации, увеличивающей время движения источников угроз и уменьшающей энергию сил воздействия и носителей информации при ее утечке;

равнопрочность рубежей контролируемой зоны, исключающая появление в них «дырок», через которые возможно проникновение источников угроз и утечки информации;

надежность технических средств системы защиты, обеспечивающая их постоянную работоспособность;

ограниченный контролируемый доступ к элементам системы защиты информации, исключающий «растекание» информации о способах и средствах защиты;

адаптируемость (приспосабливаемость) системы к новым угрозам и изменениям условий ее функционирования;

согласованность системы защиты информации с другими системами, минимизирующая дополнительные задачи и требования к сотрудникам организации, вызванные необходимостью защиты информации.

Литература к разделу I

Ожегов С. И. Словарь русского языка. — М.: Советская энциклопедия, 1968.

Оптнер С. Л. Системный анализ для решения деловых и промышленных проблем. — М.: Советское радио, 1969.

Расторгуев С. П. Абсолютная система защиты // Системы безопасности, связи и телекоммуникаций. — 1996. — Июнь-июль.

Поздняков Е. Н. Защита объектов (Рекомендации для руководителей и сотрудников служб безопасности). — М.: Банковский Деловой Центр, 1997.