- •Криптографическая защита информации

- •Оглавление

- •Раздел 1. Общие подходы к криптографической защите информации

- •Тема 1. Теоретические основы криптографии

- •1.1. Криптография

- •1.2. Управление секретными ключами

- •1.3. Инфраструктура открытых ключей.

- •1.4. Формальные модели шифров

- •1.5. Модели открытых текстов

- •Тема 2. Простейшие и исторические шифры и их анализ

- •Тема 3. Математические основы криптографии

- •3.1. Элементы алгебры и теории чисел

- •3.1.1. Модулярная арифметика. Основные определения.

- •3.1.2. Алгоритм Евклида нахождения наибольшего общего делителя

- •3.1.3. Взаимно простые числа

- •3.1.4. Наименьшее общее кратное

- •3.1.5. Простые числа

- •3.1.6. Сравнения

- •3.1.7. Классы вычетов

- •3.1.8. Функция Эйлера

- •3.1.9. Сравнения первой степени

- •3.1.10. Система сравнений первой степени

- •3.1.11. Первообразные корни

- •3.1.12. Индексы по модулям рk и 2рk

- •3.1.13. Символ Лежандра

- •3.1.14. Квадратичный закон взаимности

- •3.1.15. Символ Якоби

- •3.1.16. Цепные дроби

- •3.1.17. Подходящие дроби

- •3.1.18. Подходящие дроби в качестве наилучших приближений

- •3.2. Группы

- •3.2.1. Понятие группы

- •3.2.2. Подгруппы групп

- •3.2.3. Циклические группы

- •3.2.4. Гомоморфизмы групп

- •3.2.5. Группы подстановок

- •3.2.6. Действие группы на множестве

- •3.3. Кольца и поля

- •3.3.1. Определения

- •3.3.2. Подкольца

- •3.3.3. Гомоморфизмы колец

- •3.3.4. Евклидовы кольца

- •3.3.5. Простые и максимальные идеалы

- •3.3.6. Конечные расширения полей

- •3.3.7. Поле разложения

- •3.3.8. Конечные поля

- •3.3.9. Порядки неприводимых многочленов

- •3.3.10. Линейные рекуррентные последовательности

- •3.3.11. Последовательности максимального периода

- •3.3.12. Задания

- •Тема 4. Классификация шифров

- •4.1. Классификация шифров по типу преобразования

- •4.2. Классификация шифров замены

- •4.3 Шифры перестановки

- •4.3.1. Маршрутные перестановки

- •4.3.2. Элементы криптоанализа шифров перестановки

- •4.4. Шифры замены

- •4.4.1. Поточные шифры простой замены

- •4.4.2. Криптоанализ поточного шифра простой замены

- •4.4.3. Блочные шифры простой замены

- •4.4.4. Многоалфавитные шифры замены

- •4.4.5. Дисковые многоалфавитные шифры замены

- •4.5. Шифры гаммирования

- •4.5.1. Табличное гаммирование

- •4.5.2. О возможности восстановления вероятностей знаков гаммы

- •4.5.3. Восстановление текстов, зашифрованных неравновероятной гаммой

- •5.5.4. Повторное использование гаммы

- •4.5.5. Криптоанализ шифра Виженера

- •Тема 5. Поточные шифры

- •5.1. Принципы построения поточных шифрсистем

- •Примеры поточных шифрсистем

- •5.3. Линейные регистры сдвига

- •5.4. Алгоритм Берлекемпа-Месси

- •5.5. Усложнение линейных рекуррентных последовательностей

- •5.6. Методы анализа поточных шифров

- •6. Блочные шифры

- •6.1. Принципы построения блочных шифров

- •6.2. Примеры блочных шифров

- •6.3. Режимы использования блочных шифров

- •6.4. Комбинирование алгоритмов блочного шифрования

- •6.5. Методы анализа алгоритмов блочного шифрования

- •6.6. Рекомендации по использованию алгоритмов блочного шифрования

- •7. Криптографические хэш-функции

- •7.1. Функции хэширования и целостность данных

- •7.2. Ключевые функции хэширования

- •7.3. Бесключевые функции хэширования

- •7.4. Целостность данных и аутентификация сообщений

- •7.5. Возможные атаки на функции хэширования

- •Тема 8. Криптосистемы с открытым ключом

- •8.1. Шифрсистема rsa

- •8.2. Шифрсистема Эль-Гамаля

- •8.3. Шифрсистема Мак-Элиса

- •8.4. Шифрсистемы на основе "проблемы рюкзака"

Тема 2. Простейшие и исторические шифры и их анализ

Понятие "Безопасность" охватывает широкий круг интересов как отдельных лиц, так и целых государств. В наше мобильное время видное место отводится проблеме информированной безопасности, обеспечению защиты конфиденциальной информации от ознакомления с ней конкурирующих групп. Недаром великий психолог Вильям Шекспир в "Короле Лире" изрек: "Чтоб мысль врага узнать, сердца вскрывают, а не то, что письма".

О важности сохранения информации в тайне знали уже в древние времена, когда с появлением письменности появилась и опасность прочтения ее нежелательными лицами.

Существовали три основных способа защиты информации. Один из них предполагал защиту ее чисто силовыми методами: охрана документа - носителя информации - физическими лицами, передача его специальным курьером и т.д. Второй способ получил название "стеганография" латино-греческое сочетание слов, означающих в совокупности "тайнопись". Он заключался в сокрытии самого факта наличия информации. В данном случае использовались так называемые симпатические чернила. При соответствующем "проявлении" бумаги текст становится видимым. Один из примеров сокрытия информации приведен в трудах древнегреческого историка Геродота. На голове раба, которая брилась наголо, записывалось нужное сообщение. И когда волосы его достаточно отрастали, раба отправляли к адресату, который снова брил его голову и считывал полученное сообщение.

Третий способ защиты информации заключался в преобразовании смыслового текста в некий набор хаотических знаков (или букв алфавита). Получатель данного донесения имел возможность преобразовать его в то же самое осмысленное сообщение, если обладал ключом к его построению. Этот способ защиты информации называется криптографическим. Криптография – слово греческое и в переводе означает "тайнопись". Термин ввел Д. Валлис. Основные понятия криптографии – шифр (от арабского "цифра"; арабы первыми стали заменять буквы на цифры с целью защиты исходного текста). Секретный элемент шифра, недоступный посторонним, называется ключом шифра. Как правило, в древние времена использовались так называемые шифры замены и шифры перестановки.

По утверждению ряда специалистов криптография по возрасту – ровесник египетских пирамид. В документах древних цивилизаций – Индии, Египта, Месопотамии – есть сведения о системах и способах составления шифрованных писем.

В древнеиндийских рукописях описаны 64 способа письма. Один из самых старых шифрованных текстов из Месопотамии представляет собой табличку, написанную клинописью и содержащую рецепт для изготовления глазури для гончарных изделий. Для написания его были использованы редко употребляемые клинописные знаки, игнорировались некоторые гласные и согласные и употреблялись числа вместо имен.

Шифрованные тексты Древнего Египта – это чаще всего религиозные тексты и медицинские рецепты.

Совершенно отсутствуют сведения об использовании шифров в Древнем Китае, что объясняется, по-видимому, сложностью употреблявшегося иероглифического письма.

Наиболее полные и достоверные сведения о шифрах относятся к Древней Греции.

Так, еще в V-IV вв. до н. э. греки применяли специальное шифрующее устройство. По описанию Плутарха, оно состояло из двух палок одинаковой длины и толщины. Одну оставляли себе, а другую отдавали отъезжающему. Эти палки называли скиталами. Когда правителям нужно было сообщить какую-нибудь важную тайну, они вырезали длинную и узкую, вроде ремня, полосу папируса, наматывали ее на свою скиталу, не оставляя на ней никакого промежутка, так чтобы вся поверхность палки была охвачена этой полосой. Затем, оставляя папирус на скитале в том виде, как он есть, писали на нем все, что нужно, а написав, снимали полосу и без палки отправляли адресату. Так как буквы на ней разбросаны в беспорядке, то прочитать написанное он мог, только взяв свою скиталу и намотав на нее без пропусков эту полосу.

Аристотелю принадлежит способ дешифрования этого шифра. Надо изготовить длинный конус и, начиная с основания, обертывать его лентой с шифрованным сообщением, постепенно сдвигая ее к вершине. В какой-то момент начнут просматриваться куски сообщения. Так можно определить диаметр скиталы.

В Древней Греции (П в. до н. э.) был известен шифр, называемый "квадрат Полибия". Это устройство представляло собой квадрат 5х5, столбцы и строки которого нумеровали цифрами от 1 до 5(или буквами от А до Е). В каждую клетку этого квадрата записывалась одна буква. (В греческом варианте одна клетка оставалась пустой, в латинском - в одну клетку помещали две буквы i и j). В результате каждой букве отвечала пара чисел(букв), и шифрованное сообщение превращалось в последовательность пар чисел(букв). Например,

|

А

|

В

|

С

|

D

|

Е

|

|

F

|

G

|

Н

|

I,J

|

К

|

|

L

|

М

|

N

|

O |

Р

|

|

Q

|

R

|

S

|

Т

|

U

|

|

V

|

W

|

Х

|

Y

|

Z

|

Это сообщение записано при использовании латинского варианта "квадрата Полибия", в котором буквы расположены в алфавитном порядке.

В 1 в. до н.э. Ю. Цезарь во время войны с галлами, переписываясь со своими друзьями в Риме, что описано историком Древнего Рима Светонием, заменял в сообщении первую букву латинского алфавита (А) на четвертую (D), вторую (В) – на пятую (Е), наконец, последнюю – на третью.

Сообщение об одержанной им победе выглядело так: YHQL YLGL YLFL

Император Август (I в. н. э.) в своей переписке заменял первую букву на вторую, вторую – на третью и т. д., наконец, последнюю – на первую:

Его любимое изречение было: "GFTUJOB М F О U F"

Были и другие способы защиты информации, разработанные в античные времена. Древнегреческий полководец Эней Тактика в IV веке до н.э. предложил устройство, названное впоследствии "диском Энея". Принцип его был прост. На диске диаметром 10-15 см и толщиной 1-2 см высверливались отверстия по числу букв алфавита. В центре диска помещалась "катушка" с намотанной на ней ниткой достаточной длины. При зашифровании нитка "вытягивалась" с катушки и последовательно протягивалась через отверстия, в соответствии с буквами шифруемого текста. Диск и являлся посланием. Получатель послания последовательно вытягивал нитку из отверстий, что позволяло ему получать передаваемое сообщение, но в обратном порядке следования букв. При перехвате диска недоброжелатель имел возможность прочитать сообщение тем же образом, что и получатель. Но Эней предусмотрел возможность легкого уничтожения передаваемого сообщения при угрозе захвата диска. Для этого было достаточно выдернуть "катушку" с закрепленным на ней концом нити до полного выхода всей нити из всех отверстий диска.

Идея Энея была использована в создании и других оригинальных шифров замены. Скажем, в одном из вариантов вместо диска использовалась линейка с числом отверстий, равных количеству букв алфавита. Каждое отверстие обозначалось своей буквой; буквы по отверстиям располагались в произвольном порядке. К линейке была прикреплена катушка с намотанной на нее ниткой. Рядом с катушкой имелась прорезь. При шифровании нить протягивалась через прорезь, а затем через отверстие, соответствующее первой букве шифруемого текста, при этом на нити завязывался узелок в месте прохождения ее через отверстие; затем нить возвращалась в прорезь и аналогично зашифровывалась вторая буква текста и т.д. После окончания шифрования нить извлекалась и передавалась получателю сообщения. Тот, имея идентичную линейку, протягивал нить через прорезь до отверстий, определяемых узлами, и восстанавливал исходный текст по буквам отверстий.

Это устройство получило название "линейка Энея". Шифр, реализуемый линейкой Энея, является одним из примеров шифра замены: когда буквы заменяются на расстояния между узелками с учетом прохождения через прорезь. Ключом шифра являлся порядок расположения букв по отверстиям в линейке. Посторонний, получивший нить (даже имея линейку, но без нанесенных на ней букв), не сможет прочитать передаваемое сообщение.

Аналогичное "линейке Энея" "узелковое письмо" получило распространение у индейцев Центральной Америки. Свои сообщения они также передавали в виде нитки, на которой завязывались разноцветные узелки, определявшие содержание сообщения.

Заметным вкладом Энея в криптографию является предложенный им, так называемый книжный шифр, описанный в сочинении "Об обороне укрепленных мест". Эней предложил прокалывать малозаметные дырки в книге или в другом документе над буквами (или под ними) секретного сообщения. Интересно отметить, что в первой мировой войне германские шпионы использовали аналогичный шифр, заменив дырки на точки, наносимые симпатическими чернилами на буквы газетного текста. Книжный шифр в современном его виде имеет несколько иной вид. Суть этого шифра состоит в замене букв на номер строки и номер этой буквы в строке и заранее оговоренной странице некоторой книги. Ключом такого шифра является книга и используемая страница в ней. Этот шифр оказался "долгожителем" и применялся даже во времена второй мировой войны.

Квадрат Полибия, шифр Цезаря, линейка Энея входят в класс шифров, называемых "подстановка" или "простая замена". Это такой шифр, в котором каждой букве алфавита соответствует буква, цифра, символ или какая-нибудь их комбинация.

В известных рассказах "Пляшущие человечки" Конан Дойля и "Золотой жук" Эдгара По используемые шифры относятся к указанному классу шифров. В другом классе шифров – "перестановка" – буквы сообщения каким-нибудь способом переставляются между собой. К этому классу принадлежит шифр скитала.

К классу "перестановка" относится шифр "маршрутная транспозиция" и его вариант "постолбцовая транспозиция". В каждом из них в данный прямоугольник [пт] сообщение вписывается заранее обусловленным способом, а столбцы нумеруются или обычным порядком следования, или в порядке следования букв ключа – буквенного ключевого слова. Так, ниже в первом прямоугольнике столбцы нумеруются в обычном порядке следования – слева направо, а во втором – в порядке следования букв слова "Петербург".

Используя расположение букв этого ключа в алфавите, получим набор чисел [538461972]:

|

1

|

2

|

3

|

4

|

5

|

6

|

7

|

8

|

9

|

|

5

|

3 |

8 |

4 |

6 |

1 |

9 |

7 |

2

|

|

П

|

Р

|

И

|

Л

|

Е

|

П

|

Л

|

Я

|

Я

|

П

|

Р

|

И

|

Л

|

Е

|

П

|

Л

|

Я

|

Я

|

|

|

Р

|

Д

|

У

|

М

|

Е

|

Р

|

П

|

Я

|

С

|

С |

Я |

П |

Р |

Е |

М |

У |

Д |

Р |

|

|

У

|

М

|

П

|

Р

|

Е

|

М

|

У

|

Д

|

Р

|

У

|

М

|

П

|

Р

|

Е

|

М

|

У

|

Д

|

Р

|

|

|

В

|

Б

|

А

|

Ь

|

Ш

|

Е

|

Д

|

У

|

Б

|

Б |

У |

Д |

Е |

Ш |

Ь |

А |

Б |

В |

В первом случае шифрованный текст найдем, если будем выписывать буквы очередного столбца в порядке следования столбцов (прямом или обратном), во втором, если будем выписывать буквы столбца в порядке следования букв ключа. Таким образом, будем иметь:

1) прувр дмбиу палмр ьеееш прмел пудяя дуясрб;

2) пммья ррвря мулрр епсуб ееешя ддбип пдлууа;

(Из послания Даниила Заточенаго к великому князю Ярославу Всеволодичю)

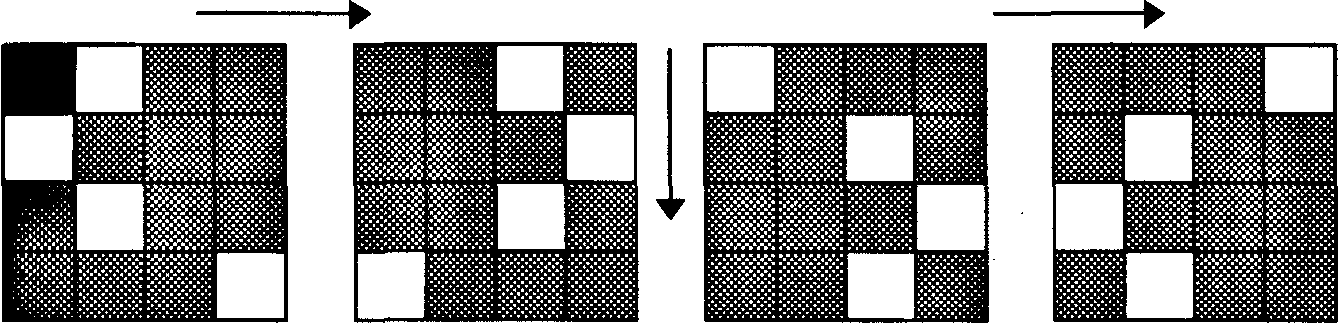

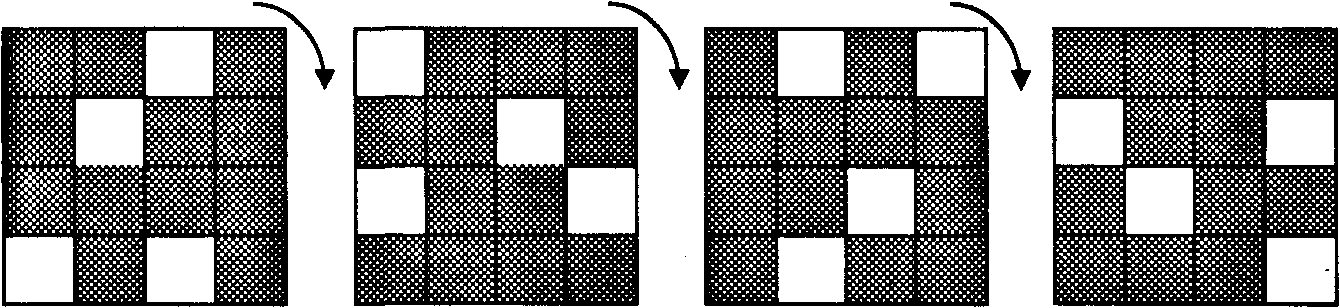

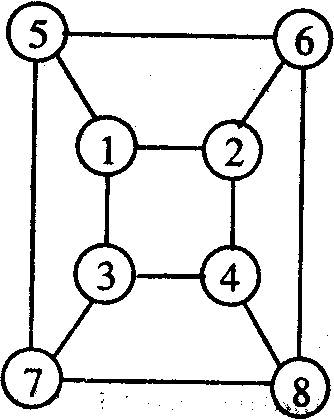

К классу "перестановка" принадлежит и шифр, называемый "решетка Кардана". Это прямоугольная карточка с отверстиями, чаще всего квадратная, которая при наложении на лист бумаги оставляет открытыми лишь некоторые его части. Число строк и столбцов в карточке четно. Карточка сделана так, что при ее последовательном использовании (поворачивании) каждая клетка лежащего под ней листа окажется занятой. Карточку сначала поворачивают вдоль вертикальной оси симметрии на 180°, а затем вдоль горизонтальной оси также на 180°. И вновь повторяют ту же процедуру:

Если решетка Кардано - квадрат, то возможен второй вариант самосовмещений фигуры, а именно, последовательные повороты вокруг центра квадрата на 90°:

Рассмотрим примеры:

"вавочс муноти мыжрое ьухсой мдосто яаснтв"

Второе сообщение:

"ачшдеалб еымтяовн лыриелбм оянгеаюш дтинрент еоеыпрни"

также нетрудно расшифровать, пользуясь прямоугольной решеткой.

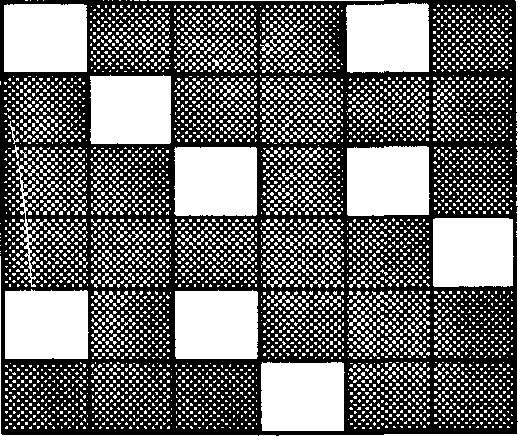

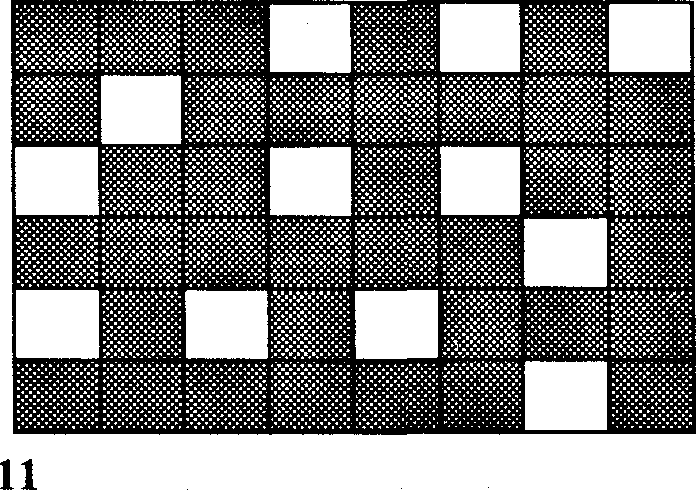

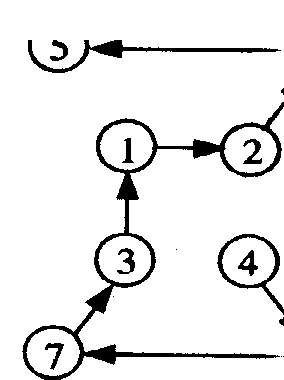

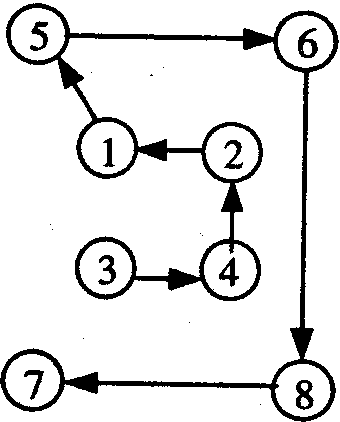

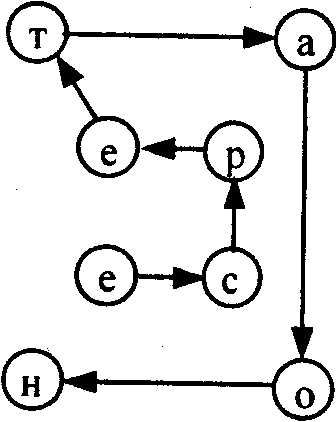

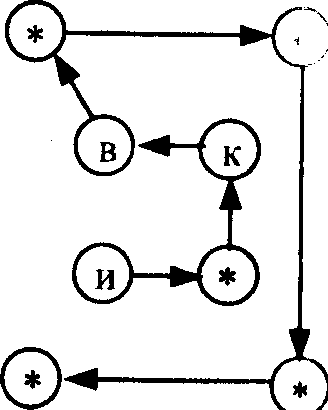

Перестановки используются также в методе, основанном на применении маршрутов Гамильтона. Этот метод реализуется путем выполнения следующих шагов.

Шаг 1. Исходная информация разбивается на блоки. Если длина шифруемой информации не кратна длине блока, то на свободные места последнего блока помещаются специальные служебные символы-заполнители (например, *).

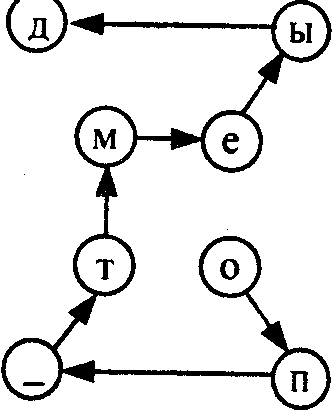

Шаг 2. Символами блока заполняется таблица, в которой для каждого порядкового номера символа в блоке отводится вполне определенное место (рис. 1).

Шаг 3. Считывание символов из таблицы осуществляется по одному из маршрутов. Увеличение числа маршрутов повышает криптостойкость шифра. Маршруты выбираются либо последовательно, либо их очередность задается ключом К.

Шаг 4. Зашифрованная последовательность символов разбивается на блоки фиксированной длины L. Величина L может отличаться от длины блоков, на которые разбивается исходная информация на шаге 1.

Маршрут

№ 2

Таблица

Маршрут № 1

И з

таблицы символы считываются в порядке

следования номеров элементов. Ниже

приводится пример шифрования информации

с использованием маршрутов Гамильтона.

Пусть требуется зашифровать исходный

текст То = <МЕТОДЫ_ПЕРЕСТАНОВКИ>.

Ключ и длина зашифрованных блоков

соответственно равны: К=<2,1,1>, L=4.

Для заданных условий маршруты с

заполненными матрицами имеют вид,

показанный на рис. 2.

з

таблицы символы считываются в порядке

следования номеров элементов. Ниже

приводится пример шифрования информации

с использованием маршрутов Гамильтона.

Пусть требуется зашифровать исходный

текст То = <МЕТОДЫ_ПЕРЕСТАНОВКИ>.

Ключ и длина зашифрованных блоков

соответственно равны: К=<2,1,1>, L=4.

Для заданных условий маршруты с

заполненными матрицами имеют вид,

показанный на рис. 2.

Маршрут

№ 2

Маршрут № 1

Маршрут

№ 1

Рис. 2. Пример шифрования с помощью маршрутов Гамильтона

Шаг 1. Исходный текст разбивается на три блока:

<МЕТОДЫ_П>;

<ЕРЕСТАНО>;

<ВКИ*****>.

Шаг 2. Заполняются три матрицы с маршрутами 2,1,1 (рис.2).

Шаг 3. Получение шифртекста путем расстановки символов в соответствии с маршрутами.

Т= <ОП_ТМЕЫДЕСРЕТАОНИ*КВ****>.

Шаг 4. Разбиение на блоки шифртекста

Т=<ОП_Т МЕЫД ЕСРЕ ТАОН И*КВ ****>.

Крах Священной Римской империи породил средневековье. Этот период в жизни человечества характеризуется и упадком интеллектуальной деятельности. Во времена, когда сама грамотность была доступна очень узкому кругу людей, необходимость в криптографической защите информации стояла не столь остро. Так, король франков и Священной Римской империи Карл Великий научился читать и писать в возрасте 50 лет, а "завоеватель Вселенной" Чингис-хан остался безграмотным на всю жизнь. Тем не менее, Карл Великий уже знал и использовал некоторые шифры замены. Просвещение и грамотность в эти времена сосредоточились в церкви, и тайнопись стала ее монополией. Церковь постановила, что простым прихожанам нельзя скрывать тайны от "господа"; их тайнопись - это "ересь". За использование тайнописи предусматривались жесткие меры наказания, вплоть до смертной казни.

Тем не менее, криптография не умерла. Серьезный вклад в ее развитие внесли арабы. Некоторые историки считают, что криптография как наука зародилась именно в арабском мире. Именно в арабских книгах впервые были описаны методы криптоанализа (дешифрования). Термин "шифр" арабского происхождения. В начале XV в. арабы опубликовали энциклопедию "Шауба Алъ-Аща", в которой есть специальный раздел о шифрах. В этой энциклопедии указан способ раскрытия шифра простой замены. Он основан на различной частоте повторяемости букв в тексте. В этом разделе есть перечень букв в порядке их повторяемости на основе изучения текста Корана. Заметим, что в русском тексте чаще всего встречается буква "О", затем буква "Е" и на третьем месте стоят буквы "И" и "А". Более точно: на 1000 букв русского текста в среднем приходится 90 букв "О", 72 буквы "Е" или "Ё" и по 60 букв "И" и "А" и т.д.

Неудобство шифров типа "подстановка" ("простая замена") в случае использования стандартного алфавита, очевидно. Таблица частот встречаемости букв алфавита позволяет определить один или несколько символов, а этого иногда достаточно для дешифрования всего сообщения ("Пляшущие человечки" Конан Дойля или "Золотой жук" Эдгара По). Поэтому обычно пользуются разными приемами, чтобы затруднить дешифрование. Для этой цели используют многобуквенную систему шифрования – систему, в которой одному символу отвечает одна или несколько комбинаций двух и более символов. Другой прием - использование нескольких алфавитов. В этом случае для каждого символа употребляют тот или иной алфавит в зависимости от ключа, который связан каким-нибудь способом с самим символом или с его порядком в передаваемом сообщении.

В процессе шифрования (и дешифрования) используется таблица ("таблица Виженера"), которая устроена следующим образом: в первой строке выписывается весь алфавит, в каждой следующей осуществляется циклический сдвиг на одну букву. Так получается квадратная таблица, число строк которой равно числу столбцов и равно числу букв в алфавите. Ниже представлена таблица Тв, составленная из 31 буквы русского алфавита (без букв Ё и Ъ). Чтобы зашифровать какое-нибудь сообщение, поступают следующим образом. Выбирается слово – лозунг (например, "монастырь") и подписывается с повторением над буквами сообщения.

Чтобы получить шифрованный текст, находят очередной знак лозунга, начиная с первого в вертикальном алфавите, а ему соответствующий знак сообщения в горизонтальном. В данном примере сначала находим столбец, отвечающий букве "м" лозунга, а затем строку, соответствующую букве "р" открытого текста. На пересечении выделенных столбца и строки находим букву "э". Так продолжая дальше, находим шифрованный текст полностью:

м о н а с т ы р ь м о н а с т ы р ь м о н

р а с к и н у л о с ь м о р е ш и р о к о

э о я к щ а п ы й ю й щ о в ч ф ш л ь ш ы

-

АБВГД…………

ЪЭЮЯ_

БВГДЕ………….

ЭЮЯА

ВГДЕЖ………...

ЮЯАБ

…………………

……….

_АБВГ………….

ЫЪЭЮЯ

Таблица Виженера

Тв=

БЕЗОБЛАЧНОЕ_НЕБО

ЗОНДЗОНДЗОНДЗОНД ИУФТИШНЫФЫТГФУОТ

ИУФТ

ИШНЫ ФЫТГ ФУОТ

ЗОНД ЗОНД ЗОНД ЗОНД

БЕЗО

БЛАЧ НОЕ_ НЕБО БЕЗОБЛАЧНОЕ НЕБО

Для повышения криптостойкости может использоваться модифицированная матрица шифрования. Она представляет собой матрицу размерности [11,R], где R – число символов алфавита. В первой строке располагаются символы в алфавитном порядке. Остальные 10 строк нумеруются от 0 до 9. В этих строках символы располагаются случайным образом.

В качестве ключей используются, например, непериодические бесконечные числа , е и другие. Очередной п-й символ исходного текста заменяется соответствующим символом из строки матрицы шифрования, номер которой совпадает с п-й цифрой бесконечного числа.

Аббат Тритемиус – автор первой печатной книги о тайнописи (1518г.) – предложил несколько шифров и среди них шифр, который можно считать усовершенствованием шифра Цезаря. Этот шифр устроен так. Все буквы алфавита нумеруют по порядку (от 1 до 33 в русском варианте). Затем выбирают какое-нибудь слово, называемое «ключом», например «Вологда», и подписывают под сообщением с повторением, как показано ниже:

о п е р а ц и я н а ч и н а е т с я в в о с к р е с е н ь е

в о л о г д а в о л о г д а в о л о г д а в о л о г д а в о

Чтобы поучить шифрованный текст, складывают номер очередной буквы с номером соответствующей буквы ключа. Если полученная сумма больше 33, то из нее вычитают 33. В результате получают последовательность чисел от 1 до 33. Вновь заменяя числа этой последовательности соответствующими буквами, получают шифрованный текст. Разбивая этот текст на группы одной длины (например, по 5), получают шифрованное сообщение:

"СЯСАД ЫЙВЭМ ЖМТБЗ ВЮОЁЖ ПФЪЭФ ХЙОЯФ"

Если под ключом шифра понимать однобуквенное слово "В" (в русском варианте), то мы получим шифр Цезаря. В этом случае для того же текста шифрованное сообщение принимает вид

"СТЗУГ ЩЛВРГ ЪЛРГЗ ХФВЕЕ СФНУЗ ФЗРЯЗ"

Появившийся в XVIII в. шифр "по книге" можно рассматривать как дальнейшее усовершенствование шифра Ю. Цезаря. Чтобы воспользоваться этим шифром, два корреспондента договариваются об определенной книге, имеющейся у каждого из них. Например, Гашек Я. Похождения бравого солдата Швейка. М., 1977. В качестве ключа каждый из них может выбрать "слово" той же длины, что и передаваемое сообщение. Этот ключ кодируется парой чисел, а именно номером страницы и номером строки на ней, и передается вместе с шифрованным сообщением. Например, (287,2) определяет "слово", т. е. текст избранной книги: "Внимательно прочитав эту страницу, офицеры ничего не поняли..." Этому ключу отвечает последовательность чисел:

03 15 10 14 01 20 06 13 30 15 16 17 18 16 25 10 20 01 03 31 20 21 19 20 18 01 15 10 24 21...

Зная этот ключ, можно легко расшифровать сообщение:

РОНЮП ЕЧХВШ РХЩЮЩ ХУШРМ ШВЧФА

(Заметим, что в названной книге на указанной странице описывается вариант шифра "по книге".)

Примером нераскрываемого шифра может служить "одноразовый шифровальный блокнот" – шифр, в основе которого лежит та же идея, что и в шифре Цезаря. Назовем расширенным алфавитом совокупность букв алфавита, знаков препинания {.,:;?!()-"} и знака пробела между словами. Число символов расширенного алфавита в русском варианте равно 44. Занумеруем символы расширенного алфавита числами от 0 до 43. Тогда любой передаваемый текст можно рассматривать как последовательность {ап} чисел множества А={0,1,2, ...,43}. Предположим, что имеем случайную последовательность {сп} из чисел множества А той же длины, что и передаваемый текст (ключ). Складывая по модулю 44 число ап передаваемого текста с соответствующим числом сп ключа ап+сп bп(mod 44), получим последовательность {bп} знаков шифрованного текста. Чтобы получить передаваемый текст, можно воспользоваться тем же ключом:

ап bп – cп(mod 44).

У двух абонентов, находящихся в секретной переписке, имеются два одинаковых блокнота. В каждом из них на нескольких листах напечатана случайная последовательность чисел множества А. Отправитель свой текст шифрует указанным выше способом при помощи первой страницы блокнота. Зашифровав сообщение, он уничтожает использованную страницу и отправляет его второму абоненту, получатель шифрованного текста расшифровывает его и также уничтожает использованный лист блокнота. Нетрудно видеть, что одноразовый шифр нераскрываем в принципе, так как символ в тексте может быть заменен любым другим символом и этот выбор совершенно случаен. Случайная последовательность чисел множества А может быть получена при помощи "вертушки со стрелкой". Обод вертушки разделен на 44 равные части (дуги). Каждая из них помечена числами от 0 до 43. Запуская вертушку, получим какое-нибудь из чисел множества А. Так продолжая дальше, можем получить случайную последовательность любой длины.

С появлением радио- и телеграфных линий всякую информацию удобно передавать, используя двоичный код, например азбуку Морзе. В современных системах шифрования обычно шифруют сообщения, записанные двоичным кодом. Далее будет рассмотрена система шифрования двоичной последовательности, в которой идея шифра Цезаря получает дальнейшее развитие.

ТАЙНОПИСЬ В РОССИИ

Первое известное применение тайнописи в России относится к ХIП в. Эту систему называли "тарабарской грамотой". В этой системе согласные буквы заменяются по схеме:

Б В Г Д Ж З К Л М Н

Щ Ш Ч Ц Х Ф Т С Р П

(при шифровании буквы, расположенные на одной вертикали, переходят одна в другую), остальные буквы остаются без изменения. Так, известная пословица, записанная этим шифром, выглядит так:

МЫЩАЛ ЧОСОШ ЫЧПИЕК

Образцом алфавита, придуманного во второй половине XVII в. специально для передачи секретных сообщений, может служить тайнопись "уголки" и ключ к ней. Эта тайнопись состоит в замене обычных букв угольниками и четырехугольниками, заимствованными из решетки, составленной из двух параллельных линий, пересеченных двумя такими же линиями под прямым углом. В полученных клетках размещены по четыре и три буквы в порядке следования букв алфавита. В тайнописи буквы заменяются, при этом первая – простым угольником, а следующие - тем же угольником с одной, двумя или тремя точками, смотря по месту буквы в нем.

Ключ к шифру "уголки"

|

|

|

|

|

|

||||||||||||||||

|

а |

|

б |

|

в |

|

г |

|

д |

|

е |

|

ë |

|

ж |

|

з |

и |

|

й |

|

|

|

|

|

|

|

|

|

|

|||||||||||||

|

к |

л |

м |

н |

о |

п |

р |

|

с |

|

т |

|

у |

|

ф |

||||||

|

|

|

|

|

|

|

|

|

|

|

|||||||||||

|

х |

|

ц |

|

ч |

|

ш |

|

щ |

|

ъ |

|

ы |

|

ь |

|

э |

|

ю |

|

я |

Прочитайте сообщение:

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||

|

.. |

|

|

|

|

|

.. |

… |

.. |

. |

. |

|

.. |

|

.. |

|

|

|

||||||||||||||||||

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|||||||||||||||||||||

В эпоху Петра I в качестве системы шифрования широко употреблялась «цифирь» или "цифирная азбука". Цифирь – это шифр простой замены, в котором буквам сообщения соответствовали шифрообозначения, представляющие собой буквы, слоги, слова или какие-нибудь другие знаки. При этом использовались и "пустышки" – шифрообозначения, которым не соответствовали никакие знаки открытого текста, т. е. передаваемого сообщения. В госархиве сохранились письма Петра, в которых он передавал цифири различным деятелям для корреспонденции (П.А Толстому, А.Д.Меньшикову,...). В эпоху царствования Елизаветы Петровны обычным делом была перлюстрация переписки иностранных дипломатов. Результаты этой "работы" несколько paз в месяц докладывались царице. Некоторое время "специалисты" по перлюстрации пропускали те места корреспонденции, смысл которых им был непонятен. В 1742 г. канцлер Алексей Петрович Бестужев-Рюмин пригласил на службу в коллегию иностранных дел математика, академика Петербургской АН Христиана Гольдбаха. С этого времени перлюстраторам было дано распоряжение тщательно копировать письма, не опуская при этом кажущихся им мелочей. В результате только за июль-декабрь 1743 г. X. Гольдбах смог дешифровать 61 письмо министров прусского и французского дворов. В итоге переписка иностранных послов в конце XVIII в. перестала быть тайной для дешифровальной службы России. За свою успешную работу Гольдбах был пожалован в тайные советники с ежегодным окладом в 4500 руб.

Шифры подполья

а) Тюремная азбука – аналог квадрата Полибия.

Она позволяла путем перестукивания сообщаться заключенным разных камер. Эта азбука устроена так: в прямоугольник 6х5 вписываются буквы русского алфавита в обычном порядке следования, кроме букв ё, й, ъ. Каждая из основных букв русского алфавита (без букв ё, й, ъ) определяется парой чисел – номером строки и столбца. Поэтому вопрос: "Кто здесь?" изображается следующим образом:

.. ….. …. … … …. .. … . ….. .. . …. .. ….. . …. ……

С применением этого шифра связаны некоторые исторические казусы. Так, декабристы, посаженные в тюрьму после неудавшегося восстания, не смогли установить связь с находившимся в "одиночке" князем Одоевским. Оказалось, что этот князь (хорошо образованный по тем временам) не помнил естественный порядок расположения букв в русском и французском алфавитах (другими языками он не владел). Декабристы для русского алфавита использовали прямоугольник размера 5x6 (5 строк и 6 столбцов) и редуцированный до 30 букв алфавит.

"Тюремный шифр", строго говоря, не шифр, а способ перекодировки сообщения с целью его приведения к виду, удобному для передачи по каналу связи (через стенку). Дело в том, что в таблице использовался естественный порядок расположения букв алфавита. Отметим, что при произвольном расположении букв в квадрате возникает одно затруднение: либо нужно помнить отправителю и получателю сообщения заданный произвольный порядок следования букв в таблице (ключ шифра), что, вообще говоря, затруднительно, либо иметь при себе запись этих букв. Во втором случае появляется опасность ознакомления с ключом посторонних лиц. Поэтому в ряде случаев ключ составляется следующим образом. Берется некоторое "ключевое слово", которое легко запомнить, например, "CRYPTOLOGY", удаляют из него повторы букв (получают "CRYPTOLG") и записывают его в начальных клетках квадрата. В оставшиеся клетки записываются остальные буквы алфавита в естественном порядке. В таком шифре ключом является указанное "ключевое слово" ("пароль"). Заметим, кстати, что таким же образом можно легко запомнить порядок следования букв и в "линейке Энея".

б) Парный шифр, ключом которого является фраза, содержащая 15 разных букв. Подписывая под этими буквами буквы в алфавитном порядке, не вошедшие в этот ключ, получаем разбиение 30 основных букв русского алфавита на пары. Чтобы получить из сообщения шифрованный текст, заменяют каждую букву сообщения своим напарником. Так, выбирая в качестве ключа фразу "железный шпиц дома лежит", получим разбиение основных букв русского алфавита на пары, как указано ниже:

1 2 3 4 5 6 7 8 9 10 11 12 13 14 15

Ж Е Л Е З Н Ы Й Ш П И Ц Д О М А Л Е Ж И Т

Б B Г K P C У Ф X Ч Щ Ь Э Ю Я

Таким образом, получаем отображение букв основного алфавита на последовательность, состоящую из тех же букв:

абвгдежзиклмнопрстуфхцчшщьыэюя

абвгдежзиклмнопрстуфхцчшщьыэюя

южeлщвбкxзгэpьфныяшпичцудосмат

Поэтому сообщение "Встреча отменяется, явка раскрыта", переходит в следующий шифротекст:

ЕЫЯНВ ЦЮЬЯЭ ВРТВЯ ЫТТЕЗ ЮНЮЫЗ НСЯЮ

Очевидно, что в качестве ключа можно также использовать любую фразу, в которой имеется не менее 15 разных букв основного алфавита.

Пример 1:

И МОСКВА НЕ СРАЗУ СТРОИЛАСЬ

АБВГДЕЖЗИКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯ ХИФБВЧСЩБПЮГЦДКШЖЭЫВАНЕРЗЯУТЛЬ

Пример 2:

У КРИВОЙ НАТАЛЬИ ВСЕ ЛЮДИ КАНАЛЬИ

АБВГДЕЖЗИКЛМНОПРСТУФХЦЧШЩЬЫЭЮЯ ХУМИЯЫРИЗГЧВФПОЖЩЦБНАТЛЬСШЕЮЭД

ВОПРОС. Пользуясь ключами примеров 1 и 2, получить новые шифротексты сообщения "Встреча отменяется, явка раскрыта".

в) По стихотворению – вариант шифра "по книге". Корреспонденты договариваются о достаточно объемном стихотворном произведении, которое заучивают наизусть. Например, роман "Евгений Онегин" или поэма "Кому на Руси жить хорошо". Каждую букву сообщения шифруют парой чисел – номером строки, где встречается эта буква, и номером буквы в ней. Пусть выбрана поэма "Кому на Руси жить хорошо". Пролог поэмы начинается строфой:

-

В каком году – рассчитывай,

-

В какой земле – угадывай,

-

На столбовой дороженьке

-

Сошлись семь мужиков:

-

Семь временнообязанных,

-

Подтянутой губернии

-

Уезда Терпигорева,

-

Пустопорожней волости,

-

Из смежных деревень:

-

Заплатова, Дырявина,

-

Разутова, Знобишина,

-

Горелова, Неелова –

-

Неурожайка тож,

-

Сошлися и заспорили:

-

Кому живется весело,

-

Вольготно на Руси?

Пользуясь этим текстом, нетрудно шифровать и расшифровывать любое сообщение, например:

14,5 5,5 7,5 5,10 2,5 2,1 2,12 6,3 8,5 15,7 13,2 7,8 14,7 7,6 5,4 6,6 7,2 12,5 5,4 11,3 10,13 5,15 2,1 15,1 1,16 3,3 5,3 6,14 13,1 4,5 8,4 5,4

Из истории второй мировой войны

В воскресенье, 7 декабря 1941 г., рано утром японская авиация нанесла внезапный удар по военно-морской базе США в Перл-Харборе (Гавайские о-ва) и вывела из строя основные силы американского Тихоокеанского флота. К этому событию японцы готовились с августа 1941 г. Американцы тогда уже умели читать военно-морскую переписку японцев. Незадолго до этого нападения японские агенты на Гавайских островах получили указание сообщать о точном местонахождении и перемещениях военных кораблей США. Американские военачальники и администрация президента сначала не придали этой информации должного значения, и поэтому распоряжение Рузвельта о превентивных мерах поступило на базу тогда, когда военные корабли уже горели.

С конца 1941 г. наши союзники по антигитлеровской коалиции регулярно формировали на английской военно-морской базе в Исландии конвои – специальные соединения из транспортных и военных судов – и направляли их в северные порты СССР. Переход такого каравана судов длился 10-14 суток. Во второй половине 1942 г. в СССР был отправлен конвой PQ-17. Внезапно где-то на полпути конвой был атакован немецкими подлодками и с воздуха. В результате из 36 судов было потоплено 24, на дно было отправлено 3350 грузовиков, 430 танков и 100 000 т разного груза. Предыстория этого события такова. В июле 1942 г. финский центр радиоперехвата принял телеграмму, переданную азбукой Морзе с советской авиабазы вблизи Мурманска и зашифрованную несложным шифром. В ней сообщались все данные о конвое PQ-17, его времени отправления, месте назначения, количестве судов и характере грузов. В финском центре смогли расшифровать эту телеграмму и передать ее немцам. Аналогичная история повторилась и со следующим конвоем.

Криптография и археология

Многие народы, населявшие Землю, бесследно исчезли, о других остались лишь археологические памятники со следами неведомой письменности или упоминания в трудах греческих или римских историков. И лишь иногда удается оживить эти памятники, заставить заговорить их на современных языках. Геродот в своей "Истории" сообщает, что египтяне пишут справа налево и что они употребляют двоякого рода письмо: одно называют священным (иератическим), другое – общенародным (демотическим). Но уже в IV в. египетские иероглифы воспринимаются как рисуночное письмо, в котором отдельные знаки обозначают самостоятельные понятия. Более того, высказываются и мнения, что иероглифы являются орнаментами и простыми украшениями. Только в эпоху Возрождения появился интерес к загадочным иероглифам. Чтобы воскресить египетскую письменность, пришлось потрудиться многим ученым. Упомянем некоторых из них. Первый, кто пытался оживить египетские иероглифы, был иезуит Анастасий Кирхер. Он же показал, что коптский язык – исчезающий язык египетских христиан – был древнеегипетским народным языком. Датский ученый Карстен Нибур, занимаясь в Каире копированием всех доступных ему иероглифических надписей, обнаружил, что число различных иероглифов невелико. Поэтому египетскую письменность нельзя рассматривать как целиком идиографическую, т. е. такую, в которой для каждого слова имеется отдельный знак. В 1799 г. при отступлении наполеоновских войск из Египта совершенно случайно вблизи г. Poзeттa был найден камень, испещренный письменными знаками. Уже с первого взгляда можно было установить, что эта надпись состоит из трех частей: верхняя составлена из иероглифов, самая нижняя - из греческих букв, а к средней сначала и не знали, как подступиться. Розетский камень привлек внимание европейских ученых. И только в 1821 г. Жан Франсуа Шампольон завершил многолетнюю работу над расшифрованием египетской письменности. В результате он мог передавать демотический текст, знак за знаком, иератическим письмом и это последнее – иероглифами, на что до него никто не был способен. Свой вклад в расшифровку египетских иероглифов внесли также английский ученый Томас Юнг, немецкий ученье Лепсиус и многие другие.

Клинопись была забыта даже более основательно, чем египетские иероглифы. Геродот упоминает о персидских буквах, а Страбон – об "ассирийской письменности", но ни они, ни древние евреи, видимо, не знали о клине как основном элементе этой письменности. Только в XIX в. европейским ученым удалось заставить заговорить древнеперсидскую клинопись. Среди них в первую очередь следует назвать Георга Фридриха Гротенфенда.

Поразительным открытием было дешифровка хеттской письменности. Дело в том, что о хеттах молчали все доступные европейцам исторические источники. И только в одной книге – Библии – об этом народе говорится в разных местах. Швейцарский востоковед Людвиг Буркхард во время одного из своих путешествий вблизи сирийского города Хама нашел камень, покрытый знаками, отличными от египетских. Прошло несколько десятилетий, прежде чем стало ясно, что это письменность исчезнувшего народа – хеттов. Но только в 1917 г. чешский ученый Бедржих Грозный опубликовал труд "Язык хеттов, его строй и принадлежность к индогерманской группе языков".

Загадочной до сих пор остается Индская цивилизация (IV-II тысячелетия до н.э.). Она открыта в начале XX в. По-видимому, индская цивилизация была культурой бронзового века. Ее города были застроены 2-3-этажными домами с водопроводом и канализацией, земледелие также достигло определенных успехов: выращивали пшеницу, хлопок и другие культуры; домашнее животноводство было представлено коровами, буйволами, свиньями, овцами... На керамике и металлических предметах сохранились надписи. Но до сих пор неизвестен ни язык этой письменности, ни какие-нибудь связи с народами, ныне населяющими полуостров Индостан.

До сих пор остаются непонятыми письмена древних жителей островов Пасхи.

ОТВЕТЫ К ШИФРОВАННЫМ СООБЩЕНИЯМ

-

"Cogito, ergo sum" – лат. "Я мыслю, следовательно, существую".(Р.Декарт)

-

"Veni, vidi, vici" – лат. "Пришел, увидел, победил".(Ю. Цезарь. Донесение Сенату о победе над понтийским царем)

-

"Festina lente " – лат. "Торопись медленно".

-

"В чужой монастырь со своим уставом не ходят".

-

"Да, были люди в наше время – не то, что нынешнее племя – богатыри,.." (М.Ю. Лермонтов)

-

"Над Россией безоблачное небо ".

-

"Рыба с головы гниет".

-

Россия, вперед!

-

Иванову доверять нельзя явку сменить.