- •Раздел I. Концепция инженерно- технической защиты информации

- •Глава 1. Системный подход к инженерно- технической защите информации

- •1.1. Основные положения системного подхода к инженерно-технической защите информации

- •Ограничения

- •1.2. Цели, задачи и ресурсы системы защиты информации

- •1.3. Угрозы безопасности информации и меры по их предотвращению

- •Глава 2. Основные положения концепции инженерно-технической защиты информации

- •2.1. Принципы инженерно-технической защиты информации

- •2.2. Принципы построения системы инженерно- технической защиты информации

- •Раздел II. Теоретические основы инженерно-технической защиты информации

- •Глава 3. Характеристика защищаемой информации

- •3.1. Понятие о защищаемой информации

- •3.2. Виды защищаемой информации

- •3.3. Демаскирующие признаки объектов защиты

- •3.3.1. Классификация демаскирующих признаков объектов защиты

- •3.3.2. Видовые демаскирующие признаки

- •3.3.3. Демаскирующие признаки сигналов

- •По регулярности появления

- •3.3.4. Демаскирующие признаки веществ

- •3.4. Свойства информации как предмета защиты

- •I Ценность информации, %

- •3.5. Носители и источники информации

- •3.6. Запись и съем информации с ее носителя

- •Глава 4. Характеристика угроз безопасности информации

- •4.1. Виды угроз безопасности информации

- •4.2. Источники угроз безопасности информации

- •4.3. Опасные сигналы и их источники

- •Глава 5. Побочные электромагнитные излучения и наводки

- •5.1. Побочные преобразования акустических сигналов в электрические сигналы

- •I Якорь /

- •5.2. Паразитные связи и наводки

- •Собственное затухание Zj - 10 lg рвых1 /Рвх1

- •5.3. Низкочастотные и высокочастотные излучения технических средств

- •5.4. Электромагнитные излучения сосредоточенных источников

- •5.5. Электромагнитные излучения распределенных источников

- •Т Провод несимметричного кабеля

- •I ип1з ь Провод 1 линии

- •5.6. Утечка информации по цепям электропитания

- •5.7. Утечка информации по цепям заземления

- •Глава 6. Технические каналы утечки информации

- •6.1. Особенности утечки информации

- •6.2. Типовая структура и виды технических каналов утечки информации

- •6.3. Основные показатели технических каналов утечки информации

- •Ic. 6.3. Графическое представление ограничения частоты сигнала каналом утечки

- •6.4. Комплексное использование технических каналов утечки информации

- •6.5. Акустические каналы утечки информации

- •Помехи Помехи

- •Помехи Помехи

- •6.6. Оптические каналы утечки информации

- •Внешний источник света

- •6.7. Радиоэлектронные каналы утечки информации

- •6.7.1. Виды радиоэлектронных каналов утечки информации

- •I Помехи

- •6.7.2. Распространение опасных электрических

- •6.8. Вещественные каналы утечки информации

- •6.8.1. Общая характеристика вещественного канала утечки информации

- •6.8.2. Методы добывания информации о вещественных признаках

- •Глава 7. Методы добывания информации

- •7.1. Основные принципы разведки

- •7.2. Классификация технической разведки

- •7.3. Технология добывания информации

- •7.4. Способы доступа органов добывания к источникам информации

- •7.5. Показатели эффективности добывания информации

- •Глава 8. Методы инженерно-технической защиты информации

- •8.1. Факторы обеспечения защиты информации от угроз воздействия

- •8.2. Факторы обеспечения защиты информации от угроз утечки информации

- •Обнаружение

- •8.3. Классификация методов инженерно- технической защиты информации

- •Глава 9. Методы физической защиты информации

- •9.1. Категорирование объектов защиты

- •9.2. Характеристика методов физической защиты информации

- •Глава 10. Методы противодействия наблюдению

- •10.1. Методы противодействия наблюдению в оптическом диапазоне

- •Пространственное скрытие

- •Энергетическое скрытие

- •10.2. Методы противодействия

- •Глава 11. Методы противодействия подслушиванию

- •11.1. Структурное скрытие речевой информации в каналах связи

- •А) Исходный сигнал

- •Телефон или громкоговоритель

- •1 Цифровое шифрование

- •11.2. Энергетическое скрытие акустического сигнала

- •11.3. Обнаружение и подавление закладных устройств

- •11.3.1. Демаскирующие признаки закладных устройств

- •11.3.2. Методы обнаружения закладных подслушивающих устройств

- •Поиск закладных устройств по сигнальным признакам

- •11.3.3. Методы подавления подслушивающих закладных устройств

- •11.3.4. Способы контроля помещений на отсутствие закладных устройств

- •11.4. Методы предотвращения

- •11.5. Методы подавления опасных сигналов акустоэлектрических преобразователей

- •Глава 12. Экранирование побочных излучений и наводок

- •12.1. Экранирование электромагнитных полей

- •12.2. Экранирование электрических проводов

- •12.3. Компенсация полей

- •12.4. Предотвращение утечки информации по цепям электропитания и заземления

- •Глава 13. Методы предотвращения утечки информации по вещественному каналу

- •13.1. Методы защиты информации в отходах производства

- •13.2. Методы защиты демаскирующих веществ в отходах химического производства

- •Раздел III. Технические основы

- •Глава 14. Характеристика средств технической разведки

- •14.1. Структура системы технической разведки

- •14.2. Классификация технических средств добывания информации

- •14.3. Возможности средств технической разведки

- •Глава 15. Технические средства подслушивания

- •15.1. Акустические приемники

- •Микрофон

- •Структурный звук

- •15.2. Диктофоны

- •15.3. Закладные устройства

- •15.4. Лазерные средства подслушивания

- •15.5. Средства высокочастотного навязывания

- •Глава 16. Средства скрытного наблюдения

- •16.1. Средства наблюдения в оптическом диапазоне

- •16.1.1. Оптические системы

- •16.1.2. Визуально-оптические приборы

- •16.1.3. Фото-и киноаппараты

- •16.1.4. Средства телевизионного наблюдения

- •16.2. Средства наблюдения в инфракрасном диапазоне

- •Электропроводящий слой

- •Т Видимое

- •16.3. Средства наблюдения в радиодиапазоне

- •Радиолокационная станция Объект

- •Глава 17. Средства перехвата сигналов

- •17.1. Средства перехвата радиосигналов

- •17.1.1. Антенны

- •1,0 Основной лепесток

- •Металлическая поверхность

- •I Диэлектрический стержень Круглый волновод

- •17.1.2. Радиоприемники

- •Примечание:

- •17.1.3. Технические средства анализа сигналов

- •17.1.4. Средства определения координат источников радиосигналов

- •17.2. Средства перехвата оптических и электрических сигналов

- •Глава 18. Средства добывания информации о радиоактивных веществах

- •, Радиоактивное

- •Глава 19. Система инженерно-технической защиты информации

- •19.1. Структура системы инженерно-технической защиты информации

- •529 Включает силы и средства, предотвращающие проникновение к

- •19.2. Подсистема физической защиты источников информации

- •19.3. Подсистема инженерно-технической защиты информации от ее утечки

- •19.4. Управление силами и средствами системы инженерно-технической защиты информации

- •Руководство организации Преграждающие средства

- •Силы " и средства нейтрализации угроз

- •Телевизионные камеры

- •19.5. Классификация средств инженерно- технической защиты информации

- •Глава 20. Средства инженерной защиты

- •20.1. Ограждения территории

- •20.2. Ограждения зданий и помещений

- •20.2.1. Двери и ворота

- •20.3. Металлические шкафы, сейфы и хранилища

- •20.4. Средства систем контроля и управления доступом

- •Глава 21. Средства технической охраны объектов

- •21.1. Средства обнаружения злоумышленников и пожара

- •21.1.1. Извещатели

- •Извещатели

- •21.1.2. Средства контроля и управления средствами охраны

- •21.2. Средства телевизионной охраны

- •21.3. Средства освещения

- •21.4. Средства нейтрализации угроз

- •Глава 22. Средства противодействия наблюдению

- •22.1. Средства противодействия наблюдению в оптическом диапазоне

- •22.2. Средства противодействия

- •Глава 23. Средства противодействия

- •23.1. Средства звукоизоляции и звукопоглощения (1 акустического сигнала

- •Примечание. *) Стекло — воздушный зазор — стекло — воздушный зазор — стекло.

- •Примечание, d — толщина заполнителя, b — зазор между поглотителем и отражателем.

- •23.2. Средства предотвращения утечки информации с помощью закладных подслушивающих устройств

- •23.2.1. Классификация средств обнаружения

- •23.2.2. Аппаратура радиоконтроля

- •23.2.3. Средства контроля телефонных линий и цепей электропитания

- •23.2.4. Технические средства подавления сигналов закладных устройств

- •23.2.6. Обнаружители пустот, металлодетекторы и рентгеновские аппараты

- •23.2.7. Средства контроля помещений на отсутствие закладных устройств

- •Глава 24т Средства предотвращения утечки информации через пэмин

- •24.1. Средства подавления опасных сигналов акустоэлектрических преобразователей

- •Телефонная трубка

- •24.2. Средства экранирования электромагнитных полей

- •Раздел IV. Организационные основы инженерно-технической защиты информации

- •Глава 25. Организация инженерно-

- •25.1. Задачи и структура государственной

- •25.2. Организация инженерно-технической защиты информации на предприятиях (в организациях, учреждениях)

- •25.3. Нормативно-правовая база инженерно- технической защиты информации

- •Глава 26. Типовые меры по инженерно-

- •Организационные меры итзи

- •26.2. Контроль эффективности инженерно- технической защиты информации

- •Раздел V. Методическое обеспечение инженерно-технической защиты информации

- •Глава 27. Рекомендации по моделированию системы инженерно-технической защиты информации

- •27.1. Алгоритм проектирования

- •Показатели:

- •Разработка и выбор мер защиты

- •27.2. Моделирование объектов защиты

- •27.3. Моделирование угроз информации

- •27.3.1. Моделирование каналов несанкционированного доступа к информации

- •27.3.2. Моделирование каналов утечки информации

- •Объект наблюдения

- •Примечание. В рассматриваемых зданиях 30% площади занимают оконные проемы.

- •Контролируемая зона

- •Граница контролируемой зоны

- •27.4. Методические рекомендации по оценке значений показателей моделирования

- •2. Производные показатели:

- •Глава 28. Методические рекомендации

- •28.1. Общие рекомендации

- •28.2. Методические рекомендации по организации физической защиты источников информации

- •28.2.1. Рекомендации по повышению укрепленности инженерных конструкций

- •28.2.2.Выбор технических средств охраны

- •28.2.2.3. Выбор средств наблюдения и мест их установки

- •28.3. Рекомендации по предотвращению утечки информации

- •28.3.1. Типовые меры по защите информации от наблюдения:

- •28.3.2. Типовые меры по защите информации от подслушивания:

- •28.3.3. Типовые меры по защите информации от перехвата:

- •28.3.4. Методические рекомендации по «чистке» помещений от закладных устройств

- •28.3.5. Меры по защите информации от утечки по вещественному каналу:

- •1. Моделирование кабинета руководителя организации как объекта защиты

- •1.1. Обоснование выбора кабинета как объекта защиты

- •1.2. Характеристика информации, защищаемой в кабинете руководителя

- •1.3. План кабинета как объекта защиты

- •2. Моделирование угроз информации в кабинете руководителя

- •2.1. Моделирование угроз воздействия на источники информации

- •2. Забор

- •3. Нейтрализация угроз информации в кабинете руководителя организации

- •3.1. Меры по предотвращению проникновения злоумышленника к источникам информащ

- •3.2. Защита информации в кабинете руководителя от наблюдения

- •3.4. Предотвращение перехвата радио- и электрических сигналов

- •2. Технические средства подслушивания

- •3. Технические средства перехвата сигналов

- •Технические средства инженерно-технической защиты информации

- •1. Извещатели контактные

- •2. Извещатели акустические

- •3. Извещатели оптико-электронные

- •4. Извещатели радиоволновые

- •5. Извещатели вибрационные

- •6. Извещатели емкостные

- •7. Извещатели пожарные

- •9. Средства радиоконтроля

- •10. Анализаторы проводных коммуникаций

- •11. Устройства защиты слаботочных линий

- •Примечание. Та — телефонный аппарат.

- •12. Средства защиты речевого сигнала в телефонных линиях связи

- •13. Средства акустического и виброакустической зашумления

- •14. Средства подавления радиоэлектронных и звукозаписывающих устройств

- •15. Нелинейные локаторы

- •16. Металлодетекторы

- •17. Рентгеновские установки

- •18. Средства подавления радиоэлектронных и звукозаписывающих устройств

- •19. Средства уничтожения информации на машинных носителях

- •20. Специальные эвм в защищенном исполнении

- •21. Средства защиты цепей питания и заземления

- •22. Системы экранирования и комплексной защиты помещения

- •Инженерно-техническая защита информации

Глава 11. Методы противодействия подслушиванию

Методы противодействия подслушиванию направлены, прежде всего, на предотвращение утечки информации в простом акустическом (гидроакустическом, сейсмическом) каналах. Кроме того, для повышения дальности подслушивания применяются составные каналы утечки информации, которые содержат наряду с простыми акустическими также радиоэлектронные (с использованием закладных устройств и вч-навязывания) и оптические (с лазерными средствами) каналы. Поэтому защита информации от подслушивания включает способы и средства блокирования любых каналов, с помощью которых производится утечка акустической информации.

В соответствии с общими методами защиты информации для защиты от подслушивания применяются следующие способы:

структурное скрытие, предусматривающее:

шифрование семантической речевой информации в функциональных каналах связи;

техническое закрытие электрических и радиосигналов в телефонных каналах связи;

дезинформирование;

энергетическое скрытие путем:

звукоизоляции акустического сигнала;

звукопоглощения акустической волны;

зашумления помещения или твердой среды распространения другими звуками (шумами, помехами), обеспечивающими маскировку акустических сигналов;

обнаружение, локализация и изъятие закладных устройств. Методы предотвращения подслушивания с использованием

оптических и радиоэлектронных каналов утечки, входящих в составные каналы, рассматриваются в соответствующих главах.

11.1. Структурное скрытие речевой информации в каналах связи

Так как передача речевой информации составляет основу телекоммуникации в человеческом обществе, то ее защита— важнейшая задача инженерно-технической защиты информации. Речевая информация, передаваемая по каналу связи, содержится в информационных параметрах электрических и радиосигналов. Сигналы распространяются по линиям связи в аналоговом и цифровом виде. В результате несанкционированного перехвата этих сигналов и их модуляции речевая информация может быть добыта злоумышленником.

Для структурного скрытия речевой информации в каналах связи применяют шифрование и техническое закрытие.

При шифровании аналоговый речевой сигнал с выхода микрофона преобразуется с помощью аналогово-цифрового преобразователя в цифровой сигнал. При аналого-цифровом преобразовании амплитуда сигнала измеряется через равные промежутки времени, называемые шагом дискретизации. Для того чтобы цифровой речевой сигнал имел качество не хуже переданного по телефонному каналу в аналоговой форме, шаг дискретизации в соответствии с теоремой Котельникова не должен превышать 160 мкс, а количество уровней квантования амплитуды речевого сигнала— не менее 128. В этом случае один отсчет амплитуды кодируется 7 битами. Такой вид модуляции сигнала называется импульсно-кодовой комбинацией (ИКМ) и требует скорости передачи 48-64 кбит/с, существенно превышающей пропускную способность стандартного телефонного канала связи. С целью снижения необходимой скорости разработаны различные методы сжатия речевого сообщения. Методы сжатия используют избыточность речевого сигнала или допускают снижение качества речи за счет показателей, несущественных для семантики сообщения. Например, широко применяемый метод дельта-модуляции (ДМ), который предусматривает передачу не абсолютных значений оцифрованных амплитуд исходного речевого сигнала, а величины изменения (дельты) амплитуды при каждом шаге квантования, позволяет снизить скорость передачи до 20-24 кбит/с. Еще меньшая скорость передачи (8-12 кбит/с), но со снижением качества речи, требуется при передаче клипиро- ванной речи, которая представляет собой ограниченный по амплитуде дискретный речевой сигнал. Шифрование речевой информации в цифровой форме производится известными методами (заменой, перестановками, аналитическими преобразованиями, гамми- рованием и др.).

Гарантированное засекречивание сообщений обеспечивается при использовании стандартизованных алгоритмов типа DES в США и ГОСТ 28147-89 в России. Алгоритм DES, применяемый в США с 1976 года, обеспечивает суперпозицию шифров, состоящих из 16 последовательных циклов и в каждом из которых сочетаются подстановки и перестановки. Он реализуется программно, обеспечивает скорость передачи 10-200 кБ/с и криптостойкость 1017 операций при длине ключа 56 бит.

Алгоритм криптографического преобразования, определяемый ГОСТ 28147-89, обладает криптостойкостью, оцениваемой Ю70 операций (длина ключа 256 бит), обеспечивает скорость шифрования 50-70 кБ/с и реализуется в основном аппаратно. С увеличением длины ключа время раскрытия шифртекста резко возрастает. Например, при быстродействии компьютера около 1012 оп./с это время составляет около 10 ч для ключа длиной 56 бит, для ключа в 64 бита оно повышается до 3,2 месяца, при длине 70 бит — 17,5 лет, а для 75 бит превышает 560 лет.

Хотя развитие связи характеризуется постепенной заменой аналоговой техники на цифровую, менее дорогая аналоговая связь, особенно телефонная проводная, еще длительное время будет одним из основных видов связи. Но стандартный телефонный канал имеет узкую полосу пропускания в 3 кГц, недостаточную для передачи с высоким качеством шифрованного цифрового сигнала.

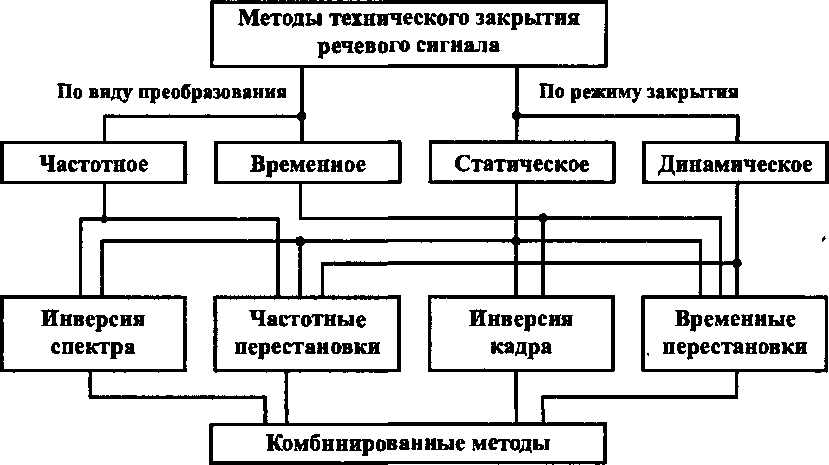

Скрытйе речевого сигнала в узкополосном телефонном канале осуществляется методами технического или аналогового закрытия. По названию технических средств, обеспечивающих техническое закрытие, эти методы называются также скремблирова- нием (перемешиванием). Техническое закрытие (скремблирова- ние) отличается от криптографического тем, что при шифровании происходит скрытие речевого сообщения в символьной форме, а при техническом закрытии — скрытие речевого сигнала без преобразования его в цифровую форму. При техническом закрытии изменяются признаки (характеристики) исходного речевого сигнала таким образом, что он становится похож на шум, но занимает ту же частотную полосу. Это позволяет передавать скремблирован- ные сигналы по обычным стандартным телефонным каналам связи. Классификация методов технического закрытия приведена на рис. 11.1.

По виду преобразования сигнала различают частотные и временные методы технического закрытия, а по режиму закрытия — статическое и динамическое. Частотные методы скремблирования, реализуемые на элементах аналоговой техники, появились раньше временных методов, которые выполняются существенно проще на элементах дискретной техники. В настоящее время в связи с прогрессом в микроминиатюризации дискретной техники оба метода используют дискретную элементную базу.

Рис.

11.1.

Классификация методов технического

закрытия

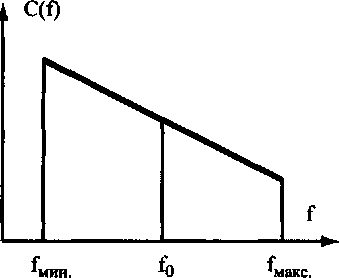

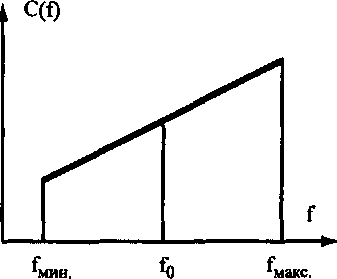

Наиболее простыми способами являются частотная и временная инверсии. В скремблере, осуществляющем инверсию спектра и называемом также маскиратором, осуществляется поворот спектра речевого сигнала вокруг некоторой центральной частоты f0(PHC. 11.2).

Речевой сигнал с инверсным спектром передается по телефонному каналу связи. На приемной стороне осуществляется обратная

процедура, восстанавливающая исходный спектр речевого сигнала. Неподготовленный слушатель воспринимает инверсную речь как нечленораздельный набор звуков. Однако после некоторой тренировки слуховой анализатор человека способен восстанавливать преобразованную речь и воспринимать на слух семантику речевого сообщения. Легко определяемый алгоритм преобразования спектра усложняют в коммутируемом маскираторе путем передачи части речевого сигнала без инверсии и с инверсией. Низкая стоимость маскираторов и их способность устойчиво работать в каналах связи плохого качества способствуют их достаточно широкому применению.

а) Исходный сигнал б) Преобразованный сигнал

Рис. 11.2. Принципы инверсии частотного спектра речевого сигнала

В скремблере, выполняющем частотные перестановки, спектр исходного речевого сигнала разделяется на несколько частотных полос равной или неравной ширины (в современных моделях число полос может достигать 10-15) и производится их перемешивание по некоторому алгоритму — ключу (рис. 11.3). При приеме

спектр сигнала восстанавливается в результате обратных процедур-

Другие виды преобразования носителя речевой информации реализуют временные методы технического закрытия с более высоким уровнем защиты информации. Инверсия кадра обеспечивается путем предварительного запоминания в памяти передающего скремблера отрезка речевого сообщения (кадра) длительностью Тк и считывание его (с передачей в телефонную линию) с конца кадра— инверсно. При приеме кадр речевого сообщения запоминается и считывается с устройства памяти в обратном порядке, что обеспечивает восстановление исходного сообщения. Для достижения неразборчивости речи необходимо, чтобы продолжительность кадра была не менее 250 мс. В этом случае суммарная продолжительность запоминания и инверсной передачи кадра составляет примерно 500 мс, что может создать заметные задержки сигнала при телефонном разговоре.

В процессе технического закрытия с временной перестановкой кадр речевого сообщения делится на отрезки (сегменты) длительностью т. каждый. Последовательность передачи в линию сегментов определяется (правилом) ключом, который должен быть известен приемной стороне (рис. 11.4).