- •1 Проблема захисту операційних систем

- •1.1Основні вимоги до безпеки комп’ютерних систем

- •1.2 Класифікація загроз безпеці комп’ютерних систем

- •1.2.1 Загроза за метою реалізації

- •1.2.2 Загроза за об’єктом атаки

- •1.2.3 Загроза за принципом впливу на кс

- •1.2.4 Загроза за характером впливу на кс та його об’єкти

- •1.2.5 Загроза через появи помилок захисту

- •1.2.6 Загроза за способом впливу на кс

- •1.2.7 Загроза за засобами атаки

- •1.2.8 Загроза за станом об’єкта атаки

- •1.3 Рівні (варіанти) захисту операційних систем

- •1.4 Об’єкти захисту в операційних системах

- •1.4.1 Захист пам’яті

- •1.4.2 Контроль доступу як захист даних та програм

- •1.6 Категорії зламщиків

- •1.7 Атаки на рівні операційних систем

- •1. Крадіжка пароля:

- •Контрольні питання

- •2 Характеристика найпоширеніших загроз безпеці комп’ютерних систем

- •2.1 Несанкціонований доступ (unauthorizedaccess) - нсд

- •2.2 Незаконне використання привілеїв

- •2.3 Атаки “салямі” (salami attack)

- •2.4 Приховані канали (convertchannels)

- •2.5 “Маскарад” (masquerade)

- •2.7 “Зламування системи” (break-in)

- •2.8 Шкідливе програмне забезпечення

- •2.8.2 Логічні бомби

- •2.8.3 Троянські коні (TrojanHorse)

- •2.8.4 Віруси

- •2.8.5 Черв’яки

- •2.8.6 Зомбі

- •2.8.7 "Жадібні" програми (greedy program)

- •2.8.8 Захоплювачі паролів (password grabber)

- •2.8.9 Утиліти схованого адміністрування (backdoor)

- •2.8.11 Конструктори вирусів

- •2.8.12 Поліморфні генератори

- •Контрольні питання

- •3 Віруси як шкідливе програмне забезпечення

- •3.1 Класифікація комп'ютерних вірусів

- •3.1.1 Віруси за середовищем їх існування

- •3.1.2 Віруси за способом зараження

- •3.1.3 Віруси за особливостями використовуваних алгоритмів

- •3.1.4 Віруси за деструктивними можливостями

- •3.2 Систематизація комп’ютерних вірусів

- •3.2.1 Класифікаційний код вірусу

- •3.2.2 Дескриптор вірусу

- •3.2.3 Сигнатура вірусу

- •3.3 Файлові віруси

- •3.3.1 Класифікаційний код файлового вірусу

- •Префікс файлового віруса

- •Кількісна характеристика

- •3.3.2 Дескриптор файлового вірусу.

- •3.3.3 Сигнатура файлового вірусу

- •3.3.4 Види файлових вірусів

- •Overwriting - віруси

- •Parasitic-віруси

- •Компаньйон-віруси

- •Link-віруси

- •Файлові хробаки

- •3.3.5 Алгоритм роботи файлового вірусу

- •3.3.6 Приклади файлових вірусів

- •3.4 Завантажувальні (бутові) віруси

- •3.4.1 Класифікаційний код завантажувального вірусу

- •Префікс

- •Кількісна характеристика

- •3.4.2 Дескриптор завантажувального вірусу

- •3.4.3 Сигнатура бутового вірусу.

- •3.4.4 Принцип дії завантажувальних вірусів

- •3.4.5 Розташування завантажувального вірусу

- •3.4.6 Алгоритм роботи завантажувального вірусу

- •Приклади завантажувальних вірусів Brain, сімейство

- •3.5 Макро-віруси

- •3.5.1 Причини зараження макро-вірусами

- •3.5.2 Загальні відомості про віруси в ms Office

- •3.5.3Принципи роботиWord/Excel/Office97-вірусів

- •Алгоритм роботи Word макро-вірусів

- •Алгоритм роботи Excel макро-вірусів

- •Алгоритм роботи вірусів для Access

- •3.5.6 Приклади макро-вірусів

- •3.6 Мережеві віруси

- •3.6.3 Скрипт-хробаки

- •3.6.4 Приклади мережевих вірусів

- •3.7 Стелс-віруси

- •3.7.1 Завантажувальні стелс-віруси

- •3.7.2 Файлові стелс-віруси

- •3.7.3 Макро-стелс-віруси

- •3.7.4 Приклади стелс-вірусів

- •Rasek, сімейство

- •3.8 Поліморфік-віруси

- •3.8.1 Поліморфні розшифровувачі

- •3.8.2 Рівні поліморфізму

- •3.8.3 Зміна виконуваного коду

- •Приклади поліморфік-вірусів

- •Predator (файлово-завантажувальні)

- •OneHalf, сімейство

- •Cheeba, сімейство

- •3.9 Способи захисту від вірусів

- •3.9.1 Систематичне архівування важливої інформації

- •3.9.2 Обмеження ненадійних контактів

- •3.9.3 Використання антивірусних програм

- •3.9.4 Види антивірусних програм

- •Сканери (scanner)

- •Монітори

- •Фаги (поліфаги) (scanner/cleaner, scaner/remover)

- •Ревізори

- •Антивірусні блокувальники

- •Іммунізатори або вакцини

- •Контрольні питання

- •4 Найпростіші методи захисту інформації в операційних системах

- •Установки і налаштування системи захисту

- •Періодичне очищення меню Документи (Documents)

- •Очистка і установка Корзини (RecycleBin)

- •Видалення або перейменування ярликів

- •Видалення і перейменування пунктів меню Start

- •Приховування Панелі задач

- •Захист від зміни і видалення файлів і папок

- •Резервне копіювання системи та шифрування дисків

- •4.2 Блокування доступу до комп’ютера за допомогою екранної заставки Wіndows

- •4.3 Використання пароля bіos

- •Захист за допомогою bіos

- •Встановленняпароля award bіos

- •Встановлення пароля amі bіos

- •Обхід пароля bіos

- •Використання утиліти debug

- •4.4Програмні продукти для найпростішого захисту

- •4.5 Відновлення інформації після сбоїв

- •Програма EasyRecovery Pro

- •Програма FinalData

- •Програма GetDataBack

- •Контрольні питання

- •5 Пакування, архівація і шифрування даних в операційних системах

- •5.1 Історичні відомості

- •5.2.1 Стискання виконуваних файлів

- •5.2.2 Стискання динамічних бібліотек

- •5.3 Продуктивність пакування файлів

- •5.4 Принципи роботи програм-архіваторів

- •Програми архівації файлів

- •Шифрування файлів у програмах Microsoft

- •Контрольні питання

- •6 Ідентифікація користувача

- •6.1 Основні методи ідентифікації

- •6.2 Ідентифікація за клавіатурним почерком

- •6.2.1 Настроювання

- •6.2.2 Ідентифікація за набором ключової фрази

- •6.2.3 Ідентифікація за “довільним” текстом

- •13.3 Інші способи ідентифікації

- •13.4 Графологічні можливості комп’ютера

- •13.5 Клавіатурні шпигуни

- •13.6 Програми для виявлення клавіатурних шпигунів

- •7.2.3 Загрози подолання парольного захисту

- •Парольні зламщики і методи їх роботи

- •Злам парольного захисту операційної системиUnix

- •Парольний захистWindows 95/98 і його ненадійність

- •Захист від несанкціонованого завантаження Windows 95/98

- •Запобігання кешуванню паролів в Windows95/98

- •Парольний захист вWindowsNt Формування, зберігання і використання паролів в Windows nt

- •Можливі атаки на базу даних sam

- •Деякі методи захисту від парольних зламщиків

1.4.2 Контроль доступу як захист даних та програм

Міри по контролю доступу можна розбити на дві категорії:

Контроль доступу, що здійснюється по відношенню до користувача. Його часто називають аутентифікацією, що не зовсім правильно, оскільки цей термін широко використовується у зв’язку з аутентифікацією повідомлень, тобто може бути використаний для різних цілей. Найбільш розповсюджений контроль доступу користувача – це процедура реєстрації, при якій користувачеві необхідно ввести свій ідентифікатор та пароль. Система ж дозволить увійти лише тоді, коли його ідентифікатор співпаде з відомим системі і коли користувач знає пароль, пов’язаний з цим ідентифікатором.

Контроль доступу, орієнтований на дані, полягає в тому, що кожному користувачеві може відповідати профіль, в якому вказуються дозволені операції і режими доступу до файлів.

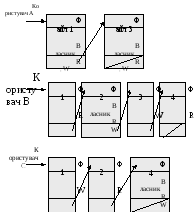

Система управління файлами або базою даних базується на загальній моделі під назвою матриці доступу (access matrix) (рис.3). В неї входять:

суб’єкти – ідентифікатори окремих користувачів та груп користувачів, хоча контроль доступу може виконуватись і не по відношенню до користувачів, а по відношенню до терміналів, вузлів, додатків;

об’єкти – все те, до чого доступ контролюється (файли, програми, сегменти пам’яті);

права доступу – спосіб, за допомогою якого суб’єкт здійснює доступ до об’єкта (зчитування, записування, виконання).

|

|

Файл 1 |

Файл 2 |

Файл 3 |

Файл 4 |

Обліковий запис 1 |

Обліковий запис 2 |

|

Користувач А |

Власник R W |

|

Власник R W |

|

Кредит запитів |

|

|

Користувач В |

R |

Власник |

W |

R |

Дебет запитів |

Кредит запитів |

|

Користувач С |

R W |

R |

|

Власник R W |

|

Дебет запитів |

|

Рисунок 3 - Матриця доступу | ||||||

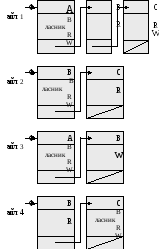

На практиці матриця доступу застосовується рідко. Як правило, при реалізації вона розкладається одним з двох способів.

Списки контроля доступу (access control list) – матриця доступу розкладається за стовпчиками, і тоді кожному об’єкту відповідає список, в якому перелічені користувачі, а також вказані їх права доступу (рис.4,а).

|

|

|

|

а) Списки управління доступом для файлів з матриці доступу |

б) Списки (мандати) можливостей для файлів з матриці доступу |

|

Рисунок 4 - Приклад структур управління доступом | |

Мандати можливостей (capabilitytickets),або списки можливостей – вони отримуються в результаті розкладання матриці доступу за рядками (рис.4,б). В мандаті можливостей вказані об’єкти і операції, санкціоновані для даного користувача.

Оскільки мандати можливостей можуть бути розсіяні по системі, вони є більшою проблемою для безпеки, ніж списки контролю доступу, а тому зберігати їх треба в області пам’яті, що є недоступною для користувача.

1.6 Категорії зламщиків

Зламщики (хакери, крекери) є найбільш відомою загрозою для безпеки операційних систем (інший вид загроз – це віруси). Ідентифікують такі класи зламщиків:

удавальник (рос. “притворщик”) – особа, що не має повноважень щодо використання комп’ютера, яка проникає в систему, не дивлячись на контроль доступу системи, і використовує обліковий запис законного користувача. Удавальник – це, як правило, стороння людина;

правопорушник – законний користувач (зазвичай не стороння людина), що отримує доступ до даних, програм та ресурсів, до яких у нього немає доступу, або той, у якого є доступ, але він зловживає своїми привілеями;

таємний користувач – особа, яка заволоділа управлінням в режимі суперкористувача і використовує його для того, щоб запобігти аудита і перебороти контроль доступу, або для запобігання збору даних щодо аудита. Це може бути як стороння людина, так і не стороння.

Наслідки атак зловмисників можуть бути різними – від незначних до досить таки серйозних. Внизу шкали зламщиків розташовані ті, які хочуть просто використати мережі і дізнатись, що і де знаходиться. На протилежному кінці шкали розміщуються індивідууми, що намагаються прочитати службові дані, використати несанкціоновану зміну даних або зруйнувати систему.