- •1 Проблема захисту операційних систем

- •1.1Основні вимоги до безпеки комп’ютерних систем

- •1.2 Класифікація загроз безпеці комп’ютерних систем

- •1.2.1 Загроза за метою реалізації

- •1.2.2 Загроза за об’єктом атаки

- •1.2.3 Загроза за принципом впливу на кс

- •1.2.4 Загроза за характером впливу на кс та його об’єкти

- •1.2.5 Загроза через появи помилок захисту

- •1.2.6 Загроза за способом впливу на кс

- •1.2.7 Загроза за засобами атаки

- •1.2.8 Загроза за станом об’єкта атаки

- •1.3 Рівні (варіанти) захисту операційних систем

- •1.4 Об’єкти захисту в операційних системах

- •1.4.1 Захист пам’яті

- •1.4.2 Контроль доступу як захист даних та програм

- •1.6 Категорії зламщиків

- •1.7 Атаки на рівні операційних систем

- •1. Крадіжка пароля:

- •Контрольні питання

- •2 Характеристика найпоширеніших загроз безпеці комп’ютерних систем

- •2.1 Несанкціонований доступ (unauthorizedaccess) - нсд

- •2.2 Незаконне використання привілеїв

- •2.3 Атаки “салямі” (salami attack)

- •2.4 Приховані канали (convertchannels)

- •2.5 “Маскарад” (masquerade)

- •2.7 “Зламування системи” (break-in)

- •2.8 Шкідливе програмне забезпечення

- •2.8.2 Логічні бомби

- •2.8.3 Троянські коні (TrojanHorse)

- •2.8.4 Віруси

- •2.8.5 Черв’яки

- •2.8.6 Зомбі

- •2.8.7 "Жадібні" програми (greedy program)

- •2.8.8 Захоплювачі паролів (password grabber)

- •2.8.9 Утиліти схованого адміністрування (backdoor)

- •2.8.11 Конструктори вирусів

- •2.8.12 Поліморфні генератори

- •Контрольні питання

- •3 Віруси як шкідливе програмне забезпечення

- •3.1 Класифікація комп'ютерних вірусів

- •3.1.1 Віруси за середовищем їх існування

- •3.1.2 Віруси за способом зараження

- •3.1.3 Віруси за особливостями використовуваних алгоритмів

- •3.1.4 Віруси за деструктивними можливостями

- •3.2 Систематизація комп’ютерних вірусів

- •3.2.1 Класифікаційний код вірусу

- •3.2.2 Дескриптор вірусу

- •3.2.3 Сигнатура вірусу

- •3.3 Файлові віруси

- •3.3.1 Класифікаційний код файлового вірусу

- •Префікс файлового віруса

- •Кількісна характеристика

- •3.3.2 Дескриптор файлового вірусу.

- •3.3.3 Сигнатура файлового вірусу

- •3.3.4 Види файлових вірусів

- •Overwriting - віруси

- •Parasitic-віруси

- •Компаньйон-віруси

- •Link-віруси

- •Файлові хробаки

- •3.3.5 Алгоритм роботи файлового вірусу

- •3.3.6 Приклади файлових вірусів

- •3.4 Завантажувальні (бутові) віруси

- •3.4.1 Класифікаційний код завантажувального вірусу

- •Префікс

- •Кількісна характеристика

- •3.4.2 Дескриптор завантажувального вірусу

- •3.4.3 Сигнатура бутового вірусу.

- •3.4.4 Принцип дії завантажувальних вірусів

- •3.4.5 Розташування завантажувального вірусу

- •3.4.6 Алгоритм роботи завантажувального вірусу

- •Приклади завантажувальних вірусів Brain, сімейство

- •3.5 Макро-віруси

- •3.5.1 Причини зараження макро-вірусами

- •3.5.2 Загальні відомості про віруси в ms Office

- •3.5.3Принципи роботиWord/Excel/Office97-вірусів

- •Алгоритм роботи Word макро-вірусів

- •Алгоритм роботи Excel макро-вірусів

- •Алгоритм роботи вірусів для Access

- •3.5.6 Приклади макро-вірусів

- •3.6 Мережеві віруси

- •3.6.3 Скрипт-хробаки

- •3.6.4 Приклади мережевих вірусів

- •3.7 Стелс-віруси

- •3.7.1 Завантажувальні стелс-віруси

- •3.7.2 Файлові стелс-віруси

- •3.7.3 Макро-стелс-віруси

- •3.7.4 Приклади стелс-вірусів

- •Rasek, сімейство

- •3.8 Поліморфік-віруси

- •3.8.1 Поліморфні розшифровувачі

- •3.8.2 Рівні поліморфізму

- •3.8.3 Зміна виконуваного коду

- •Приклади поліморфік-вірусів

- •Predator (файлово-завантажувальні)

- •OneHalf, сімейство

- •Cheeba, сімейство

- •3.9 Способи захисту від вірусів

- •3.9.1 Систематичне архівування важливої інформації

- •3.9.2 Обмеження ненадійних контактів

- •3.9.3 Використання антивірусних програм

- •3.9.4 Види антивірусних програм

- •Сканери (scanner)

- •Монітори

- •Фаги (поліфаги) (scanner/cleaner, scaner/remover)

- •Ревізори

- •Антивірусні блокувальники

- •Іммунізатори або вакцини

- •Контрольні питання

- •4 Найпростіші методи захисту інформації в операційних системах

- •Установки і налаштування системи захисту

- •Періодичне очищення меню Документи (Documents)

- •Очистка і установка Корзини (RecycleBin)

- •Видалення або перейменування ярликів

- •Видалення і перейменування пунктів меню Start

- •Приховування Панелі задач

- •Захист від зміни і видалення файлів і папок

- •Резервне копіювання системи та шифрування дисків

- •4.2 Блокування доступу до комп’ютера за допомогою екранної заставки Wіndows

- •4.3 Використання пароля bіos

- •Захист за допомогою bіos

- •Встановленняпароля award bіos

- •Встановлення пароля amі bіos

- •Обхід пароля bіos

- •Використання утиліти debug

- •4.4Програмні продукти для найпростішого захисту

- •4.5 Відновлення інформації після сбоїв

- •Програма EasyRecovery Pro

- •Програма FinalData

- •Програма GetDataBack

- •Контрольні питання

- •5 Пакування, архівація і шифрування даних в операційних системах

- •5.1 Історичні відомості

- •5.2.1 Стискання виконуваних файлів

- •5.2.2 Стискання динамічних бібліотек

- •5.3 Продуктивність пакування файлів

- •5.4 Принципи роботи програм-архіваторів

- •Програми архівації файлів

- •Шифрування файлів у програмах Microsoft

- •Контрольні питання

- •6 Ідентифікація користувача

- •6.1 Основні методи ідентифікації

- •6.2 Ідентифікація за клавіатурним почерком

- •6.2.1 Настроювання

- •6.2.2 Ідентифікація за набором ключової фрази

- •6.2.3 Ідентифікація за “довільним” текстом

- •13.3 Інші способи ідентифікації

- •13.4 Графологічні можливості комп’ютера

- •13.5 Клавіатурні шпигуни

- •13.6 Програми для виявлення клавіатурних шпигунів

- •7.2.3 Загрози подолання парольного захисту

- •Парольні зламщики і методи їх роботи

- •Злам парольного захисту операційної системиUnix

- •Парольний захистWindows 95/98 і його ненадійність

- •Захист від несанкціонованого завантаження Windows 95/98

- •Запобігання кешуванню паролів в Windows95/98

- •Парольний захист вWindowsNt Формування, зберігання і використання паролів в Windows nt

- •Можливі атаки на базу даних sam

- •Деякі методи захисту від парольних зламщиків

Компаньйон-віруси

До категорії "компаньйон" відносяться віруси, які не змінюють файлів, що заражаються. Алгоритм роботи цих вірусів полягає в тому, що для файла, який заражається, створюється файл-двійник, причому при запуску зараженого файлу керування одержує саме цей двійник, тобто вірус.

Найбільш поширені компаньйон-віруси, що використовують особливість DOS першим виконувати .COM-файл, якщо в одному каталозі присутні два файли з тим самим ім'ям, але різними расширеннями імені – .COM і .EXE. Такі віруси створюють для EXE-файлів файли-супутники, що мають те ж саме ім'я, але з розширенням .COM, наприклад, для файлу XCOPY.EXE створюється файл XCOPY.COM. Вірус записується в COM-файл і ніяк не змінює EXE-файл. При запуску такого файлу DOS першим знайде і виконає COM-файл, тобто вірус, який потім запустить і EXE-файл. Деякі віруси використовують не тільки варіант COM-EXE, але також і BAT-COM-EXE.

Другу групу складають віруси, що при зараженні перейменовують файл у яке-небудь інше ім'я, запам'ятовують його (для наступного запуску файла-хазяїна) і записують свій код на диск під іменем файла, що заражається. Наприклад, XCOPY.EXE перейменовується в XCOPY.EXD, а вірус записується під ім'ям XCOPY.EXE. При запуску керування одержує код вірусу, що потім запускає оригінальний XCOPY, що зберігається під ім'ям XCOPY.EXD. Цікавий той факт, що даний метод працює, напевно, у всіх операційних системах: в DOS, в Windows і OS/2.

У третю групу входять так називані "Path-companion" віруси, що "грають" на особливостях PATH.Вони або записують свій код під іменемзараженого файлу, але "вище" на один рівень PATH (ОС, таким чином, першим знайде і запустить файл-вірус), або переносять файл-жертву на один підкаталог вище і т.д.

Можливе існування й інших типи компаньйонів-вірусів, що використовують інші оригінальні чи ідеї особливості інших операційних систем.

Link-віруси

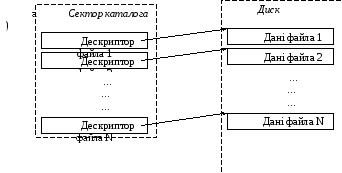

Link-віруси, як і компаньйон-віруси не змінюють фізичного вмісту файлів, однак під час запуску зараженого файла "змушують" ОС виконати свій код. Цієї мети вони досягають модифікацією необхідних полів файлової системи. На сьогоднішній день відомий єдиний тип Link-вірусів – віруси сімейства "Dir_II". При зараженні системи вони записують своє тіло в останній кластер логічного диска. При зараженні файлу віруси коректують лише номер першого кластера файла, розташований у відповідному секторі каталогу. Новий початковий кластер файлабуде вказувати на кластер, що містить тіло вірусу. Отже, при зараженні файлів їх довжини і вміст кластерів диска, що містять ці файли, не змінюються, а на всі заражені файли на одному логічному диску буде приходитися тільки одна копія вірусу.

Таким

чином, дозараження дані каталогу

зберігають адресупершого

кластера файлу (рис.9,а), апісля зараження дані

каталогувказуютьна

вірус, тобто при запуску файлу керування

одержують несамі ф айли,

а вірус (рис.9,б).

айли,

а вірус (рис.9,б).

Файлові хробаки

Файлові хробаки (worms) є, у деякому сенсі, різновидом компаньйон-вірусів, але при цьому ніяким чином не пов'язують свою присутність з якимось виконуваним файлом. При розмноженні вони лише копіюють свій код у які-небудь каталоги дисків у надії, що ці нові копії будуть колись запущені користувачем. Іноді ці віруси дають своїм копіям спеціальні імена, щоб підштовхнути користувача на запуск своєї копії,наприклад, INSTALL.EXE чи WINSTART.BAT.

Існують віруси-хробаки, що використовують досить незвичайні прийоми, наприклад, записують свої копії в архіви (ARJ, ZIP та ін.). До таких вірусів відносяться "ArjVirus" і "Winstart". Деякі віруси записують команду запуску зараженого файлу в BAT-файли (наприклад, "Worm.Info").

Не слід плутати файлові віруси-хробакиз мережними хробаками. Перші використовують тільки файлові функції якої-небудьОС, другі ж при своєму розмноженні користуються мережними протоколами.

OBJ-, LIB-віруси і віруси у вихідних текстах

Віруси, що заражають бібліотеки компіляторів, об'єктні модулі і вихідні тексти програм досить екзотичніі практично не поширені. Усього їх біля десятка.

Віруси, що заражають OBJ- і LIB-файли, записують у них свій код у форматі об'єктного модуля чибібліотеки. Заражений файл, таким чином, не є виконуваним і нездатний на подальше поширення вірусу у своєму поточному стані. Носієм же "живого" вірусу стає COM- чи EXE-файл, одержуваний у процесі лінковки зараженого OBJ/LIB-файлу з іншими об'єктними модулями і бібліотеками. Таким чином, вірус поширюється в два етапи:на першому заражаються OBJ/LIB-файли, на другому етапі (лінковка) виходить працездатний вірус.

Зараження вихідних текстів програм є логічним продовженням попереднього методу розмноження. При цьому вірус додає до вихідних текстів свій вихідний код (у цьому випадку вірус повиненмістити його у своєму тілі) чи свій шістнадцятковий дамп (що технічно легше). Заражений файл здатний на подальше поширення вірусу тільки після компіляції і лінковки (віруси "SrcVir", "Urphin").