- •1 Проблема захисту операційних систем

- •1.1Основні вимоги до безпеки комп’ютерних систем

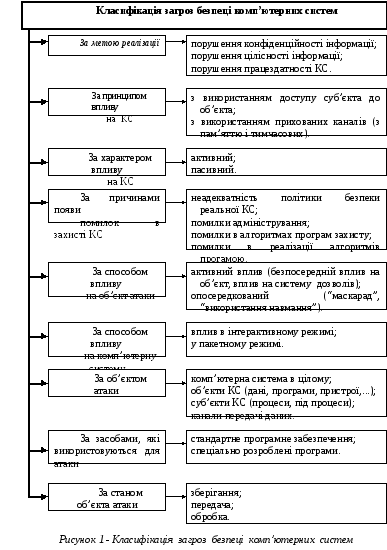

- •1.2 Класифікація загроз безпеці комп’ютерних систем

- •1.2.1 Загроза за метою реалізації

- •1.2.2 Загроза за об’єктом атаки

- •1.2.3 Загроза за принципом впливу на кс

- •1.2.4 Загроза за характером впливу на кс та його об’єкти

- •1.2.5 Загроза через появи помилок захисту

- •1.2.6 Загроза за способом впливу на кс

- •1.2.7 Загроза за засобами атаки

- •1.2.8 Загроза за станом об’єкта атаки

- •1.3 Рівні (варіанти) захисту операційних систем

- •1.4 Об’єкти захисту в операційних системах

- •1.4.1 Захист пам’яті

- •1.4.2 Контроль доступу як захист даних та програм

- •1.6 Категорії зламщиків

- •1.7 Атаки на рівні операційних систем

- •1. Крадіжка пароля:

- •Контрольні питання

- •2 Характеристика найпоширеніших загроз безпеці комп’ютерних систем

- •2.1 Несанкціонований доступ (unauthorizedaccess) - нсд

- •2.2 Незаконне використання привілеїв

- •2.3 Атаки “салямі” (salami attack)

- •2.4 Приховані канали (convertchannels)

- •2.5 “Маскарад” (masquerade)

- •2.7 “Зламування системи” (break-in)

- •2.8 Шкідливе програмне забезпечення

- •2.8.2 Логічні бомби

- •2.8.3 Троянські коні (TrojanHorse)

- •2.8.4 Віруси

- •2.8.5 Черв’яки

- •2.8.6 Зомбі

- •2.8.7 "Жадібні" програми (greedy program)

- •2.8.8 Захоплювачі паролів (password grabber)

- •2.8.9 Утиліти схованого адміністрування (backdoor)

- •2.8.11 Конструктори вирусів

- •2.8.12 Поліморфні генератори

- •Контрольні питання

- •3 Віруси як шкідливе програмне забезпечення

- •3.1 Класифікація комп'ютерних вірусів

- •3.1.1 Віруси за середовищем їх існування

- •3.1.2 Віруси за способом зараження

- •3.1.3 Віруси за особливостями використовуваних алгоритмів

- •3.1.4 Віруси за деструктивними можливостями

- •3.2 Систематизація комп’ютерних вірусів

- •3.2.1 Класифікаційний код вірусу

- •3.2.2 Дескриптор вірусу

- •3.2.3 Сигнатура вірусу

- •3.3 Файлові віруси

- •3.3.1 Класифікаційний код файлового вірусу

- •Префікс файлового віруса

- •Кількісна характеристика

- •3.3.2 Дескриптор файлового вірусу.

- •3.3.3 Сигнатура файлового вірусу

- •3.3.4 Види файлових вірусів

- •Overwriting - віруси

- •Parasitic-віруси

- •Компаньйон-віруси

- •Link-віруси

- •Файлові хробаки

- •3.3.5 Алгоритм роботи файлового вірусу

- •3.3.6 Приклади файлових вірусів

- •3.4 Завантажувальні (бутові) віруси

- •3.4.1 Класифікаційний код завантажувального вірусу

- •Префікс

- •Кількісна характеристика

- •3.4.2 Дескриптор завантажувального вірусу

- •3.4.3 Сигнатура бутового вірусу.

- •3.4.4 Принцип дії завантажувальних вірусів

- •3.4.5 Розташування завантажувального вірусу

- •3.4.6 Алгоритм роботи завантажувального вірусу

- •Приклади завантажувальних вірусів Brain, сімейство

- •3.5 Макро-віруси

- •3.5.1 Причини зараження макро-вірусами

- •3.5.2 Загальні відомості про віруси в ms Office

- •3.5.3Принципи роботиWord/Excel/Office97-вірусів

- •Алгоритм роботи Word макро-вірусів

- •Алгоритм роботи Excel макро-вірусів

- •Алгоритм роботи вірусів для Access

- •3.5.6 Приклади макро-вірусів

- •3.6 Мережеві віруси

- •3.6.3 Скрипт-хробаки

- •3.6.4 Приклади мережевих вірусів

- •3.7 Стелс-віруси

- •3.7.1 Завантажувальні стелс-віруси

- •3.7.2 Файлові стелс-віруси

- •3.7.3 Макро-стелс-віруси

- •3.7.4 Приклади стелс-вірусів

- •Rasek, сімейство

- •3.8 Поліморфік-віруси

- •3.8.1 Поліморфні розшифровувачі

- •3.8.2 Рівні поліморфізму

- •3.8.3 Зміна виконуваного коду

- •Приклади поліморфік-вірусів

- •Predator (файлово-завантажувальні)

- •OneHalf, сімейство

- •Cheeba, сімейство

- •3.9 Способи захисту від вірусів

- •3.9.1 Систематичне архівування важливої інформації

- •3.9.2 Обмеження ненадійних контактів

- •3.9.3 Використання антивірусних програм

- •3.9.4 Види антивірусних програм

- •Сканери (scanner)

- •Монітори

- •Фаги (поліфаги) (scanner/cleaner, scaner/remover)

- •Ревізори

- •Антивірусні блокувальники

- •Іммунізатори або вакцини

- •Контрольні питання

- •4 Найпростіші методи захисту інформації в операційних системах

- •Установки і налаштування системи захисту

- •Періодичне очищення меню Документи (Documents)

- •Очистка і установка Корзини (RecycleBin)

- •Видалення або перейменування ярликів

- •Видалення і перейменування пунктів меню Start

- •Приховування Панелі задач

- •Захист від зміни і видалення файлів і папок

- •Резервне копіювання системи та шифрування дисків

- •4.2 Блокування доступу до комп’ютера за допомогою екранної заставки Wіndows

- •4.3 Використання пароля bіos

- •Захист за допомогою bіos

- •Встановленняпароля award bіos

- •Встановлення пароля amі bіos

- •Обхід пароля bіos

- •Використання утиліти debug

- •4.4Програмні продукти для найпростішого захисту

- •4.5 Відновлення інформації після сбоїв

- •Програма EasyRecovery Pro

- •Програма FinalData

- •Програма GetDataBack

- •Контрольні питання

- •5 Пакування, архівація і шифрування даних в операційних системах

- •5.1 Історичні відомості

- •5.2.1 Стискання виконуваних файлів

- •5.2.2 Стискання динамічних бібліотек

- •5.3 Продуктивність пакування файлів

- •5.4 Принципи роботи програм-архіваторів

- •Програми архівації файлів

- •Шифрування файлів у програмах Microsoft

- •Контрольні питання

- •6 Ідентифікація користувача

- •6.1 Основні методи ідентифікації

- •6.2 Ідентифікація за клавіатурним почерком

- •6.2.1 Настроювання

- •6.2.2 Ідентифікація за набором ключової фрази

- •6.2.3 Ідентифікація за “довільним” текстом

- •13.3 Інші способи ідентифікації

- •13.4 Графологічні можливості комп’ютера

- •13.5 Клавіатурні шпигуни

- •13.6 Програми для виявлення клавіатурних шпигунів

- •7.2.3 Загрози подолання парольного захисту

- •Парольні зламщики і методи їх роботи

- •Злам парольного захисту операційної системиUnix

- •Парольний захистWindows 95/98 і його ненадійність

- •Захист від несанкціонованого завантаження Windows 95/98

- •Запобігання кешуванню паролів в Windows95/98

- •Парольний захист вWindowsNt Формування, зберігання і використання паролів в Windows nt

- •Можливі атаки на базу даних sam

- •Деякі методи захисту від парольних зламщиків

1 проблема захисту операційних систем 7

1.1 Основні вимоги до безпеки комп’ютерних систем 7

1.2 Класифікація загроз безпеці комп’ютерних систем 8

1.3 Рівні (варіанти) захисту операційних систем 16

1.4 Об’єкти захисту в операційних системах 16

1.6 Категорії зламщиків 19

1.7 Атаки на рівні операційних систем 20

2 Характеристика найпоширеніших загроз безпеці комп’ютерних систем 23

2.1 Несанкціонований доступ (unauthorized access) - НСД 23

2.2 Незаконне використання привілеїв 23

2.3 Атаки “салямі” (salami attack) 24

2.4 Приховані канали (convert channels) 24

2.5 “Маскарад” (masquerade) 25

2.6 “Збір сміття” 26

2.7 “Зламування системи” (break-in) 27

2.8 Шкідливе програмне забезпечення 29

Контрольні питання 39

3 Віруси як шкідливе програмне забезпечення 40

3.1 Класифікація комп'ютерних вірусів 40

3.2 Систематизація комп’ютерних вірусів 41

3.3 Файлові віруси 45

3.3.5 Алгоритм роботи файлового вірусу 56

3.4 Завантажувальні (бутові) віруси 58

3.5 Макро-віруси 66

3.6 Мережеві віруси 73

3.7 Стелс-віруси 77

3.8 Поліморфік-віруси 79

3.9 Способи захисту від вірусів 86

Контрольні питання 93

4 найпростіші методи захисту інформації в операційних системах 96

4.1Установки і налаштування системи захисту 96

4.2 Блокування доступу до комп’ютера за допомогою екранної заставки Wіndows 100

4.5 Відновлення інформації після сбоїв 108

Контрольні питання 110

5 Пакування, архівація і шифрування даних в операційних системах 111

5.1 Історичні відомості 111

5.2 Стискання файлів під Windows 9x\NT 111

5.3 Продуктивність пакування файлів 113

5.4 Принципи роботи програм-архіваторів 114

5.5 Програми архівації файлів 115

5.6Шифрування файлів у програмах Microsoft 119

5.7Encrypted File System 121

Контрольні питання 121

6 Ідентифікація користувача 122

6.1 Основні методи ідентифікації 122

6.2 Ідентифікація за клавіатурним почерком 122

13.3 Інші способи ідентифікації 125

13.4 Графологічні можливості комп’ютера 125

13.5 Клавіатурні шпигуни 126

13.6 Програми для виявлення клавіатурних шпигунів 128

Парольні зламщики і методи їх роботи 132

Злам парольного захисту операційної системи UNIX 133

Парольний захист Windows 95/98 і його ненадійність 134

Парольний захист в Windows NT 137

1 Проблема захисту операційних систем

1.1Основні вимоги до безпеки комп’ютерних систем

Для розуміння того, якого родузагрозамможуть підлягати комп’ютерні системи, визначимо вимоги до безпеки. Зазвичай висувають такі основні чотири вимоги.

Конфіденційність. Згідно цій вимозі, інформацію від комп’ютерних систем (КС) можуть отримувати тільки авторизовані особи. Це включає в себе виведення на друк або на екран та інші форми подання інформації, в тому числі і саме виявлення існування об’єкту.

Цілісність. Передбачається, що характеристики КС можуть змінювати лише авторизовані особи. Під змінами тут маються на увазі запис, редагування, зміна статусу, видалення і створення нових об’єктів.

Доступність. Необхідно, щоб характеристики КС були доступними авторизованим особам.

Аутентичність. Комп’ютерна система повинна мати можливість перевіряти ідентичність користувача.

Сучасні комп’ютерні системи – це складний механізм, що складається з великої кількості компонентів різного ступеня автономності, які пов’язані між собою, і даних, якими вони обмінюються. Практично кожний механізм може вийти з ладу або піддатися зовнішньому впливу.

Загроза безпеці - потенційно можливий вплив на КС, який може прямо або побічно завдати шкоди користувачам або власникам КС.

Атака - реалізація загрози.

1.2 Класифікація загроз безпеці комп’ютерних систем

Загрози безпеці КС, враховуючи тільки навмисні загрози, можна класифікувати за ознаками, які наведені на рис.1.

1.2.1 Загроза за метою реалізації

Розглянемо роботу КС в процесі надання інформації.

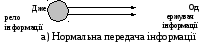

Взагалі, інформація якимось чином надходить від джерела (наприклад, від файла, від області основної пам’яті) до одержувача (наприклад, до іншого файла або до користувача) (рис.2,а). В залежності від того, як ця інформація надається, розрізняють чотири категорії атак:

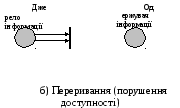

Переривання, порушення працездатності КС(часткове або повне), тобто виведення з ладу або некоректна зміна режимів роботи КС чи заміна, в результаті чого отримуються невірні результати, КС не може правильно обробляти інформацію. Відмова від потоку інформації, тобто одна з взаємодіючих сторін не визнає факт передачі або прийому повідомлень, замовлень, фінансових узгоджень, донесень.

Компоненти системи виходять з ладу, стають недоступними або непридатними (рис.2,б). Метою цієї атаки є порушення доступності. Щодо даних, то інформація, яка зберігається і обробляється на комп’ютері, може мати велику цінність для її власника, і її використання іншими особами наносить значну шкоду власнику.

|

| |

|

|

|

|

|

|

|

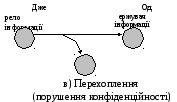

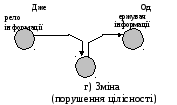

Рисунок 2 - Загрози безпеці КС за метою реалізації

| |

Перехоплення. Це атака, метою якої є порушення конфіденційності, в результаті чого доступ до компонентів системи отримують несанкціоновані сторони (рис.2,в). В ролі несанкціонованої сторони може бути особа, програма або комп’ютер. Прикладом цього можуть бути перехоплення повідомлень по мережі, незаконне копіювання файлів або програм.

Зміна (повна або часткова, компрометація або дезінформація). Несанкціонована сторона не тільки отримує доступ до системи та її об’єктів, але й втручається в роботу її компонентів (рис.2,г). Метою цієї атаки є порушення цілісності. Приклади: заміна значень у файлі даних, зміна програми таким чином, що вона працюватиме по-іншому, зміна вмісту переданих по мережі повідомлень. Цінна інформація може бути втрачена або знецінена шляхом її незаконного вилучення або модифікації;

Підробка. Несанкціонована сторона розміщує в системі підроблені об’єкти (рис.2,д). Метою цієї атаки є порушення аутентичності. Прикладами можуть служити розміщення в мережі підробних повідомлень або додавання записів у файл.