- •1 Проблема захисту операційних систем

- •1.1Основні вимоги до безпеки комп’ютерних систем

- •1.2 Класифікація загроз безпеці комп’ютерних систем

- •1.2.1 Загроза за метою реалізації

- •1.2.2 Загроза за об’єктом атаки

- •1.2.3 Загроза за принципом впливу на кс

- •1.2.4 Загроза за характером впливу на кс та його об’єкти

- •1.2.5 Загроза через появи помилок захисту

- •1.2.6 Загроза за способом впливу на кс

- •1.2.7 Загроза за засобами атаки

- •1.2.8 Загроза за станом об’єкта атаки

- •1.3 Рівні (варіанти) захисту операційних систем

- •1.4 Об’єкти захисту в операційних системах

- •1.4.1 Захист пам’яті

- •1.4.2 Контроль доступу як захист даних та програм

- •1.6 Категорії зламщиків

- •1.7 Атаки на рівні операційних систем

- •1. Крадіжка пароля:

- •Контрольні питання

- •2 Характеристика найпоширеніших загроз безпеці комп’ютерних систем

- •2.1 Несанкціонований доступ (unauthorizedaccess) - нсд

- •2.2 Незаконне використання привілеїв

- •2.3 Атаки “салямі” (salami attack)

- •2.4 Приховані канали (convertchannels)

- •2.5 “Маскарад” (masquerade)

- •2.7 “Зламування системи” (break-in)

- •2.8 Шкідливе програмне забезпечення

- •2.8.2 Логічні бомби

- •2.8.3 Троянські коні (TrojanHorse)

- •2.8.4 Віруси

- •2.8.5 Черв’яки

- •2.8.6 Зомбі

- •2.8.7 "Жадібні" програми (greedy program)

- •2.8.8 Захоплювачі паролів (password grabber)

- •2.8.9 Утиліти схованого адміністрування (backdoor)

- •2.8.11 Конструктори вирусів

- •2.8.12 Поліморфні генератори

- •Контрольні питання

- •3 Віруси як шкідливе програмне забезпечення

- •3.1 Класифікація комп'ютерних вірусів

- •3.1.1 Віруси за середовищем їх існування

- •3.1.2 Віруси за способом зараження

- •3.1.3 Віруси за особливостями використовуваних алгоритмів

- •3.1.4 Віруси за деструктивними можливостями

- •3.2 Систематизація комп’ютерних вірусів

- •3.2.1 Класифікаційний код вірусу

- •3.2.2 Дескриптор вірусу

- •3.2.3 Сигнатура вірусу

- •3.3 Файлові віруси

- •3.3.1 Класифікаційний код файлового вірусу

- •Префікс файлового віруса

- •Кількісна характеристика

- •3.3.2 Дескриптор файлового вірусу.

- •3.3.3 Сигнатура файлового вірусу

- •3.3.4 Види файлових вірусів

- •Overwriting - віруси

- •Parasitic-віруси

- •Компаньйон-віруси

- •Link-віруси

- •Файлові хробаки

- •3.3.5 Алгоритм роботи файлового вірусу

- •3.3.6 Приклади файлових вірусів

- •3.4 Завантажувальні (бутові) віруси

- •3.4.1 Класифікаційний код завантажувального вірусу

- •Префікс

- •Кількісна характеристика

- •3.4.2 Дескриптор завантажувального вірусу

- •3.4.3 Сигнатура бутового вірусу.

- •3.4.4 Принцип дії завантажувальних вірусів

- •3.4.5 Розташування завантажувального вірусу

- •3.4.6 Алгоритм роботи завантажувального вірусу

- •Приклади завантажувальних вірусів Brain, сімейство

- •3.5 Макро-віруси

- •3.5.1 Причини зараження макро-вірусами

- •3.5.2 Загальні відомості про віруси в ms Office

- •3.5.3Принципи роботиWord/Excel/Office97-вірусів

- •Алгоритм роботи Word макро-вірусів

- •Алгоритм роботи Excel макро-вірусів

- •Алгоритм роботи вірусів для Access

- •3.5.6 Приклади макро-вірусів

- •3.6 Мережеві віруси

- •3.6.3 Скрипт-хробаки

- •3.6.4 Приклади мережевих вірусів

- •3.7 Стелс-віруси

- •3.7.1 Завантажувальні стелс-віруси

- •3.7.2 Файлові стелс-віруси

- •3.7.3 Макро-стелс-віруси

- •3.7.4 Приклади стелс-вірусів

- •Rasek, сімейство

- •3.8 Поліморфік-віруси

- •3.8.1 Поліморфні розшифровувачі

- •3.8.2 Рівні поліморфізму

- •3.8.3 Зміна виконуваного коду

- •Приклади поліморфік-вірусів

- •Predator (файлово-завантажувальні)

- •OneHalf, сімейство

- •Cheeba, сімейство

- •3.9 Способи захисту від вірусів

- •3.9.1 Систематичне архівування важливої інформації

- •3.9.2 Обмеження ненадійних контактів

- •3.9.3 Використання антивірусних програм

- •3.9.4 Види антивірусних програм

- •Сканери (scanner)

- •Монітори

- •Фаги (поліфаги) (scanner/cleaner, scaner/remover)

- •Ревізори

- •Антивірусні блокувальники

- •Іммунізатори або вакцини

- •Контрольні питання

- •4 Найпростіші методи захисту інформації в операційних системах

- •Установки і налаштування системи захисту

- •Періодичне очищення меню Документи (Documents)

- •Очистка і установка Корзини (RecycleBin)

- •Видалення або перейменування ярликів

- •Видалення і перейменування пунктів меню Start

- •Приховування Панелі задач

- •Захист від зміни і видалення файлів і папок

- •Резервне копіювання системи та шифрування дисків

- •4.2 Блокування доступу до комп’ютера за допомогою екранної заставки Wіndows

- •4.3 Використання пароля bіos

- •Захист за допомогою bіos

- •Встановленняпароля award bіos

- •Встановлення пароля amі bіos

- •Обхід пароля bіos

- •Використання утиліти debug

- •4.4Програмні продукти для найпростішого захисту

- •4.5 Відновлення інформації після сбоїв

- •Програма EasyRecovery Pro

- •Програма FinalData

- •Програма GetDataBack

- •Контрольні питання

- •5 Пакування, архівація і шифрування даних в операційних системах

- •5.1 Історичні відомості

- •5.2.1 Стискання виконуваних файлів

- •5.2.2 Стискання динамічних бібліотек

- •5.3 Продуктивність пакування файлів

- •5.4 Принципи роботи програм-архіваторів

- •Програми архівації файлів

- •Шифрування файлів у програмах Microsoft

- •Контрольні питання

- •6 Ідентифікація користувача

- •6.1 Основні методи ідентифікації

- •6.2 Ідентифікація за клавіатурним почерком

- •6.2.1 Настроювання

- •6.2.2 Ідентифікація за набором ключової фрази

- •6.2.3 Ідентифікація за “довільним” текстом

- •13.3 Інші способи ідентифікації

- •13.4 Графологічні можливості комп’ютера

- •13.5 Клавіатурні шпигуни

- •13.6 Програми для виявлення клавіатурних шпигунів

- •7.2.3 Загрози подолання парольного захисту

- •Парольні зламщики і методи їх роботи

- •Злам парольного захисту операційної системиUnix

- •Парольний захистWindows 95/98 і його ненадійність

- •Захист від несанкціонованого завантаження Windows 95/98

- •Запобігання кешуванню паролів в Windows95/98

- •Парольний захист вWindowsNt Формування, зберігання і використання паролів в Windows nt

- •Можливі атаки на базу даних sam

- •Деякі методи захисту від парольних зламщиків

2.7 “Зламування системи” (break-in)

Це навмисне проникнення в КС з несанкціонованими параметрами входу (іменем користувача і його паролем).

Причини можливостей зламування: помилки в керуванні системою захисту; помилки в проектуванні систем захисту; помилки в кодуванні алгоритмів захисту. “Зламування”, як правило, здійснюється в інтерактивному режимі.

Оскільки ім’я користувача зазвичай не є таємницею, то об’єктом полювання для зламщиків в більшості випадків є пароль. Способи розкриття паролю можуть бути різними: перебір можливих паролів, “маскарад” з використанням іншого користувача, захоплення привілеїв.

Основне навантаження на захист КС від зламування несе програма входу. Алгоритм вводу імені і пароля, їх шифрування, правила зберігання і заміни паролів не повинні мати помилок.

2.8 Шкідливе програмне забезпечення

Цілком очевидно, що найбільш витончені загрози для КС являють собою програми, що досліджують їх вразливі місця.

Шкідливі програми (malicious software або malware) – це програми, які призначені для того, щоб чинити шкоду і використовувати ресурси комп’ютера, вибраного в якості мішені. Вона часто маскуються в легальних програмах або імітуються під них. В деяких випадках вони розповсюджуються самі по собі, переходячи по електронній пошті від одного комп’ютера до іншого, або через заражені файли і диски.

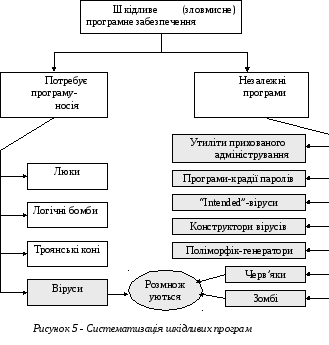

Загальна класифікаційна схема шкідливих програм представлена на рис.5. Загрози цього виду можна поділити на 2 групи.1. Першу групу складають ті програми, що вимагають програм-носіїв. До них, в основному, відносяться фрагменти програм, що не можуть існувати незалежно від програм-носіїв, в ролі яких можуть виступати деякі програмні додатки, утиліти, системні програми. В цю групу входять:

люки,

логічні бомби,

троянські коні,

віруси.

У другу групу входять програми, що є незалежними. До них відносяться окремі назалежні програми, які можуть плануватися і запускатися операційною системою. До цієї групи належать:

черв’яки,

зомбі;

утиліти прихованого адміністрування;

програми-крадії паролів;

“intended”-віруси;

конструктори вірусів;

поліморфік-генератори.

Крім того, небезпечні програми поділяються на такі, що:

не відновлюють себе(не розмножуються). До них відносяться фрагменти програм, які повинні активізуватися під час певних дій головної програми;

розмножуються - або фрагменти програм (віруси), або незалежні програми (черв’яки), що здатні під час запуску створювати одну або декілька копій самих себе. Ці копії пізніше також активізуються в цій самій або іншій операційній системі.

2.8.1 Люк (trapdoor)

Люк– це прихована, недокументована точка входу в програмний модуль, яка дозволяє кожному, хто про неї знає, отримати доступ до програми в обхід звичайних процедур, призначених для забезпечення безпеки КС. Люк вставляється в програму в більшості випадків на етапі налагодження для полегшення роботи – даний модуль можна буде викликати в різних місцях, що дозволяє налагоджувати окремі його частини незалежно одна від одної. Крім того, люк може вставлятися на етапі розробки для подальшого зв’язку даного модуля з іншими модулями системи, але потім, внаслідок змінених умов, дана точка входу виявиться непотрібною.

Як правило, програміст розробляє програмний додаток, в який входить процедура реєстрації, або який треба довго настроювати, вводячи під час запуску багато значень. Можливо, розробник хоче надати програмі особливі привілеї або мати можливість запобігати процесу налаштування і аутентифікації, або програмісту треба мати в своєму розпорядженні надійний метод, що дозволяє активізувати програму в разі можливих збоїв.

Наявність люка дозволяє викликати програму нестандартним способом, що може серйозно відбитися на стані системи захисту (невідомо, як у такому випадку програма буде сприймати дані, середовище системи, тощо). Крім того, не завжди можна прогнозувати її поведінку.

Люки можуть з’явитися в програмах з таких причин:

їх забули усунути (необміркований промах);

для використання при подальшому налагодженні;

для забезпечення підтримки готової програми;

для реалізації таємного контролю доступу до даної програми після її встановлення (перший крок до навмисного проникнення в КС з використанням даної програми).

Програмні помилки не є люками. Люк – це механізм налагодження для підтримки і корегування програм. Якщо ж люки використовуються для отримання несанкціонованого доступу, то вони стають загрозою.

Запобігти люкам можна, провівши аналіз початкових текстів програм, міри безпеки повинні прийматися в основному ще на етапі розробки і оновлення програм.

Прикладом люку може слугувати випадок, коли при розробці системи Multics, випробування на проникнення в яку проводилось групою “Тiger team” (команда тигрів) ВПС США, що зображала противника. Один з тактичних ходів полягав в тому, щоб відправити на вузол, працюючий під керуванням Miltics, підроблену (рос. “подложную”) оновлену версію ОС. Версія містила в собі троянського коня, якого можна було активізувати за допомогою люка, і який дозволив команді отримати доступ до системи. Загроза була реалізована настільки добре, що розробники системи Multics не змогли віднайти її навіть тоді, коли вже знали про її наявність.