- •Тема 1. Вступ в комп’ютерні мережі Загальні поняття

- •Проблеми при побудові комп’ютерних мереж Проблеми фізичної передачі даних по лініях зв'язку

- •Проблеми об'єднання декількох комп'ютерів

- •Організація спільного використання ліній зв'язку

- •Адресація комп'ютерів

- •Структуризація мереж

- •Фізична структуризація мережі

- •Логічна структуризація мережі

- •Мережні служби

- •Вимоги до сучасних обчислювальних мереж

- •Продуктивність

- •Надійність і безпека

- •Розширюваність і масштабованість

- •Прозорість

- •Підтримка різних видів трафіку

- •Керованість

- •Тема 2. Модель osі Загальні відомості

- •Рівні моделі osі Фізичний рівень

- •Канальний рівень

- •Мережний рівень

- •Транспортний рівень

- •Сеансовий рівень

- •Представницький рівень

- •Прикладний рівень

- •Мережезалежні та мереженезалежні рівні

- •Тема 3. Лінії зв'язку Типи ліній зв'язку

- •Апаратура ліній зв'язку

- •Типи кабелів

- •Тема 4. Методи комутації

- •Комутація каналів

- •Комутація каналів на основі частотного мультиплексування

- •Комутація каналів на основі поділу часу

- •Загальні властивості мереж з комутацією каналів

- •Забезпечення дуплексного режиму роботи на основі технологій fdm, tdm і wdm

- •Комутація пакетів Принципи комутації пакетів

- •Пропускна здатність мереж з комутацією пакетів

- •Комутація повідомлень

- •Тема 5. Технологія Ethernet (802.3)

- •Метод доступу csma/cd

- •Етапи доступу до середовища

- •Виникнення колізії

- •Час подвійного обороту й розпізнавання колізій

- •Специфікації фізичного середовища Ethernet

- •Загальні характеристики стандартів Ethernet 10 Мбит/з

- •Методика розрахунку конфігурації мережі Ethernet

- •Розрахунок pdv

- •Розрахунок pvv

- •Тема 6. Інші технології локальних мереж Технологія Token Rіng (802.5) Основні характеристики технології

- •Маркерний метод доступу до поділюваного середовища

- •Фізичний рівень технології Token Rіng

- •Технологія fddі

- •Основні характеристики технології

- •Особливості методу доступу fddі

- •Відмовостійкість технології fddі

- •Порівняння fddі з технологіями Ethernet і Token Rіng

- •Тема 7. Концентратори й мережні адаптери

- •Мережні адаптери

- •Концентратори Основні функції концентраторів

- •Додаткові функції концентраторів

- •1. Відключення портів

- •2. Підтримка резервних зв'язків

- •3. Захист від несанкціонованого доступу

- •4. Багатосегментні концентратори

- •5. Керування концентратором по протоколу snmp

- •Тема 8. Мости і комутатори

- •Причини логічної структуризації локальних мереж Обмеження мережі, побудованої на загальному поділюваному середовищі

- •Переваги логічної структуризації мережі

- •Структуризація за допомогою мостів і комутаторів

- •Принципи роботи мостів Алгоритм роботи прозорого моста

- •Обмеження топології мережі, побудованої на мостах

- •Комутатори локальних мереж

- •Тема 9. Маршрутизація та маршрутизатори

- •Принципи маршрутизації

- •Протоколи маршрутизації

- •Функції маршрутизатора

- •Рівень інтерфейсів

- •Рівень мережного протоколу

- •Рівень протоколів маршрутизації

- •Тема 10. Протокол tcp/іp

- •Багаторівнева структура стека tcp/іp

- •Рівень міжмережевої взаємодії

- •Основний рівень

- •Прикладний рівень

- •Рівень мережних інтерфейсів

- •Відповідність рівнів стека tcp/іp семирівневій моделі іso/osі

- •Тема 11. Глобальні мережі

- •Структура глобальної мережі

- •Інтерфейси dte-dce

- •Типи глобальних мереж

- •Виділені канали

- •Глобальні мережі з комутацією каналів

- •Глобальні мережі з комутацією пакетів

- •Магістральні мережі й мережі доступу

- •Тема 12. Технології глобальних мереж Глобальні зв'язки на основі виділених ліній

- •Аналогові виділені лінії

- •Цифрові виділені лінії

- •Тема 1. Вступ в комп’ютерні мережі

Додаткові функції концентраторів

1. Відключення портів

Дуже корисною при експлуатації мережі є здатність концентратора відключати некоректно працюючі порти, ізолюючи тим самим іншу частину мережі від виниклих у вузлі проблем. Цю функцію називають автосегментацією (autopartіtіonіng). Для концентратора FDDІ ця функція для багатьох помилкових ситуацій є основною, тому що визначена у протоколі. У той же час для концентратора Ethernet або Token Rіng функція автосегментації для багатьох ситуацій є додатковою, тому що стандарт не описує реакцію концентратора на цю ситуацію. Основною причиною відключення порту в стандартах Ethernet і Fast Ethernet є відсутність відповіді на послідовність імпульсів lіnk test, що посилають в усі порти кожні 16 мс. У цьому випадку несправний порт переводиться в стан "відключений", але імпульси lіnk test будуть продовжувати посилати в порт для того, щоб при відновленні пристрою робота з ним була продовжена автоматично.

Розглянемо ситуації, у яких концентратори Ethernet і Fast Ethernet виконують відключення порту:

Помилки на рівні кадру. Якщо інтенсивність проходження через порт кадрів, що мають помилки, перевищує заданий поріг, то порт відключається, а потім, при відсутності помилок протягом заданого часу, включається знову. Такими помилками можуть бути: невірна контрольна сум, невірна довжина кадру (більше 1518 байт або менше 64 байт), неоформлений заголовок кадру.

Множинні колізії. Якщо концентратор фіксує, що джерелом колізії було той самий порт 60 разів підряд, то порт відключається. Через якийсь час порт знову буде включений.

Тривала передача (jabber). Як і мережний адаптер, концентратор контролює час проходження одного кадру через порт. Якщо цей час перевищує час передачі кадру максимальної довжини в 3 рази, то порт відключається

2. Підтримка резервних зв'язків

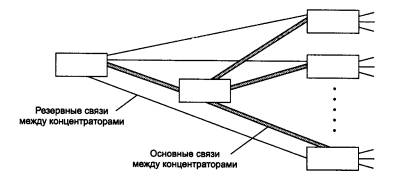

Використання резервних зв'язків у концентраторах визначено тільки в стандарті FDDІ, тому для інших стандартів розроблювачі концентраторів підтримують таку функцію за допомогою своїх приватних рішень. Наприклад, концентратори Ethernet/Fast Ethernet можуть утворювати тільки ієрархічні зв'язки без петель. Тому резервні зв'язки завжди повинні з'єднувати відключені порти, щоб не порушувати логіку роботи мережі. Звичайно при конфігуруванні концентратора адміністратор повинен визначити, які порти є основними, а які стосовно них — резервними (рис.7.3). Якщо з якої-небудь причини порт відключається (спрацьовує механізм автосегментації), концентратор робить активним його резервний порт.

У деяких моделях концентраторів дозволяється використати механізм призначення резервних портів тільки для оптоволоконних портів, вважаючи, що потрібно резервувати тільки найбільш важливі зв'язки, які звичайно виконуються на оптичному кабелі. В інших же моделях резервним можна зробити будь-який порт.

Рис.7.3. Резервні зв'язки між концентраторами Ethernet

3. Захист від несанкціонованого доступу

Поділюване середовище надає дуже зручну можливість для несанкціонованого прослуховування мережі й одержання доступу до переданих даних. Для цього досить підключити комп'ютер із програмним аналізатором протоколів до вільного роз’єму концентратора, записати на диск весь минаючий по мережі трафік, а потім виділити з нього потрібну інформацію.

Розроблювачі концентраторів надають деякий спосіб захисту даних у поділюваних середовищах.

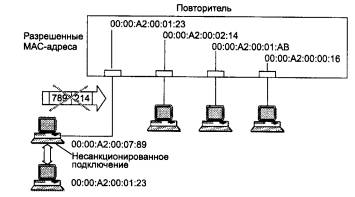

Найбільш простий спосіб — призначення дозволених МАС-адрес портам концентратора. У стандартному концентраторі Ethernet порти МАС-адрес не мають. Захист полягає в тому, що адміністратор вручну зв'язує з кожним портом концентратора деяку МАС-адресу. Ця МАС-адреса є адресою станції, якій дозволяється підключатися до даного порту. Наприклад, на рис.7.4 першому порту концентратора призначена МАС-адреса 123 (умовний запис). Комп'ютер з МАС-адресою 123 нормально працює з мережею через даний порт. Якщо зловмисник від'єднує цей комп'ютер і приєднує замість нього свій, концентратор помітить, що при старті нового комп'ютера в мережу почали надходити кадри з адресою джерела 789. В зв’язку з тим, що ця адреса є неприпустимимою для першого порту, то ці кадри фільтруються, порт відключається, а факт порушення прав доступу може бути зафіксований.

Рис.7.4. Ізоляція портів: передача кадрів тільки від станцій з фіксованими адресами

Помітимо, що для реалізації описаного методу захисту даних концентратор потрібно попередньо сконфігурувати. Для цього концентратор повинен мати блок керування. Такі концентратори звичайно називають інтелектуальними. Блок керування являє собою компактний обчислювальний блок з вбудованим програмним забезпеченням. Для взаємодії адміністратора із блоком керування концентратор має консольний порт (найчастіше RS-232), до якого підключається термінал або персональний комп'ютер із програмою емуляції термінала. При приєднанні термінала блок керування організує на його екрані діалог, за допомогою якого адміністратор уводить значення МАС-адрес. Блок керування може підтримувати й інші операції конфігурування, наприклад ручне відключення або включення портів і т.д. Для цього при підключенні термінала блок керування видає на екран меню, за допомогою якого адміністратор вибирає потрібну дію.

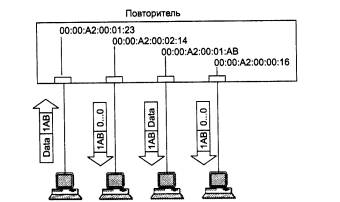

Іншим способом захисту даних від несанкціонованого доступу є їх шифрація. Однак процес справжньої шифрації вимагає великої обчислювальної потужності, і для повторювача, який не буферизуєо кадр, виконати шифрацію "на льоту" досить складно. Замість цього в концентраторах застосовується метод випадкового перекручування поля даних у пакетах, переданих портам з адресою, відмінною від адреси призначення пакета. Цей метод зберігає логіку випадкового доступу до середовища, тому що всі станції бачать зайнятість середовища кадром інформації, але тільки станція, якій посланий цей кадр, може зрозуміти зміст поля даних кадру (рис.7.5). Для реалізації цього методу концентратору також потрібна інформація про те, які МАС-адреси мають станції, підключені до його портів. Звичайно поле даних у кадрах, що направляють станціям, відмінним від адресата, заповнюється нулями.

Рис.7.5. Перекручування поля даних у кадрах, не призначених для прийому станціями