Сборник 70 студ конференции БГТУ

.pdf

201

Бесчастный К.П, Куцебо С.С.

РАЗРАБОТКА СОВЕТУЮЩЕЙ ПРОГРАММЫ ДЛЯ ПОМОЩИ АБИТУРИЕНТУ В ВЫБОРЕ СПЕЦИАЛЬНОСТИ

Проблема выбора специальности и ВУЗа для современного абитуриента стоит достаточно остро. Из всего многообразия профилей и специальностей подростку необходимо выбрать единственный вариант, который определит вектор его будущей жизни.

Разрабатываемая советующая программа призвана помочь абитуриенту в выборе на основании его знаний и предпочтений. Методика определения подходящей специальности основана на проведении тестирования пользователя по нескольким направлениям. В настоящий момент программа предлагает общие вопросы для факультета информационных технологий и специальные вопросы для каждой специальности, подготовленные разработчиками.

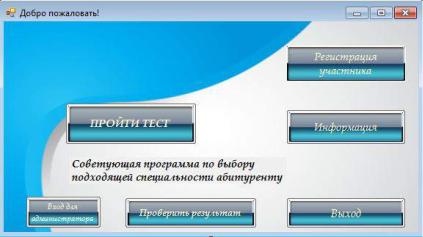

Рис. 2 Главное окно программы

Процедура регистрации пользователей определяет подходящие абитуриенту факультеты на основании указанных им данных о результатах ЕГЭ. Основываясь на этих данных, пользователю будут предложены вопросы только по соответствующим его результатам категориям.

На основании выбранных абитуриентом ответов в процессе тестирования, программа реализует подбор наиболее подходящей для него специальности. Результаты выводятся в отдельном окне и содержат дополнительную информацию, содержащую краткое описание подобранного факультета, специальности, ссылки на информационные источники, предоставленные ВУЗом в интернете. При дальнейшей разработке программы, эти данные могут быть дополнены подборкой всех подходящих по критериям учебных заведений. Результаты тестирования сохраняются в базе данных программы, вместе с регистрационными данными абитуриента.

Эффективность программы можно определить, проведя сравнительный анализ результатов, полученных в ходе тестирования, со списками абитуриентов и списками поступивших в новом учебном году.

Работа выполнена под руководством доц. Аверченковой Е.Э.

202

В.А.Васечкина ОБЗОР ИЗМЕНЕНИЙ ФЕДЕРАЛЬНОГО ЗАКОНА

ОТ 27.07.2006 № 152-ФЗ "О ПЕРСОНАЛЬНЫХ ДАННЫХ"

Персональные данные (ПДн) - любая информация, относящаяся к прямо или косвенно определенному или определяемому физическому лицу (субъекту персональных данных).

Федеральный закон № 152-ФЗ "О персональных данных"регулирует отношения, связанные с обработкой персональных данных, осуществляемой федеральными органами государственной власти, органами государственной власти субъектов Российской Федерации, иными государственными органами, органами местного самоуправления, не входящими в систему органов местного самоуправления муниципальными органами, юридическими лицами, физическими лицами с использованием средств автоматизации или без использования таких средств, если обработка персональных данных без использования таких средств соответствует характеру действий (операций), совершаемых с персональными данными с использованием средств автоматизации.

Таким образом, основная цель Закона состоит в том, чтобы обеспечить эффективную защиту прав и свобод человека и гражданина в соответствии с основными правами и свободами, провозглашенными Конституцией РФ. Во всем мире ПДн стремятся защищать на уровне государства, принимая законы, регулирующие порядок сбора, хранения и использования сведений о гражданах страны.

Всоответствии с Федеральным законом№ 152-ФЗ "О персональных данных", в России существенно возрастают требования ко всем частным и государственным компаниям и организациям, а также физическим лицам, которые хранят, собирают, передают или обрабатывают персональные данные (в том числе фамилию, имя, отчество). Такие компании, организации

ифизические лица относятся к операторам персональных данных.

ВФедеральный закон вносились множественные изменения, но особое внимание стоит обратить на изменения в ст. 5, гл. 2 "Принципы обработки персональных данных", так как Принципы обработки ПДн, сформулированные в ст.5 Федерального закона, до внесения в нее поправок Законом № 261-ФЗ, были достаточно расплывчатыми. В действующей редакции статьи Федерального закона принципы сформулированы более четко и конкретно.

Обработка ПДн должна осуществляться на законной и справедливой основе. Указанный принцип предполагает, что осуществляя обработку ПДн, операторы должны выполнять все требования действующего законодательства в области защиты ПДн и быть справедливыми по отношению к субъекту данных.

Проанализировав нормыФедерального закона можно сформулировать некоторые основные практические советы, которыми должен

203

руководствоваться оператор при обработке ПДн для соблюдения требований действующего законодательства:

-должна быть обеспечена конфиденциальность ПДн;

-ПДн не должны передаваться третьим лицам без согласия субъекта данных;

-ПДн должны быть защищены от несанкционированного доступа и распространения;

-ПДн должны использоваться только для тех целей, для которых они были собраны и храниться не дольше, чем это требуется для достижения целей обработки, (кроме ряда случаев, предусмотренных ч.7 Закона);

-обработка ПДн возможна только при условии согласия субъекта (за исключением ряда случаев, предусмотренных ст.6 Закона);

-оператор должен направить уведомление об обработке ПДн в Уполномоченный орган (за исключением ряда случаев, указанных в ч.2 ст.22 Закона), а также иметь документ, в котором отражена политика обработки ПДн;

-субъект ПДн должен иметь возможность знакомиться с данными о

себе;

-оператор должен информировать граждан о факте обработки ПДн, предоставлять сведения о целях и способах обработки;

-граждане имеют право требовать уточнения информации, а также блокирования и уничтожения неточных ПДн;

-обработка специальных категорий ПДн, касающихся расовой, национальной принадлежности, политических взглядов, религиозных или философских убеждений, состояния здоровья, интимной жизни допускается только в исключительных случаях и при соблюдении определенных условий.

Ограничение обработки ПДн достижением конкретных, заранее определенных и законных целей. Таким образом, должна быть четко сформулирована цель, в соответствии с которой оператор будет обрабатывать ПДн. По достижении заданных целей обработка ПДн должна быть прекращена. Обработка ПДн, несовместимая с целями сбора данных, не допускается.

Несмотря на многочисленные изменения в Законе многие эксперты до сих пор считают, что Федеральный закон № 152-ФЗ "О персональных данных" является слишком общим, требует доработки с упором на международную практику, а также требует чёткой сегментации.

Работа выполнена под руководством доц. М.Ю. Рытова

204

Е.Е. Викторенко МЕТОДЫ ЗАЩИТЫ ПО И ОБФУСКАЦИИ

Объект исследования: методы защиты ПО и обфускации. Результаты, полученные лично автором: были исследованы методы

защиты ПО и обфускации.

Быстрое развитие мультимедиа и Интернет технологий в последние годы вызывает потребность в защите такой интеллектуальной собственности, как программное обеспечение (ПО).

Существуют два основных способа защиты программных продуктов: юридический и технический.

Юридический способ защиты ПО включает в себя такие методы как патентование, лицензирование, оформление авторских прав на интеллектуальную собственность и т.д.

Технические методы защиты реализуются путем включения в ПО, какого либо из существующих методов защиты, который будет запрещать его нелегальное использование.

К техническим методам защиты ПО можно отнести:

выполнение программы на стороне сервера;

водяной знак, встроенный в программный код;

установка подлинности кода;

шифрование программного кода.

Вбольшинстве случаев для обхода защиты программы, взломщику требуется изучить принцип работы ее кода, и то, как она взаимодействует с самой защищаемой программой, этот процесс изучения называется процессом реверсивной (обратной) инженерии.

Одним из методов защиты программного кода от реверсивной инженерии является обфускация.

Суть процесса обфускации заключается в том, чтобы запутать программный код и устранить большинство логических связей в нем, тоесть трансформировать его так, чтобы он был очень труден для изучения и модификации посторонними лицами.

Обфускация соответствует принципу экономической целесообразности, так как ее использование не сильно, увеличивает стоимость программного продукта, и позволяет при этом снизить потери от пиратства

Работа выполнена под руководством доц. каф. «СИБ» О.М. Голембиовской

205

Е.Е. Вышинский GR (ДЖИАР)

Объект исследования: GR (Джиар), как основа конкурентной разведки. Результаты, полученные лично авторами: были изучены особенности

джиара, рассмотрены его отличительные особенности от лоббизма.

В западной научной литературе, наряду с понятием «лоббизм»,

существуют термины Government Relations (GR), Public Affairs, Advocacy и Government and Public Affairs. Все они по большому счету являются составными частями общей предпринимательской коммуникационной стратегии, которая направлена, в первую очередь, на максимизацию прибыли при минимизации издержек.

Сокращение GR возникло от англ. «Government relations», дословно «связь с государственной системой управления», т.е. GR-менеджер – это специалист, ответственный за налаживание успешных и плодотворных связей компании с органами государственной власти. Путем создания доверительных неформальных отношений с госчиновниками и представителями общественных организаций GR-менеджеры способствуют процветанию предприятия и его устойчивому развитию.

Использование термина Government Relations (GR) в некоторой степени продиктовано необходимостью замены понятия лоббирование, которое зачастую перегружено отрицательными характеристиками. Однако это не означает, что лоббизм и GR – это одно и тоже. Лоббизм выступает как одна из технологий продвижения интересов в органах власти. GR же относится к общему менеджменту, поэтому в задачи специалиста по связям с органами власти входит не только и не столько взаимодействие с властью как таковой. Он должен отвечать за налаживание коммуникации внутри компании между ее подразделениями (отдел маркетинга, PR, информационно-аналитическое управление и т.д.) и внешними сотрудниками, взаимодействовать с профильными отраслевыми ассоциациями, проводить мониторинг деятельности органов власти и СМИ, участвовать в организации мероприятий и работе консультативных советов при органах власти, предоставлять (по требованию) экспертную информацию и т.д.

Таким образом, GR-специалист может и не заниматься непосредственно лоббированием. Ему достаточно знать соответствующих специалистов и снабжать их необходимыми указаниями и информацией. Вместе с тем наибольшая продуктивность деятельности GR-менеджера достигается путем комплексного подхода к решению поставленных задач. Поэтому к основным функциям специалиста по GR можно отнести:

создание благоприятного имиджа в сфере политической элиты;

решение практических вопросов с государственными компаниями;

создание благоприятной атмосферы отношений с регуляторными

органами;

206

решение судебных вопросов;

решение вопросов входа на новый рынок;

организация взаимодействия с органами государственной власти

иобщественными организациями;

организация встреч и переговоров с представителями государственных организаций;

участие в специализированных выставках и конференциях, проведение семинаров и презентаций для представителей государственных органов;

отслеживание законодательных и политических тенденций и изменений, консультирование, политический анализ;

продвижение и защита интересов компании в органах государственной власти.

Стоит также отметить, что GR-специалист работает на постоянной основе, получая фиксированную заработную плату, взбирается по корпоративной лестнице и отстаивает интересы одного заказчика – своей компании. Лоббист работает за гонорар и процент от сделки, обладает широкой сетью контактов в органах государственной власти. Наиболее эффективные лоббисты – бывшие чиновники или депутаты. Опыт работы на государственной службе позволяет изучить все тонкости принятия политических решений, психологии и особенностей коммуникаций между чиновниками. Таким образом, лоббист является специалистом кулуарных переговоров и политического торга, его ключевой ресурс – способность реализовывать поставленные задачи через авторов, принимающих политические решения.

Работа выполнена под руководством ассистента кафедры «СИБ» Е.В. Лексикова

Е.Вышинский, А.Горелов ПОНЯТИЕ ИНФОРМАЦИОННЫХ СИСИТЕМ

И ВОЗМОЖНОСТИ ИХ ПРИМЕНЕНИЙ ПРИ ПРИНЯТИИ УПРАВЛЕНЧЕСКИХ РЕШЕНИЙ

Объект исследования: информационные системы Результаты, полученные лично автором: проведен обзорный анализ

функциональных возможностей управленческой информационной системы промышленного предприятия

Информационная система управления (управленческая информационная система, по англ. management information system, или сокращенно MIS) –

представляет собой совокупность административных, экономических, математических, социологических, статистических и других методов, программных и аппаратных (технических) средств, служащих для сбора,

207

обработки и выдачи информации с целью принятия управленческих решений, которые носят повторяющийся характер [2,c.55].

В качестве примера функциональных возможностей управленческой информационной системы промышленного предприятия рассмотрим взаимосвязь основных модулей этой системы, которые соответствуют сферам управления производственной деятельностью компании, а так же назначение каждого модуля в отдельности [1, с.225]. Последовательность модулей соответствует логической последовательности решения задач

[3,c.305].

Ведущим модулем интегрированной системы управления промышленным предприятием является модуль «Программа», обеспечивающий формирование годовой производственный программы на основании данных маркетинга.

По результатам технической подготовки производства (модули «Спецификация» и «Технология») осуществляется расчет сводных норм расхода производственных ресурсов на единицу изделия и календарноплановых нормативов («Нормативы»). Наличие норм расхода ресурсов на единицу изделия и производственной программы позволяет определить потребность в ДСЕ и КИМ («Потребность»). Эта информация ложится в основу работы службы снабжения («Снабжение»).

Производственная программа, составленная в модуле «Программа» с разбивкой по кварталам и месяцам конкретизируется по дням в разрезе цехов в модуле «График» с использованием календарно-плановых нормативов («Нормативы»). Здесь же формируются лимиты ресурсов по месяцам для отпуска материалов со склада в производство.

Модуль «Производство» осуществляет управление технологическими процессами производства, направленными на исполнение плановых заданий.

Модуль «Бухгалтерский учет» предназначен для ведения бухгалтерского и управленческого учета хода производства в стоимостном выражении, а модуль «Диспетчер» осуществляет оперативный учет, сроков выполнения производственных циклов изготовления деталей и сборки изделий.

Модуль «Сбыт» с учетом складских запасов («Склад») управляет сбытовой деятельностью и обеспечивает притоки денежных средств за счет реализации продукции.

Модуль «Финансы» осуществляет планирование и учет денежных потоков предприятия и управляет динамикой уровня остатков денежных активов на расчетном счете предприятия, в то время как модуль «Бухгалтерский учет» рассчитывает основные результаты производственнохозяйственной деятельности предприятия – прибыль (или убыток) за определенный период времени.

Таким образом информационные системы позволяют автоматизировать процесс принятия управленческих решений в различных сферах производственной деятельности компании.

208

Список литературы:

1.Акперов, И.Г. Информационные технологии в менеджменте: Учебник / И.Г. Акперов, А.В. Сметанин, И.А. Коноплева. - М.: НИЦ ИНФРА-

М, 2013. - 400 c.

2.Балдин, К.В. Информационные технологии в менеджменте: Учеб. для студ. учреждений высш. проф. образования / К.В. Балдин. - М.: ИЦ Академия, 2012. - 288 c.

3.Граничин, О.Н. Информационные технологии в управлении: Учебное пособие / О.Н. Граничин, В.И. Кияев. - М.: БИНОМ. ЛЗ, ИНТУИТ, 2008. - 336 c.

Работа выполнена под руководством доц. каф «ЭОПУ» Е.Э. Аверченковой

А.А. Горелов РАЗРАБОТКА МЕТОДИКИ ОЦЕНКИ ИНТЕРНЕТ-МАГАЗИНА

Объект исследования: интернет-магазин Результаты, полученные лично авторами: былаполученаметодика

оценки защищённости интернет-магазина

Анализ данных исследований проводимых аналитическим центром PT Research осуществляющих проведение тестов на проникновение и аудит информационной безопасности показывают, что ошибки в защите webприложений по-прежнему остаются одним из наиболее распространенных недостатков обеспечения защиты информации. Более того, уязвимости webприложений являются одним из наиболее распространенных путей реализации злоумышленниками атак на web-приложения с целью кражи информации и последующим проникновением информационные системы. Согласно данным статистикинаиболее распространенными угрозами безопасности web-приложений являются: межсайтовый скриптинг (XSSатаки), SQL-инъекции, вызов исключительных ситуаций, подделка межсайтовых запросов(CSRF), угрозы заражения вредоносным программным обеспечением.

Результатом успешной реализации угроз безопасности webприложений и атак злоумышленника может стать утечка или уничтожение конфиденциальных данных, заражение компьютеров пользователей вредоносным ПО, недоступность сервисов, финансовые и репутационные потери. Следовательно, возникает необходимость в использовании специализированных средств и методов защиты web-приложений.

Методы защиты web-приложений. Анализ показывает, что при обеспечении защиты web-приложений необходимо учитывать ряд особенностей связанных непосредственно с процессом их функционирования: корпоративные web-сайты и соответствующие webприложения должны быть доступны для пользователей, заказчиков и партнеров 24 часа в сутки, недопущение ошибок в скриптах при разработке web-приложения, применение специализированных межсетевых экранов уровня приложений, которые обладают встроенным функционалом

209

предотвращения вторжений и обеспечивают защиту от целенаправленных web-атак, таких как переполнение буфера, SQL инъекции, Сross-Site- Sсriрtmg, изменение параметров запросов и других. Решения этого класса фильтруют запросы на доступ к приложению и блокируют все действия, которые не относятся к разрешенной активности пользователей.

Таким образом, на основе проведенного анализа процесса функционирования web-приложения, уязвимостей, основных угроз, требуется, авторами предлагается подход к защите web-приложения, реализованный на примере модели интернет-магазина. Поскольку любой интернет-магазин представляет собой web-приложение относящееся к системе электронной коммерции, то разработанная модель защищенного интернет-магазина должна обеспечивать решение следующих задач: регистрация клиентов, отображения каталога товаров, оформление заказа, администрирование, защита от угроз.

Работа выполнена под руководством доц. каф. «СИБ» О.М.Голембиовской

А.А.Горелов БЕНЧМАРКИНГ

Объект исследования: бенчмаркинг, как поиск и изучение информации о лучших решениях, используемых в деятельности других компаний.

Результаты полученные лично авторами: были выявлены особенности бенчмаркинга.

Термин "бенчмаркинг" является англоязычным и не имеет однозначного перевода на русский язык. Этот термин произошел от слова "benchmark", которое означает отметку на фиксированном объекте, например, отметку на столбе, указывающую высоту над уровнем моря. В наиболее общем смысле benchmark - это нечто, обладающее определенным количеством, качеством и способностью быть использованным как стандарт или эталон при сравнении с другими предметами. Бенчмаркинг представляет собой систематическую деятельность, направленную на поиск, оценку и учебу на лучших примерах, не зависимо от их размера, сферы бизнеса и географического положения.Теперь рассмотрим принципы, объекты исследования, основные правила анализа и этапы процесса бенмаркетинга, основные источники информации, контроль в системе бенчмаркетинга, а также подходы к обучению на основе бенчмаркетинга. Факторы успеха, которые определяют этот процесс, можно классифицировать следующим образом:

-"Жесткие" (объективные) факторы:определение четких границ проекта, точное планирование времени, соблюдение стандартов качества, принятие во внимание бюджетных ограничений.

-"Мягкие" (субъективные) факторы:хороший климат для сотрудничества, положительный настрой - ориентация на достижение результата, осознание важности качества, заинтересованность, творческий подход, этика

210

предпринимательства (анализ превосходства - это не промышленный шпионаж).

Таким образом, бенчмаркинг можно рассматривать как одно из важнейших направлений стратегически ориентированных маркетинговых исследований. Бенчмаркинговый подход приводит к существенному изменению процедуры принятия решения в маркетинге. Традиционно маркетинговые решения принимались на основе результатов маркетинговых исследований и интуиции менеджеров в отношении комплекса маркетинга. На основе этого разрабатывалась маркетинговая стратегия фирмы. Современные условия бизнеса приводят к тому, что для обеспечения конкурентоспособности фирмы и ее устойчивого положения подобных действий становиться недостаточно. Необходимоизучение опыта деятельности и поведения на рынке лидеров бизнеса для повышения обоснованности стратегий маркетинга.

Работа выполнена под руководством ассистента кафедры «СИБ» Е.В. Лексикова

В. Гришин МОШЕННИЧЕСТВО В ИНТЕРНЕТЕ. МЕТОДЫ БОРЬБЫ

Объект исследования: мошенничество в Интернете.

Результаты, полученные лично автором: были выявлены особенности мошенничества в интернете и исследованы методы борьбы.

Жертвами мошенников сегодня часто становятся целые организации, само же мошенничество может быть внутренним, внешним и клиентским. Таким образом, мошенниками могут оказаться сотрудники организации - жертвы, лица, не имеющие явных с ней связей, и ее собственные клиенты или контрагенты. А вот объект мошенничества все тот же - деньги (их всегда не хватает) и информация (иногда она дороже денег). [2]

Самым распространенным способом мошенничества в интернете является фишинг, то есть кража личных данных для последующего хищения средств с банковской карты или интернет – кошелька. Чаще всего для кражи паролей и секретной информации мошенники используют спам – рассылки, компьютерные вирусы и подставные сайты.

Фарминг — это процедура скрытного перенаправления жертвы на ложный IP-адрес. Для этого может использоваться навигационная структура (система доменных имён). Злоумышленник распространяет на компьютеры пользователей специальные вредоносные программы, которые после запуска на компьютере перенаправляют обращения к заданным сайтам на поддельные сайты.

Поддельные уведомления о выигрыше в лотерею. В письме сообщается о том, что вы якобы выиграли в лотерею. Цель мошенников — выманить некоторое количество денег за «перевод» вашего денежного приза.