- •Тема 12. Комунікативна політика організації 112

- •Тема 3. Нормативно-правове забезпечення суспільних інформаційних відносин 203

- •Визначення 4.

- •Тема 2. Передумови виникнення і розвитку інформаційного менеджменту

- •Визначення 7.

- •Таблиця 9

- •Тема 3. Нормативно-правове забезпечення суспільних інформаційних відносин

- •Визначення 10.

- •Визначення 13.

- •Тема 4. Державна інформаційна інфраструктура

- •Тема 5. Властивості інформації

- •Таблиця 21

- •Тема 6. Документ як джерело інформації

- •Визначення 25.

- •Тема 7. Властивості документальних джерел інформації

- •Тема 8. Управлінська діяльність та інформаційне забезпечення управління

- •Таблиця 28

- •Визначення 33.

- •Визначення 34.

- •Визначення 35.

- •Визначення 36.

- •Тема 9. Види інформаційно-аналітичної діяльності

- •Визначення 37.

- •Визначення 38.

- •Таблиця 33

- •Основні цілі оглядово-аналітичної діяльності:

- •Визначення 39.

- •Таблиця 39

- •Тема 10. Експертні оцінки у підготовці інформації для прийняття управлінських рішень

- •Визначення 41.

- •Методи групової (колективної) експертизи

- •Визначення 42.

- •Тема 11. Модель "електронного офісу"

- •Етапи розвитку концепції електронного офісу

- •Визначення 44.

- •Таблиця 45

- •Основні функції електронного офісу

- •Таблиця 47

- •Таблиця 48

- •Тема 12. Комунікативна політика організації

- •Визначення 47.

- •Таблиця 55

- •Тема 13. Інформаційна система як засіб вдосконалення управління інформаційними ресурсами

- •Інформація про зовнішнє середовище

- •Визначення 48.

- •Таблиця 61

- •Визначення 51.

- •Визначення 53.

- •Тема 14. Розробка системи управління інформаційними ресурсами

- •Функції менеджменту на етапах життєвого циклу інформаційного ресурсу

- •Тема 15.Структура інформаційного ринку

- •Основні терміни і визначення (джерело: Закон України „Про інформацію")

- •Визначення 55.

- •Визначення 56.

- •Тема 16. Інформаційнийконсалтинг

- •Інформаційний консалтинг

- •Таблиця 72

- •Тема 17. Інформаційна безпека

- •Таблиця 74

- •Визначення 68.

- •Таблиця 76

- •Тема 18. Методи захисту інформації

- •Визначення 74.

- •Таблиця 80

- •3. Оформити звіт.

- •Таблиця 86

- •Таблиця 87

- •100 90 80 70 60 50 40 30 20 10 0

- •Логічні оператори Оператор Опис

- •Таблиця 91

- •Таблиця 92

- •Таблиця 94

- •Тема 1. Теоретико-методологічні основи інформаційного менеджменту

- •Тема 2. Теоретико-методологічні основи виникнення і розвитку інформаційного менеджменту

- •Тема 3. Нормативно-правове забезпечення суспільних інформаційних відносин

- •Тема 4. Державна інформаційна інфраструктура

- •Тема 5. Властивості інформації

- •Тест 23. Вказати правильне визначення релевантності інформа-

- •Тема 6. Документ як джерело інформації

- •Тема 7. Властивості документальних джерел інформації

- •Тема 8. Управлінська діяльність та інформаційне забезпечення управління

- •Тема 9. Види інформаційно-аналітичної діяльності

- •Тема 10. Експертні оцінки у підготовці інформації для прийняття управлінських рішень

- •Тема 11. Модель "електронного офісу"

- •Тема 12. Комунікативна політика організації

- •Тема 13. Інформаційна система як засіб вдосконалення управління інформаційними ресурсами

- •Тест 71. Оберіть правильне твердження:

- •Тема 14. Розробка системи управління інформаційними ресурсами

- •Тема 15.Структура інформаційного ринку

- •Тема 16. Інформаційний консалтинг

- •Тема 17. Інформація як об'єкт злочинних посягань

- •Тема 18. Методи захисту інформації

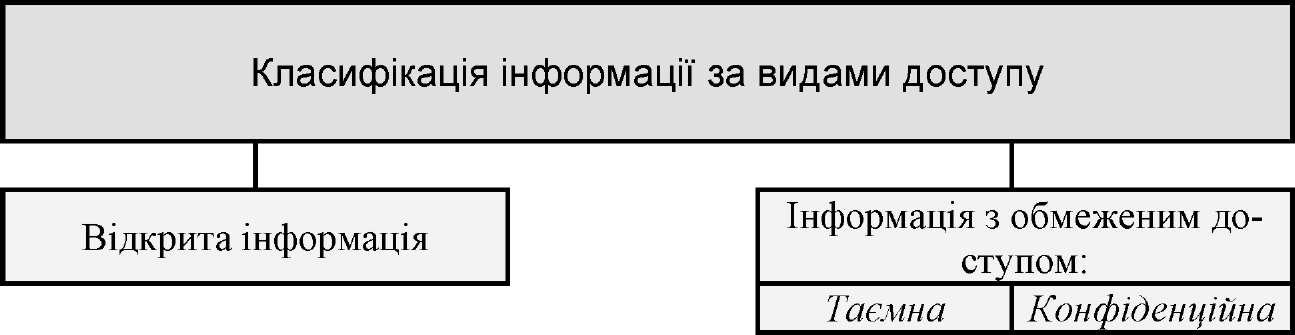

Визначення 68.

Таблиця 76

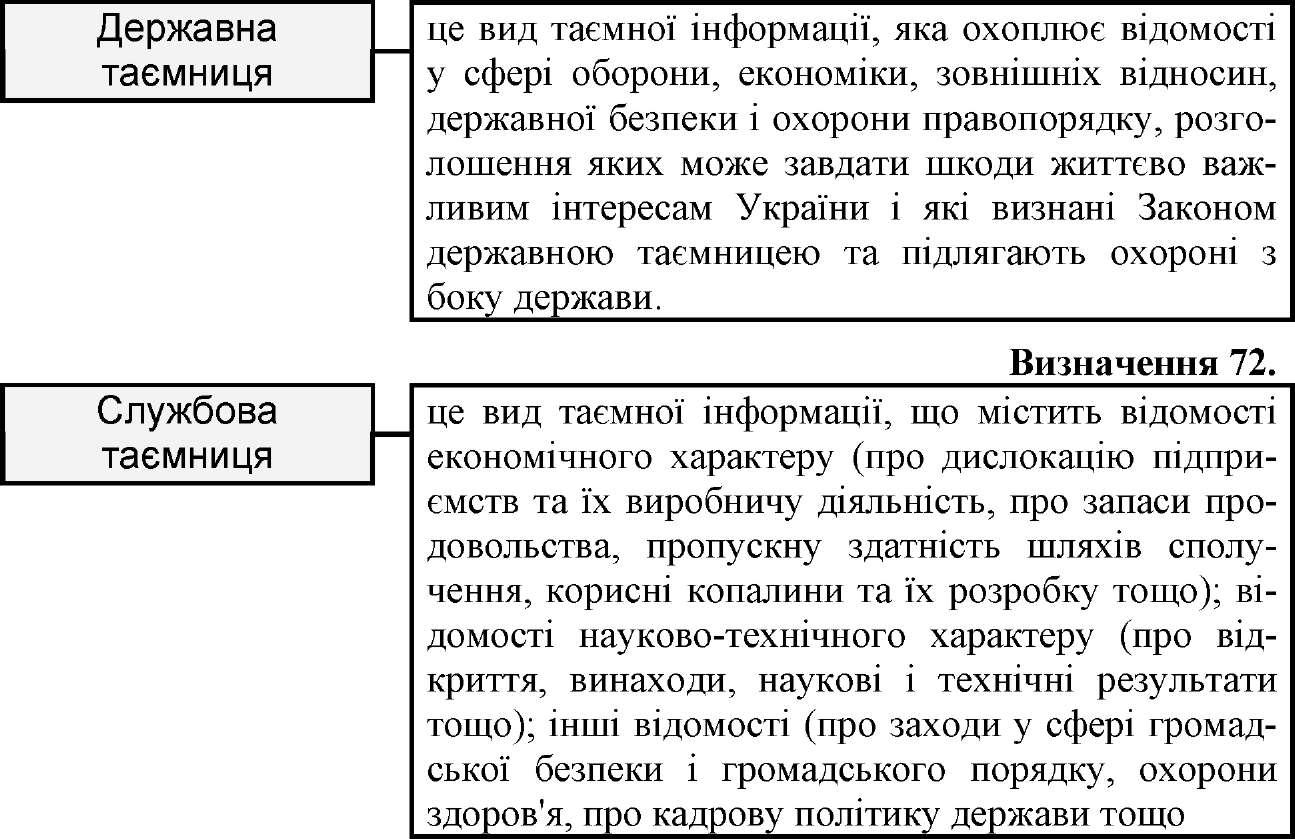

Види таємниць

Визначення 71.

Визначення 73.

Загрози

інформаційній безпеці

Таблиця 77

антропогенні;

техногенні;

стихійні

Таблиця 78

Комерційна

таємниця

безпосередня діяльність недобросовісних конкурентів або злочинних елементів. Їх дії можуть бути спрямовані на:

одержання інформації за допомогою підслуховуючих пристроїв;

викрадення або зняття копій з документів та інших носіїв інформації, що містять комерційну таємницю;

одержання інформації у процесі її проходження через комунікаційні мережі;

знищення інформації або пошкодження її носіїв;

підкуп, шантаж співробітників підприємства з метою одержання інформації, яка містить комерційну таємницю;>35

X

3

X

00

о

о

переманювання провідних спеціалістів на конкуруюче підприємство.X

3

Н

>

X

т

пов'язаний з непорядністю окремих співробітників підприємства, незадоволених платнею або відносинами з керівництвом. Вони можуть видати комерційну таємницю конкурентам або знищити важливу інформацію. Іншим внутрішнім джерелом може бути балакучість співробітників, які ведуть службові розмови у невідповідних місцях.

Об'єкти забезпечення інформаційної безпеки

Таблиця 79

споруди, приміщення і території, на яких розташовані автоматизовані інформаційні системи і де можуть проводитись переговори і обмін конфіденційною інформацією;

технічні засоби автоматизованих інформаційних систем - комп'ютерне обладнання, обладнання локальних мереж, кабельна система, телекомунікаційне обладнання;

програмні засоби автоматизованих інформаційних систем;

інформація, яка зберігається і опрацьовується у автоматизованій інформаційній системі; автономні носії інформації (ком пакт-диски, дискети та ін.);

співробітники організації, які працюють з автоматизованою інформаційною системоюі є носіями конфіденційної інформації про захист системи.

Запитання для самоперевірки:

Які відомості становлять службову (комерційну) таємницю?

Які суб'єкти можуть здійснювати злочинні посягання на інформацію?

Які існують канали витоку інформації?

Завдання для самостійної роботи:

Назвати об'єкти забезпечення інформаційної безпеки.

Обґрунтувати співвідношення понять «інформаційна безпека» та «комп'ютерна безпека».

Виконати аналіз поняття «інформаційна безпека особистості».