ИБиЗИ ЛР / ПЗ ИБ 11.12.08

.pdfУказание по технике безопасности. Техника безопасности при выполнении лабораторной работы совпадает с общепринятой для пользователей персональных компьютеров: самостоятельно не производить ремонт персонального компьютера, установку и удаление программного обеспечения; в случае неисправности персонального компьютера сообщить об этом обслуживающему персоналу лаборатории; соблюдать правила техники безопасности при работе с электрооборудованием; не касаться электрических розеток металлическими предметами; рабочее место пользователя персонального компьютера должно содержаться в чистоте; не разрешается возле персонального компьютера принимать пищу, напитки.

Методика и порядок выполнения работы. Перед выполнением лабораторной работы студент получает индивидуальное задание. Защита лабораторной работы происходит только после его выполнения. При защите студент отвечает на контрольные вопросы и поясняет выполненное индивидуальное задание. Ход защиты лабораторной работы контролируется преподавателем.

Задания

1.Ознакомиться с теоретическими сведениями, изложенными в данных методических указаниях

2.Изучить процедуры создания, монтирования и демонтирования томов PGPdisk

3.Выполнить настройку PGPdisk.

4.Зашифровать любые данные

Отчет о выполнении в письменном виде сдается преподавателю. При защите работы студент отвечает на контрольные вопросы и предоставляет отчет преподавателю.

61

Содержание отчета и его форма

Отчет должен иметь форму согласно оформлению реферата.

Титульный лист должен включать название дисциплины, название лабораторной работы, фамилию и инициалы сдающего студента, номер группы, фамилию и инициалы принимающего преподавателя. Основная часть лабораторной работы должна содержать следующие элементы.

1.Название лабораторной работы.

2.Цель и содержание лабораторной работы.

3. Описание создания, монтирования и демонтирования томов PGPdisk

4. Описание хода выполнения задания

5. Выводы по проделанной работе

Вопросы для защиты работы

1.Для чего нужен PGPdisk?

2.Что такое том PGPdisk?

3.Как запустить PGPdisk?

4.Как смонтировать том PGPdisk в Windows Explorer?

5.Как демонтировать том PGPdisk в Windows Explorer?

6. Как создать том PGPdisk?

7.Какие Алгоритмы шифрования используются в PGPdisk для защиты данных в томах?

8.Как монтировать том PGPdisk?

9. Как использовать том PGPdisk?

10. Как демонтировать том PGPdisk?

62

Лабораторная работа 6

Работа с шифрующей файловой системой на примере EFS

Цель работы и содержание: научиться использовать EFS и

программную утилиту cipher для реализации криптографической защиты данных.

1.Общие сведения об EFS.

2.Создание агента восстановления.

3.Шифрование файлов и каталогов.

4.Шифрование файлов для совместного использования.

5.Дешифрование файлов и каталогов.

6.Операции с зашифрованными файлами и папками.

7.Архивация зашифрованных файлов.

8.Управление сертификатами пользователей.

9.Восстановление зашифрованных файлов и папок.

10.Утилита cipher.

Теоретическая часть

6.1. Общие сведения об EFS

Шифрующая файловая система (Encrypted File System, EFS) это тесно интегрированная с NTFS служба, располагающаяся в ядре Windows 2000/XP.

Ее назначение: защита данных, хранящихся на диске, от несанкционированного доступа путем их шифрования.

EFS осуществляет шифрование данных, используя схему с общим ключом. Данные шифруются быстрым симметричным алгоритмом при помощи ключа шифрования файла FEK (file encryption key). FEK – это случайным образом сгенерированный ключ определенной длины. Длина

63

ключа в североамериканской версии EFS 128 бит, в международной версии

EFS используется уменьшенная длина ключа 40 или 56 бит.

FEK шифруется одним или несколькими общими ключами шифрования, в результате чего получается список зашифрованных ключей

FEK. Список зашифрованных ключей FEK хранится в специальном атрибуте

EFS, который называется DDF (data decryption field – поле дешифрования данных). Информация, при помощи которой производится шифрование данных, жестко связана с этим файлом. Общие ключи выделяются из пар пользовательских ключей сертификата X509 с дополнительной возможностью использования «File encryption». Личные ключи из этих пар используются при дешифровке данных и FEK. Личная часть ключей хранится либо на смарт-картах, либо в другом надежном месте (например, в

памяти, безопасность которой обеспечивается при помощи CryptoAPI).

FEK также шифруется при помощи одного или нескольких ключей восстановления (полученных из сертификатов X509, записанных в политике восстановления зашифрованных данных для данного компьютера, с

дополнительной возможностью «File recovery»).

Как и в предыдущем случае, общая часть ключа используется для шифрования списка FEK. Список зашифрованных ключей FEK также хранится вместе с файлом в специальной области EFS, которая называется

DRF (data recovery field – поле восстановления данных). Для шифрования списка FEK в DRF используется только общая часть каждой пары ключей.

Для нормального осуществления файловых операций необходимы только общие ключи восстановления. Агенты восстановления могут хранить свои личные ключи в безопасном месте вне системы (например, на смарт-картах).

На рисунке приведены схемы процессов шифрования, дешифрования и восстановления данных.

Самая серьезная и, к сожалению, нередко встречающаяся ошибка при работе с EFS заключается в том, что пользователи шифруют данные на локальном компьютере (или компьютере-члене группы), а затем переустанав-

64

ливают операционную систему. В этом случае данные будут безвозвратно утеряны, т. к. доступ к ним имели только два пользователя той системы, в

которой данные были зашифрованы: пользователь, выполнивший эту опе-

рацию, и агент восстановления. Ошибка состоит в том, что для расшифров-

ки данных необходимо предъявить сертификаты одного из названных поль-

зователей, а для этого эти сертификаты нужно было экспортировать и со-

хранить.

По умолчанию на изолированных компьютерах под управлением

Windows ХР агенты восстановления не создаются и политика восстановления не определена. Это означает, что восстановить зашифрованную информацию могут только те пользователи, которые ее зашифровали. В домене всегда имеется агент восстановления – по умолчанию им является пользователь Администратор (Administrator) и

определена политика восстановления.

EFS располагает встроенными средствами восстановления зашифрованных данных в условиях, когда неизвестен личный ключ пользователя. Необходимость подобной операции может возникнуть в следующих случаях:

–пользователь был уволен из компании и ушел, не сообщив свой пароль. Работа с зашифрованными файлами такого пользователя невозможна.

–пользователь утратил свой личный ключ.

–органы государственной безопасности направили запрос на получение доступа к зашифрованным данным пользователя.

Windows XP позволяет создать необходимые ключи для восстановления зашифрованных данных в описанных ситуациях.

Пользователи, которые могут восстанавливать зашифрованные данные в условиях утраты личного ключа, называются агентами восстановления данных. Агенты восстановления данных обладают сертификатом (Х.509 version 3) на восстановление файлов и личным ключом, с помощью которых

65

выполняется операция восстановления зашифрованных файлов. Используя ключ восстановления, можно получить только сгенерированный случайным образом ключ, с помощью которого был зашифрован конкретный файл.

Поэтому агенту восстановления не может случайно стать доступной другая конфиденциальная информация.

Средство восстановления данных предназначено для применения в разнообразных конфигурациях вычислительных сред. Параметры процедуры восстановления зашифрованных данных в условиях утраты личного ключа задаются политикой восстановления. Она представляет собой одну из политик открытого ключа. Политика восстановления автоматически создается только на контроллерах домена. Администратор домена одновременно является и агентом восстановления с соответствующими полномочиями. Могут быть добавлены и другие агенты.

Для создания агента восстановления домена необходимо выполнить следующие действия.

1.Запустить оснастку Групповая политика (Group Policy).

2.Раскрыть узел Конфигурация компьютера | Конфигурация

Windows | Параметры безопасности | Политики открытого ключа |

Файловая система EFS (Computer Settings | Security Settings | Public Key

Policies | Encrypting File System).

3. Выполнить в контекстном меню команду Добавить (Add) или

Создать (Create) (в первом случае выбирается пользователь с имеющимся

сертификатом агента восстановления, во втором – запрашивается и устанавливается новый сертификат для текущей учетной записи).

Политика восстановления может быть задана и на одиночном компьютере. Из вышесказанного следует, что политика восстановления определяется только для компьютера, но не для пользователя.

66

6.2. Создание агента восстановления

Описываемая ниже процедура должна выполняться на автономном компьютере, на котором планируется использование системы EFS. Сначала необходимо создать сертификат агента восстановления (лучше использовать административную учетную запись, хотя, строго говоря, это не обязательно),

импортировать его, а затем назначить политику восстановления.

Чтобы создать сертификат агента восстановления необходимо выполнить следующие действия.

1.Войдите в систему как администратор.

2.В окне консоли введите команду cipher /R:имяФайла – без расширения.

3.Введите и подтвердите пароль, защищающий личный ключ.

В текущем каталоге будут созданы два файла: с расширением сеr (содержит только сгенерированный ключ) и с расширением pfx (содержит и ключ, и сертификат агента восстановления). Для большей сохранности перепишите файлы на дискету.

Для импорта сертификата, с помощью которого можно восстанавливать индивидуальные файлы пользователей необходимо выполнить следующие действия.

1.Зарегистрируйтесь в системе как администратор.

2.Запустите оснастку Сертификаты (Certificates), откройте узел

Личные (Personal), а затем папку Сертификаты.

3. Импортируйте созданный PFX-файл. (Подробно импорт сертификатов описан ниже.)

Чтобы определить политику агента восстановления для любых операций шифрования необходимо выполнить следующие действия.

1. Запустите оснастку Локальные параметры безопасности (Local

Security Settings).

2. Выберите узел Политики открытого ключа | Файловая система

EFS (Public Key Policies | Encrypting File System).

67

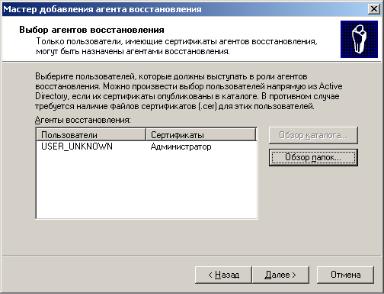

3.В контекстном меню выполните команду Добавить агента восстановления данных (Add Data Recovery Agent).

4.В окне Мастера добавления агента восстановления (Add Recovery Agent Wizard) нажмите кнопку Обзор папок (Browse Folders) и

выберите местоположение созданного ранее файла сертификата с расширением сеr.

5.Пример окна мастера, содержащего сертификат, пригодный для импорта, показан на рисунке 6.1. (Имя пользователя неизвестно, поскольку оно не хранится в файле – это нормальная ситуация.)

Рисунок 6.1 – Пример окна мастера, содержащего сертификат пригодный для импорта.

6. Нажмите кнопку Далее (Next) и в следующем окне мастера – Готово

(Finish).

Сертификат будет импортирован и его владелец станет агентом восстановления на данном компьютере. Обратите внимание на то, что в столбце Назначение (Intended Purposes) импортированного сертификата указано Восстановление файлов (File Recovery).

Теперь можно использовать шифрование информации, не опасаясь потери «ключа» к ней.

68

6.3. Шифрование файлов и каталогов

Поскольку шифрование и дешифрование выполняется автоматически,

пользователь может работать с файлом так же, как и до установки его криптозащиты. Например, можно так же открыть текстовый процессор

Word, загрузить документ и отредактировать его, как и прежде. Все остальные пользователи, которые попытаются получить доступ к зашифрованному файлу, получат сообщение об ошибке доступа, поскольку они не владеют необходимым личным ключом, позволяющим им расшифровать файл.

Следует отметить, что пользователи (в данном случае администраторы)

не должны шифровать файлы, находящиеся в системном каталоге, поскольку они необходимы для загрузки системы, в процессе которой ключи пользова-

теля недоступны. Это сделает невозможным дешифрование загрузочных файлов, и система потеряет работоспособность. Проводник предотвращает возможность возникновения такой ситуации, не позволяя шифровать файлы с атрибутом системный.

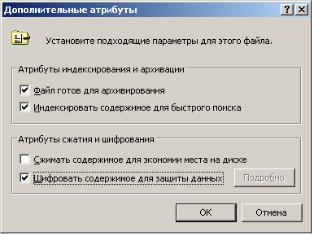

Шифрование информации задается в окне свойств файла или папки необходимо выполнить следующие действия.

1. Укажите файл или папку, которую требуется зашифровать, нажмите правую кнопку мыши и выберите в контекстном меню команду Свойства

(Properties).

2. В появившемся окне свойств на вкладке Общие (General) нажмите кнопку Другие (Advanced). Появится диалоговое окно Дополнительные атрибуты (Advanced Attributes) (рисунок 6.2).

3. В группе Атрибуты сжатия и шифрования (Compress or Encrypt attributes) установите флажок Шифровать содержимое для защиты данных (Encrypt contents to secure data) и нажмите кнопку ОК.

4. Нажмите кнопку ОК в окне свойств зашифровываемого файла или папки. В появившемся диалоговом окне подтвердите режим шифрования.

При шифровании папки можно указать следующие режимы:

69

только к этой папке (Apply changes to this folder);

к этой папке и всем вложенным папкам и файлам (Apply changes to this folder, subfolders and files).

Рисунок 6.2 – Диалоговое окно Дополнительные атрибуты

6.4. Шифрование файлов для совместного использования

Windows XP, в отличие от Windows 2000, поддерживает совместный доступ к зашифрованным файлам, расположенным на общих сетевых ресурсах в домене на базе Active Directory или на локальных дисках.

Дополнительные разрешения нужно давать для каждого файла

индивидуально.

После того как владелец-создатель зашифровал файл, он может снова открыть окно Дополнительные атрибуты (Advanced Attributes) и нажать кнопку Подробно (Details). Появится окно, аналогичное показанному на рисунке 6.3 (для изолированного компьютера картина будет аналогичной).

В приведенном примере видно, что к файлу помимо агента восстановления имеют доступ еще два пользователя. Зашифровав файл или папку и открыв заново окно Подробности шифрования (Encryption Details), вы можете легко проверить, определен ли в вашей системе агент восстановления. Теперь можно нажать кнопку Добавить (Add) и в окне

Выбор пользователя (Select User) указать, какие пользователи смогут также работать с зашифрованным файлом.

70