ИБиЗИ ЛР / ПЗ ИБ 11.12.08

.pdf

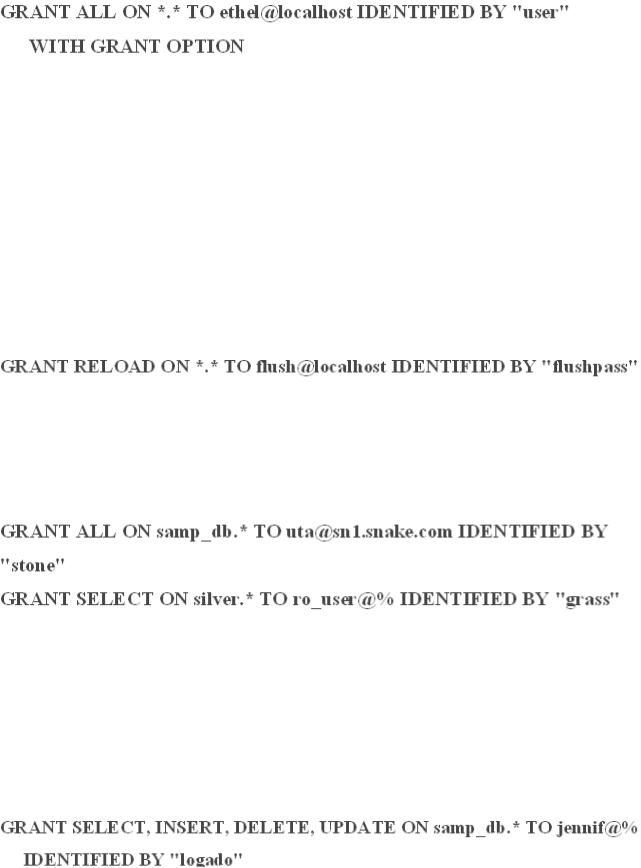

Некоторые привилегии (FILE, process, reload и shutdown) являются административными и могут присваиваться только с помощью спецификатора глобальных привилегий ON *.*. В случае необходимости их можно присваивать без предоставления привилегий на уровне базы данных.

Так, например, приведенный ниже оператор создает пользователя flush,

который обладает возможностью только выполнять операторы FLUSH. Это может оказаться полезным в административных сценариях, когда необходимо выполнить обновление журналов:

Привилегии уровня базы данных применяются ко всем таблицам определенной базы. Такие привилегии присваиваются с помощью предложения ON db name:

При задании оператора GRANT можно задавать сразу несколько привилегий одновременно. Так, например, если необходимо предоставить пользователю возможность считывать и изменять содержимое существующих таблиц, но запретить создавать новые таблицы или удалять уже существующие, это можно сделать следующим образом:

Для еще более детального управления доступом можно предоставлять привилегии отдельным таблицам или даже отдельным их столбцам.

181

Если необходимо присвоить привилегии для работы с несколькими столбцами, их имена следует разделить запятыми.

14.5. Отмена привилегий и удаление пользователей

Для отмены привилегий пользователя применяется оператор revoke.

Его синтаксис очень похож на синтаксис оператора GRANT с той лишь разницей, что предложение ТО заменено на предложение FROM, а

предложения IDENTIFIED BY и WITH GRANT OPTION отсутствуют вовсе:

Для полного удаления пользователя необходимо явным образом удалить его запись из таблицы user. Для этих целей применяется оператор

DELETE:

Аппаратура и материалы

1.Компьютерный класс общего назначения с конфигурацией ПК не хуже рекомендованной для ОС Windows 2000.

2.Операционная система семейства Windows.

3.MySQL.

182

Указание по технике безопасности. Техника безопасности при выполнении лабораторной работы совпадает с общепринятой для пользователей персональных компьютеров: самостоятельно не производить ремонт персонального компьютера, установку и удаление программного обеспечения; в случае неисправности персонального компьютера сообщить об этом обслуживающему персоналу лаборатории; соблюдать правила техники безопасности при работе с электрооборудованием; не касаться электрических розеток металлическими предметами; рабочее место пользователя персонального компьютера должно содержаться в чистоте; не разрешается возле персонального компьютера принимать пищу, напитки.

Методика и порядок выполнения работы. Перед выполнением лабораторной работы студент получает индивидуальное задание. Защита лабораторной работы происходит только после его выполнения. При защите студент отвечает на контрольные вопросы и поясняет выполненное индивидуальное задание. Ход защиты лабораторной работы контролируется преподавателем.

Задания

1.Ознакомиться с теоретическими сведениями, изложенными в данных методических указаниях

2.Создайте нового пользователя granttest c паролем grantpwd.

3.Разрешите пользователю использование только команды select,

сделайте проверку невозможности изменять базу.

4.Создайте новую таблицу с любым именем, разрешите использовать пользователю granttest любые операторы.

5.Удалите пользователя.

6.Оформить отчет.

183

Отчет о выполнении в письменном виде сдается преподавателю. При защите работы студент отвечает на контрольные вопросы и предоставляет отчет преподавателю.

Содержание отчета и его форма

Отчет должен иметь форму согласно оформлению реферата.

Титульный лист должен включать название дисциплины, название лабораторной работы, фамилию и инициалы сдающего студента, номер группы, фамилию и инициалы принимающего преподавателя. Основная часть лабораторной работы должна содержать следующие элементы.

1.Название лабораторной работы.

2.Цель и содержание лабораторной работы.

3.Описание процедур создания пользователей, назначения им привилегий и удаления пользователей.

4. Выводы по проделанной работе

Вопросы для защиты работы

1.Для чего предназначена СУБД MySQL?

2.Перечислите основные возможности MySQL.

3.Опишите синтаксис оператора GRANT.

4.Как создать нового пользователя?

5.Как назначить пользователю привилегии?

6.Как разрешить пользователю подключаться только с определенных компьютеров?

7.Как создать пользователя, который может выполнять только операторы FLUSH?

8.Каким способом можно предоставлять привилегии отдельным столбцам?

9.Как оменить привилегии пользователя?

10.Как удалить пользователя?

184

Лабораторная работа 15

Управление средсвами информационной безопасности сервера

приложений Internet Information Server

Цель работы и содержание: научить использовать настройки сервера приложений IIS, с целью повышения безопасности Web-приложений и Web-

документов.

1.Общая информация об IIS.

2.Работа с настройками безопасности.

3.Анонимный доступ и проверка подлинности.

4.Ограничения IP-адресов и имен доменов.

5.Безопасные подключения.

6.Настройка уровня доступа к файлам и папкам.

Теоретическая часть

15.1. Общая информация об IIS.

IIS (Internet Information Server) – это проприетарный набор серверов для нескольких служб Интернета от компании Майкрософт. IIS

распространяется с операционными системами семейства Windows NT.

Основным компонентом IIS является веб-сервер, который позволяет размещать в Интернете сайты Всемирной паутины. IIS поддерживает протоколы HTTP, HTTPS, FTP, POP3, SMTP, NNTP. По данным компании

Netcraft на 1 июня 2008 года, около 35,45 % сайтов обслуживаются веб-

сервером IIS.

Один сервер IIS может обслуживать несколько сайтов. Каждый сайт имеет следующие атрибуты:

IP-адрес;

TCP-порт, на котором служба WWW ожидает подключений к

185

данному сайту;

Заголовок узла (Host header name) – значение заголовка Host запроса

HTTP, указывающее обычно DNS-имя сайта.

Таким образом, например, один сервер с одним IP-адресом может обслуживать на одном TCP-порту несколько сайтов. Для этого необходимо создать несколько DNS-записей, указывающих на IP-адрес сервера, и

различать сайты по заголовкам узла.

Веб-сервер IIS предоставляет несколько способов ограничения доступа к сайтам и веб-приложениям. Служба WWW в составе IIS отличается от других веб-серверов тем, что функции обеспечения безопасности в ней тесно интегрированы с системой Windows NT, на основе которой она работает. В

частности, чтобы получить доступ к защищѐнному ресурсу, посетитель должен ввести имя и пароль пользователя, существующего в системе

Windows, на которой установлен IIS (или в домене Active Directory, если сервер принадлежит к домену). После этого пользователь работает с сайтом так же, как если бы он выполнил интерактивный вход в систему на сервере. К

нему применяются установленные файловой системой NTFS разрешения на доступ к файлам и каталогам. Эта особенность IIS удобна для внутренних сайтов предприятий, однако практически неприменима для открытых сайтов Интернета, где невозможно создавать пользователя Windows для каждого зарегистрированного посетителя сайта. Поэтому в последнем случае разработчикам сайтов и веб-приложений обычно приходится использовать собственные механизмы ограничения доступа.

Определѐнный пользователь Windows сопоставляется с каждым посетителем сайта даже в том случае, когда ограничение доступа не требуется. Этот режим называется режимом анонимного доступа. В этом случае посетитель представляется на сервере как специальный пользователь,

имя которого обычно имеет формат IUSR_xxxx (где xxxx – имя компьютера,

на котором установлен IIS). Этому пользователю должен быть разрешѐн доступ к ресурсам, которые открыты анонимным посетителям.

186

Служба WWW поддерживает три основных метода аутентификации, то

есть определения личности пользователя по имени и паролю.

Базовая аутентификация (basic authentication) – имя и пароль передаются по сети открытым текстом.

Сжатая аутентификация (digest authentication) – пароль обрабатывается хэш-функцией перед отправкой по сети, что делает невозможным его прочтение в случае перехвата злоумышленником.

Встроенная аутентификация Windows (integrated Windows

authentication) – выполняется попытка входа на сервер с теми же учѐтными данными, под которыми работает браузер пользователя.

15.2. Работа с настройками безопасности

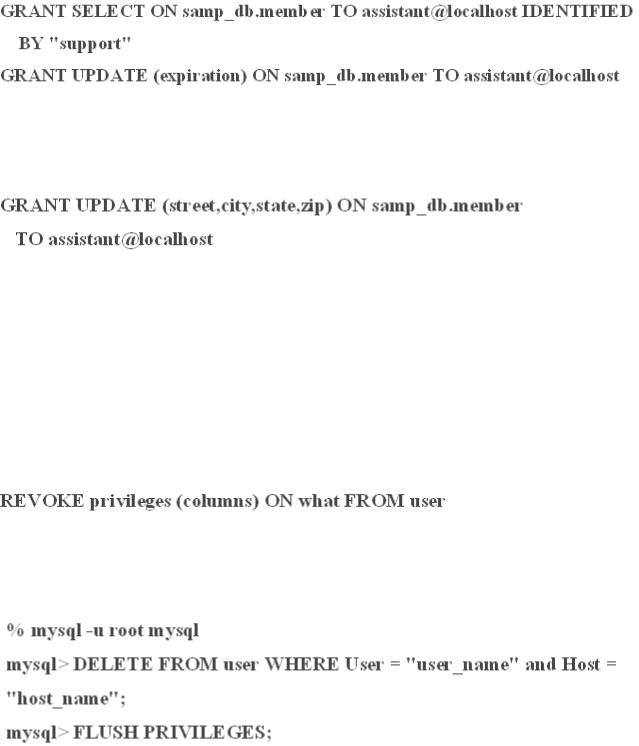

Для работы с настройками безопасности каталога web-сервера необходимо выбрать:

1)Пуск – Программы – Администрирование – Диспетчер служб IIS

–Свойства нужного Веб-узла (рисунок 15.1).

Рисунок 15.1 – Диспетчер служб IIS

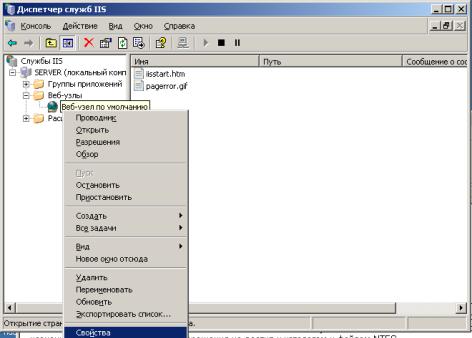

2) Выберите вкладку Безопасность каталога (Рисунок 15.2).

187

На вкладке Безопасность каталога вы можете задать способ доступа к содержимому вашего сайта для анонимных пользователей:

–полный,

–ограниченный,

–через безопасные соединения HTTP.

Рисунок 15.2 – Вкладка Безопасность каталога

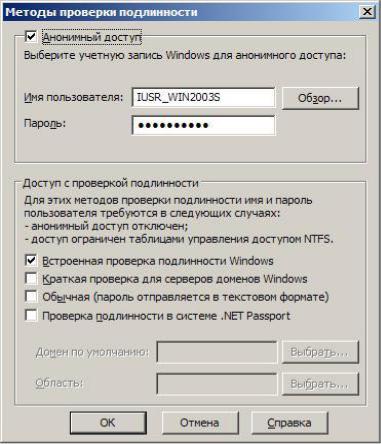

15.3. Анонимный доступ и проверка подлинности

Чтобы указать, нужна ли анонимным пользователям проверка подлинности (аутентификация) при доступе к вашему сайту, откройте диалоговое окно Методы проверки подлинности, щелкнув кнопку

Изменить в области Управление доступом и Проверка подлинности на вкладке Безопасность каталога. Это диалоговое окно (рисунок 15.3)

используется для конфигурирования следующих настроек:

188

Рисунок 15.3 – Диалоговое окно Методы проверки подлинности

Анонимный доступ. Эта настройка определяет, разрешается ли анонимный доступ, и какая при этом требуется пользовательская учетная

запись.

Встроенная проверка подлинности Windows (или интегрированная аутентификация). Для защиты аутентификации используется криптографический обмен без фактической передачи удостоверений через соединение.

Обычная. При использовании обычной (базисной) аутентификации клиент вводит свои удостоверения (credentials) в диалоговом окне, после чего удостоверения передаются через сетевое соединение без шифрования.

Проверка подлинности в системе .NET Passport. Данный метод использует технологию Microsoft Passport для аутентификации пользователей.

189

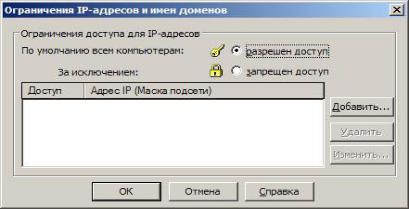

15.4. Ограничения IP-адресов и имен доменов

На вкладке Безопасность каталога вы можете также ограничить доступ клиентов к web-узлу в зависимости от их IP-адреса или доменного

DNS-имени.

На рисунке 15.4 показано диалоговое окно Ограничение IP-адресов и имен доменов, доступ к которому производится из страницы с вкладкой

Безопасность каталога.

Рисунок 15.4 – Диалоговое окно Ограничение IP-адресов и имен доменов

При помощи этого диалогового окна можно либо разрешить доступ к сайту всем клиентам, за исключением имеющих заданные в нем IP-адреса или доменные имена, либо запретить доступ всем клиентам, кроме имеющих заданные IP-адреса или доменные имена. Ограничения можно задавать одним из трех способов:

задать IP-адрес некоторого клиента;

задать идентификатор сети и маску подсети, представляющую диапазон IP-адресов;

задать DNS-имя некоторого домена.

15.5. Безопасные подключения

На вкладке Безопасность каталога (область Безопасные подключения) вы можете также разрешить использование соединений

190