ИБиЗИ ЛР / ПЗ ИБ 11.12.08

.pdf1.Проверяется ЭЦП собственно документа.

2.Проверяется ЭЦП сертификата, с помощью которого проверялась предыдущая ЭЦП.

3.Предыдущее действие повторяется в цикле до тех пор, пока цепочка сертификатов не приведет к корневому сертификату.

ЭЦП документа должна признаваться верной только в том случае, если верна не только она, но и все проверяемые в данном процессе ЭЦП сертификатов. При обнаружении неверной ЭЦП любого из сертификатов следует считать неверными все ЭЦП, проверенные на предыдущих шагах.

Корневых сертификатов может быть несколько.

Стандарт X.509 устанавливает наличие в цифровом сертификате следующих полей.

Номер версии формата, которому соответствует сертификат.

Серийный номер сертификата. Уникальный номер, присваиваемый каждому сертификату, выпускаемому конкретным CA (т.е. данное поле в паре со следующим образуют уникальный идентификатор сертификата).

Идентификатор CA, который выпустил данный сертификат (т.е.

сгенерировал пару ключей и подписал открытый ключ).

Срок действия сертификата. Указывается диапазон, т.е. дата начала

идата окончания срока действия.

Персональные данные пользователя, которому принадлежит сертификат.

Собственно открытый ключ пользователя.

Уникальный идентификатор CA и уникальный идентификатор пользователя. Рекомендуется отказаться от использования данных полей в дальнейшем.

Расширения формата.

Код алгоритма, примененного при вычислении сертифицирующей

ЭЦП.

Сертифицирующая ЭЦП.

231

Приведен формат версии 3 формата X.509. Предыдущая версия (2)

отличалась отсутствием расширений, а версия 1 – еще и отсутствием полей

«Уникальный идентификатор CA» и «Уникальный идентификатор пользователя». Расширения сертификатов версии 3 существенно увеличивают возможности обработки сертификатов. С помощью расширений можно уточнить применения конкретного сертификата и задать необходимые параметры. Предусмотрены следующие стандартные расширения.

Идентификатор ключа CA. Дает возможность указать конкретный секретный ключ из нескольких ключей CA (CA может иметь несколько ключей), на котором вычислялась ЭЦП данного сертификата.

Назначение ключа. Данное поле является битовой маской,

устанавливающей одно или несколько возможных применений данного сертификата и парного ему секретного ключа. Основные из возможных вариантов: вычисление/проверка ЭЦП, шифрование данных, шифрование других ключей, сертификация ключей и т.д.

Альтернативные данные пользователя. Допускает указания любой альтернативной информации о владельце сертификата, например, e- mail адрес, IP-адрес и т.д. Данное расширение формата может отсутствовать,

может существовать параллельно с полем «Персональные данные пользователя» основного формата, а может и использоваться вместо него.

Альтернативное имя CA. Аналогично предыдущему, только относится к CA, выпустившему сертификат.

Это только основные расширения формата. Любая PKI-система может вводить свои расширения в зависимости от конкретных условий применения цифровых сертификатов.

Любой сертификат может быть отозван раньше времени окончания срока его действия (что означает запрет использования данного сертификата

вдальнейшем), как минимум, по одной из следующих причин:

скомпрометирован соответствующий сертификату секретный ключ;

изменились персональные данные владельца сертификата.

232

Любое PKI-ориентированное приложение в процессе проверки ЭЦП цепочки сертификатов обязано также проверять отсутствие всех сертификатов проверяемой цепочки в текущих CRL. В случае обнаружения отозванного сертификата, все ЭЦП, проверенные на предыдущих шагах,

следует считать неверными.

Формат X.509 призван обеспечить совместимость различных средств криптографической защиты информации. Имея набор обязательных полей для обеспечения взаимопонимания между программными средствами разных производителей, в то же время, данный формат позволяет гибко настраивать содержимое сертификатов конкретных PKI для обеспечения максимальной эффективности их использования.

19.2. Создание нового шаблона для автоматической подачи заявки на

сертификат

Для создания нового шаблона для автоматической подачи заявки на

сертификат смарт-карты необходимо выполнить следующие действия.

1.В поле Открыть диалогового окна Выполнить введите mmc.exe и

затем нажмите OK.

2.В меню Консоль выберите Добавить или удалить оснастку.

3.В диалоговом окне Добавить или удалить оснастку нажмите

Добавить.

4. В диалоговом окне Добавить изолированную оснастку выберите

Шаблоны сертификатов и затем нажмите Добавить.

5.Нажмите Закрыть.

6.Нажмите OK.

7.В дереве консоли выберите Шаблоны сертификатов.

8.В области сведений щелкните правой кнопкой по шаблону

Пользователь со смарт-картой и затем щелкните Скопировать шаблон,

как показано на рисунке 19.1.

233

.

.

Рисунок 19.1 – Копирование шаблона Откроется диалоговое окно свойств нового шаблона с открытой

вкладкой Общие.

9. В поле Отображаемое имя шаблона введите уникальное название для шаблона, как показано на рисунке 19.2.

.

Рисунок 19.2 – Ввод имени шаблона

234

10.Выберите вкладку Обработка запроса.

11.Установите флажок Для автоматической подачи требуется ввод

пользователя.

Важно: Данная опция не нужна, если шаблоны сертификатов не предполагается использовать для смарт-карт или если пользователь не хочет отвечать на появляющиеся запросы подачи заявки на сертификаты.

12.Выберите вкладку Имя субъекта. Данная вкладка используется для определения имени субъекта и свойства сертификата. Рекомендуется использовать заданные по умолчанию параметры для осуществления подачи заявки на шаблон сертификата смарт-карты.

13.Выберите вкладку Расширения. На данной вкладке можно указать, каким образом различные расширения будут добавлены в шаблон сертификата при подаче заявки. Рекомендуется использовать настройки,

заданные по умолчанию.

14. Выберите вкладку Безопасность. На данной вкладке можно указать пользователей и группы пользователей, которые могут выполнять подачу заявки или автоматическую подачу заявки на шаблон сертификата.

Для того чтобы иметь возможность автоматически подать заявку на шаблон сертификата, пользователь или группа должны иметь разрешения: Чтение,

Подача заявки и Автоматическая подача заявки.

15. Для завершения нажмите OK. В столбце Автоматическая подача заявки теперь должно отображаться Разрешено.

19.3. Настройка центра сертификации предприятия

Для настройки центра сертификации предприятия:

1.В разделе Администрирование откройте оснастку Центр сертификации.

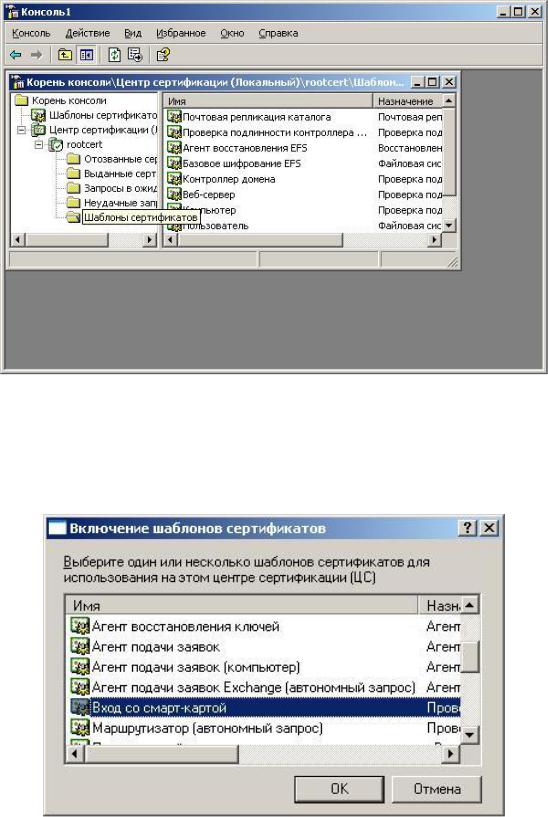

2.В дереве консоли откройте оснастку Центр сертификации и затем выберите Шаблоны сертификатов, как показано на рисунке 19.3.

235

3. Щелкните правой кнопкой мыши Шаблон сертификата, выберите

Создать и затем выберите Выдаваемый шаблон сертификата.

Рисунок 19.3 – Шаблоны сертификатов

4. В диалоговом окне Включение шаблонов сертификатов, которое показано на рисунке 19.4, выберите Вход со смарт-картой (Auto Enroll Smartcard User), нажмите OK.

Рисунок 19.4 – Диалоговое окно Включение шаблонов сертификатов

5. Закройте оснастку Центр сертификации консоли MMC.

236

19.4. Настройка групповой политики

Для обеспечения автоматической подачи заявки на сертификаты в домене необходимо выполнить настройку групповой политики для сайта,

домена или подразделения.

Для настройки групповой политики необходимо выполнить следующие действия.

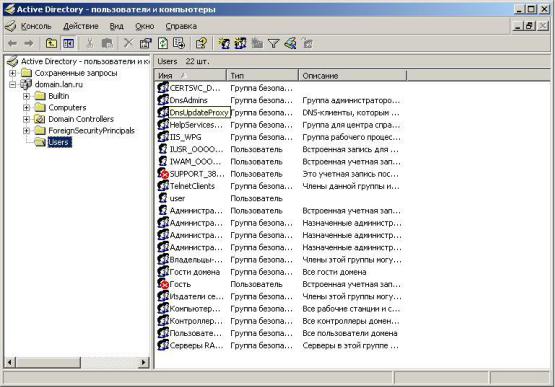

1. Откройте оснастку Active Directory – пользователи и компьютеры

(Active Directory – Users and Computers) консоли MMC или Пуск → Программы → Администрирование (рисунок 19.5).

Рисунок 19.5 – Оснастка Active Directory – пользователи и компьютеры

2.Щелкните правой кнопкой мыши на сайте, домене или подразделении, для которого необходимо настроить групповую политику, и

выберите Свойства.

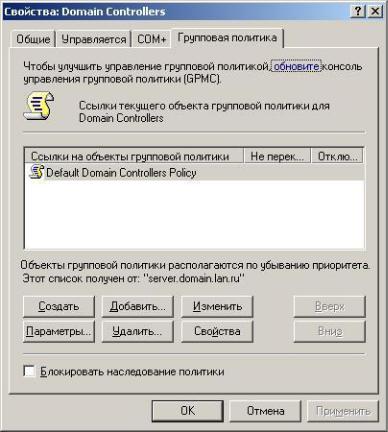

3.Выберите вкладку Групповая политика и нажмите кнопку

Изменить, как показано на рисунке 19.6.

237

Рисунок 19.6 – Вкладка Групповая политика

Настройка политики компьютера для автоматической подачи заявки на сертификаты компьютера и контроллера домена производится аналогично,

хотя и управляется через политику компьютера групповой политики.

4.Выберите Параметры конфигурации пользователя, затем

Конфигурация Windows, Параметры безопасности и затем Политики открытого ключа. Щелкните правой кнопкой по объекту Параметры автоматической подачи заявок, затем выберите Свойства (рисунок 19.7)

238

Рисунок 19.7 – Политики открытого ключа

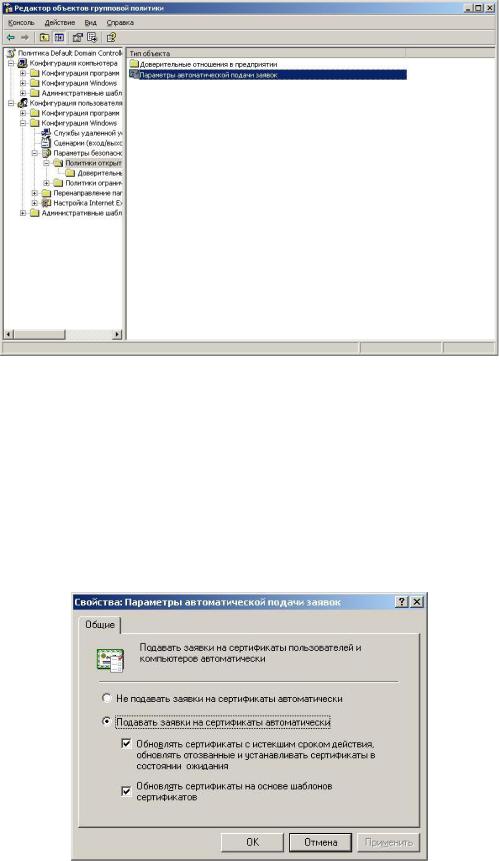

5. Убедитесь, что переключатель установлен в положение Подавать заявки на сертификаты автоматически (Enroll certificates automatically),

как показано на рисунке 19.8. Установите также имеющиеся два флажка,

чтобы обеспечить автоматическое обновление, очистку сертификатов и регистрацию в службе каталогов Active Directory.

Рисунок 19.8 – Свойства параметров автоматической подачи заявок

6. Нажмите OK. Теперь автоматическая подача заявки включена.

239

Аппаратура и материалы

1.Компьютерный класс общего назначения с конфигурацией ПК не хуже рекомендованной для ОС Windows 2000.

2.Операционная система семейства Windows.

Указание по технике безопасности. Техника безопасности при выполнении лабораторной работы совпадает с общепринятой для пользователей персональных компьютеров: самостоятельно не производить ремонт персонального компьютера, установку и удаление программного обеспечения; в случае неисправности персонального компьютера сообщить об этом обслуживающему персоналу лаборатории; соблюдать правила техники безопасности при работе с электрооборудованием; не касаться электрических розеток металлическими предметами; рабочее место пользователя персонального компьютера должно содержаться в чистоте; не разрешается возле персонального компьютера принимать пищу, напитки.

Методика и порядок выполнения работы. Перед выполнением лабораторной работы студент получает индивидуальное задание. Защита лабораторной работы происходит только после его выполнения. При защите студент отвечает на контрольные вопросы и поясняет выполненное индивидуальное задание. Ход защиты лабораторной работы контролируется преподавателем.

Задания

1.Ознакомиться с теоретическими сведениями, изложенными в данных методических указаниях.

2.Получить навыки настройки центра сертификации, проделав вышеуказанные операции.

3.Оформить отчет.

240