ИБиЗИ ЛР / ПЗ ИБ 11.12.08

.pdf

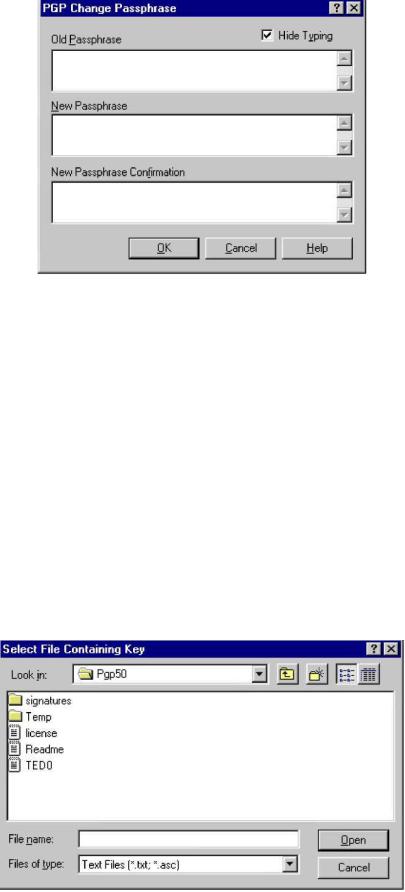

Рисунок 9.11 – Диалог смены пароля

9.11. Импорт и экспорт ключей

Хотя Вы чаще распространяете свой открытый ключ и получаете открытые ключи других посредством сервера открытых ключей,

обмениваться ключами можно также импортируя и экспортируя их в виде текстовых файлов.

Последовательность действий для импорта ключа

1. Выберите пункт Import из меню Keys.

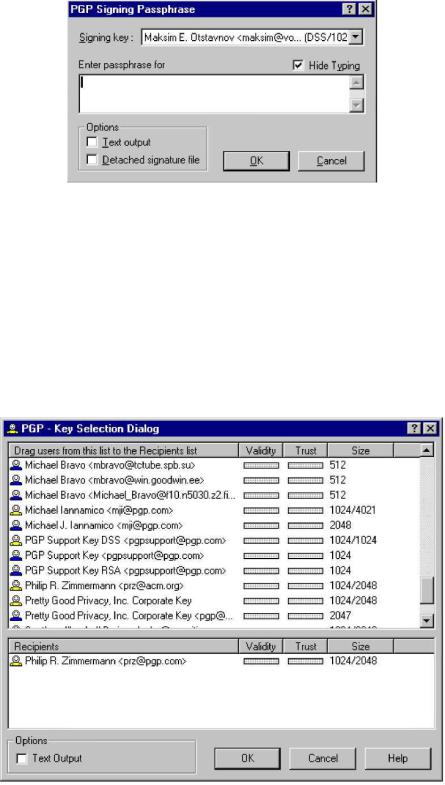

Появится окно Диалога выбора файла, содержащего ключ (Select File Containing Key, рисунок 9.12).

Рисунок 9.12 – Диалог выбора файла при экспорте ключа

131

2. Выберите файл, содержащий ключ, который вы хотите импортировать, и щелкните Open.

В окне PGPkeys появится вновь импортированный ключ, который теперь можно использовать для шифрования данных и верификации подписи его владельца.

Последовательность действий для экспорта ключа

1.Пометьте ключ, который хотите экспортировать в файл.

2.Выберите из меню Keys или из контекстного меню, доступного при щелчке правой кнопкой мыши, пункт Export.

Появится окно Диалога выбора файла (Export Key to File,

рисунок 9.13).

Рисунок 9.13 – Диалог выбора файла при импорте ключа

3. Введите имя файла, в который хотите экспортировать ключ, и

щелкните Save.

Экспортированный ключ будет помещен в файл с заданным именем и указанным местоположением.

9.12. Отзыв ключа

Если когда-либо возникнет ситуация, в которой Вы не сможете больше доверять своей персональной паре ключей, вы можете выпустить сертификат отзыва ключа, сообщающий всем, что Ваш соответствующий открытый ключ

132

не должен более использоваться. Лучший способ распространить сертификат

отзыва – это поместить его на сервер открытых ключей.

Аппаратура и материалы

1.Компьютерный класс общего назначения с конфигурацией ПК не хуже рекомендованной для ОС Windows 2000.

2.Операционная система семейства Windows.

3.PGP

Указание по технике безопасности. Техника безопасности при выполнении лабораторной работы совпадает с общепринятой для пользователей персональных компьютеров: самостоятельно не производить ремонт персонального компьютера, установку и удаление программного обеспечения; в случае неисправности персонального компьютера сообщить об этом обслуживающему персоналу лаборатории; соблюдать правила техники безопасности при работе с электрооборудованием; не касаться электрических розеток металлическими предметами; рабочее место пользователя персонального компьютера должно содержаться в чистоте; не разрешается возле персонального компьютера принимать пищу, напитки.

Методика и порядок выполнения работы. Перед выполнением лабораторной работы студент получает индивидуальное задание. Защита лабораторной работы происходит только после его выполнения. При защите студент отвечает на контрольные вопросы и поясняет выполненное индивидуальное задание. Ход защиты контролируется преподавателем.

Задания

1.Ознакомиться с теоретическими сведениями, изложенными в данных методических указаниях

2.Создать новую пару ключей и выполнить шифрование данных

3. Оформить отчет Отчет о выполнении в письменном виде сдается преподавателю. При

защите работы студент отвечает на контрольные вопросы и предоставляет отчет преподавателю.

133

Содержание отчета и его форма

Отчет должен иметь форму согласно оформлению реферата.

Титульный лист должен включать название дисциплины, название лабораторной работы, фамилию и инициалы сдающего студента, номер группы, фамилию и инициалы принимающего преподавателя. Основная часть лабораторной работы должна содержать следующие элементы.

1.Название лабораторной работы.

2.Цель и содержание лабораторной работы.

3.Изучить технологию управления ключами криптографической защиты электронной корреспонденции

4. Описание процедур управления ключами

5. Выводы по проделанной работе

Вопросы для защиты работы

1.Как можно запустить PGP?

2.Какие ключи используются в PGP?

3.Какие атрибуты существуют у ключа?

4.Что нужно сделать, для того чтобы пара ключей стала используемой по умолчанию?

5.Что нужно сделать, чтобы одна и та же пара ключей использовалась для нескольких имен и адресов?

6.Как можно проверить отпечаток ключа?

7.Как сертифицировать чужой открытый ключ?

8.Как указать уровень доверия?

9.Как запретить и разрешить использование ключей?

10.Как удалить ключ, подпись или идентификатор пользователя?

11.Как измененить пароль доступа?

12.Как импортировать и экспортировать ключи?

13.Как отозвать ключ?

134

Лабораторная работа 10

Применение средств шифрования и электронной цифровой

подписи для защиты электронной корреспонденции

Цель работы и содержание: изучить методы наложения постановки

электронной цифровой подписи и шифрования данных в почтовых

сообщениях средствами программного комплекса PGP.

1.Общие сведения о цифровых подписях.

2.Шифрование и наложение подписи в поддерживаемых почтовых

пакетах.

3.Шифрование и наложение подписи через Буфер обмена.

4.Шифрование и наложение подписи из окна Проводника.

5.Расшифровка и верификация в поддерживаемых почтовых пакетах.

6.Расшифровка и верификация через Буфер обмена.

7.Расшифровка и верификация из окна Проводника.

Теоретическая часть

10.1. Общие сведения о цифровых подписях

Немаловажную роль в криптографии играют цифровые подписи (digital signatures). Некоторые даже считают, что основное внимание при разработке криптографических алгоритмов нужно уделять именно невозможности подделать личную цифровую подпись, а не сверхсложным закрытым личным ключам. Основная задача цифровой подписи – подтверждение подлинности происхождения информации. Кроме того, сохранность цифровой подписи означает, что информация дошла до получателя в неповреждѐнном виде.

Цифровая подпись не передаѐтся в виде открытых данных. Для еѐ кодирования используются так называемые «хэш-функции» (hash functions; hash (англ.) – мешанина, фарш). «Хэш-функция» видоизменяет открытые

135

данные любого объѐма до компактной свертки фиксированной длины.

Цифровая подпись является производной свертки и личного ключа, чем гарантируется еѐ абсолютная уникальность.

10.2. Шифрование и наложение подписи в поддерживаемых

почтовых пакетах

Шифруя и подписывая почту с помощью пакета, поддерживаемого

PGP посредством встраиваемых модулей, вы можете использовать один из двух способов, в зависимости от того, каким программным обеспечением пользуется получатель. Если получатель использует почтовый пакет,

поддерживающий PGP/MIME, вы можете воспользоваться преимуществами этого стандарта, чтобы шифровать и подписывать почтовые сообщения и прилагаемые файлы автоматически во время отправки. Если вы общаетесь с тем, кто использует пакет, не поддерживающий PGP/MIME, вы должны выключить опцию PGP/MIME, чтобы избавить получателя от проблем,

связанных с несовместимостью. Недостаток этого метода в том, что каждый прилагаемый к сообщению файл вам придется шифровать (подписывать)

отдельно.

Последовательность действий

1.Составьте почтовое сообщение с помощью своего почтового пакета как обычно.

2.Составив сообщение, укажите, хотите ли вы, чтобы оно было зашифровано и/или подписано, щелкнув на кнопке с замком и пером

(рисунок 10.1).

Рисунок 10.1 – Кнопки шифрования и подписывания

Если вы переписываетесь с пользователем PGP, который применяет почтовый пакет, соответствующий стандарту PGP/MIME, вам нужно щелкнуть на кнопке PGP/MIME.

136

Когда вы щелкаете на одной из этих кнопок, она остается

«утопленной», указывая на операцию, которая будет выполнена.

Рисунок 10.2 – Диалоговое окно запроса пароля

3. Отправьте сообщение как обычно.

Если вы выбрали опцию наложения подписи до того, как сообщение будет отправлено, появится Диалоговое окно пароля (Passphrase),

требующее от вас ввести пароль (рисунок 10.2). 4. Введите свой пароль и щелкните ОК.

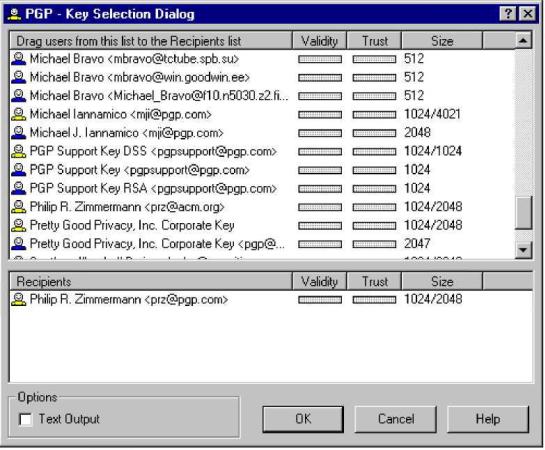

Рисунок 10.3 – Диалог выбора ключа

137

Если у вас есть копии открытых ключей всех получателей, будут использованы эти ключи. Если же вы укажете получателя, копии открытого ключа которого на вашей связке нет, появится Диалог выбора ключа (PGP Key Selection, рисунок 10.3), в котором вы можете выбрать необходимый

ключ.

5. Перетащите открытые ключи тех, кому направляется шифрованное сообщение в поле Получатели (Recipients). Для перемещения ключа из одного поля в другое вы также можете использовать двойной щелчок мышью на значке ключа.

Полоска Действительность (Validity) указывает минимальный уровень уверенности в том, что открытые ключи, помещенные в поле

Получатели (Recipients), являются действительными. Это значение вычисляется на основе количества подписей, сертифицирующих каждый ключ и уровень надежности тех, кто его сертифицировал.

Примечание: Если вы не используете PGP/MIME, то должны шифровать (подписывать) каждый файл, отправляемый в качестве приложения из окна Проводника (Explorer).

6. Для отправки сообщения щелкните ОК.

10.3. Шифрование и наложение подписи через Буфер обмена

Если вы используете почтовый пакет, не поддерживаемый PGP

посредством встроенных модулей, вы должны для шифрования и наложения подписи использовать Буфер обмена.

Процедура шифрования и/или наложения подписи на содержимое

Буфера обмена осуществляется следующим образом.

1. Наберите текст сообщения, используя встроенный редактор вашего почтового пакета или свой любимый текстовый процессор.

2. Когда текст набран, пометьте его.

3. Выберите Копировать (Сору) из меню Правка (Edit).

138

Вы должны знать, что каждый раз, когда вы копируете или вырезаете текст из окна приложения, он временно сохраняется в Буфере обмена.

4. Щелкните на значке с конвертом и ключом в Области системных индикаторов и выберите Encrypt Clipboard для шифрования, Sign Clipboard – для наложения подписи, или Encrypt And Sign Clipboard – для шифрования и наложения подписи на содержимое Буфера обмена. Если вы указали, что хотите зашифровать содержимое Буфера обмена, появится окно

Диалога выбора ключа (Key Selection Dialog, рисунок 10.4).

Рисунок 10.4 – Диалог выбора ключа

5. Перетащите открытые ключи получателей сообщения в поле

Получатели (Recipients).

Полоска Действительность (Validity) указывает минимальный уровень уверенности в том, что открытые ключи, помещенные в поле

Получатели (Recipients), являются действительными. Это значение

139

вычисляется на основе количества подписей, сертифицирующих каждый ключ, и уровня надежности тех, кто его сертифицировал.

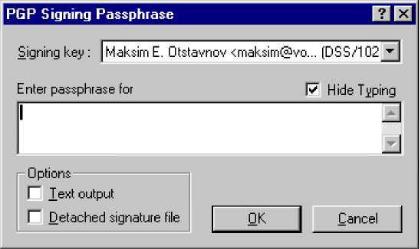

6. Щелкните ОК. Если вы выбрали опцию наложения подписи, до того как сообщение будет отправлено, появится Диалоговое окно пароля

(Passphrase), требующее от вас ввести пароль вашего закрытого ключа по умолчанию (рисунок 10.5). Если у вас есть другие пары ключей, и вы хотите использовать для подписи одну из них, вы можете нажать для этого кнопку со стрелкой и выбрать нужный ключ.

Рисунок 10.5 – Диалоговое окно запроса пароля

7.Введите свой пароль и щелкните ОК.

8.Вернитесь в окно своего почтового пакета и выберите пункт

Вставка (Paste) меню Правка (Edit). Тем самым вы скопируете

зашифрованное (подписанное) сообщение в тело сообщения.

9.Отправьте сообщение его получателям.

10.4.Шифрование и наложение подписи из окна Проводника

Если вы собираетесь отправить зашифрованный (подписанный) файл в качестве приложения к сообщению или просто зашифровать файл, чтобы защитить его от несанкционированного доступа, вы можете сделать это из окна Проводника (Explorer).

Последовательность действий

140