ИБиЗИ ЛР / ПЗ ИБ 11.12.08

.pdf

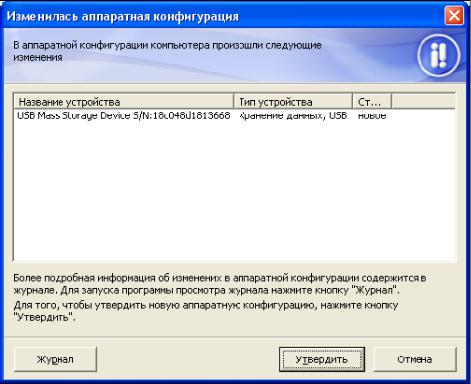

Рисунок 2.5 – Диалог утверждения изменений в конфигурации

Аппаратура и материалы

1.Компьютерный класс общего назначения с конфигурацией ПК не хуже рекомендованной для ОС Windows 2000.

2.Операционная система семейства Windows.

3. СЗИ «Secret Net»

Указание по технике безопасности. Техника безопасности при выполнении лабораторной работы совпадает с общепринятой для пользователей персональных компьютеров: самостоятельно не производить ремонт персонального компьютера, установку и удаление программного обеспечения; в случае неисправности персонального компьютера сообщить об этом обслуживающему персоналу лаборатории; соблюдать правила техники безопасности при работе с электрооборудованием; не касаться электрических розеток металлическими предметами; рабочее место

31

пользователя персонального компьютера должно содержаться в чистоте; не разрешается возле персонального компьютера принимать пищу, напитки.

Методика и порядок выполнения работы. Перед выполнением лабораторной работы студент получает индивидуальное задание. Защита лабораторной работы происходит только после его выполнения. При защите студент отвечает на контрольные вопросы и поясняет выполненное индивидуальное задание. Ход защиты лабораторной работы контролируется преподавателем.

Задания

1.Ознакомиться с теоретическими сведениями, изложенными в данных методических указаниях.

2.Изучить процедуры настройки конфигураций политик контроля устройств.

3. Произвести конфигурацию политики. Отчет о выполнении в письменном виде сдается преподавателю. При защите работы студент отвечает на контрольные вопросы и предоставляет отчет преподавателю.

Содержание отчета и его форма

Отчет должен иметь форму согласно оформлению реферата.

Титульный лист должен включать название дисциплины, название лабораторной работы, фамилию и инициалы сдающего студента, номер группы, фамилию и инициалы принимающего преподавателя. Основная часть лабораторной работы должна содержать следующие элементы.

1.Название лабораторной работы.

2.Цель и содержание лабораторной работы.

3. Описание процедур настройки политик

4. Описание хода выполнения задания

5. Выводы по проделанной работе

32

Вопросы для защиты работы

1.Для чего предназначена СЗИ Secret Net?

2.Какими дополнительными механизмами защиты Secret Net наделяет операционную систему?

3.Как можно выполнить настройку политики контроля?

4.Чем отличается мягкий режим контроля от жесткого?

5.Что означает цвет пиктограммы Secret Net

6.Как изменить политику контроля устройства?

7. Как изменить режим работы устройства?

8. Зачем нудна регистрация событий?

9. Как утвердить аппаратную конфигурацию?

10. Когда не требуется утверждение аппаратной конфигурации?

Лабораторная работа 3

Избирательное разграничение доступа к устройствам

Цель работы и содержание: научиться разграничивать права доступа

кустройствам.

1.Сведения о сетевом варианте системы «Secret Net».

2.Создание политики разграничения доступа к устройствам.

3.Просмотр списка устройств.

4.Назначение прав доступа пользователей к устройствам.

Теоретическая часть

3.1. Сведения о сетевом варианте системы «Secret Net»

Автономный вариант системы Secret Net может использоваться для защиты рабочих станций локальной сети. Однако если количество защищаемых рабочих станций в локальной сети превышает 25-30, то целесообразнее использовать сетевой вариант Secret Net. В сетевую версию

33

включены средства централизованного управления, что существенно облегчает работу администратора безопасности.

Клиент Secret Net 5.0 следит за соблюдением настроенной политики безопасности на рабочих станциях и серверах, обеспечивает регистрацию событий безопасности и передачу журналов на Сервер безопасности, а также прием от него оперативных команд и их выполнение.

Сервер безопасности производит сбор журналов от зарегистрированных на нем агентов, накапливает полученную информацию в базе данных и обеспечивает выдачу команд оперативного управления клиентам (например, блокировку рабочей станции при выявлении попытки НСД).

Система мониторинга («Монитор») отображает для администратора оперативную информацию о состоянии рабочих станций и дает возможность отслеживать следубщие действия.

Какие компьютеры сети в данный момент включены, какие пользователи на них работают (как локально, так и в терминальном режиме).

«Монитор» в режиме реального времени отображает оперативную информацию о происходящих событиях НСД, позволяет осуществлять просмотр журналов всех рабочих станций, а также выдавать на защищаемые рабочие станции команды оперативного управления (заблокировать или перезагрузить рабочую станцию).

В качестве хранилища информации о настройках безопасности Secret Net использует Active Directory (AD). Для нужд централизованного управления Secret Net 5.0 схема Active Directory расширяется – создаются новые объекты и изменяются параметры существующих. Для этого используется специальный модуль изменения схемы AD из состава ПО

Secret Net.

За счет тесной интеграции собственных защитных механизмов с механизмами управления сетевой инфраструктурой защищаемой сети

34

Secret Net 5.0 повышает защищенность всей автоматизированной

информационной системы предприятия в целом.

Работает совместно с ОС Windows, расширяя, дополняя и усиливая стандартные механизмы защиты, обеспечивает разграничение доступа к конфиденциальной информации.

Контролирует каналы распространения конфиденциальной информации.

Существенно упрощает процесс аттестации автоматизированной системы организации.

Контролирует действия привилегированных пользователей.

Поддерживает терминальный режим работы пользователей с рабочей станцией.

Глубокая интеграция системы управления Secret Net 5.0 со штатным механизмами управления информационной системой позволяет избежать постоянно возникающих проблем синхронизации данных между ИС и выделенным сервером настроек, который имелся в предыдущих версиях системы и часто присутствует в аналогичных системах защиты.

Secret Net 5.0 применяется в сложных, территориально распределенных информационных системах, имеющих сложную многодоменную структуру. Secret Net 5.0 дополняет стандартные защитные механизмы операционных систем, обеспечивая решение следующих задач.

Осуществляется с помощью средств аппаратной поддержки

(программно-аппаратный комплекс «Соболь») при входе пользователя в

систему.

С помощью средств аппаратной поддержки возможно запретить обычному пользователю загрузку ОС с внешних съемных носителей.

Обеспечивается разграничение доступа к устройствам с целью предотвращения несанкционированного копирования информации с

защищаемого компьютера. Разграничивается доступ к следующим

35

портам/устройствам: COM-, LPT-порты; IrDA-, WiFi-, BlueTooth-

подключения; CD\DVD-приводы; PCMCIA, EEE1394, USB-устройства.

Управление доступом пользователей к конфиденциальной информации на основе категорий конфиденциальности и прав допуска пользователей.

Слежение за неизменностью контролируемых объектов с целью защиты их от модификации. Объектами контроля могут быть файлы,

каталоги, элементы системного реестра и сектора дисков.

Шифрование файлов производится по алгоритму ГОСТ 28147-89.

Гарантированное уничтожение данных.

Обнаружение и блокирование любых изменений в аппаратной конфигурации компьютера.

Функциональный самоконтроль подсистем

позволяет получать различные отчеты о состоянии защищаемой системы, о конфигурации АРМ и серверов сети, настройках защитных механизмов, правах доступа пользователей к корпоративным ресурсам и т.д.

регистрирует все события, происходящие на компьютере

Для настройки механизма разграничение доступа к устройствам

необходимо выполнить следующие действия.

1.Создать политику разграничения доступа и назначить права доступа пользователей к устройствам.

2.Настроить регистрацию событий и аудита.

3.Включить нужный режим работы системы разграничения доступа.

После настройки функции администратора безопасности сводятся к

поддержке работы механизма:

корректировке прав доступа в соответствии с изменениями в политике безопасности и с добавлением в систему новых устройств и новых пользователей;

настройке регистрации событий и анализу нарушений;

управлению режимом работы механизма.

36

3.2. Создание политики разграничения доступа к устройствам

Политика разграничения доступа к устройствам создается с помощью оснастки «Групповая политика». При этом следует учитывать в рамках какой групповой политики она создается (доменная политика по умолчанию,

политика организационного подразделения и т.д.). Ниже приводится процедура создания политики разграничения доступа в рамках политики домена по умолчанию.

Для создания политики необходимо выполнить следующие действия.

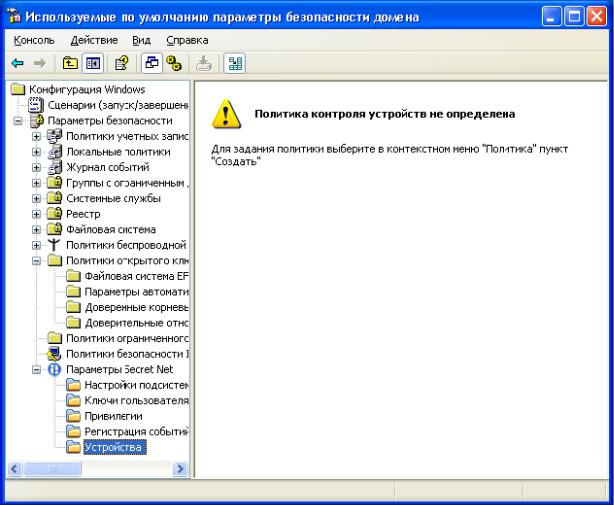

1. Вызовите оснастку «Групповая политика», раскройте узел

«Параметры Secret Net» и выберите папку «Устройства». В правой части окна появится сообщение, что политика не определена (рисунок 3.1).

Рисунок 3.1 – Создание политики

37

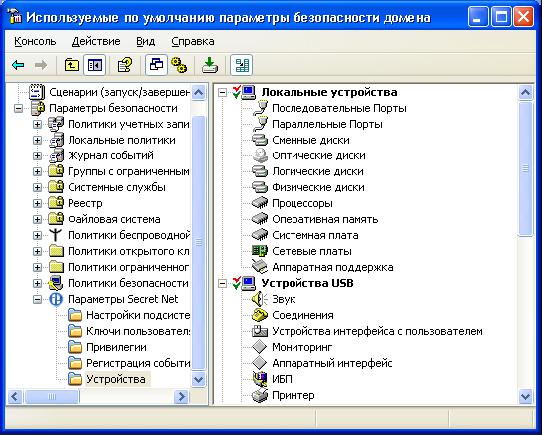

2. Вызовите контекстное меню папки «Устройства» и активируйте в нем команду «Политика | Создать».

3. Нажмите на панели инструментов кнопку переключения режимов просмотра.Для переключения режимов просмотра можно использовать команду меню «Вид | Показывать все группы устройств». В правой части консоли появится список групп и классов устройств, к которым можно разграничить доступ пользователей (рисунок 3.2):

Рисунок 3.2 – Список групп и классов устройств

Все устройства, как было сказано выше, разделены на 3 группы.

Внутри каждой группы устройства разделены на классы. Для каждой группы

(класса) заданы права доступа пользователей и параметры контроля,

установленные по умолчанию.

4. Для сохранения вновь созданной политики нажмите кнопку на панели инструментов.

38

3.3. Просмотр списка устройств

Для настройки прав доступа (как централизованными средствами управления, так и локальными) используется список устройств. Для того чтобы установить права доступа к отдельному устройству, устройство должно быть включено в список.

Для просмотра списка устройств необходимо выполнить следующие действия.

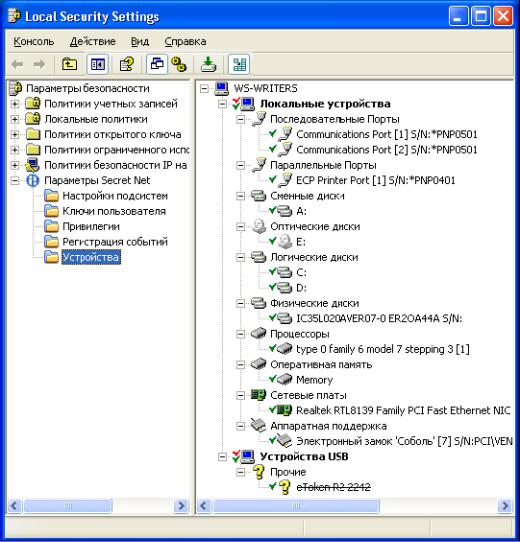

–Вызовите оснастку «Групповая политика» (при локальном управлении используется оснастка «Локальная политика безопасности»).

–Раскройте узел «Параметры Secret Net» и выберите папку

«Устройства» (рисунок 3.3).

Рисунок 3.3 – Список устройств

39

Как в локальном, так и централизованном управлении при просмотре

списка устройств предусмотрено 2 режима отображения:

–просмотр полного списка элементов – выводятся все возможные группы, классы и устройства (в централизованном управлении – только группы и классы), независимо от наличия включенных в них устройств;

–просмотр актуального списка элементов – выводятся только те группы и классы, в состав которых входят использующиеся устройства.

При открытии папки «Устройства» действует режим просмотра актуального списка элементов. Если список не содержит отдельных устройств, то он будет пуст. В этом случае для просмотра списка классов и групп нажмите кнопку переключения режимов просмотра.

На рисунке (см. рис. выше) представлен список всех групп и входящих в них классов устройств, сформированный при создании политики. Как упоминалось ранее, при формировании списка автоматически устанавливаются права доступа 3-х групп пользователей к группам устройств. По умолчанию для всех групп устройств устанавливаются разрешения на все операции (полный доступ), запреты – не определены.

Права доступа для групп устройств заданы явно. В списке это отображается отметкой красного цвета, стоящей перед наименованием группы (отметки зеленого цвета используются в механизме контроля аппаратной конфигурации). В системе поддерживается механизм наследования разрешений. Для всех классов устройств по умолчанию включен признак наследования разрешений. Поэтому пользователям, входящим в 3 указанные группы, по умолчанию разрешен полный доступ ко всем классам устройств.

Если изменить права доступа для класса, перед его наименованием в списке появится отметка красного цвета.

В списке представлены только те устройства, которые были обнаружены системой при формировании списка и зафиксированы в локальной базе данных. Если какое-либо устройство в данный момент отключено, его наименование будет зачеркнуто (см. рисунок). Из рисунка

40