- •0.Вступ

- •1. Математичні основи цифрової техніки

- •1.1 Відображення інформації у цифровій техніці

- •1.2 Перетворення числової інформації

- •1.3 Двійкова арифметика

- •1.4 Основні поняття та закони бульової алгебри

- •1.5 Властивості логічних функцій

- •1.6 Форми зображення логічних функцій

- •1.7 Мінімізація логічних функцій

- •1.8 Структурна реалізація логічних функцій

- •1.9Загальні відомості про цифрові автомати

- •1.10 Різновиди цифрових автоматів та особливості їх функціонування

- •1.11Загальні питання синтезу цифрових автоматів

- •2.Схемотехніка цифрових елементів

- •2.1 Види цифрових сигналів, та способи їх передачі

- •2.2 Класифікація цифрових елементів

- •2.3Основні характеристики та параметри цифрових мікросхем

- •2.4 Порівняльні характеристики цифрових мікросхем

- •2.5Схеми логічних елементів

- •2.6 Елементи з розширеними функціональними можливостями

- •2.6.1 Cинтезовані логічні елементи

- •2.6.2Логічні елементи з відкритим колектором

- •2.6.3Тристановий драйвер

- •2.7 Інтерфейсні мікросхеми

- •2.8Узгоджувачі рівнів

- •2.9 Завадостійкість цифрових пристроїв

- •2.10 Імпульсні схеми на цифрових елементах

- •2.10.1 Формувачі

- •2.10.2Генератори

- •3.Пристрої для перетворення цифрової інформації

- •3.1Шифратори та дешифратори

- •3.2Мультиплексори та демультиплексори

- •3.3Синтез комбінаційних пристроїв на дешифраторах

- •3.4Синтез комбінаційних пристроїв на мультиплексорах

- •3.5Перетворювачі кодів

- •3.6Арифметичні пристрої

- •3.6.1Арифметичні суматори

- •3.6.2Цифрові компаратори

- •3.6.3Арифметико-логічні пристрої

- •3.6.4Програмовані логічні матриці

- •Контрольні запитання по розділу

- •4.Послідовнісні пристрої

- •4.1Особливості функціонування послідовнісних пристроїв

- •4.2Особливості синтезу послідовнісних пристроїв

- •4.3Тригер – найпростіший зaпам’ятовувальний пристрій

- •4.3.1Загальна структура та класифікація тригерів

- •4.3.2Рiзновиди тригерів

- •4.4 Регістри

- •4.4.1 Регістри пам’яті

- •4.4.2Регістри зсуву

- •4.5 Лічильники

- •4.5.1 Класифікація лічильників

- •4.5.2Лічильники з послідовним переносом

- •4.5.3Реверсивні лічильники

- •4.5.4Лічильники з довільним модулем лічби

- •4.5.5Кільцеві лічильники та лічильники Джонсона

- •4.6Контрольні запитання по розділу

- •5.Інтегральні запам'ятовувальні пристрої

- •5.1Загальні відомості

- •5.2Оперативні запам'ятовуючі пристрої

- •5.2.1Статичні запам'ятовувачі віс озп

- •5.2.2Динамічні запам'ятовувачі віс озп

- •5.2.3Принцип побудови і структура віс озп

- •5.3 Принцип побудови і структура пзп

- •5.4Електрично перепрограмовувані пзп

3.Пристрої для перетворення цифрової інформації

На основі досвіду побудови цифрових пристроїв еволюційно виокремились деякі функціональні блоки складені з простих ЛЕ, за допомогою яких здійснюється проектування переважної більшості КП. Такі функціональні блоки почали випускатись у вигляді СІС, зменшуючи тим самим кількість корпусів ІС та знижуючи собівартість готового пристрою. Тому є доцільність розглянути детальніше особливості їх функціонування.

Пристрої комутування цифрових сигналів можуть мати або n інформаційних входів та один вихід для реалізації функції мультиплексування (під’єднаних двох чи більше ліній на одну спільну) або один вхід і виходів для реалізації оберненої процедури – демультиплексування. Таке функціонування забезпечують відповідно мультиплексор і демультиплексор.

Мікросхеми функціональних КП перетворення та комутування цифрових сигналів, крім інформаційних входів, можуть мати ще додаткові входи керування - ЕI (дозвіл по входу) і ЕO (дозвіл по виходу). За допомогою входів дозволу Еi і ЕO можна реалізувати також нарощення розрядності (збільшення числа входів або виходів) каскадуванням відповідних ІС.

3.1Шифратори та дешифратори

Шифратор призначений для перетворення цифрової інформації, що подана унітарним n-розрядним кодом, у еквівалентний двійковий m‑розрядний код.

Унітарний код це код для якого може існувати тільки один активний стан змінної Xi із множини вхідних сигналів {Xn-1…X1,X0}. Отже, шифратор - це перетворювач унітарного коду "1 з n" у двійковий паралельний код, у якого число виходів m однозначно зв’язане з числом входів n як 2m. Якщо n=2m , що означає використання повного набору вихідних двійкових комбінацій Yi, такий шифратор називають повним. Наприклад, шифратор 8-3 є повним, бо він реалізує повний набір можливих комбінацій змінних Xi (n=8) у повний вихідний набір Yi (m=2) як 23=8.

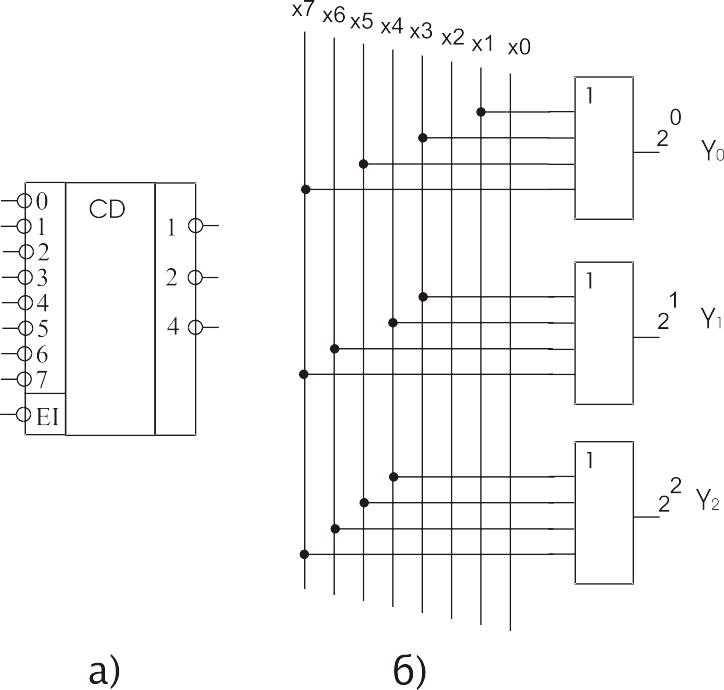

У неповному шифраторі число входів m не відповідає числу всіх можливих вихідних комбінацій 2m, причому завжди n<2m, що відповідно утворює певне число невикористаних вихідних наборів. Прикладом неповного шифраторa, який найчастіше зустрічається на практиці, є шифратор 10-4, що використовується для кодування десяткових чисел у двійково-десятковий код ДДК /8-4-2-1/, Такий шифратор можна застосовувати для кодування десяткових символів (0...9), наприклад, з клавіатури пульта керування. Схематичне позначення шифратора наведене на рис.3.1а, а схема внутрішньої будови на рис.3.1б. Здійснити синтез повного або неповного шифратора можна на базі ЛЕ. Як приклад, здійснимо синтез повного шифратора 8-1.

Рис. 3.27 Умовне позначення та внутрішня будова шифратора 8-3

Такий шифратор може бути описаний наступною системою логічних функцій:

![]() ( 3.0)

( 3.0)

або таблицею істинності:

Таблиця 3.10 Таблиця істинності шифратора 8-3

n |

x0 |

x1 |

x2 |

x3 |

x4 |

x5 |

x6 |

x7 |

Y2 |

Y1 |

Y0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

2 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

3 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

4 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

0 |

1 |

0 |

0 |

5 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

0 |

1 |

0 |

1 |

6 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

0 |

1 |

1 |

0 |

7 |

0 |

0 |

0 |

0 |

0 |

0 |

0 |

1 |

1 |

1 |

1 |

Окремі ІС практично зустрічаються рідко, як правило існують мікросхеми, що виконують комбіновані функції, наприклад "шифратор/дешифратор". Крім того, практично використовують шифратори, у яких вихідний код завжди має найбільший номер активного вхідного сигналу {X0..Xn} – так звані пріорітетні шифратори. Приклад роботи пріорітетного шифратора: Вхід{x0=1,x1=1,x2=0, x3=0, ,x4=1}, тоді вихід Y=4.

Дешифратор призначений для

розпізнавання (дешифрацій) числа, яке

подане позиційним

![]() -розрядним

двійковим кодом. Найчастіше дешифратор

-розрядним

двійковим кодом. Найчастіше дешифратор

![]() виконує функцію перетворення двійкового

кода в унітарний код "1 з

виконує функцію перетворення двійкового

кода в унітарний код "1 з ![]() ",

тобто виконує функцію, що обернена дії

шифратора, і тому для повного дешифратора

справедливе співвідношення

",

тобто виконує функцію, що обернена дії

шифратора, і тому для повного дешифратора

справедливе співвідношення

![]() де

- порядковий номер виходу

де

- порядковий номер виходу

![]() дешифратора. Аналітичний опис дешифратора

розглянемо на прикладі повного дешифратора

3-8, який описується системою логічних

функцій:

дешифратора. Аналітичний опис дешифратора

розглянемо на прикладі повного дешифратора

3-8, який описується системою логічних

функцій:

![]() ( 3.0 )

( 3.0 )

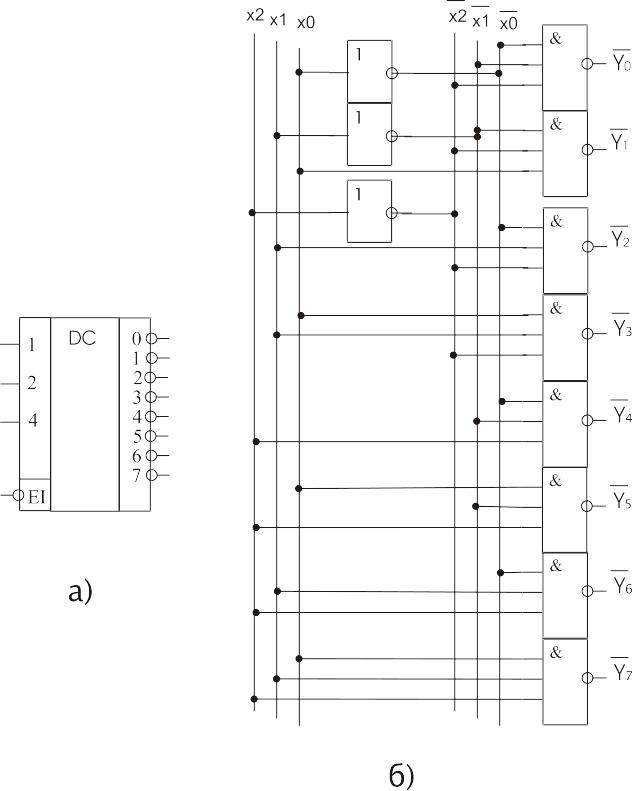

Такому опису відповідає схематичне представлення дешифратора на рис. 3.2 а, та його внутрішня будова (рис.3.2.б).

Рис. 3.28 Схематичне позначення та внутрішня структура дешифратора 3-8

У неповного дешифратора число

виходів

не відповідає значенню

![]() ,

причому

,

причому

![]() .

В інтегральному виконанні зустрічаються

як повні (К155ИД3, К155ИД7), так і неповні

(К555ИД5, К555ИД10, К561ИД1), а також здвоєні

(К155ИД4) дешифратори.

.

В інтегральному виконанні зустрічаються

як повні (К155ИД3, К155ИД7), так і неповні

(К555ИД5, К555ИД10, К561ИД1), а також здвоєні

(К155ИД4) дешифратори.

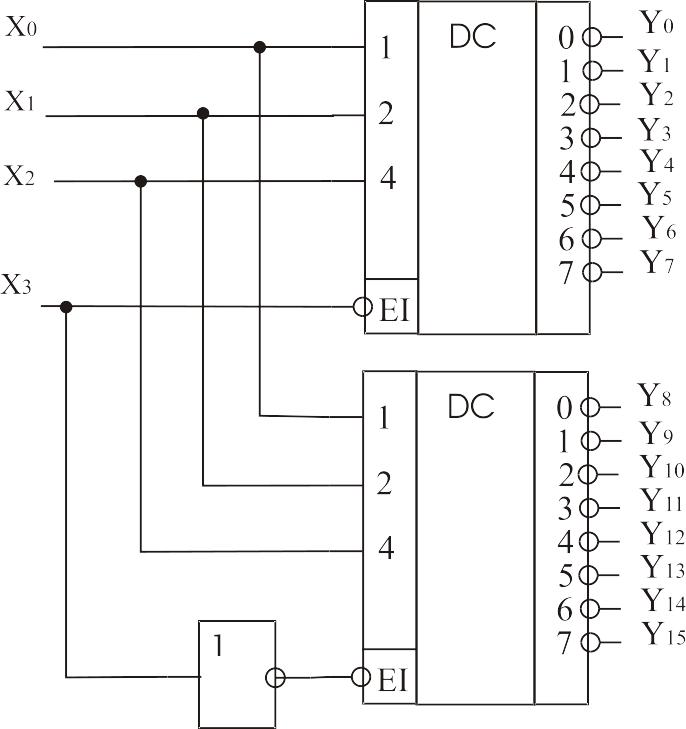

У випадках, коли потрібно побудувати

дешифратор на велику кількість виходів

на базі дешифраторів з меншим числом

виходів, застосовують принцип каскадування.

Він полягає у тому, що дані входи

дешифраторів розбивають довільним

чином на групи, кожна з яких реалізує

свою групу логічних функцій. При

цьому всі дешифратори повинні бути

керованими, тобто мати дозволяючі входи

EІ. На рис. 3.3 показано двокаскадне

з’єднання двох дешифраторів 3-8 для

побудови повного дешифратора 4-16, що має

входи дозволу

![]() .

Каскад 1 працює при активних входах

.

Каскад 1 працює при активних входах

![]() за умови

за умови

![]() .

Як тільки на входах дешифратора з'явиться

код {

.

Як тільки на входах дешифратора з'явиться

код {![]() }={1000},

верхній каскад закриється, оскільки

}={1000},

верхній каскад закриється, оскільки

![]() ,

а відкриється нижній каскад, який через

інвертор отримує дозволяючий рівень

,

а відкриється нижній каскад, який через

інвертор отримує дозволяючий рівень

![]() .

.

Рис. 3.29 Каскадний синтез дешифратора 4-16