Корольов / Теория связи

.pdf

ким образом 64 бита составляют первый блок криптограммы C1 .

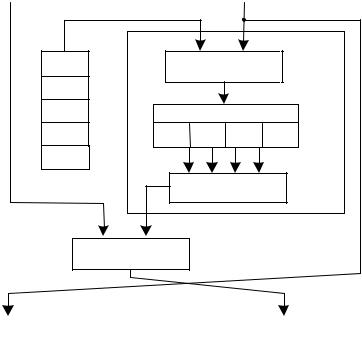

Для шифрования второго и последующих блоков открытого сообщения из регистров хранения считываются значения, складываются с новыми криптографическими константами и полученные значения запоминаются в этих же регистрах. Далее формирование и использование второго и последующих блоков шифрующей гаммы выполняется в соответствии с рассмотренным алгоритмом. По каналу связи последовательно передаются синхропосылка S 0 и сформированные блоки C1,C2 ,... криптограммы.

Дешифрование в режиме гаммирования выполняется аналогично шифрованию. Из полученной синхропосылки S 0 последовательно формируются блоки дешифрующей гаммы, которые используются для дешифрования принятых блоков криптограммы.

Для исключения снижения криптостойкости при повторном использовании одного и того же оперативного ключа необходимо в каждом сеансе связи использовать неповторяющуюся синхропосылку S 0 .

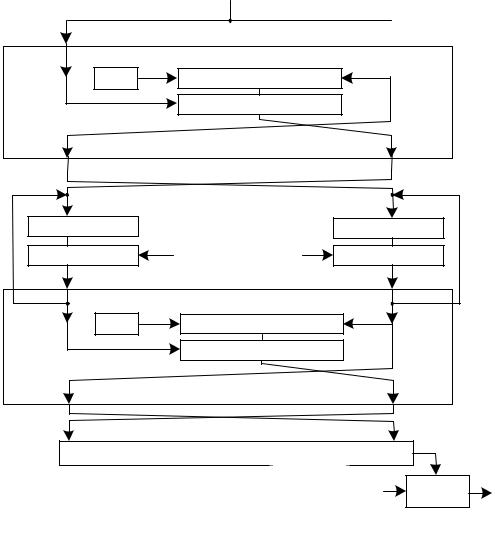

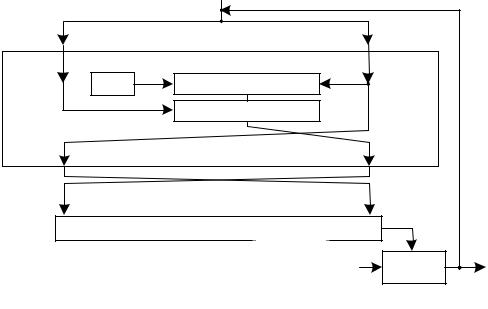

Шифрование и дешифрование данных в режиме гаммирования с обратной связью

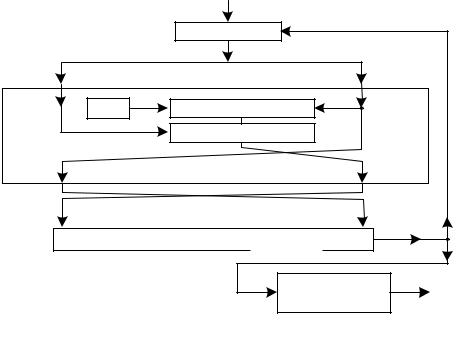

Криптосхема, реализующая алгоритм шифрования в режиме гаммирования с обратной связью, показана на рис. 10.11.

VL0 |

S 0 |

VR0 |

|

|

Ki |

|

|||

VLi−1 |

VR |

−1 |

обратнойсвязи |

|

VLi |

|

VRi |

||

|

|

i |

|

|

VR |

|

VL32 |

цепь |

|

|

|

|||

32 |

|

|

Vj |

|

|

xj |

|

C j |

|

|

|

|

||

|

436 |

|

|

|

SR

SR