Корольов / Теория связи

.pdf

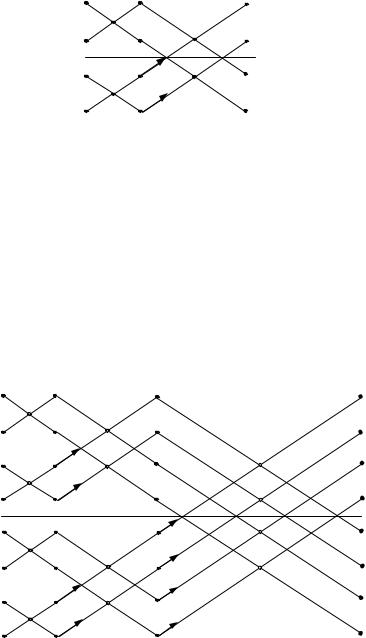

нальным графом, называемым в цифровой технике «бабочкой».

БПФ по рассмотренному методу (его называют методом прореживания отсчетов во времени) осуществляют, как правило, в следующем порядке. Сначала для получения желательного при обработке сигнала порядка следования отсчетов u(k) , k = 0,1,2,..., N −1, выполняется двоично-инверсная перестановка элемен-

тов исходной последовательности u(l) , l = 0,1,2,..., N −1. Для этого записывают по-

рядковые номера элементов u(l) в двоичном коде и инвертируют порядок сле-

дования разрядов. Новый порядок следования элементов u(k) определяется но-

мерами, полученными после инверсии разрядов. ПримерприN=4

u(l) |

|

|

u(k) |

0→ |

00→ |

00→ |

0→ |

1→ |

01→ |

10→ |

2→ |

2→ |

10→ |

01→ |

1→ |

3→ |

11→ |

11→ |

3→ |

Новый порядок следования элементов: u(0),u(2),u(1),u(3) . После этого посту-

пают так. На первом этапе вычислений определяют двух точечные ДПФ "новой" последовательности u(k) , объединяя попарно элементы этой последова-

тельности. На втором этапе из двух точечных ДПФ получают четырех точечные ДПФ, пользуясь основной базовой операцией данного метода (см. ниже). Затем четырех точечные ДПФ объединяют в восьми точечные и т.д.

Базовые операции X = A +WNk B и Y = A −WNk B показывают, как два входных числа А и В объединяются для получения двух выходных чисел X и Y. Для метода прореживания во времени базовая операция изображается «бабочкой», представленной на рис. 9.18. Надпись WNk у стрелки, идущей вверх, означает ум-

ножение WNk на величину В.

A |

X = A +WNk B |

|

WNk |

B |

Y = A −WNk B |

Рис. 9.18. Операция «бабочка», используемая при реализации алгоритма БПФ

401

При вычислении двух точечного ДПФ k = 0 и выходные числа X и Y определяются без операции умножения X = A + B , Y = A − B .

Пример 9.3. Построим граф вычисления БДНФ с прореживанием во времени для N=4 (рис. 9.19).

u(0) |

С(0) 4 |

u(1) |

С(1) 4 |

u(2) |

W 0 |

С(2) |

4 |

|

4 |

||||

|

|

|

||

и(3) |

W 1 |

С(3) |

4 |

|

4 |

Рис. 9.19. Граф для вычисления БПФ при N=4

Учитывая, чтоW40 =1, WN1 = e− j |

π |

2 = − j , получаем согласно приведенному графу |

4 С(0) = и(0) +и(2) +и(1) +и(3)

4 С(1) =и(0) −и(2) − j и(1) −и(3) 4 С(2) = и(0) +и(2) −и(1) +и(3) 4 С(3) =и(0) −и(2) + j и(1) −и(3)

На рис. 9.20 показан граф вычисления БДПФ с прореживанием во времени для N=8.

и(0) |

|

|

|

8 |

С(0) |

и(4) |

|

|

|

8 |

С(1) |

и(2) |

W 0 |

|

|

8 |

|

8 |

|

|

С(2) |

||

и(6) |

W 2 |

|

|

8 |

|

8 |

|

|

С(3) |

||

и(1) |

|

W |

0 |

8 |

|

|

|

8 |

С(4) |

||

и(5) |

|

W |

1 |

8 |

С(5) |

|

|

8 |

|

|

|

|

W 0 |

W |

2 |

8 |

|

и(3) |

8 |

|

С(6) |

||

|

8 |

|

|

||

и(7) |

W82 |

W83 |

8 |

С(7) |

|

Рис. 9.20. Граф для вычисления БПФ при N=8

Контрольные вопросы

1. Что называют эффективностью СЭС и как она определяется количественно?

402

2.Как можно осуществить обмен эффективности между β и γ ?

3.Докажите, что предельные показатели эффективности βmax и γmax для

двоичного канала с ортогональными сигналами на 3 дБ меньше, чем для канала

спротивоположными сигналами.

4.Сравните эффективность систем с ФМн, ЧМн и АМн двоичными сиг-

налами.

5.Как изменится энергетическая эффективность системы передачи дискретных сообщений при уменьшении требуемой вероятности ошибки? Уменьшится она или увеличится? Покажите это на примере двоичного канала.

6.Какой общий вывод о связи между помехоустойчивостью и эффективностью можно сделать для систем с ФМн, ЧМн и АМн двоичными сигналами?

7.На какой основе могут быть построены системы, в которых достигается повышение как энергетической, так и частотной эффективности?

403

ГЛАВА 10. ТЕОРЕТИКО-ИНФОРМАЦИОННЫЕ ОСНОВЫ КРИПТОЗАЩИТЫ СООБЩЕНИЙ В ТЕЛЕКОММУНИКАЦИОННЫХ СИСТЕМАХ

10.1. Классификация криптографических систем

Криптология занимается развитием двух противоположных по задачам направлений: криптографии и криптоанализа.

Криптография занимается исследованием методов защиты информации и анализом их эффективности. Криптография представляет собой совокупность методов преобразования данных, направленных на то, чтобы сделать эти данные бесполезными для противника. Такие преобразования позволяют решить две главные проблемы защиты данных: проблему конфиденциальности (лишение противника возможности извлечь информацию из канала связи) и проблему целостности (лишение противника возможности изменить сообщение так, чтобы изменился его смысл, или ввести ложную информацию в канал связи).

Проблемы конфиденциальности и целостности информации тесно связаны между собой, поэтому методы решения одной из них часто применимы для решения другой.

Криптография дает возможность преобразовать информацию таким образом, что ее прочтение (восстановление) возможно только при знании ключа. Под криптографическим ключом подразумевается некоторая секретная информация, известная законному собственнику (пользователю) информации и неизвестная нарушителю.

Криптоанализ это наука о раскрытии исходного текста зашифрованного сообщения без доступа к ключу. Успешный анализ может раскрыть исходный текст или ключ. Он позволяет также обнаружить слабые места в криптосистеме, что, в конечном счете, ведет к тем же результатам.

Фундаментальное правило криптоанализа, впервые сформулированное голландцем А. Керкхоффом еще в XIX веке заключается в том, что стойкость шифра (криптосистемы) должна определяться только секретностью ключа.

404

Иными словами, правило Керкхоффа состоит в том, что весь алгоритм шифрования, кроме значения секретного ключа, известен криптоаналитику противника. Это обусловлено тем, что криптосистема, реализующая семейство криптографических преобразований, обычно рассматривается как открытая система. Такой подход отражает очень важный принцип технологии защиты информации: защищенность системы не должна зависеть от секретности чего-либо такого, что невозможно быстро изменить в случае утечки секретной информации. Обычно криптосистема представляет собой совокупность аппаратных и программных средств, которую можно изменить только при значительных затратах времени и средств, тогда как ключ является легко изменяемым объектом. Именно поэтому стойкость криптосистемы определяется только секретностью ключа. Другое почти общепринятое допущение в криптоанализе состоит в том, что криптоаналитик имеет в своем распоряжении шифротексты сообщений [1, 19, 31, 36].

10.1.1. Основные определения и понятия теории криптографической защиты

Криптографическим алгоритмом защиты информации называется последовательность действий, обеспечивающая преобразование защищаемой информации по правилу, заданному ключом.

Криптоалгоритмы могут выполнять шифрование (дешифрование) сообщений, формирование и проверку аутентификаторов сообщений, генерацию ключей, необходимых для выполнения других криптоалгоритмов, и т.п.

Криптоаналитик, т.е. сторона, использующая методы криптоанализа, стремится противодействовать алгоритмам защиты информации.

Нарушение (взлом) криптографического алгоритма – событие, при котором нарушитель, не знающий секретной ключевой информации криптоалгоритма, способен систематически срывать цель защиты информации. Например, криптографический алгоритм шифрования сообщений считается взломанным, если не знающий секретного ключа дешифрования нарушитель способен сис-

405

тематически восстанавливать сообщения из криптограмм, затрачивая на это некоторое допустимое для него время.

Криптографический протокол зашиты информации – совокупность используемых криптографических алгоритмов и правил их выполнения, определяющих порядок взаимодействия участников информационного обмена для достижения определенной цели защиты информации.

Криптографические протоколы играют важную роль в криптографии, так как ориентированы на обеспечение безопасного взаимодействия участников информационного обмена. Многочисленные примеры нарушения безопасности информации в современных защищенных информационных системах чаще всего относятся к различным нарушениям (взлому) криптопротоколов.

Нарушение (взлом) криптографического протокола - событие, при котором нарушитель, не обладающий возможностью взломать непосредственно сами используемые в протоколе криптоалгоритмы, используя слабости протокола, способен сорвать цель защиты информации.

Например, криптопротокол аутентификации пользователей информационной системы будет взломан независимо от использованных алгоритмов формирования и проверки, если пользователи будут выбирать себе аутентификаторы (пароли) из ограниченного множества легко угадываемых слов и имен. В ряде руководств по защите информации в ЭВМ отмечается, что всего несколько сотен паролей составляют более 90% всех используемых паролей пользователей. Поэтому нарушителю несложно перебрать наиболее «популярные» варианты паролей, чтобы с высокой вероятностью осуществить успешный несанкционированный доступ к ресурсам и услугам информационной системы.

Криптографическая система зашиты информации – совокупность используемых криптографических алгоритмов, протоколов и процедур формирования, распределения, передачи и использования криптографических ключей.

Для описания криптосистемы как математической модели удобно использовать также следующее определение: криптографическая система зашиты информации есть полное множество криптопреобразований, используемых отпра-

406

вителем и получателем сообщений. В контексте этого определения ключи можно рассматривать как выбранные из множества возможных для использованных криптоалгоритмов конкретных пар криптопреобразований, выполняемых участниками информационного обмена.

Криптографической стойкостью системы защиты информации называется ее способность противостоять атакам противоборствующей стороны. Стойкость криптографической системы является ее главной характеристикой и может рассматриваться и оцениваться с различных точек зрения.

10.1.2. Классификация криптографических систем защиты информации

В соответствии с выполняемыми задачами по защите информации можно выделить два основных класса криптографических систем [31, 36]:

криптосистемы, обеспечивающие секретность информации; криптосистемы, обеспечивающие подлинность (аутентичность) информа-

ции.

Такое разделение обусловлено тем, что задача защиты секретности информации (сохранения ее в тайне) принципиально отличается от задачи защиты подлинности (аутентичности) информации, а поэтому должна решаться другими криптографическими методами.

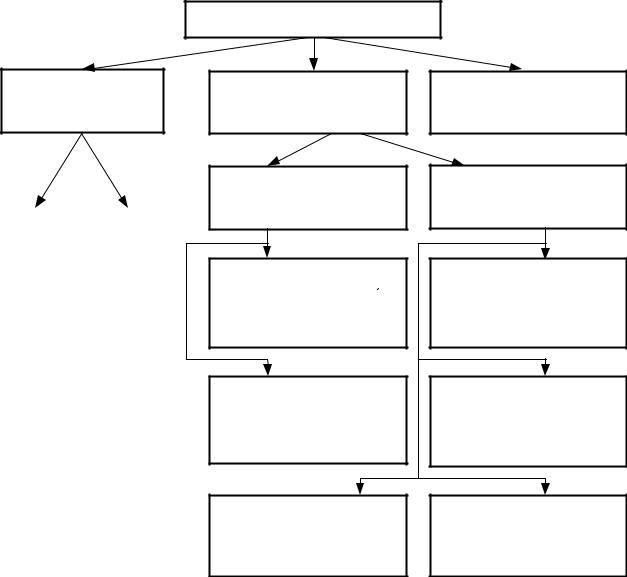

Классификация криптосистем в соответствии с выполняемыми ими задачами по защите информации представлена на рис. 10.1.

Криптосистемы, обеспечивающие секретность информации, разделяются на системы шифрования и системы криптографического кодирования информации.

Системы шифрования информации исторически являются самыми первыми криптографическими системами. Например, в одном из первых трудов о военном искусстве, принадлежащим перу Энея Тактикуса, в главе «О секретных сообщениях», описывались принципы построения и использования в древней Спарте (IV век до нашей эры) средств шифрования информации. Спартан-

407

цы для передачи сообщений с театров военных действий использовали так называемую скиталу – механический шифратор в виде цилиндра. При шифровании сообщение записывалось побуквенно на узкую ленту, намотанную на скиталу, вдоль образующей этого цилиндра. После этого лента разматывалась и в промежутках дописывались произвольные буквы. Неизвестным для противоборствующей стороны ключом являлся диаметр скиталы. Интересно отметить, что первое дошедшее до нас имя криптоаналитика также связано со скиталой: Аристотель предложил перехваченную ленту с зашифрованным сообщением наматывать на конус, и то место, где появлялось осмысленная фраза, определяло неизвестный диаметр скиталы (ключ системы шифрования).

Криптосистемы защиты секретности информации

Системы защиты шифрования информации |

|

Системы криптографического кодирования информации |

|

|

|

Криптографические системы защиты информации

Криптосистемы

аутентификации

информации

Криптосистемы

аутентификации

сообщений

Криптосистемы на основе

имитовставок сообщений

Криптосистемы на основе цифровой подписи сообщений

Криптосистемы

аутентификации информационных систем

Криптосистемы защиты доступности информации

Криптосистемы аутентификации объектов

Криптосистемы

аутентификации

корреспондентов информационных сетей

Криптосистемы

аутентификации

пользователей информационных сетей

Криптосистемы

аутентификации информационных сетей

10.1.Классификация криптографических систем защиты информации

Вобщем случае шифрование сообщения (информации) есть обратимое

408

преобразование сообщения, не зависящее от самого сообщения, с целью скрытия его содержания. Зашифрованное сообщение называется шифрограммой. Преобразование сообщения в шифрограмму описывается функцией шифрования; преобразование шифрограммы в сообщение описывается функцией дешифрования.

Другим методом обеспечения секретности информации является криптографическое кодирование. Криптографическое кодирование информации есть в общем случае преобразование по ключу сообщений в кодограммы, зависящее от самих сообщений, с целью скрытия их содержания. Системами криптографического кодирования информации называются криптографические системы, в которых защита информации по ключу основана на использовании ее избыточности. Термин «криптографическое кодирование» используется, чтобы подчеркнуть отличие этого вида криптографического преобразования от других видов некриптографических преобразований информации, таких как помехоустойчивое кодирование и эффективное кодирование (главы 4 и 5).

Криптосистемы аутентификации информации предназначены для контроля ее подлинности, но в ряде случаев они способны эффективно обеспечить контроль целостности сообщений при различных деструктивных воздействиях.

Данный класс криптосистем может быть разделен в зависимости от решаемой задачи на системы аутентификации информации (сообщений) и системы аутентификации источников информации (корреспондентов, пользователей, сетей, систем и т. п.). Методы аутентификации информации различаются в зависимости от условий обеспечения подлинности информации.

Рассмотрим пример, когда требуется проверить подлинность информации, передаваемой от отправителя к ее получателю, безусловно доверяющих друг другу; пользователи друг друга не могут обманывать и только внешний нарушитель может искажать информацию. Криптосистемы аутентификации сообщений для таких условий используют формирование и проверку имитовставок сообщений. В соответствии с ГОСТ 28147-89 имитовставка это отрезок информации фиксированной длины, полученный по определенному правилу из

409

открытых данных и ключа, и добавленный к зашифрованным данным для обеспечения имитозащиты. Имитозащита сообщений – их преобразование для защиты от навязывания нарушителем ложных и ранее передававшихся сообщений. Получатель зашифрованного сообщения и его имитовставки, имея такой же секретный ключ, способен из расшифрованного сообщения заново сформировать имитовставку и при ее совпадении с полученной имитовставкой из канала связи убедиться в отсутствии искажений.

В случае, когда требуется проверить подлинность информации, передаваемой от отправителя к ее получателю, не доверяющих друг другу, криптосистемы аутентификации на основе имитовставок не эффективны.

Подлинность информации в условиях взаимного недоверия сторон может быть обеспечена с использованием так называемой цифровой подписи сообщения, формируемой отправителем и проверяемой получателем сообщений. Невозможность выполнения каких-либо действий отправителя за получателя и получателя за отправителя при использовании цифровой подписи сообщения обусловлена тем, что они для формирования и проверки цифровой подписи используют различную ключевую информацию. Большинство криптографических систем и протоколов аутентификации объектов построены на основе криптосистем цифровой подписи сообщений.

Криптосистемы, обеспечивающие доступность информации, в настоящее время не являются самостоятельным классом и строятся на основе принципов, заимствованных из криптосистем аутентификации информации и криптосистем обеспечения секретности информации.

Таким образом, краткое рассмотрение возможных методов защиты информации свидетельствует о том, что многие задачи защиты информации наиболее эффективно решаются криптографическими методами, а ряд задач вообще может быть решен только с использованием криптографических методов защиты информации.

410