Все_лекции_Горбенко

.pdf545

–Функції комплексу у складі АБС:

–автентифікація користувачів АБС та забезпечення конфіденційності і цілісності даних, які передаються між користувачами та сервером системи, з використанням механізмів криптографічного захисту інформації (КЗІ);

–забезпечення цілісності та неспростовності авторства електронних даних та документів, що циркулюють у системі, з використанням електронного цифрового підпису.

8.2.1 Структура комплексу

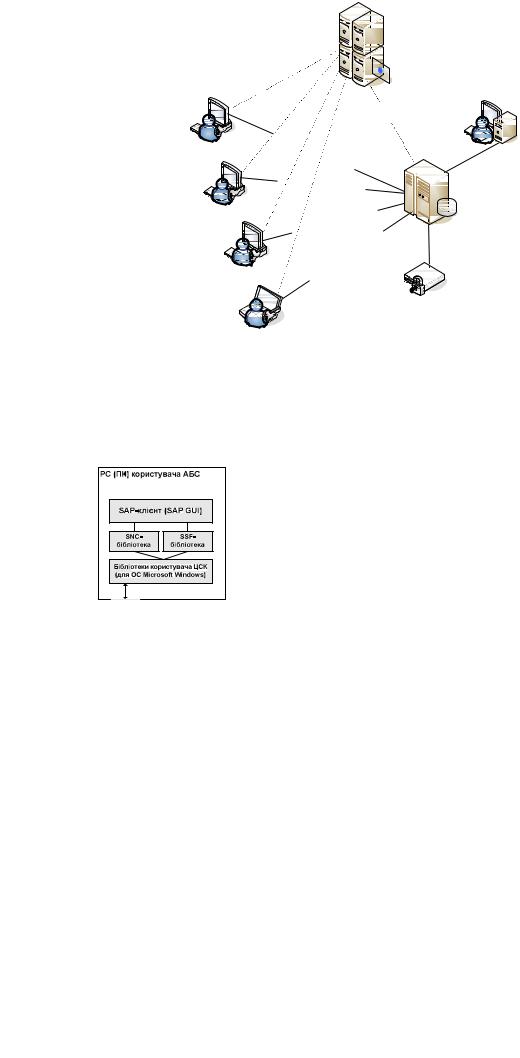

–Структурна схема комплексу за розміщенням його складових частин на окремих технічних засобах наведена на рисунку 2.1.

–програмні засоби (комплекси) КЗІ та моніторингу;

–апаратні засоби КЗІ.

–Програмні засоби КЗІ реалізують логіку роботи комплексу та інтегровані безпосередньо у клієнтську та серверну частини SAP-системи (SAP-клієнта та SAP-сервер), через визначені у SAP-системі механізми та інтерфейси криптографічного захисту інформації.

–Програмні засоби КЗІ комплексу можуть використовувати зовнішні апаратні засоби КЗІ, такі як електронні ключі, мережеві криптомодулі тощо.

–Програмні засоби утворюють єдиний програмний комплекс КЗІ SAPсистеми “ІІТ Захист SAP”. До його складу входять:

–

547

8.2.2 Складові частини комплексу

–До складу комплексу входять:

–програмний комплекс захисту SAP-клієнта “ІІТ Захист SAP. Клієнт” у складі:

–SNC-бібліотеки (бібліотеки захисту з’єднань) для SAP-клієнта;

–SSF-бібліотеки (бібліотеки захищеного зберігання та пересилання) для SAP-клієнта;

–бібліотек користувача ЦСК зі складу програмного комплексу КЗІ “ІІТ Користувач ЦСК-1”;

–програмний комплекс захисту SAP-сервера “ІІТ Захист SAP. Сервер” у складі:

–SNC-бібліотеки для SAP-сервера;

–SSF-бібліотеки для SAP-сервера;

–бібліотек користувача ЦСК;

–агента моніторингу захисту SAP-сервера;

–програмний комплекс віддаленого моніторингу захисту SAPсервера “ІІТ Захист SAP. Віддалений монітор сервера”.

–До складу апаратних засобів комплексу входять:

–електронний ключ “ІІТ Е.ключ Кристал-1”;

–мережевий криптомодуль “ІІТ МКМ Гряда-301”.

8.2.3 Призначення та загальна характеристика складових частин комплексу

Призначення та загальна характеристика програмних засобів захисту

–SNC-бібліотеки (бібліотеки захисту з’єднань) у складі SAP-клієнта та SAP-сервера призначені для реалізації механізмів автентифікації користувачів АБС на сервері під час підключення користувачів до сервера (встановлення з’єднання з сервером), шляхом реалізації протоколу взаємної автентифікації сторін, та забезпечення конфіденційності і цілісності інформації, яка передається між користувачами та сервером АБС під час їх взаємодії, шляхом шифрування інформації та формування і перевіряння криптографічних контрольних сум..

–Протокол взаємної автентифікації сторін (встановлення захищеного

з’єднання) включає наступні шаги (етапи):

–формування та передачу запиту від користувача АБС на сервер;

–обробку запиту від користувача сервером (що включає, в тому числі, перевірку чинності сертифіката користувача), формування та відправку відповіді за результатами обробки запиту;

548

–прийом та обробку відповіді від сервера користувачем та прийняття рішення про успішність встановлення захищеного з’єднання (що аналогічно включає і перевірку чинності сертифіката сервера).

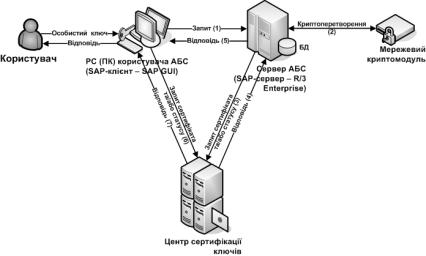

–Структурно-функціональна схема взаємної автентифікації користувача та сервера АБС наведена на рис. 2.3.

Рисунок 2.3 – Структурно-функціональна схема взаємної автентифікації користувача та сервера АБС.

–Протокол автентифікації у SAP-системі реалізується сумісно SAPклієнтом та SAP-сервером з використанням відповідних SNC-бібліотек (див. рис. 2.2) з використанням особистих ключів і відповідних сертифікатів користувачів та сервера АБС. При чому, сертифікат користувача, за необхідності, може передаватися у складі запиту під час автентифікації.

–SNC-бібліотека для SAP-клієнта виконує наступні функції:

–формування запиту на автентифікацію для передачі SAP-клієнтом до SAP-сервера (від користувача АБС на сервер);

–обробку відповіді, яку отримано SAP-клієнтом від SAP-сервера, та прийняття рішення про успішність встановлення захищеного з’єднання з перевіркою чинності сертифіката сервера;

–зашифрування даних, які передаються від SAP-клієнта до SAPсервера;

–обчислення криптографічних контрольних сум від даних, які передаються від SAP-клієнта до SAP-сервера;

–розшифрування даних, які прийняті SAP-клієнтом від SAPсервера;

–перевірку криптографічних контрольних сум від даних, які прийняті SAP-клієнтом від SAP-сервера.

549

–SNC-бібліотека для SAP-сервера виконує наступні функції:

–обробку запиту, що отримано від SAP-клієнта, та прийняття рішення про успішність встановлення захищеного з’єднання з перевіркою чинності сертифіката користувача та формуванням відповіді для відправки до SAP-клієнта від SAP-сервера (від сервера АБС до користувача);

–розшифрування даних, які прийняті SAP-сервером від SAPклієнта;

–перевірку криптографічних контрольних сум від даних, які прийняті SAP-сервером від SAP-клієнта;

–зашифрування даних, які передаються від SAP-сервера до SAPклієнта;

–обчислення криптографічних контрольних сум від даних, які передаються від SAP-сервера до SAP-клієнта.

–SSF-бібліотека (бібліотека захищеного зберігання та пересилання) у складі SAP-клієнта та SAP-сервера призначена для забезпечення цілісності та неспростовності авторства електронних даних та документів, що циркулюють у АБС, шляхом формування та перевіряння електронного цифрового підпису від даних та документів, як на стороні користувача АБС, так і на стороні сервера,

–Формування електронного цифрового підпису виконується з використанням особистих ключів користувачів та сервера АБС, а перевірка – з використанням відповідних сертифікатів підписувачів (користувачів чи сервера АБС).

–SSF-бібліотека для SAP-клієнта виконує наступні функції:

–формування електронного цифрового підпису (ЕЦП) від даних та документів SAP-клієнта (на стороні користувача АБС);

–перевірку ЕЦП від даних та документів SAP-клієнта з перевіркою чинності сертифіката підписувача (користувача чи сервера АБС).

–SSF-бібліотека для SAP-сервера виконує наступні функції:

–формування ЕЦП від даних та документів SAP-сервера (на стороні сервера АБС);

–перевірку ЕЦП від даних та документів SAP-сервера з перевіркою чинності сертифіката підписувача.

–Бібліотеки користувача ЦСК призначені для використання SNCта SSFбібліотеками в якості базових засобів КЗІ та виконують наступні функції у їх складі:

–роботу з носіями ключової інформації (зчитування особистих ключів з носіїв);

–роботу з файловим сховищем сертифікатів та списків відкликаних сертифікатів (СВС), що включає:

550

–зчитування сертифікатів та списків відкликаних сертифікатів із файлового сховища;

–визначення статусу сертифіката за допомогою списків відкликаних сертифікатів;

–завантаження списків відкликаних сертифікатів з веб-сторінки ЦСК (з веб-серверу ЦСК);

–зашифрування та розшифрування даних;

–формування та перевірку ЕЦП від даних;

–захист сеансів передачі даних (захист з’єднань), що включає:

–реалізацію протоколу взаємної автентифікації сторін під час встановлення сеансу захищеної передачі даних (захищеного з’єднання);

–захист (шифрування та контроль цілісності) сегментів захищеної передачі даних (даних захищеного з’єднання).

–інтерактивну перевірку статусу сертифікатів у ЦСК за протоколом OCSP (через OCSP-сервер ЦСК);

–пошук сертифікатів у LDAP-каталозі ЦСК (на LDAP-сервері ЦСК);

–отримання позначок часу у ЦСК (через TSP-сервер ЦСК) тощо.

–Агент моніторингу захисту SAP-сервера призначений для зберігання інформації про стан та статистику функціонування програмних засобів захисту сервера (списку активних захищених з’єднань SNC-бібліотеки тощо), а також ведення журналів реєстрації подій та надання доступу до цієї інформації засобам віддаленого моніторингу. Інформацію про стан та статистику функціонування до агента моніторингу передають SNCта SSF-бібліотеки.

–Програмний комплекс віддаленого моніторингу захисту SAP-сервера призначений для отримання від агента моніторингу сервера та відображення інформації про стан і статистику функціонування програмних засобів захисту та подій з журналів реєстрації, а саме:

–отримання та відображення стану та статистики роботи засобів захисту;

–віддалений перегляд подій з журналів реєстрації;

–пошук подій у журналах реєстрації;

–отримання та відображення списку активних захищених з’єднань;

–сповіщення адміністратора сервера АБС про виявлення збоїв або відмов у роботі засобів захисту тощо.

8.2.4 Розміщення складових частин комплексу на технічних засобах системи

– На сервері АБС встановлюються та використовуються наступні складові частини комплексу:

– програмний комплекс захисту SAP-сервера у складі:

551

–SNC-бібліотеки для SAP-сервера;

–SSF-бібліотеки для SAP-сервера;

–бібліотек користувача ЦСК (для відповідної серверної ОС);

–агента моніторингу захисту SAP-сервера;

–апаратний засіб КЗІ – мережевий криптомодуль.

–На засобах ЕОТ користувачів АБС (робочих станціях чи портативних комп’ютерах) встановлюються та використовуються наступні складові частини комплексу:

–програмний комплекс захисту SAP-клієнта у складі:

–SNC-бібліотеки для SAP-клієнта;

–SSF-бібліотеки для SAP-клієнта;

–бібліотек користувача ЦСК (для відповідної ОС);

–апаратний засіб КЗІ – електронний ключ.

–На робочій станції адміністратора сервера АБС встановлюється та використовується програмний комплекс віддаленого моніторингу захисту SAP-сервера.

8.2.5 Опис програмних засобів комплексу

–Програмні засоби КЗІ та моніторингу функціонують у складі SAP-клієнта та SAP-сервера у середовищі ОС відповідно користувача та сервера АБС.

–Програмний комплекс віддаленого моніторингу захисту SAP-сервера функціонує у середовищі ОС робочої станції адміністратора сервера АБС.

Бібліотеки захисту з’єднань

–SNC-бібліотеки (бібліотеки захисту з’єднань) реалізовані у відповідності до визначених розробником SAP-системи специфікацій програмних інтерфейсів:

–інтерфейсу GSS-API v2, який реалізує всі механізми КЗІ згідно з міжнародними технічними рекомендаціями RFC-2078;

–інтерфейс SNC-адаптера, який визначений у внутрішньому технічному документі компанії SAP та призначений для безпосередньої інтеграції бібліотеки у SAP-клієнт та SAP-сервер, і є проміжним інтерфейсом між

GSS-API v2 та SAP-системою.

–Обидві SNC-бібліотеки (і для SAP-клієнта, і для SAP-сервера) мають однаковий програмний інтерфейс. Відмінність між ними (окрім цільової ОС) полягає у тому, що серверна версія бібліотеки функціонує повністю у автономному режимі (зчитує необхідні параметри, зокрема параметри носія ключової інформації сервера, з файлу параметрів тощо), а клієнтська під час роботи може мати діалог з оператором (зокрема, запитувати параметри носія ключової інформації користувача у діалоговому режимі тощо).

552

Бібліотеки захищеного зберігання та пересилання

–SSF-бібліотеки (бібліотеки захищеного зберігання та пересилання) реалізовані у відповідності до визначеної розробником SAP-системи специфікації програмного інтерфейсу SSF-API. Зазначений інтерфейс визначений у внутрішньому технічному документі компанії SAP.

–У інтерфейсі SSF-бібліотек реалізовані тільки функції, які пов’язані з формуванням та перевірянням ЕЦП. Функції, які передбачені інтерфейсом для шифрування електронних даних та документів, не підтримуються, зважаючи на використання механізмів захисту з’єднань (SNC).

–Обидві SSF-бібліотеки (і для SAP-клієнта і для SAP-сервера) мають однаковий програмний інтерфейс. Аналогічно, як і для SNC-бібліотек, відмінність між ними (окрім цільової ОС) полягає у тому, що серверна версія бібліотеки функціонує у автономному режимі, а клієнтська під час роботи може мати діалог з оператором. Причому запити у діалоговому режимі на введення параметрів, зокрема параметрів носія ключової інформації користувача, здійснюється один раз для бібліотек обох типів (як SNC, так і

SSF).

Інсталяційні пакети програмних засобів комплексу

–Програмні засоби комплексу передаються на об’єкт впровадження у вигляді інсталяційних пакетів на оптичному компакт-диску. Формат інсталяційного пакету залежить від цільової ОС.

–До складу інсталяційних пакетів входять:

–інсталяційний пакет з програмним комплексом захисту SAPсервера (для сервера АБС);

–інсталяційний пакет з програмним комплексом захисту SAPклієнта (для засобів ЕОТ користувача АБС);

–інсталяційний пакет з програмним комплексом віддаленого моніторингу захисту SAP-сервера (для робочої станції адміністратора сервера АБС).

–До складу кожного з інсталяційних пакетів входить комплект експлуатаційних документів на відповідні програмні комплекси у електронному вигляді.

2.2.8 Взаємодія комплексу з центром сертифікації ключів

–ЦСК призначений для обслуговування сертифікатів відкритих ключів користувачів та сервера АБС, надання послуг фіксування часу, а також надання (за необхідності) користувачам АБС та адміністратору сервера АБС засобів генерації особистих та відкритих ключів.

–ЦСК забезпечує:

–обслуговування сертифікатів користувачів та сервера АБС, що включає:

–реєстрацію користувачів та сервера;

553

–сертифікацію відкритих ключів користувачів та сервера;

–розповсюдження сертифікатів;

–управління статусом сертифікатів та розповсюдження інформації про статус сертифікатів;

–надання послуг фіксування часу;

–надання користувачам АБС та адміністратору сервера АБС (за необхідності) засобів генерації особистих та відкритих ключів.

–Для взаємодії з центром сертифікації ключів (використання його інтерактивних служб) користувачі та сервери АБС повинні мати можливість мережевого підключення до ЦСК (див. рис. 3.1, 3.2 та 3.3). Усі механізми взаємодії з ЦСК виконують бібліотеки користувача ЦСК.

–Зміна статусу сертифікатів (блокування, поновлення або скасування) та знищення особистих ключів користувачів та сервера АБС здійснюється у відповідності до порядку, який визначений ЦСК (згідно регламенту ЦСК).

8.3. Загальні положення перспективної політики сертифікації

8.3.1. Початкові положення Нині можна говорити про початок нового етапу розвитку та вдосконалення

ІВК. Цей етап, на наш погляд, розпочався вдосконаленням Політик сертифікації Х-509. Перш за все на розгляд заслуговують результати та пропозиції, отримані при вдосконаленні Інфраструктури управління ключами (ІУК) Міністерства оборони США [236] (надалі – відомства). Вона призначена для забезпечення системних та інженерних рішень у вигляді продуктів і послуг захисту інформаційно-телекомунікаційних систем, заснованих на комп’ютерних мережах. Суттєвою частиною ІУК є Інфраструктура відкритого ключа (ІВК, PKI). Вона складається з продуктів і послуг, за допомогою яких забезпечують управління сертифікатами згідно X-509, тобто при застосуванні асиметричної криптографії. Сертифікати забезпечують ідентифікацію індивідуума, що зазначений у сертифікаті, а також зв’язують його з конкретною парою відкритого/ особистого ключів і видавником сертифікату.

Щодо програм, які здійснюють або підтримують відомства, вимагається надання таких послуг, як конфіденційність, автентичність, технічна не відмовність (надійність) та управління доступом. Указані послуги забезпечуються з використанням таких компонентів мережевого захисту, як робочі станції, охоронні пристрої, брандмауери, маршрутизатори, вбудовані мережеві шифратори (INE) та довірчі сервери баз даних тощо. Дії із захисту вказаних компонентів підтримуються та доповнюються з використанням ІВК, тобто сертифікатів відкритих ключів Х-509.

Послуги управління захистом, що забезпечуються з використанням ІВК, включають такі:

генерація/ зберігання/ відновлення ключів;

554

генерація, модифікація, відновлення, перекодування та розповсюдження сертифікатів;

генерація списку скасувань (CRL) і розповсюдження сертифікатів;

директивне управління елементами сертифікації;

ініціалізація/ програмування/ керування засобами, що містять сертифікати;

управління привілеями та санкціонуванням;

функції системного адміністрування (наприклад, аудит захисту, управління конфігурацією, архівування тощо).

ідентифікація абонента й перевірка його повноважень;

управління комп’ютерними та криптографічними системами;

експлуатація комп’ютерних і криптографічних систем;

використання ключів і сертифікатів відкритого ключа абонентами та залежними сторонами; визначення правил для обмеження зобов’язань і забезпечення вищого ступеня впевненості в дотриманні умов цієї політики.

Політика Сертифікації відомства (CP) – це об’єднана політика, згідно з якою встановлюється та діє Центр Сертифікації (CA) ключів, який керується компонентом відомства. Така Політика не визначає конкретні реалізації PKI, не містить конкретних планів майбутніх реалізацій чи майбутніх Політик Сертифікації. Вона також не визначає політику сертифікації для CA, керування якими здійснюється зовнішніми об’єктами від імені відомства, досвіду експлуатації, загроз, що змінюються. Політика повинна переглядатись і модифікуватись з урахуванням досвіду експлуатації, зміни моделей загроз і порушників, а також за результатами подальшого аналізу.

Політика, що розглядається в цьому розділі, визначає порядок створення й управління X-509 сертифікатами відкритого ключа Версії 3 для використання в застосуваннях, що вимагають зв’язку між елементами мережевих комп’ютерних систем. Такі застосування включають:

електронну пошту;

передачу несекретної і секретної інформації;

підпис електронних форм;

підписи електронних договорів;

автентифікацію таких компонентів інфраструктури як Web-сервери, брандмауери і каталоги. Телекомунікаційні системи в них можуть

БД

БД