Все_лекции_Горбенко

.pdfприймання та реєстрацію запитів підписувачів та адміністратора сертифікації на формування сертифікатів підписувачів;

зберігання запитів на формування сертифікатів, отриманих від підписувачів та адміністратора сертифікації, у базі даних запитів;

архівування бази даних запитів на формування сертифікатів; формування сертифікатів відкритих ключів підписувачів; внесення сформованих сертифікатів у реєстр сертифікатів; зберігання реєстру сертифікатів; резервного копіювання реєстру сертифікатів; архівування реєстру сертифікатів;

приймання та реєстрації запитів підписувачів та адміністратора сертифікації на скасування, блокування чи поновлення сертифікатів; зберігання запитів на скасування, блокування чи поновлення сертифікатів

у базі даних запитів; архівування бази даних запитів на скасування, блокування чи поновлення

сертифікатів; скасування, блокування або поновлення сертифікатів на основі запитів;

внесення інформації про поточний статус сертифіката до реєстру сертифікатів;

публікацію реєстру сертифікатів на інформаційному ресурсі сервера взаємодії;

формування списків відкликаних сертифікатів; публікацію сформованих списків відкликаних сертифікатів на

інформаційному ресурсі;

формування списків сертифікатів підписувачів та CS-ЦСК (в т.ч. і інших країн) – майстер-листів;

публікацію сформованих списків сертифікатів на інформаційному ресурсі сервера взаємодії;

приймання через сервер взаємодії сертифікатів CS-ЦСК та підписувачів інших країн від оператора PKD (в т.ч. і у вигляді списків сертифікатів

– майстер-листів); публікацію отриманих сертифікатів на власному інформаційному ресурсі

сервера взаємодії;

приймання через сервер взаємодії списків відкликаних сертифікатів CSЦСК інших країн від оператора PKD;

публікацію отриманих списків відкликаних сертифікатів на власному інформаційному ресурсі;

приймання через сервер взаємодії та обробку запитів на визначення статусу сертифікатів з використанням протоколу визначення статусу сертифіката (OCSP), шляхом формування інформації про статус сертифікатів.

– 3.3.2.5 Комутатор та інше внутрішнє комунікаційне обладнання призначене для забезпечення внутрішньої взаємодії технічних засобів та утворення ЛОМ.

–3.3.2.6 Сервери взаємодії призначені для:

приймання та передачі запитів підписувачів на формування сертифікатів на центральний сервер;

забезпечення доступу до реєстру сертифікатів підписувачів на інформаційному ресурсі;

забезпечення доступу до сертифікату CS-ЦСК на інформаційному ресурсі;

приймання та передачі запитів підписувачів на скасування, блокування чи поновлення сертифікатів на центральний сервер;

забезпечення доступу до списків відкликаних сертифікатів на інформаційному ресурсі;

забезпечення доступу до інформації про статус сертифікатів з використанням протоколу визначення статусу сертифіката (OCSP),

шляхом приймання та передачі запитів на визначення статусу сертифіката на центральний сервер та передачу інформації про статус у зворотному напрямку;

приймання та передачі запитів оператора PKD на завантаження сертифікатів CS-ЦСК та підписувачів інших країн на центральний сервер;

забезпечення доступу до сертифікатів CS-ЦСК та підписувачів інших країн (в т.ч. і у вигляді списків сертифікатів – майстер-листів) на інформаційному ресурсі;

приймання та передачі запитів оператора PKD на завантаження списків відкликаних сертифікатів CS-ЦСК інших країн на центральний сервер; забезпечення доступу до списків відкликаних сертифікатів на

інформаційному ресурсі.

–3.3.2.7 МЕ та IDS призначені для фільтрації мережного трафіку між зовнішніми комунікаційними мережами та сервером взаємодії. Детально функції МЕ та IDS повинні визначатися у ТЗ на КСЗІ.

3.3.3Вимоги до структури та призначення комплексу технічних засобів

CV/DV-ЦСК

–3.3.3.1 До складу суміщених CV-ЦСК та DV-ЦСК повинні входити такі технічні засоби (структурна схема – рис. 3.2):

РС обслуговуючого персоналу (адміністратора безпеки та адміністратора сертифікації);

центральні сервери; внутрішнє комунікаційне обладнання ЛОМ; сервери взаємодії;

МЕ та система виявлення втручань (IDS);

комунікаційне обладнання зовнішньої комунікаційної мережі (ЗКМ).

–3.3.3.2 Вимоги до призначення РС адміністратора безпеки повинні визначатися у ТЗ на КСЗІ.

–3.3.3.3 РС адміністратора сертифікації призначена для:

генерації особистого та відкритого ключів адміністратора сертифікації; введення та використання особистих ключів адміністратора сертифікації; формування та передачу запиту на формування сертифіката

адміністратора сертифікації на центральний сервер; отримання, зберігання та використання сертифікату адміністратора

сертифікації.

налагодження параметрів технічних засобів та системного програмного забезпечення;

діагностування роботи технічних засобів; реєстрацію верифікаторів (за необхідності);

приймання та введення запитів верифікаторів на формування сертифікатів відкритих ключів;

ініціювання скасування, блокування чи поновлення сертифікатів верифікаторів центральним сервером;

введення реєстраційних даних EAC-серверів до реєстру серверів; зміни реєстраційних даних EAC-серверів у реєстрі;

видалення реєстраційних даних EAC-серверів з реєстру;

приймання та введення запитів EAC-серверів на формування сертифікатів відкритих ключів;

ініціювання скасування, блокування чи поновлення сертифікатів EACсерверів центральним сервером;

моніторингу та контролю стану технічних засобів CV/DV-ЦСК та виконання ним окремих функцій, зокрема, наступних функцій центрального сервера:

–публікації реєстру сертифікатів на інформаційному ресурсі центральним сервером;

–формування списків відкликаних сертифікатів;

–публікації сформованих списків відкликаних сертифікатів на інформаційному ресурсі;

–отримання сертифікатів CV-ЦСК та верифікаторів інших країн;

–публікації отриманих сертифікатів на власному інформаційному ресурсі;

–отримання списків відкликаних сертифікатів CV-ЦСК інших країн;

–публікації отриманих списків відкликаних сертифікатів на власному інформаційному ресурсі.

–3.3.3.4 Центральні сервери призначені для:

генерації особистого та відкритого ключів CV-ЦСК;

створення резервних копій особистого ключа CV-ЦСК, а також відновлення особистого ключа з резервних копій;

формування сертифікатів (самопідписаного та зв’язаного – підписаного на попередньому особистому ключеві) CV-ЦСК та запис сформованих сертифікатів у реєстр сертифікатів;

публікацію сформованих сертифікатів CV-ЦСК на інформаційному ресурсі;

передачу сформованих сертифікатів CV-ЦСК підписувачам (DS) з метою включення одного з них до складу даних паспорта;

генерації особистого та відкритого ключів DV-ЦСК;

створення резервних копій особистого ключа DV-ЦСК, а також відновлення особистого ключа з резервних копій;

передачу запиту на формування сертифіката до CV-ЦСК (в т.ч. і у CVЦСК інших країн) та запис сформованих сертифікатів у реєстр сертифікатів;

публікацію сформованих (власним CV-ЦСК та CV-ЦСК інших країін) сертифікатів DV-ЦСК на інформаційному ресурсі;

введення реєстраційних даних посадових осіб (адміністратора сертифікації) до реєстру посадових осіб;

зберігання реєстру посадових осіб та забезпечення доступу до реєстраційних даних;

видалення реєстраційних даних посадових осіб з реєстру; приймання та обробку запитів на формування сертифікатів посадових

осіб; формування сертифікатів посадових осіб;

запис сформованих сертифікатів у реєстр посадових осіб; використання сертифікатів посадових осіб;

зберігання реєстру верифікаторів та забезпечення використання реєстраційних даних (за необхідності);

приймання та реєстрацію запитів верифікаторів та адміністратора сертифікації на формування сертифікатів верифікаторів;

зберігання реєстру EAC-серверів та забезпечення використання реєстраційних даних;

резервного копіювання та архівування реєстру EAC-серверів; приймання та реєстрацію запитів EAC-серверів та адміністратора

сертифікації на формування сертифікатів серверів; зберігання запитів на формування сертифікатів, отриманих від

верифікаторів, EAC-серверів та адміністратора сертифікації, у базі даних запитів;

архівування бази даних запитів на формування сертифікатів; формування сертифікатів відкритих ключів верифікаторів (власного –

DV-ЦСК та верифікаторів інших країн) та EAC-серверів; внесення сформованих сертифікатів у реєстр сертифікатів; зберігання реєстру сертифікатів; резервного копіювання реєстру сертифікатів; архівування реєстру сертифікатів;

приймання та реєстрації запитів верифікаторів, EAC-серверів і адміністратора сертифікації на скасування, блокування чи поновлення сертифікатів;

зберігання запитів на скасування, блокування чи поновлення сертифікатів у базі даних запитів;

архівування бази даних запитів на скасування, блокування чи поновлення сертифікатів;

скасування, блокування або поновлення сертифікатів на основі запитів; внесення інформації про поточний статус сертифіката до реєстру

сертифікатів; публікацію реєстру сертифікатів на інформаційному ресурсі сервера

взаємодії; формування списків відкликаних сертифікатів;

публікацію сформованих списків відкликаних сертифікатів на інформаційному ресурсі;

отримання сертифікатів CV-ЦСК та верифікаторів інших країн; публікацію отриманих сертифікатів на власному інформаційному ресурсі

сервера взаємодії;

отримання списків відкликаних сертифікатів CV-ЦСК інших країн; публікацію отриманих списків відкликаних сертифікатів на власному

інформаційному ресурсі; приймання через сервер взаємодії та обробку запитів на визначення

статусу сертифікатів з використанням протоколу визначення статусу сертифіката (OCSP), шляхом формування інформації про статус сертифікатів.

–3.3.3.5 Комутатор та інше внутрішнє комунікаційне обладнання призначене для забезпечення внутрішньої взаємодії технічних засобів та утворення ЛОМ.

–3.3.3.6 Сервери взаємодії призначені для:

приймання та передачі запитів верифікаторів та EAC-серверів на формування сертифікатів на центральний сервер;

забезпечення доступу до реєстру сертифікатів верифікаторів та EACсерверів на інформаційному ресурсі;

забезпечення доступу до сертифікатів CV-ЦСК та DV-ЦСК на інформаційному ресурсі;

приймання та передачі запитів верифікаторів та EAC-серверів на скасування, блокування чи поновлення сертифікатів на центральний сервер;

забезпечення доступу до списків відкликаних сертифікатів на інформаційному ресурсі;

забезпечення доступу до інформації про статус сертифікатів з використанням протоколу визначення статусу сертифіката (OCSP), шляхом приймання та передачі запитів на визначення статусу сертифіката на центральний сервер та передачу інформації про статус

у зворотному напрямку;

забезпечення доступу до сертифікатів CV-ЦСК та верифікаторів інших країн на власному інформаційному ресурсі;

забезпечення доступу до списків відкликаних сертифікатів CV-ЦСК інших країн на власному інформаційному ресурсі.

3.3.3.7МЕ та IDS призначені для фільтрації мережного трафіку між зовнішніми комунікаційними мережами та сервером взаємодії. Детально функції МЕ та IDS повинні визначатися у ТЗ на КСЗІ.

Доддаток А

Створення та основні структурні елементи PKI

Склад та структурні елементи PKI біометричного паспорту

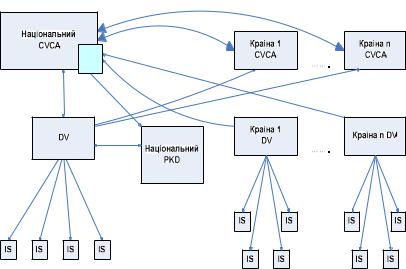

У кожній країні повинні бути створені наступні елементи (загальна схема наведена на рис.1):

1. CSCA – центр, що випускає сертифікат для органів (DS), який буде

підписувати своїм електронним підписом паспорта на етапі їх персоналізації, та буде відповідати за випуск списку відкликаних сертифікатів;

CSCA - це державний орган, основними функціями якого є:

Випуск свого власного само підписаного сертифікату, передача цього сертифіката в ICAO PKD (за допомогою цього сертифіката директорія перевіряє сертифікати DS, які держава передає їй), він персонально відповідальний за це в державі, поширення цього сертифіката між країнами учасниками ICAO PKD, так само бажано передати цей сертифікат організації IF4TD яка працює під егідою ІКАО та зберігає сертифікати CSCA для додаткової перевірки;

Випускає ключову пару та сертифікат для DS, сертифікати всіх DS CSCA зобов'язаний передати в ICAO PKD;

CSCA забезпечує відкликання сертифікатів, а також веде список відкликаних сертифікатів (CRL), поширює CRL між всіма країнами Учасницями та своїми інспекційними системами, і синхронізується з ICAO PKD;

Отримує сертифікати DS всіх країн Учасниць (включаючи свій власний), які повинні бути записані в IS;

Основними функціями DS є:

Одержує ключову пару й відповідний сертифікат від CSCA і зберігає їх в HSM, перевірка отриманих ключів і сертифіката повинна вироблятися за допомогою кореневого сертифіката CSCA записаного заздалегідь в HSM;

За допомогою HSM DS виконує підпис паспортів на етапі персоналізації їх (паспортів);

Генерує ключову пару для кожного паспорта для процедури автентифікації чіпа (Chip Authentification) за допомогою HSM;

HSM DS має зберігати в собі діючий лінк - сертифікат CVCA для запису його

впаспорти на етапі персоналізації (даний сертифікат записується для того, що будуть використовуватися паспортом для відновлення ланцюжка сертифікатів термінала, який буде перевіряти паспорт), також DS записує в паспорт свій власний сертифікат.

3.CVCA - центр який буде відповідати за перевірку паспортів, зокрема випускати сертифікати для DV, надавати права для читання своїх паспортів іноземним державам. Функціональна схема наведена на рис. 2.

Основними функціями CVCA є:

Випуск свого кореневого само підписаного сертифікату відкритого ключа, випуск лінк сертифікату свого відкритого ключа, випуск резервного сертифікату;

Розповсюдження свого сертифіката між країнами Учасниками ICAO PKD, таке поширення повинне вироблятися шляхом контактування з особами відповідальними за цей обмін у країнах Учасницях, таким способом може бути обмін через державний веб сайт, е - мейл, LDAP сервер, або за допомогою дипломатичних каналів;

Випуск сертифікатів для своїх DV;

Передача свого лінк сертифіката в орган, що підписує (DS), для запису його в паспорт(цей сертифікат є довіреною точкою перевірки для паспорта під час відновлення ланцюжка сертифікатів при автентифікації термінала);

Обробляє запити на сертифікацію DV інших держав (також своїх DV) для того, щоб вони могли зчитувати біометричну інформацію, що знаходиться в паспорті, при цьому він може давати різні права на читання біометричних областей паспорта;

Рис. 2 – Функціональна схема CVCA.

4. DV - структурна одиниця в межах певної території, яка стоїть

ієрархічно над інспекційними системами, і відповідає за їхнє функціонування, а також запитує права читання паспортів випущених іншими державами. DV являється АЦСК для інспекційних систем (IS). DV - це програмно-апаратний комплекс (сервер), який забезпечує генерацію й зберігання сертифікатів і ключів на апаратному рівні; особливе значення має безпечне зберігання сертифікатів DS.

Основними функціями DV є:

Одержує від CVCA свій підписаний сертифікат;

DV генерує та випускає сертифікати і секретні ключі для інспекційних систем (IS) які ієрархічно йому підкоряються (сертифікати IS які випускає DV, як правило, успадковують права доступу й термін дії від сертифіката DV);

Генерує запити на свою сертифікацію CVCA країн Учасниць для читання

біометричної інформації з паспортів, які випустили ці країни (для кожної країни DV генерує запит на сертифікацію, використовуючи ті алгоритми цифрового підпису і гешування, які країна передбачила для своєї національної системи паспортів, якщо кілька країн використають однакові відповідні алгоритми, DV може використати один сертифікат, який підпишуть кілька країн одночасно);

DV одержує:

o від CVCA: її кореневий сертифікат, кореневі сертифікати CVCA країн Учасниць, всі сертифікати DV(своєї країни й країн Учасниць), підписані сертифікати із правами доступу;

o від CSCA: кореневий сертифікат своєї CSCA, сертифікати свого DS, і DS країн Учасниць, CRL.

Всі перераховані вище елементи DV повинна записати у свої інспекційні системи (IS).

5. IS - інспекційна система яка здійснює перевірку паспортів.

IS - це програмно-апаратний комплекс, що забезпечує перевірку паспорта.

Урежимі EAC IS виконує перевірку паспорта в наступній послідовності:

1.Basic Access Control (BAC) - запобігає читанню паспортів без дозволу власника;

2.Passive Authentication - перевірка інформації й підпису SOd;

3.Chip Authentication (CA) - перевірка дійсності чіпа, ця процедура унеможливлює клонування чіпа;

4.Terminal Authentication (TA) - автентифікації термінала перевірки, ця процедура дозволяє довести чіпу терміналом його право на читання біометричної інформації.

IS приймає від DV наступні елементи:

свою ключову пару із сертифікатом, що підписаний DV; сертифікати CVCA країн Учасниць, включаючи сертифікат

своєї країни;

сертифікат свого CSCA;

сертифікати DV країн Учасниць, включаючи сертифікат своєї країни;

DS країн Учасниць, включаючи сертифікат своєї країни, так як всі вище перераховані елементи повинні надійно зберігатися то IS повинна мати у своєму складі HSM.

Перевіривши підпис на об’єкті безпеки, IS (inspection system, перевіряюча система) отримує дані з дозволених груп даних (DG1, DG2, DG3, DG5, DG15) і формує від них геш - значення (рис.3). Порівнявши отримані геш - значення з представленими в об’єкті безпеки документу, IS може встановити справжність даних про власника.