Все_лекции_Горбенко

.pdf

Рис. В.3 - Отримання даних з дозволених груп і формування від них геш - значень

Активна автентифікація є необов’язковою і може використовуватися для перевірки чіпа на справжність.

При активній автентифікації система перевірки (IS) перевіряє чіп на справжність шляхом зчитування відкритого ключа чіпа з його пам’яті. Потім генерує випадкову послідовність і надсилає чіпу. Чіп, використовуючи свій особистий ключ, підписує цю послідовність і повертає її IS. Якщо підпис вірний, тобто відкритий ключ відповідає особистому, то IS визнає чіп справжнім.

1.4.3 Аналіз базового контролю доступу (Basic Access Control, BAC)

BAC дозволяє IS зчитувати дані з чіпа тільки після доказу того, що вона має право на фізичний доступ до паспорту (рис. 2.4).

При цьому використовується протокол запиту-відповіді з використанням даних з MRZ. Для захисту від перехоплення даних, що циркулюють між ЕП і IS, використовується шифрування з використанням сеансових ключів.

Рис..4 - Базовий контроль доступу

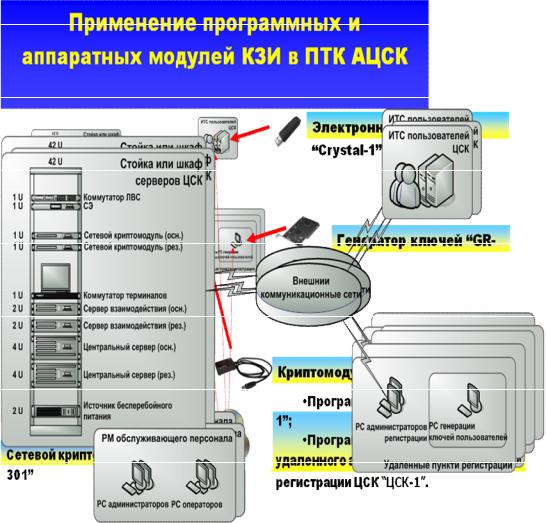

Додаток Б ОСОБЛИВОСТІ ПРОЕКТУВАННЯ ТА ЗАСТОСУВАННЯ ЗАСОБІВ КЗІ В

НАЦІОНАЛЬНІЙ СИСТЕМІ ІВК (ЕЦП)

11.1. Апаратний засіб типу електронний ключ «Кристал-1»

Рис. 11.1. Схема застосування апаратно-програмних засобів КЗІ в ЦСК

(варіант)

Рис.1.6 – ІВК для функціонування ЕП.

.

ЛЕКЦІЯ №7 з ДИСЦИПЛІНИ

«ТЕХНОЛОГІЇ ІНФРАСТРУКТУР ВІДКРИТОГО КЛЮЧА »

Тема лекції

«Класифікація протоколів ІВК, особливості, застосування та аналіз безпечності».

Основні навчальні питання лекції

7.1Групи протоколів та їх застосування в ІВК

7.2Класифікація та аналіз уразливостей протоколів автентифікації в ІВК

7.3Аналіз крипто протоколів автентифікації, що рекомендовані згідно ДСТУ ISO/IEC 9594-8:2006 ITU X – 509. (КАТАЛОГ: ПОСЛУГА АВТЕНТИФІКАЦІЇ)

7.4Аналіз крипто протоколів автентифікації та встановлення ключів ДСТУ ISO/IEC 15946 – 3

Додаток А Стандарт ДСТУ ISO/IEC 15946 - 3

Додаток Б Основні напрями удосконалення стандартів в сфері КЗІ

Джерела посилань

ISO/IEC 9796 |

(частини |

2 та 3), |

Information |

technology — |

Security |

|||

techniques — Digital signatures giving message recovery; |

|

|

|

|||||

ISO/IEC 9797 |

(всі |

частини), |

Information |

technology — |

Security |

|||

techniques — Message Authentication Codes (MAC’s); |

|

|

|

|||||

SO/IEC 10118 |

(всі |

частини), |

Information |

technology — |

Security |

|||

techniques — Hash-functions; |

|

|

|

|

|

|

|

|

ISO/IEC 11770-3:1999, |

Information |

technology — |

Security |

techniques — |

||||

Key management — Part 3: Mechanisms using asymmetric techniques; |

|

|||||||

ISO/IEC 14888 |

(всі |

частини), |

Information |

technology — |

Security |

|||

techniques — Digital signatures with appendix; |

|

|

|

|||||

ISO/IEC 15946-1:2002, Information technology-Security |

techniques — |

|||||||

Cryptographic techniques based on elliptic curves — Part 1: General; |

|

|

||||||

ISO/IEC 15946-2:2002, |

Information |

technology-Security |

techniques — |

|||||

Cryptographic techniques based on elliptic curves — Part 2: Digital signatures.

Національне пояснення

ISO/IEC 9796 (частини 2 та 3), Інформаційні технології – Методи захисту

– Цифрові підписи з відновленням повідомлення

ISO/IEC 9797 (всі частини), Інформаційні технології – Методи захисту – Коди автентифікації повідомлень (MACs)

ISO/IEC 10118 (всі частини), Інформаційні технології – Методи захисту – Геш-функції. ISO/IEC 11770-3:1999, Інформаційні технології – Методи захисту

– Управління ключовими даними – Частина 3: Механізми, що ґрунтуються на асиметричних криптографічних перетвореннях

ISO/IEC 14888 (всі частини), Інформаційні технології – Методи захисту – Цифрові підписи з додатком

ISO/IEC 15946-1:2002, Інформаційні технології – Методи захисту.

Криптографічні перетворення, що ґрунтуються на еліптичних кривих – Частина 1: Основні положення

ISO/IEC 15946-2:2002, Інформаційні технології – Методи захисту – Криптографічні перетворення, що ґрунтуються на еліптичних кривих– Частина 2: Цифрові підписи

Перелік стандартів

28)ДСТУ 4145-2002 “Інформаційні технології. Криптографічний захист інформації. Цифровий підпис, що ґрунтується на еліптичних кривих. Формування та перевіряння”.

29)ДСТУ ISO/IEC 11770-3 “Інформаційні технології. Методи захисту. Управління ключовими даними. Частина 3. Протоколи, що ґрунтуються на асиметричних криптографічних перетвореннях”.

30)ДСТУ ISO/IEC 15946-3 “Інформаційні технології. Методи захисту. Криптографічні методи, що ґрунтуються на еліптичних кривих. Частина 3. Установлення ключів”.

31)ДСТУ ГОСТ 28147:2009 “Системы обработки информации. Защита криптографическая. Алгоритм криптографического преобразования”.

32)ДСТУ ISO/IEC 10118-3 “Інформаційні технології. Методи захисту. Геш-функції. Частина 3. Спеціалізовані геш-функції”.

33)Міждержавний стандарт ГОСТ 34.310-95 “Информационные технологии. Криптографическая защита информации. Процедуры выработки и проверки электронной цифровой подписи на базе ассиметричного криптографического алгоритма”.

34)Міждержавний стандарт ГОСТ 34.311-95 “Информационная технология. Криптографическая защита информации. Функция хеширования”.

35)Міжнародний стандарт ISO/IEC 18033-3 “Information technology – Security techniques – Part 3: Block ciphers”.

36)Федеральний стандарт США FIPS 197 “Advanced Encryption Standard (AES)”.

37)Міжнародні технічні рекомендації PKCS #1 “RSA Cryptography Standard (v2.1)”.

38)Федеральний стандарт США FIPS 186-3 “Digital Signature Standard”.

39)Міжнародний стандарт ISO/IEC 15946-2 “Information technology - Security techniques -Cryptographic techniques based on elliptic curves - Part 2: Digital Signatures”.

40)Федеральний стандарт США FIPS 180-3 “Secure Hash Standard (SHS)”.

41)Технічні рекомендації ANSI X9.42 “Agreement of Symmetric Keys Using Discrete Logarithm Cryptography”.

7.1Групи протоколів та їх застосування в ІВК

ВІВК в останні роки суттєві доробки зроблено відносно усіх груп стандартів.

Основними групами стандартів в частині ІВК є такі:

1. Криптографічні примітиви.

2. Управління безпеки в інфраструктурі відкритих ключів.

3.Технології проектування та застосування засобів електронного цифрового підпису

4.Архітектура систем ЕЦП.

5.Процеси оцінки відповідності

6. Вимоги до застосування ЕЦП в різних додатках та технологіях.

Класифікація стандартів за цільовим призначенням

1.Криптографічні примітиви:

1)ДСТУ ETSI TS 102 176-1:2009 «Електронні підписи й інфраструктури (ESI). Алгоритми й параметри для безпечних електронних підписів Частина 1. Геш-Функції й асиметричні алгоритми»;

2)ДСТУ ETSI TS 102 176-2:2009 «Електронні підписи й інфраструктури (ESI). Алгоритми й параметри для безпечних електронних підписів.

Частина 2. Протоколи безпечного каналу й алгоритми для засобів накладання підпису»;

3)

ДСТУ ISO/IEC 13888–2002 «Інформаційні технології. Методи захисту. Неспростовність: Частина 1. Загальні положення 1»

4)ДСТУ ISO/IEC 13888–2002 «Інформаційні технології. Методи захисту. Неспростовність: Частина 3. Механізми з використанням асиметричних методів»

5)ДСТУ ISO/IEC 14888–2002 «Інформаційні технології. Методи захисту. Цифрові підписи з доповненням» Частина 1. Загальні положення»

6)ДСТУ ISO/IEC 14888–2002 «Інформаційні технології. Методи захисту. Цифрові підписи з доповненням Частина 2. Механізми на основі ідентифікаторів»

7)ДСТУ ISO/IEC 14888–2002 «Інформаційні технології. Методи захисту. Цифрові підписи з доповненням Частина 3. Механізми на основі сертифікатів»

8)ДСТУ ISO/IEC 10118-1:2000 «Інформаційні технології. Методи захисту. Геш функції. Частина 1. Загальні положення»

9)ДСТУ ISO/IEC 10118-2:2000 «Інформаційні технології. Методи захисту. Геш функції. Частина 2. Геш функції, що використовують n- бітний блоковий шифр»

10)ДСТУ ISO/IEC 10118-3:2004 «Інформаційні технології. Методи захисту. Геш функції. Частина 3. Спеціалізовані геш функції»

11)ДСТУ ISO/IEC 15946-1:2008 «Інформаційні технології. Методи захисту. Криптографічні методи, засновані на еліптичних кривих. Частина 1. Загальні положення»

12)ДСТУ ISO/IEC 15946-3:2008 «Інформаційні технології. Методи захисту. Криптографічні перетворення, що ґрунтуються на еліптичних кривих. Частина 3. Установлення ключів»

13)ДСТУ ISO/IEC 9797-1 «Інформаційні технології. Методи захисту. Коди автентифікації повідомлень (MACs). Частина 1. Механізми, що використовують блокові шифри»

14)ДСТУ ISO/IEC 18014-1:2006 «Інформаційні технології. Методи захисту. Послуги штемпелювання часу – Частина 1: Структура»

15)ДСТУ ISO/IEC 9798-1:1997 «Інформаційні технології. Методи. Автентифікації сутності. Частина 1. Загальні положення»

16)ДСТУ ISO/IEC 9798-3:1998 «Інформаційні технології. Методи захисту. Автентифікація сутності. Частина 3. Механізми , що використовують методи цифрового підпису»

17)ISO/IEC 15946-2 «Information technology – Security techniques – Cryptographic techniques based on elliptic curves – Part 2: Digital Signatures»

18)ISO/IEC 15946-4 «Information technology – Security techniques – Cryptographic techniques based on elliptic curves – Part 4. Digital signatures giving message recovery»

19)ISO/IEC 15946-5:2009 «Information technology – Security techniques

–Cryptographic techniques based on elliptic curves – Part 5: Elliptic curve generation»

20)ISO/IEC 9797-3:2011 «Information technology – Security techniques – Message Authentication Codes (MACs) – Part 3: Mechanisms using a universal hash-function»

21)ISO/IEC 10118-4:1998 «Information technology – Security techniques

–Hash-functions – Part 4: Hash-functions using modular arithmetic»

22)ISO/IEC 9796-2:2010 «Information technology – Security techniques – Digital signature schemes giving message recovery – Part 2: Integer factorization based mechanisms»

23)ISO/IEC 9796-3:2006 «Information technology – Security techniques – Digital signature schemes giving message recovery – Part 3: Discrete logarithm based mechanisms»

24)ISO/IEC 29150:2011 «Information technology – Security techniques – Signcryption»

25)ISO/IEC FDIS 29192-4 «Information technology – Security techniques

– Lightweight cryptography – Part 4: Mechanisms using asymmetric techniques»

26)ISO/IEC 9798-2 «Information technology – Security techniques – Entity authentication – Part2. Mechanisms using symmetric encipherment algorithms»

27)ISO/IEC 9798-4 «Information technology – Security techniques – Entity authentication – Part4. Mechanisms using cryptographic check function»

28)ISO/IEC 9798-5 «Information technology – Security techniques – Entity authentication – Part5. Mechanisms using zero knowledge techniques»

29)ISO/IEC 9798-6 «Information technology – Security techniques – Entity Authentication – Part 6. Mechanisms using manual data transfer»

30)ISO/IEC 18031:2011 «Information technology – Security techniques – Random bit generation»

31)ISO/IEC 18032:2005 «Information technology – Security techniques – Prime number generation»

32)ISO/IEC 18033-1:2005 «Information technology – Security techniques – Encryption algorithms – Part 1: General»

33)ISO/IEC 18033-2:2006 «Information technology – Security techniques – Encryption algorithms – Part 2: Asymmetric ciphers»

34)ISO/IEC 18033-3:2005 «Information technology – Security techniques – Encryption algorithms – Part 3: Block ciphers»

35)ISO/IEC 18033-4:2005 «Information technology – Security techniques – Encryption algorithms – Part 4: Stream ciphers»

2. Управління безпеки в інфраструктурі відкритих ключів

1)ДСТУ ISO/IEC 13335-1:2004 «Інформаційні технології. Методи захисту.

Керування інформацією й безпекою технології комунікацій. Частина 1.

Поняття й моделі для інформації й керування безпекою технології

комунікацій»

2)ДСТУ ISO/IEC TR 13335-1:2001 «Інформаційні технології. Настанова для керування IT безпекою. Частина 5. Настанова керування безпекою мережі»

3)ДСТУ ISO/IEC TR 13335-1:2004 «Інформаційні технології. Посібник з управління безпекою інформаційних технологій. Частина 1. Управління та планування безпекою ІТ»

4)ДСТУ ISO/IEC TR 13335-2:2004 «Інформаційні технології. Посібник з управління безпекою інформаційних технологій. Частина 2. Управління та планування безпекою ІТ»

5)ДСТУ ISO/IEC TR 13335-3:2004 «Інформаційні технології. Посібник з управління безпекою інформаційних технологій. Частина 3. Методи керування захистом інформаційних технологій»

6)ДСТУ ISO/IEC 11770-1:2006 «Інформаційні технології. Методи захисту. Керування ключами. Частина 1. Середовище»

7)ДСТУ ISO/IEC 11770-2:2006 «Інформаційні технології. Методи захисту. Керування ключами. Частина 2. Механізми, базовані на використанні симетричних методів»

8)ДСТУ ISO/IEC 11770-3:2006 «Інформаційні технології. Методи захисту. Керування ключами. Частина 3. Механізми, базовані на використанні асиметричних методів»

9)ISO/IEC 11770-4:2006 «Information technology - Security techniques – Key management – Part 4: Mechanisms based on weak secrets»

10)ISO/IEC 11770-5:2011 «Information technology – Security techniques

– Key management – Part 5: Group key management»

11)ДСТУ ISO/IEC 27000 «Інформаційні технології. Методи захисту. Система управління інформаційною безпекою. Overview and vocabulary»

12)ДСТУ ISO/IEC 27001 «Інформаційні технології. Методи захисту. Система управління інформаційною безпекою. Вимоги»

13)ISO/IEC 27002:2005 «Information technology – Security techniques – Code of practice for information security management»

14)ISO/IEC 27004:2009 «Information technology – Security techniques – Information security management – Measurement»

15)ISO/IEC 27005:2008 «Information technology – Security techniques – Information security risk management»

16)ISO/IEC 27006:2007 «Information technology – Security techniques – Requirements for bodies providing audit and certification of information security management systems»

17)ISO/IEC 27011:2008 «Information technology – Security techniques – Information security management guidelines for telecommunications organizations based on ISO/IEC 27002»

3.Технології |

проектування та застосування засобів |

електронного цифрового підпису

1)ДСТУ ISO/IEC 8825-1:2008 «Інформаційні технології. ASN.1 правила кодування. Частина 1. Специфікація правил базового кодування (BER), правил канонічного кодування (CER) і правил витонченого кодування (DER)»

2)ДСТУ ISO/IEC 8825-2:2008 «Інформаційні технології. ASN.1 правила кодування. Частина 2. Специфікація правил упакованого кодування

(PER)»

3)ДСТУ ISO/IEC 8825-4:2008 «Інформаційні технології. ASN.1 правила кодування. Частина 4. Специфікація правил кодування XML (XER)»

4)ДСТУ ISO/IEC 8825-5:2008 «Інформаційні технології. ASN.1 правила кодування. Частина 5. Відображення визначень W3C XML-схем в

ASN.1»

5)ДСТУ EN 14890-1:2008 «Прикладний інтерфейс для смарт-карток, використовуваних як безпечні засоби створення підписів. Частина 1. Основні вимоги»

6)ДСТУ EN 14890-2:2008 «Прикладний інтерфейс для смарт-карток, використовуваних як безпечні засоби створення підписів. Частина 2. Додаткові послуги»

7)ДСТУ CWA 14365-2 «Настанова з використання електронних підписів. Частина 2. Профіль захисту для програмних засобів створення підпису»

8)ДСТУ ETSI TS 101 733:2009 «Електронні підписи та інфраструктури (ESI). CMS-розширені електронні підписи (CAdES)»

9)ДСТУ ETSI TS 101 861: 2009 «Профіль штемпелювання часу»

10)ДСТУ ISO/IEC 8824-1:2008 «Інформаційні технології. Нотація абстрактного синтаксису (ASN.1) Частина 1: Специфікація базової нотації»

11)ДСТУ ISO/IEC 8824-2:2008 «Інформаційні технології. Нотація абстрактного синтаксису 1 (ASN.1). Частина 2. Специфікація інформаційного об’єкту»