Все_лекции_Горбенко

.pdf

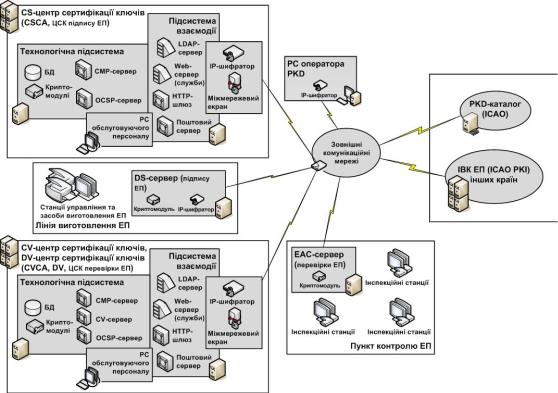

Рисунок 3.1 – Функціональна схема комплексу.

–3 До складу комплексу повинні входити такі складові частини (рис. 3.1):

CS-центр сертифікації ключів (CSCA, ЦСК підпису електронних паспортів);

CV-центр сертифікації ключів (CVCA, ЦСК перевірки ЕП) суміщений з DV-центром сертифікації ключів (DV, верифікатор ЕП);

робоча станція (РС) оператора PKD (CIL); DS-сервер (сервер підпису електронних паспортів); EAC-сервер (сервер перевірки ЕП).

–3.1.4 Комплекс повинен підтримувати можливість включення до його складу кількох DS-серверів та необхідну кількість EAC-серверів.

5.3.2 Вимоги до функцій складових частин комплексу

3.2.1 CS-центр сертифікації ключів повинен забезпечити реалізацію регламентних процедур та механізмів роботи комплексу, пов’язаних з обслуговуванням сертифікатів підписувачів електронних паспортів (DS), що включає:

–реєстрацію підписувачів;

–сертифікацію відкритих ключів підписувачів;

–розповсюдження сертифікатів;

–управління статусом сертифікатів;

–розповсюдження інформації про статус сертифікатів.

3.2.2CS-ЦСК повинен забезпечити виконання наступних функцій, пов’язаних з обслуговуванням сертифікатів підписувачів:

–реєстрацію підписувачів;

–сертифікацію відкритих ключів підписувачів;

–розповсюдження сертифікатів підписувачів;

–управління статусом сертифікатів підписувачів та розповсюдження інформації про статус сертифікатів;

3.2.3Для забезпечення функціонування CS-ЦСК також повинен виконувати наступні функції:

1) управління ключами CS-ЦСК, що включає:

–генерацію особистого та відкритого ключів CS-ЦСК;

–створення резервних копій особистого ключа CS-ЦСК, а також відновлення особистого ключа з резервних копій;

–формування сертифіката CS-ЦСК та запис сформованого сертифікату у реєстр сертифікатів;

–публікацію сформованого сертифікату на інформаційному ресурсі;

–передачу сформованого сертифікату безпосередньо або через оператора PKD до ICAO PKD;

2)отримання та розповсюдження сертифікатів CS-ЦСК та підписувачів (DS) інших країн, що включає:

–отримання сертифікатів CS-ЦСК та підписувачів інших країн від оператора PKD (в т.ч. і у вигляді списків сертифікатів – майстерлистів);

–публікацію отриманих сертифікатів на власному інформаційному ресурсі (LDAP-каталозі та web-сторінці);

3)отримання та розповсюдження інформації про статус сертифікатів CSЦСК та підписувачів інших країн, що включає:

–отримання списків відкликаних сертифікатів CS-ЦСК інших країн від оператора PKD;

–публікацію отриманих списків відкликаних сертифікатів на власному інформаційному ресурсі (LDAP-каталозі та web-сторінці);

4)ведення реєстру посадових осіб CS-ЦСК, що включає:

–введення реєстраційних даних посадових осіб до реєстру посадових осіб;

–зберігання реєстру посадових осіб та забезпечення доступу до реєстраційних даних;

–зміну реєстраційних даних посадових осіб у реєстрі;

–видалення реєстраційних даних посадових осіб з реєстру;

5)управління ключами посадових осіб CS-ЦСК, що включає:

–генерацію особистого та відкритого ключів посадових осіб;

–формування сертифікату посадової особи та запис сформованого сертифікату у реєстр сертифікатів.

5.3.2.4CV-центр сертифікації ключів повинен забезпечити реалізацію регламентних процедур та механізмів роботи комплексу, пов’язаних з обслуговуванням сертифікатів верифікаторів електронних паспортів (DV, DVЦСК), що включає:

–сертифікацію відкритих ключів верифікаторів (в т.ч. і верифікаторів інших країн);

–розповсюдження сертифікатів;

–управління статусом сертифікатів;

–розповсюдження інформації про статус сертифікатів.

3.2.5 CV-ЦСК повинен забезпечити виконання наступних функцій, пов’язаних з обслуговуванням сертифікатів верифікаторів (DV):

1)сертифікацію відкритих ключів верифікаторів (власного – DV-ЦСК та верифікаторів інших країн), що включає:

–реєстрацію верифікаторів (за необхідності);

–приймання та реєстрацію запитів верифікаторів на формування сертифікатів;

–зберігання запитів, отриманих від верифікаторів, у базі даних запитів;

–архівування бази даних запитів;

–формування сертифікатів верифікаторів;

–внесення сформованих сертифікатів у реєстр;

–зберігання реєстру сертифікатів;

–архівування реєстру сертифікатів;

2)розповсюдження сертифікатів верифікаторів, що включає:

–публікацію реєстру сертифікатів на інформаційному ресурсі;

–забезпечення доступу до реєстру сертифікатів на інформаційному ресурсі;

3)управління статусом сертифікатів верифікаторів та розповсюдження інформації про статус сертифікатів, що включає:

–скасування, блокування або поновлення сертифікатів та внесення інформації про поточний статус сертифіката до реєстру сертифікатів;

–формування списків відкликаних сертифікатів;

–публікацію списків відкликаних сертифікатів на інформаційному ресурсі;

–забезпечення доступу до списків відкликаних сертифікатів на інформаційному ресурсі;

–забезпечення доступу до інформації про статус сертифікатів (та самих сертифікатів) з використанням протоколу визначення статусу сертифіката (OCSP).

3.2.6Для забезпечення функціонування CV-ЦСК також повинен виконувати наступні функції:

1)управління ключами CV-ЦСК, що включає:

–генерацію особистого та відкритого ключів CV-ЦСК;

–створення резервних копій особистого ключа CV-ЦСК, а також відновлення особистого ключа з резервних копій;

–формування сертифікатів (самопідписаного та зв’язаного – підписаного на попередньому особистому ключеві) CV-ЦСК та запис сформованих сертифікатів у реєстр сертифікатів;

–публікацію сформованих сертифікатів на інформаційному ресурсі;

–передачу сформованих сертифікатів підписувачам (DS-серверам) з метою включення їх до складу даних паспорта;

2)ведення реєстру посадових осіб CV-ЦСК, що включає:

–введення реєстраційних даних посадових осіб до реєстру посадових осіб;

–зберігання реєстру посадових осіб та забезпечення доступу до реєстраційних даних;

–зміну реєстраційних даних посадових осіб у реєстрі;

–видалення реєстраційних даних посадових осіб з реєстру;

3)управління ключами посадових осіб CV-ЦСК, що включає:

–генерацію особистого та відкритого ключів посадових осіб;

–формування сертифікату посадової особи та запис сформованого сертифікату у реєстр сертифікатів.

3.2.7DV-центр сертифікації ключів повинен забезпечити реалізацію регламентних процедур та механізмів роботи комплексу, пов’язаних з обслуговуванням сертифікатів EAC-серверів (груп інспекційних станцій – IS), що включає:

– реєстрацію EAC-серверів;

– сертифікацію відкритих ключів EAC-серверів;

– розповсюдження сертифікатів;

– управління статусом сертифікатів;

– розповсюдження інформації про статус сертифікатів.

3.2.8DV-ЦСК повинен забезпечити виконання наступних функцій, пов’язаних з

обслуговуванням сертифікатів EAC-серверів:

1)реєстрацію EAC-серверів, що включає:

–введення реєстраційних даних EAC-серверів до реєстру серверів;

–зберігання реєстру серверів та забезпечення доступу до реєстраційних даних;

–резервне копіювання та архівування реєстру серверів;

–зміну реєстраційних даних EAC-серверів у реєстрі;

–видалення реєстраційних даних серверів з реєстру;

2)сертифікацію відкритих ключів EAC-серверів, що включає:

–приймання та реєстрацію запитів серверів на формування сертифікатів;

–зберігання запитів, отриманих від серверів, у базі даних запитів;

–архівування бази даних запитів;

–формування сертифікатів EAC-серверів;

–внесення сформованих сертифікатів у реєстр;

–зберігання реєстру сертифікатів;

–архівування реєстру сертифікатів;

3)розповсюдження сертифікатів EAC-серверів, що включає:

–публікацію реєстру сертифікатів на інформаційному ресурсі;

–забезпечення доступу до реєстру сертифікатів на інформаційному ресурсі;

4)управління статусом сертифікатів відкритих ключів EAC-серверів та розповсюдження інформації про статус сертифікатів, що включає:

–скасування, блокування або поновлення сертифікатів та внесення інформації про поточний статус сертифіката до реєстру сертифікатів;

–формування списків відкликаних сертифікатів;

–публікацію списків відкликаних сертифікатів на інформаційному ресурсі;

–забезпечення доступу до списків відкликаних сертифікатів на інформаційному ресурсі;

–забезпечення доступу до інформації про статус сертифікатів (та самих сертифікатів) з використанням протоколу визначення статусу сертифіката (OCSP).

3.2.9Для забезпечення функціонування DV-ЦСК також повинен виконувати наступні функції:

1)управління ключами DV-ЦСК, що включає:

–генерацію особистого та відкритого ключів DV-ЦСК;

–створення резервних копій особистого ключа DV-ЦСК, а також відновлення особистого ключа з резервних копій;

–передачу запиту на формування сертифіката до CV-ЦСК (в т.ч. і у CV-ЦСК інших країн);

–запис сформованих сертифікатів у реєстр сертифікатів;

–публікацію сформованих сертифікатів на інформаційному ресурсі;

2)отримання та розповсюдження сертифікатів CV-ЦСК та верифікаторів (DV) інших країн, що включає:

–отримання сертифікатів CV-ЦСК та верифікаторів (DV) інших країн;

–публікацію отриманих сертифікатів на власному інформаційному ресурсі;

3)отримання та розповсюдження інформації про статус сертифікатів CVЦСК та верифікаторів інших країн, що включає:

–отримання списків відкликаних сертифікатів CV-ЦСК інших країн;

–публікацію отриманих списків відкликаних сертифікатів на власному інформаційному ресурсі;

4)ведення реєстру посадових осіб CV-ЦСК, що включає:

–введення реєстраційних даних посадових осіб до реєстру посадових осіб;

–зберігання реєстру посадових осіб та забезпечення доступу до реєстраційних даних;

–зміну реєстраційних даних посадових осіб у реєстрі;

–видалення реєстраційних даних посадових осіб з реєстру;

5)управління ключами посадових осіб CV-ЦСК, що включає:

–генерацію особистого та відкритого ключів посадових осіб;

–формування сертифікату посадової особи та запис сформованого сертифікату у реєстр сертифікатів.

–РС оператора PKD (CIL) призначена для реалізації регламентних процедур та механізмів роботи комплексу, пов’язаних із взаємодією з ICAO PKD, і повинна виконувати наступні функції:

1)отримання від CS-ЦСК та завантаження (передачу) у ICAO PKD:

–сертифікатів CS-ЦСК;

–сертифікатів підписувачів (DS);

–списків відкликаних сертифікатів, що формує CS-ЦСК;

–списків сертифікатів CS-ЦСК та підписувачів (майстер-листів);

2)отримання з ICAO PKD та передачу у CS-ЦСК:

–сертифікатів CS-ЦСК та підписувачів інших країн;

–списків відкликаних сертифікатів CS-ЦСК інших країн.

–3.2.11 DS-сервер призначений для забезпечення криптографічної

підтримки регламентних процедур випуску електронних паспортів на лінії їх виготовлення (персоналізації), і повинен виконувати наступні функції:

1)управління ключами DS-сервера, що включає:

–генерацію особистих та відкритих ключів сервера;

–формування та передачу запиту на формування сертифіката до CSЦСК;

–отримання, перевірку, зберігання та використання сформованого сертифікату;

–формування та передачу запитів на блокування, скасування та поновлення сертифікату до CS-ЦСК;

2)реалізацію криптографічних перетворень та інших процедур під час випуску електронних паспортів, що включає:

–зберігання та використання особистого ключа DS-сервера;

–отримання та зберігання сертифікатів CS-ЦСК та CV-ЦСК;

–підпис даних (формування ЕЦП) електронного паспорта під час його виготовлення;

–генерацію особистого та відритого ключів для електронного паспорта;

–передачу згенерованих ключів для запису їх у ЕП на лінію виготовлення;

–передачу сертифікату CV-ЦСК для запису його у ЕП;

–пошуку та інтерактивної перевірки статусу сертифікатів у CS-ЦСК за протоколом OCSP (через OCSP-сервер);

–пошуку (за необхідності) сертифікатів у LDAP-каталозі CS-ЦСК (на

LDAP-сервері).

–5.3.2.12 Зберігання особистого ключа та сертифіката DS-сервера і інших сертифікатів (за необхідності), а також виконання криптографічних перетворень повинні здійснюватися у апаратному криптомодулі.

–3.2.13 EAC-сервер призначений для забезпечення криптографічної підтримки регламентних процедур перевірки електронних паспортів інспекційними станціями (IS) на пункті паспортного контролю, і повинен виконувати наступні функції:

10)управління ключами EAC-сервера, що включає:

–генерацію особистих та відкритих ключів сервера;

–формування та передачу запиту на формування сертифіката до DVЦСК;

–отримання, перевірку, зберігання та використання сформованого сертифікату;

–формування та передачу запитів на блокування, скасування та поновлення сертифікату до DV-ЦСК;

11)реалізацію криптографічних перетворень та інших процедур під час перевірки електронних паспортів, що включає:

–зберігання та використання особистого ключа EAC-сервера;

–отримання від DV-ЦСК та зберігання сертифікатів власних CVЦСК та верифікатора (DV);

–отримання від DV-ЦСК та зберігання (за необхідності) сертифікатів CV-ЦСК та верифікаторів інших країн;

–отримання та зберігання (за необхідності) сертифікатів CS-ЦСК та підписувачів (DS, власних та інших країн);

–перевірку підпису даних (перевіряння ЕЦП) електронного паспорта (включаючи і пошук та перевірку статусу сертифікатів підписувача країни, яка видала паспорт);

–реалізацію криптографічних перетворень під час виконання процедур автентифікації чипу (Chip Authentification – СА) та терміналу (Termina Authentification – TА), що входять в механізм розширеного контролю доступу (ЕАС), під час перевірки паспорта;

–пошуку та інтерактивної перевірки (за необхідності) статусу сертифікатів у DV-ЦСК за протоколом OCSP (через OCSP-сервер);

–пошуку (за необхідності) сертифікатів у LDAP-каталозі DV-ЦСК (на LDAP-сервері).

–3.2.14 Зберігання особистого ключа та сертифіката EAC-сервера та інших сертифікатів (за необхідності), а також виконання криптографічних перетворень повинні здійснюватися у апаратному криптомодулі.

5.4 Вимоги до структури та призначення комплексу технічних засобів

–5.4.1 Структурна схема комплексу технічних засобів наведена на рис. 5.5.

Вимоги до структури та призначення комплексу технічних засобів CS-ЦСК

– 3.3.2.1 До складу CS-ЦСК повинні входити такі технічні засоби (структурна схема – рис. 3.2):

РС обслуговуючого персоналу (адміністратора безпеки та адміністратора сертифікації);

центральні сервери; внутрішнє комунікаційне обладнання ЛОМ; сервери взаємодії;

міжмережний екран (МЕ) та система виявлення втручань (IDS); комунікаційне обладнання зовнішньої комунікаційної мережі (ЗКМ).

– 3.3.2.2 Вимоги до призначення РС адміністратора безпеки повинні визначатися у окремому технічному завданні (ТЗ) на комплексну систему захисту інформації (КСЗІ).

–

Рисунок 3.2 – Структурна схема комплексу технічних засобів.

–3.3.2.3 РС адміністратора сертифікації призначена для:

генерації особистого та відкритого ключів адміністратора сертифікації; введення та використання особистих ключів адміністратора сертифікації; формування та передачу запиту на формування сертифіката

адміністратора сертифікації на центральний сервер; отримання, зберігання та використання сертифікату адміністратора

сертифікації.

налагодження параметрів технічних засобів та системного програмного забезпечення;

діагностування роботи технічних засобів;

введення реєстраційних даних підписувачів (DS-серверів) до реєстру підписувачів;

зміни реєстраційних даних підписувачів у реєстрі; видалення реєстраційних даних підписувачів з реєстру;

приймання та введення запитів підписувачів на формування сертифікатів відкритих ключів;

ініціювання скасування, блокування чи поновлення сертифікатів підписувачів центральним сервером;

моніторингу та контролю стану технічних засобів CS-ЦСК та виконання ним окремих функцій, зокрема, наступних функцій центрального сервера:

–публікації реєстру сертифікатів на інформаційному ресурсі центральним сервером;

–формування списків відкликаних сертифікатів;

–публікації сформованих списків відкликаних сертифікатів на інформаційному ресурсі;

–формування центральним сервером списків сертифікатів підписувачів та CS-ЦСК (в т.ч. і інших країн) – майстер-листів;

–публікації сформованих списків сертифікатів на інформаційному ресурсі;

–отримання сертифікатів CS-ЦСК та підписувачів інших країн від оператора PKD (в т.ч. і у вигляді списків сертифікатів – майстерлистів);

–публікації отриманих сертифікатів на власному інформаційному ресурсі;

–отримання списків відкликаних сертифікатів CS-ЦСК інших країн від оператора PKD;

–публікації отриманих списків відкликаних сертифікатів на власному інформаційному ресурсі.

–

–3.3.2.4 Центральні сервери призначені для:

генерації особистого та відкритого ключів CS-ЦСК;

створення резервних копій особистого ключа CS-ЦСК, а також відновлення особистого ключа з резервних копій;

формування сертифіката CS-ЦСК та запис сформованого сертифікату у реєстр сертифікатів;

публікацію сформованого сертифікату на інформаційному ресурсі; введення реєстраційних даних посадових осіб (адміністратора

сертифікації та оператора PKD) до реєстру посадових осіб; зберігання реєстру посадових осіб та забезпечення доступу до

реєстраційних даних; видалення реєстраційних даних посадових осіб з реєстру;

приймання та обробку запитів на формування сертифікатів посадових осіб;

формування сертифікатів посадових осіб; запис сформованих сертифікатів у реєстр посадових осіб; використання сертифікатів посадових осіб;

зберігання реєстру підписувачів та забезпечення використання реєстраційних даних;

резервного копіювання та архівування реєстру підписувачів;