Все_лекции_Горбенко

.pdfЮридична сила і прийняття електронних підписів. Електронний підпис не може бути позбавлений юридичної сили і можливості розглядатися як доказ у судових справах виключно на тій підставі, що він перебуває в електронному вигляді. Кваліфікований електронний підпис повинен мати таку ж юридичну силу як і ручний підпис. Кваліфіковані електронні підписи мають бути визнані і прийматися у всіх державах-членах. Якщо державою-членом вимагається електронний підпис з рівнем гарантій безпеки, нижчим ніж у кваліфікованого електронного підпису, зокрема, для доступу до он-лайн послуг, що пропонуються органами державного сектору (базуючись на відповідній оцінці ризиків, пов'язаних з цією послугою), то всі електронні підписи, що мають принаймні такий самий рівень гарантій безпеки, мають бути визнані і прийняті. Держави-члени не повинні вимагати для транскордонного доступу до он-лайн послуг, що пропонуються органами державного сектору, електронний підпис з більш високим рівнем гарантій безпеки, ніж кваліфікований електронний підпис.

Кваліфіковані сертифікати електронного підпису. Кваліфіковані сертифікати електронного підпису повинні відповідати вимогам, викладеним у Додатку I до Регламенту.

До кваліфікованих сертифікатів електронного підпису не повинні висуватися будь-які обов'язкові вимоги, вищі за ті, щовикладені у Додатку I. Якщо кваліфікований сертифікат електронного підпису був анульований після початкової активації, він повинен втрачати свою дійсність, і його статус не повинен ні за яких обставин бути відновлений шляхом поновлення його дії.

Комісія повинна бути уповноважена приймати делеговані акти у відповідності до додатку I. Комісія може, шляхом запровадження виконавчих актів, встановлювати посилання на стандарти для кваліфікованих сертифікатів електронного підпису. Відповідність вимогам, що викладені у Додатку I,

вважається доведеною, якщо кваліфікований сертифікат електронного підпису відповідає цим стандартам. Ці виконавчі акти приймаються у відповідності з процедурою розгляду згідно Регламенту , причому Комісія повинна опублікувати ці акти в офіційному журналі ЄС.

Вимоги до пристроїв для створення кваліфікованого електронного підпису. Пристрої для створення кваліфікованого електронного підпису повинні відповідати вимогам, викладеним у Додатку II Регламенту. Комісія може, шляхом запровадження виконавчих актів, встановлювати посилання на стандарти для пристроїв для створення кваліфікованого електронного підпису. Відповідність вимогам, викладеним у Додатку II, вважається доведеною, якщо пристрій для створення кваліфікованого електронного підпису відповідає цим стандартам. Комісія повинна опублікувати ці акти в офіційному журналі ЄС.

Сертифікація пристроїв для створення кваліфікованого електронного підпису. Пристрої для створення кваліфікованого електронного підпису можуть бути сертифіковані відповідним державним чи приватним органом, що визначений державою-членом, якщо вони пройшли оцінкубезпеки, що здійснюється відповідно до одного із стандартів для оцінки безпеки продуктів інформаційних технологій, включеного довідповідного списку.

Публікація списку сертифікованих пристроїв для створення кваліфікованого електронного підпису.

Держави-члени повинні повідомити Комісії, без невиправданої затримки, інформацію про пристрої для створення кваліфікованого електронного підпису, які були сертифіковані органами. Вони також повинні повідомити Комісії, без невиправданої затримки, інформацію про пристрої для створення електронного підпису, які більше не є сертифікованими. На основі отриманої інформації, Комісія повинна встановити, публікувати і підтримувати список сертифікованих пристроїв для створення кваліфікованого електронного підпису. Комісія може шляхом запровадження виконавчих актів, визначати обставини, формати і процедури, а виконавчі акти приймаються у відповідності з процедурою розгляду.

Вимоги для перевірки кваліфікованих електронних підписів. Кваліфікований електронний підпис вважається дійсним, якщо з високим ступенем довіри може бути встановлено, що на момент підписання:

а) сертифікат, який обслуговує підпис, є кваліфікованим сертифікатом електронного підпису і відповідає положенням, викладеними в Додатку I Регламенту;

б) кваліфікований сертифікат є справжнім і дійсним; в) дані перевірки підпису відповідають даним, що є у сторони, що перевіряє;

г) набір даних, що однозначно визначають підписувача, був правильно наданий стороні, що перевіряє; д) сторона, що перевіряє, повинна бути чітко повідомлена про використання будь-якого псевдоніума, якщо такий використовується; е) електронний підпис створений пристроєм для створення кваліфікованого електронного підпису;

є) цілісність підписаних даних не була скомпрометована; з) система, яка використовується для перевірки підпису, надає стороні, щоперевіряє, правильний результат

процесу перевірки і дозволяє їй виявити будь-які події, що стосуються безпеки.

Кваліфікована послуга перевірки для кваліфікованих електронних підписів. Кваліфікована послуга перевірки для кваліфікованих електронних підписів повинна надаватися кваліфікованим провайдером довірчих послуг, який:

а) забезпечує перевірку відповідно до регламенту; б) дозволяє сторонам, що перевіряють, отримувати результат процесу перевірки в автоматичномурежимі, що є

надійним, ефективним і робить вдосконаленим електронний підпис або електронну печатку провайдера кваліфікованих послуг перевірки; Комісія може, шляхом запровадження виконавчих актів, встановлювати посилання на стандарти для

кваліфікованих послуг перевірки, причому вважається доведеним, якщо послуга перевірки кваліфікованого електронного підпису відповідає цим стандартам. Ці виконавчі акти приймаються у відповідності з процедурою розгляду, причому Комісія повинна опублікувати ці акти в Офіційному журналі Європейського Союзу.

Збереження кваліфікованих електронних підписів. Послуга збереження кваліфікованого електронного підпису повинна надаватися провайдером кваліфікованих довірчих послуг, який використовує процедури і технології, здатні розширювати надійність даних для перевірки кваліфікованого електронного підпису за межі технологічного терміну дії.

4.3.2 ЕЛЕКТРОННІ ПЕЧАТКИ

Визначення в частині електронної печатки. "Власник ( печатк)и" (відповідальний за печатку) - юридична особа, яка виробляє електронну печатку.

"Електронна печатка" - це дані в електронній формі, які додаються або логічно пов'язані з іншими електронними даними щоб гарантувати походження і цілісність цих даних.

"Вдосконалена електронна печатка" - електронна печатка, яка відповідає наступним вимогам: а) вона однозначно пов'язана з відповідальний за печатку; б) вона здатна ідентифікувати відповідального за печатку;

в) вона створюється з використанням даних для створення електронної печатки, які творець печатки може, з високим рівнем впевненості тримати під власним контролем, а також використовувати для створення електронних печаток; г) електронна печатка пов'язана з даними, до яких вона відноситься, таким чином, щобудь-яка наступна зміна

даних може бути виявлена.

"Кваліфікована електронна печатка"- це вдосконалена електронна печатка, яка створюється пристроєм для вироблення кваліфікованих електронних печаток, і базується на кваліфікованому сертифікаті електронної печатки. "Дані для створення електронної печатки" - це унікальні дані, які використовуються відповідальним за електронну печатку для створення електронної печатки.

"Кваліфікований сертифікат електронної печатки" - це атестат, який використовується для підтримки електронної печатки, видається кваліфікованим провайдером довірчих послуг і відповідає вимогам, що викладені у додатку III Регламенту [4].

Юридична сила електронних печаток. Електронна печатка не повинна бути позбавлена юридичної сили і можливості виступати як доказ у судових розглядах лише на тій підставі, щовона в електронному вигляді. Кваліфікована електронна печатка повинна бути юридичним гарантом походження і цілісності даних, до яких вона прив'язана. Кваліфікована електронна печатка повинна бути визнана і прийнята у всіх державах-членах ЄС. Якщо державою-членом вимагається електронна печатка з рівнем гарантій безпеки, нижчим ніж у кваліфікованої електронної печатки, зокрема, для доступу до он-лайн послуг, що пропонуються органами державного сектору, то всі електронні печатки, що мають принаймні такий самий рівень гарантій безпеки, мають бути прийняті. Держави-члени ЄС не повинні вимагати для доступудо он-лайн послуг, що пропонуються органами державного сектору, електронні печатки з рівнем гарантій безпеки, вищим ніж у кваліфікованої електронної печатки.

Комісія повинна бути уповноважена приймати делеговані акти стосовно визначення різнихрівнів гарантій безпеки електронних печаток. Вона може шляхом запровадження виконавчих актів встановлювати посилання на стандарти для рівнів гарантій безпеки електронних печаток. Відповідність рівню гарантій безпеки, що визначений в делегованому акті вважається доведеною, якщо електронна печатка відповідає цим стандартам. Ці виконавчі акти приймаються у відповідності з процедурою розгляду, а Комісія повинна опублікувати ці акти в Офіційному журналі ЄС.

Вимоги до кваліфікованих сертифікатів електронних печаток. Кваліфіковані сертифікати електронних печаток повинні відповідати вимогам, що викладені у Додатку III. До кваліфікованих сертифікатів електронних печаток не повинні висуватися будь-які обов'язкові вимоги, вищі ніж ті, щовикладені у Додатку

III. Якщо кваліфікований сертифікат електронної печатки був анульований після початкової активації, він повинен втрачати свою дійсність, і його статус не повинен ні за яких обставин бути відновлений шляхом поновлення його дії.

Пристрої створення кваліфікованих електронних печаток. Для визначення вимог до пристроїв створення кваліфікованих електронних печаток повинна застосовуватись стаття 22 Регламенту з відповідними змінами. Для визначення вимог до сертифікації пристроїв створення

кваліфікованих електронних печаток застосовується стаття 23 з відповідними змінами. Для визначення вимог до публікації списку сертифікованих пристроїв створення кваліфікованих електронних печаток застосовується стаття 24 з відповідними змінами.

Перевірка і збереження кваліфікованих електронних печаток. Для перевірки і збереження кваліфікованих електронних печаток застосовуються статті 25, 26 та 27 з відповідними змінами.

4.3.3 ЕЛЕКТРОННА МІТКА ЧАСУ

Визначення в частині електронної мітки часу.

"Електронна мітка часу" – це дані в електронній формі, які пов'язують інші електронні даних з конкретним моментом часу, забезпечуючи доказ того, що ці дані існували в той час.

"Кваліфікована електронна мітка часу " - це електронна мітка часу, яка відповідає вимогам, викладеним у статті 33 Регламенту[4].

Юридична сила електронної мітки часу.

Електронна мітка часу не може бути позбавлена юридичної сили і можливості виступати як доказ у

судових розглядах на тій лише підставі, що вона в електронному вигляді. Кваліфікована електронна мітка часу є юридичним гарантом часу, який вона показує і цілісності даних, з якими цей час пов'язаний. Вона повинна визнаватися і прийматися у всіх державах-членах.

Вимоги до кваліфікованої електронної мітки часу. Кваліфікована електронна мітка часу повинна відповідати вимогам, що вона:

а) точно прив’язана до універсальногокоординованого часу (UTC) таким чином, щоб виключити будь-яку можливість непомітної зміни даних[4]; б) базується на точному джерелі часу;

в) видається провайдером кваліфікованих довірчих послуг; г) підписана за допомогою вдосконаленого електронного підпису або вдосконаленої електронної печатки

провайдера кваліфікованих довірчих послуг, або яким-небудь еквівалентним методом.

\

4.4Електронні документи та електронна доставка документів

4.4.1ЕЛЕКТРОННІ ДОКУМЕНТИ.

Визначення в частині електронного документу. "Електронний документ" - це документ в будь-якому електронному форматі.

Юридична сила прийняття електронних документів. Електронний документ повинен розглядатися як еквівалент паперового документа і може виступати в якості доказув судових розглядах, з урахуванням рівня гарантій його справжності та цілісності. Документу з кваліфікованим електронним підписом або кваліфікованою електронною печаткою особи, яка є компетентною у видачівідповідного документа, надається правова презумпція справжності і цілісності, яка гарантує що документ не містить ніяких динамічних особливостей, здатних автоматично змінювати документ. Якщо для надання он-лайн послуг, що пропонуються органами державного сектору, необхідний оригінал документу або завірена копія, принаймні, електронні документи, видані особами, компетентними у видачі відповідних документів і які вважаються оригіналами або завіреними копіями у відповідності з національним законодавством держави походження, повинні бути прийняті в інших державах-членах без додаткових вимог.

4.4.2 КВАЛІФІКОВАНА ПОСЛУГА ЕЛЕКТРОННОЇ ДОСТАВКИ

Визначення в частині доставки електронного документу.

"Послуга електронної доставки" - це послуга, яка дозволяє передавати дані за допомогою електронних засобів і надає докази щодо обробки переданих даних, в тому числі докази передачі або прийому даних, і захищає дані, що передані, від ризику втрати, крадіжки, пошкодження або несанкціонованих змін.

"Кваліфікована послуга електронної доставки" - це послуга електронної доставки, яка відповідає вимогам, викладеним у статті 36 Регламенту[4].

Юридична сила послуги електронної доставки. Дані, відправлені або отримані з використанням послуги електронної доставки можуть виступати в якості доказу в судових розглядах, за умови цілісності даних і достовірності дати і часу, в який дані були відправлені чи отримані вказаним адресатом. Даним, відправленим або отриманим з використанням кваліфікованої послуги електронної доставки, повинна надаватися правова презумпція цілісності даних і точності дати і часу відправлення або одержання, вказаних кваліфікованою системою електронної доставки.

Вимоги до кваліфікованих послуг електронної доставки. Кваліфіковані послуги електронної доставки повинні відповідати вимогам, що вони:

а) повинні надаватися одним чи кількома провайдерами кваліфікованих довірчихпослуг; б) повинні дозволяти однозначно ідентифікувати відправника і, за необхідності, адресата;

в) процес передачі або прийому даних повинні бути захищений вдосконаленим електронним підписом або вдосконаленою електронною печаткою провайдера кваліфікованих довірчих послуг, щоб виключити можливість непомітної зміни даних; г) про будь-яку зміну даних, необхідну для передачі або прийому даних, відправник і одержувач даних повинні бути чітко повідомлені;

д) дата відправки, отримання та будь-якої зміни даних повинні бути вказана шляхом встановлення кваліфікованої електронної мітки часу; є) у разі передачі даних між двома або більше провайдерами кваліфікованих довірчих послуг, вимоги у пунктах

а) – є) повинні застосовуватися до всіх провайдерів кваліфікованих довірчих послуг.

4.5 Автентифікація ВЕБ – САЙТУ

Визначення в частині перевірки справжність сайту.

"Кваліфікований сертифікат для перевірки справжності веб - сайту" - це атестат, щонадає можливість перевірити справжність сайту та пов’язує сайт з особою, якій видано сертифікат, за умови щовін видається кваліфікованим провайдером довірчихпослуг і відповідає вимогам, що викладені в Додатку IV Регламенту[4]. "Дані для перевірки" - дані, які використовуються для перевірки електронного підпису або електронної печатки.

Вимоги до кваліфікованих сертифікатів автентифікації веб - сайту. Кваліфіковані сертифікати автентифікації веб - сайту повинні відповідати вимогам, викладеним у Додатку IV. Кваліфіковані сертифікати автентифікації веб - сайту мають бути визнані і прийняті у всіх державах-членах.

Комісія повинна бути уповноважена приймати делеговані акти відносно автентифікації веб - сайту у відповідності зі статтею 38 Регламенту щодо подальшого уточнення вимог, викладених у Додатку IV. Комісія може, шляхом запровадження виконавчих актів, встановлювати посилання на стандарти для кваліфікованих сертифікатів автентифікації веб - сайту. Відповідність вимогам, викладеним у Додатку IV, вважається доведеною, якщо кваліфікований сертифікат автентифікації веб - сайту відповідає цим стандартам. Ці виконавчі акти приймаються у відповідності з процедурою розгляду, а Комісія повинна опублікувати ці акти в офіційному журналі ЄС.

Особливості делегування прийняття актів

Процедура делегації. Повноваження приймати делеговані акти надаються Комісії відповідно до умов, викладених у статті 38 Регламенту. Повноваження приймати делеговані акти, зазначені у статтях Регламенту, повинні надаватися Комісії на невизначений період часу з моменту набрання чинності цим Регламентом. Делеговані повноваження, згаданих у статтях Регламенту можуть бути відкликані в будь-який момент Європейським парламентом або Радою. Рішення про відкликання має покласти край делегуванню повноважень, зазначених у цьому рішенні. Воно набуває чинності наступного дня після опублікування рішення в офіційному журналі Європейського Союзу або більш пізньої дати, зазначеної в ньому. Це не впливає на дійсність будь-яких делегованих актів, що вже вступили в силу. Одразу після приймання делегованого акту, Комісія повідомляє про нього одночасно до Європейського парламенту та Ради. Делегований акт, прийнятий відповіднодо статей Регламенту, вступає в силу лише за відсутності заперечень з боку Європейського парламенту і Ради протягом

двох місяців після повідомлення про цей акт Європейському парламенту і Раді, або якщо до закінчення цього терміну, Європейський парламент і Рада повідомляють Комісії, що вони не мають заперечень. Цей період може бути продовжений на два місяці за ініціативою Європейського Парламенту чи Ради.

Перелік джерел посилань

1.The Electronic Signatures in Global and National Commerce Act (ESIGN, Pub.L. 106-229, 14 Stat. 464, enacted June 30, 2000, 15 U.S.C. ch.96. 106th Congress Public Law 229)

2.Директива 1999/93/ЄС Європейського парламенту та Ради від 13 грудня 1999 року про систему електронних підписів, що застосовується в межах Співтовариства

3.http://ec.europa.eu/information_society/policy/esignature/eu_legislation/revision

4.Brussels, XXX. COM(2012) 238/2. Proposal for a

REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL on electronic identification and trust services for electronic transactions in the internal market (Text with EEA relevance) {SWD(2012) 135} {SWD(2012) 136}.

5.Закон України «Про електронний цифровий підпис» . № 852-IX від 22.05.2003.

6.Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ, «Об электронной підписи».

7.Правила посиленої сертифікації, затверджених наказом Департаменту спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України № 3 від 13.01.2005, зареєстрованихв Міністерстві юстиції України 27.01.2005 за № 104/10384 (у редакції наказуДепартаменту спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України від 10.05.2006 № 50).

4.6 Автентифікація реального ВЕБ – САЙТУ

Визначення в частині перевірки справжність сайту.

"Кваліфікований сертифікат для перевірки справжності веб - сайту" - це атестат, щонадає можливість перевірити справжність сайту та пов’язує сайт з особою, якій видано сертифікат, за умови щовін видається кваліфікованим провайдером довірчихпослуг і відповідає вимогам, що викладені в Додатку IV Регламенту[4]. "Дані для перевірки" - дані, які використовуються для перевірки електронного підпису або електронної печатки.

Вимоги до кваліфікованих сертифікатів автентифікації веб - сайту. Кваліфіковані сертифікати автентифікації веб - сайту повинні відповідати вимогам, викладеним у Додатку IV. Кваліфіковані сертифікати автентифікації веб - сайту мають бути визнані і прийняті у всіх державах-членах.

1. Вимоги проекту регламенту європейського парламенту і ради щодо електронної ідентифікації та довірчихпослуг для електронних операцій на внутрішньому ринку

Послуга автентифікації веб-сайтів є необхідною для надання онлайн-послуг як державними органами (он-лайн декларування податків, запит свідоцтва про народження, участь в електронних процедурах державних закупівель і т. і.), так і приватними підприємствами (онлайн-торгівля, банківська діяльність, фінансовіпослуги тощо).

Послуга автентифікації веб-сайтів згідно з проектом Регламенту Європейського парламенту і Ради щодо електронної ідентифікації та довірчих послуг для електронних операцій на внутрішньому ринку [1] (далі – Регламент) має забезпечувати підтвердження справжності вебсайту та особи, що ним володіє, чим ускладнити задачу фальсифікації веб-сайтів і тим самим знизити шахрайство на транскордонномурівні.

Стаття 37 Регламенту встановлює вимоги до кваліфікованих сертифікатів для аутентифікації веб-сайту, які можуть бути використані, щоб гарантувати справжність веб-сайту. Кваліфікований сертифікат для аутентифікації веб-сайту надає мінімальну кількість достовірної інформаціїпровеб-сайт та про легальне існування свого власника.

Кваліфікований сертифікат для перевірки справжності веб-сайту – це атестат, що надає можливість перевірки справжності сайту та пов’язує сайт з особою, якій видано сертифікат, що видається кваліфікованим провайдером довірчих послуг і відповідає вимогам, викладеним в ДодаткуIV[1].

6.1 Формат сертифікатів

Визначається стандартом ДСТУ ISO/IEC 9594-8:2006 (IDT) [2], значення окремих полів уточнюються Правилами посиленого сертифікату відкритого ключа, спільний Наказ Міністерства юстиції України та АдміністраціїДержспецзв’язкувід 20.08.2012 № 1236/5/453 [3].

На момент гармонізації стандарту в Україні стандарт ISO/IEC 9594-8:2001 [2] був відкликаний, томустандарт ДСТУ ISO/IEC 9594-8:2006 (IDT) [2] і досі не опублікований.

Ні стандарт ДСТУ ISO/IEC 9594-8:2006 (IDT) [2], ні Вимоги до формату посиленого Доцільно гармонізувати стандарт ISO/IEC 9594-8 у редакції ISO/IEC FDIS 9594-8 [6] одразу після введення його в дію на міжнародномурівні.

6.2 Перелік діючих стандартів криптографічних перетворень

Перелік стандартів криптографічних перетворень, що використовуються у ЄС, відрізняються від стандартів, що використовуються в Україні. Для безперешкодної

транскордонної взаємодії |

необхідно забезпечити сумісність криптографічних стандартів на |

рівні стандартів. Основні |

шляхи: гармонізація європейських стандартів або просування |

вітчизняних стандартів уякості міжнародних стандартів (ISO/IEC, IETFтощо).

Кращий шлях забезпечення транскордонної взаємодії в рамках проекту Регламенту є питанням для окремого дослідження, тим більше у проекті Регламенту наголошується на його технологічнійнейтральності – незалежності відтехнічних рішень і стандартів.

6.3 Основні заходи імплементації Регламенту в Україні

Нині для автентифікації веб-сайтів застосовується протокол Secure Socket Layer (SSL) [9],

удосконаленням якого є протокол Transport Layer Security (TLS) версій 1.0, 1.1 та 1.2, закріплений уRFC 2246 [10], RFC 4346 [11] та RFC 5246 [12] відповідно.

Основними об’єктами упротоколіSSL/TLS є:

-Веб-сайт;

-Клієнт;

-Центр сертифікації ключів (ЦСК).

Ініціатором взаємодії є клієнт. Нехай він не має власного сертифіката відкритого ключа та відповідного йому особистого ключа, тому генерує особистий та відповідний йому відкритий ключ для кожногосеансуроботи з веб-сайтом.

У відповідь веб-сайт надсилає клієнту власний сертифікат відкритого ключа та запит на узгодження криптографічних алгоритмів і параметрів.

Клієнт перевіряє сертифікат і звертається до ЦСК для перевірки його чинності шляхом запиту списків відкликаних сертифікатів (CRL) або за протоколом Online Certificate Status Response (OCSP). Якщо виявиться, що сертифікат веб-сайту нечинний, то протокол завершується.

Якщо сертифікат веб-сайту чинний, то клієнт узгоджує з веб-сайтом криптографічні алгоритми і параметри, що будуть використовуватись, встановлює спільні ключі для симетричних алгоритмів шифруваннята формуваннякодів автентифікації повідомлень.

Спільні ключі для симетричних алгоритмів шифрування та формування кодів автентифікації повідомлень використовуються для встановлення захищеного каналу зв’язку між клієнтомта веб-сайтом.

Метою порушника є нав’язування хибних повідомлень (веб-сторінок) клієнту від імені вебсайта та перенаправлення повідомлень від клієнта на веб-сайт порушника. Додатковою метою порушника може бути перехоплення повідомлень від веб-сайта клієнту та нав’язування хибних повідомлень від імені клієнта. Таким чином метою порушника є порушення конфіденційності, цілісності та автентичності повідомлень, щопередаються між клієнтом та веб-сайтом.

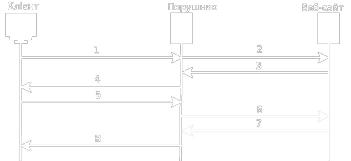

Схема взаємодії сторін при доступі до автентифікованого веб-сайта наведена на рисунку1

Рисунок 6.1 – Схема взаємодії сторінпри доступідо автентифікованого веб-сайта

Пояснення до рисунку6.1:

1 – клієнт звертається до веб-сайта за протоколом HTTPS; 2 – веб-сайт надсилає увідповідь власний сертифікат;

3 – клієнт звертається до ЦСК за протоколом OCSP для встановлення статуса сертифіката;

4 – ЦСК надсилає статус сертифіката;

5– якщо сертифікат чинний, то клієнт ініціює встановлення захищеного з’єднання між клієнтом і веб-сайтом;

6– веб-сайт встановлює захищене з’єднання з клієнтом.

Можливості порушника оцінюються як можливості спецслужби технологічно розвинутої держави. Порушник може:

перехоплювати повідомлення, що передаються між клієнтом і веб-сайтом; модифікувати повідомлення, що передаються між клієнтом і веб-сайтом; створювати і направляти повідомлення у канал зв’язку між клієнтом і веб-сайтом;

перехоплювати та модифікувати повідомлення, що передаються між клієнтом та іншими учасниками інформаційного обміну (ЦСК, DNS-серверами, іншими веб-сайтами тощо).

6.2 Атаки на протоколи автентифікації Web-сайтів і протидія їм 6.2.1 Порядок розповсюдження сертифікатів

Як правило у більшості криптографічних протоколів вважається, що всі учасники мають сертифікат відкритого ключа. Сертифікат відкритого ключа видається уповноваженою особою – центром сертифікації ключів при безпосередньому контакті ЦСК і учасника протоколу. Разом із сертифікатом відкритого ключа учасника протоколу ЦСК передає і автентифіковані копії усіх сертифікатів уланцюжкуаж до кореневого ЦСК.

Але, у випадку протоколів автентифікації веб-сайту клієнт, як правило, не має власного сертифіката, тому і не отримує ланцюжка довіреним чином. Без наявності довіреного ланцюжка сертифікатів клієнт не зможе перевірити справжність сертифіката веб-сайта, що дозволить порушникунав’язати клієнтувідповідь веб-сайта з сформованим порушником сертифікатом.

Для захисту від |

цієї атаки |

кореневі |

сертифікати |

розповсюджуються у складі |

операційних систем, |

веб-браузерів |

тощо. |

З метою |

забезпечення безперешкодної |

транскордонної взаємодії необхідно розробити механізми довіреного розповсюдження кореневого сертифіката Центрального засвідчувального органу України, зокрема, у складі операційних систем, веб-браузерів.

6.2.2 SSL Strip атака

SSL Strip – атака на SSL зєднання (протокол HTTPS), що базується на атаці «людина посередині»(«Man in The Middle» – «MiTM») [13].

Атака можлива у випадку, коли користувач має можливість переходити із HTTP сторінки веб-ресурсу на HTTPS сторінку. У цьому разі порушник має можливість підмінити усі захищені посилання веб-сторінки на їх не захищені аналоги.

Сутність атаки полягає у тому, що порушник який знаходиться між клієнтом і веб-сайтом, підмінює усі запити за протоколом HTTPS на запити за протоколом HTTP, і, відповідно, отримує від веб-сайта сторінки, призначені для клієнта, за протоколом HTTPS, розшифровує їх, модифікує на власний розсуд і надсилає клієнту за протоколом HTTP. Таким чином, клієнт використовує для передачі чутливих даних незахищені запити за протоколом HTTP, за рахунок чого порушник має можливість читати та модифікувати чутливі дані, які передаються між клієнтом і веб-сайтом унезашифрованомувигляді безконтролю цілісності та автентичності.

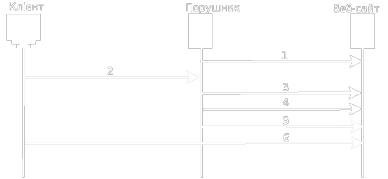

Рисунок 6.2 – Схема атаки SSLStrip

Пояснення до рисунку 6.2 :

1 – клієнт надсилає запит до веб-сайту за протоколом HTTP;

2– порушник пересилає запит до веб-сайту;

3– веб-сайт відсилає веб-сторінку у відповідь за протоколом HTTP;

4– порушник модифікує веб-сторінку, змінюючи посилання за протоколом HTTPS на посилання а протоколом HTTP;

5– клієнт переходить по модифікованому посиланню і формує запит за протоколом

HTTP;

6– порушник перехоплює запит клієнта за протоколом HTTP, і надсилає запит з тим же змістом за протоколом HTTPS до веб-сайту;

7– веб-сайт відсилає веб-сторінку у відповідь за протоколом HTTPS;

8– порушник приймає веб-сторінку за протоколом HTTPS, модифікує її і надсилає клієнту від імені веб-сайта.

Для захисту від цієї атаки необхідно виключити можливість використання сторінок, доступних за протоколом HTTP для введення і передачі чутливих даних між клієнтом і вебсайтом. Для попередження атак цього типу рекомендовано використовувати політику веб-сайтів

«HSTS – HTTP Strict TransportSecurity» [14, 15] яка забезпечує:

-практичну неможливість введення і передачі чутливих даних між клієнтом і вебсайтом зі сторінок, доступних за протоколом HTTP шляхом автоматичного перенаправлення на сторінки, доступні лише за протоколом HTTPS;

-усі повідомлення клієнтів, що сайт використовує політику HSTS, щоб програмне забезпечення (веб-браузер) клієнта могло у майбутньому повідомити клієнта про спроби здійснення запитів певних сторінок за протоколом HTTP, що не відповідають політиці.

Взагалі HSTS Bootstrap це вразливість що базується на тому, що при першому переході на веб-сайт клієнт може використати посилання за протоколом HTTP замість HTTPS, або бути

перенаправлений на веб-сайт із використанням такого посилання. При першому зверненні до веб-сайту клієнт ще не ознайомлений з політикою HSTS, що використовується сайтом, тому дозволяє з’єднання за протоколом HTTP без застережень, навіть якщо веб-сайт підтримує політику HSTS. У результаті перше посилання до веб-сайту буде зроблене з використанням незахищеного протоколу HTTP, що використовується порушником для перехоплення і модифікації даних.

З метою попередження при використанням зазначеної вразливості використовується попередньо завантажений список веб-сайтів, які підтримують політику HSTS. Цей список – це список із попередньо завантажених до веб-браузеру ланцюжків сертифікатів певних веб-сайтів. Попередньо завантажений список веб-сайтів, що підтримують політику HSTS, додається до веббраузерів на етапі їх компіляції, що має виключити можливість неправомірної модифікації цього списку.

Отже , якщо навіть клієнт вперше відвідує веб-сайт, веб-браузер клієнта завчасно буде мати сертифікат відповідного веб-сайту, що дозволить відразу використовувати захищене з'єднання за протоколом HTTPS.

6.2.3 Атака засобом повторного узгодження параметрів

Атака повторного узгодження параметрів [16] дозволяє порушнику включити свій запит перед запитом клієнта у момент звернення клієнта до веб-сайту. За даних умов порушник має можливість модифікувати запит клієнта до веб-сайту, але не має можливості переглядати інформацію відповіді веб-сайту клієнту (у загальному вигляді атаки). Схема атаки показана на рисунку6.3.

Рисунок6. 3 – Схема атаки повторного узгодження параметрів

Пояснення до рисунку6.3:

1 – порушник ініціює з’єднання за протоколом SSL/TLS з веб-сайтом;

2 – клієнт надсилає запит на встановлення з’єднання за протоколом SSL/TLS з узгодженням криптографічних параметрів;

3 – порушник перехоплює і затримує запит клієнта і надсилає свій неповний запит HTTP, наприклад:

GET /pizza?toppings=pepperoni;address=attackersaddress X-Ignore-This:

4 – порушник ініціює повторне узгодження параметрів;

5– порушник пересилає до веб-сайту запит на встановлення з’єднання за протоколом SSL/TLS з узгодженням криптографічних параметрів, перехоплений на кроці 3;

6– клієнт надсилає до веб-сайту свій запит, наприклад:

GET /pizza?toppings=sausage;address=victimssaddress Cookie: victimscookie

Для веб-сайту два запити з’єднуються у один:

GET /pizza?toppings=pepperoni;address=attackersaddress X-Ignore-This: GET /pizza?toppings=sausage;address=victimssaddress

Cookie: victimscookie

Уцілому атака повторного узгодження дозволяє порушнику імперсоналізувати клієнта і нав’язувати веб-сайтузапити від імені клієнта.

Атака може бути використана для нав’язування клієнту з’єднання за протоколом HTTP замість HTTPS. Для цього порушник на третьому кроці повинен сформувати запит, результатом якого буде перенаправлення на відкриту (незахищену) сторінку. Далі порушник реалізує атаку

SSLStrip.

Для попередження атак типу «повторної» домовленності необхідно використовувати реалізації протоколу SSL/TLS з підтримкою поля Renegotiation Info, що несе в собі інформацію, створену із використанням криптографічних перетворень на основі певних даних про клієнта і веб-сайт, про останнє з'єднання між клієнтом і сервером [17]. Іншим засобом протидії є заборона повторного узгодження криптографічних параметрів за ініціативою клієнта. Як правило, у штатному режимі такої необхідності не виникає.

Інші атаки, які рекомендується проаналізувати. 6.2.4 Атака пониження версій

3.2.5 Атака BEAST

BEAST (Browser Exploit Against SSL/TLS) — це атака на SSL з’єднання (протокол https), що використовує передбачуваність значення вектора ініціалізації при шифруванні даних у режимі

CBC.

Результатом атаки є порушення конфіденційності даних, що передаються.

Сутність атаки полягає у наступному. У протоколі TLS версії 1.0 і нижче у якості вектора ініціалізації (IV) для кожного нового зашифрованого повідомлення використовується значення останнього зашифрованого блока попереднього повідомлення. Отже порушнику відоме значення IV для наступного зашифрованого повідомлення до початку шифрування самого повідомлення.

Уоснові BEAST лежить атака з обраним відкритим тестом на шифрування у режимі CBC незалежно від блокового симетричного шифру, щовикористовується [18].

Нехай порушник спостерігав проходження наступного шифротексту від клієнта до веб-

сайту: C1 ,...,Cl |

. Порушник робить припущення, що блок відкритого тексту Pj значення має |

||||||

значення |

P* . |

Для перевірки цього припущення порушник формує |

відкритий текст P’ , |

||||

перший |

блок |

якого має значення P’ =C |

j 1 |

XOR C |

l |

XOR P* . |

Сформований таким |

|

|

1 |

|

|

|

||

чином відкритий текст нав’язується веб-браузеру клієнта для шифрування за формулою

C’1 = Ek IV XOR |

P’1 . Оскільки у якості IV використовується останній блок попереднього |

|||||||

Cl , то при шифруванні P’ |

веб-браузером клієнта буде використано IV = Cl . |

|||||||

У результаті |

|

C’1 = Ek IV |

XOR |

P’1 = |

||||

|

|

|||||||

|

|

= Ek Cl |

= Ek Cl |

XOR |

P’1 = |

XOR P* = |

||

|

|

XOR Cj 1 |

XOR |

|

Cl |

|||

|

|

|

= Ek Cj 1 |

XOR |

P* |

|||

Нагадаємо, що Cj |

= Ek Cj 1 |

XOR Pj |

. |

Отже, |

якщо Cj = C’1 , то P* = Pj . |

|||

Перебираючи значення P* порушник може встановити істинне значення Pj .

Практично атака була реалізована [19] з використанням зловмисного плагіна для веббраузера — сформованої порушником бібліотеки, що завантажується у процес веб-браузера. Ціллю для атаки були обрані дані автентифікації (cookie), які передаються з кожним HTTPзапитом у складі відповідного заголовку. Схема взаємодії сторін при виконанні атаки наведена на рисунку6.