Все_лекции_Горбенко

.pdf535

Горбенко І.Д. Електронний документообіг в державному управлінні, навчальний . посібник, Київ – Харків. Форт. 2009 , 226с.

ДСТУ ISO/IEC – 9594-8 : Х- 509 ITU

1. Горбенко І.Д., Горбенко Ю.І. Прикладна криптологія. Монографія. Харків, ХНУРЕ, Форт, 2012 р., 1 та 2 видання, 878 с.

1.The Electronic Signatures in Global and National Commerce Act (ESIGN, Pub.L. 106-229, 14 Stat. 464, enacted June 30, 2000, 15 U.S.C. ch.96. 106th Congress Public Law 229)

2.Директива 1999/93/ЄС Європейського парламенту та Ради від 13 грудня 1999 року про систему електронних підписів, що застосовується в межах Співтовариства

3.http://ec.europa.eu/information_society/policy/esignature/eu_legislation/revision

4.Brussels, XXX. COM(2012) 238/2. Proposal for a

REGULATION OF THE EUROPEAN PARLIAMENT AND OF THE COUNCIL on electronic identification and trust services for electronic transactions in the internal market (Text with EEA relevance) {SWD(2012) 135} {SWD(2012) 136}.

5.Закон України «Про електронний цифровий підпис» . № 852-IX від 22.05.2003.

6.Федеральный закон Российской Федерации от 6 апреля 2011 г. N 63-ФЗ, «Об электронной підписи».

7.Правила посиленої сертифікації, затверджених наказом Департаменту спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України № 3 від 13.01.2005, зареєстрованих в Міністерстві юстиції України 27.01.2005 за № 104/10384 (у редакції наказу Департаменту спеціальних телекомунікаційних систем та захисту інформації Служби безпеки України від 10.05.2006 № 50).

– 8.1Модель хмари обчислень та загроз

–

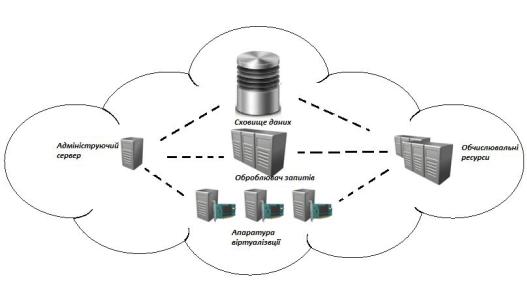

Спрощена модель хмари.

Спрощену модель хмари можнапредставити нарис.1.

На рис. під хмарою розумієтьсяспрощене подання сукупності технологій та апаратного забезпечення, що складається із обчислювальних ресурсів, сховищ даних, апаратури віртуалізації,

536

сервера управління запитами і так далі. Адмініструючий сервер також відноситься до системи хмари, але наданному малюнку його було винесено зузагальненої хмарної структури для спрощеного сприйняття механізму підключення клієнтських комп’ютерів до хмарних ресурсів. Клієнтські комп’ютери черезмережу зв’язку(Інтернет) з’єднуються ізсервером, який обробляєзапроси та керує наступними діями щодо роботи системи хмари таїї взаємодією із клієнтом.

Спрощенамодель хмари Рис.1

ВЗАЄМОДІЯМІЖКОМПОНЕНТАМИ ХМАРИ.

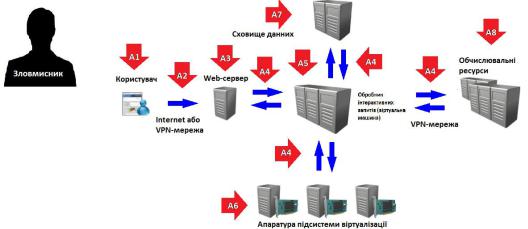

Головні структурні елементи хмари та взаємодію міжї ї компонентами(рис.2):

537

Узагальненаструктурнасхемахмари Мал.2

Такимчином, головними елементами хмари можна назвати: сховищеданих, адмініструючий сервер, апаратуру віртуалізації, оброблювач запитівта обчислювальні ресурси. Всі ці компоненти можуть бути реалізовані по-різному таскладатися з декількох компонентів. У процесі взаємодії інформації між компонентами системи можуть використовуватися різні дисципліни обслуговування тамеханізми обміну даними. Головним у процесі виступає адмініструючий сервер, який обробляє всі поступаючи до системи запити і керує їх виконанням. Після того,як запитпоступає на обслуговування, наступний його маршрут визначає оброблювач запитів, який керує в якій послідовності таякий самакомпонент буде задіяний у процесі обробки запита. Ця концепція дозволяєбільш детально визначити вимоги до протоколу захищеного обміну даними та визначити, як самекомпоненти повинні виконувати ті чи інші дії[1].

ЗАГРОЗИ БЕЗПЕКИ(ПОРУШЕННЯКОНФІДЕНЦІЙНОСТІ,ЦІЛІСНОСТІ ДОСТУПНОСТІ ІНФОРМАЦІЇ).

Посилаючись намодель загрозсистеми хмарних обчислень [1]можнавиділити наступніможливі загрози:

1.Відказ апаратного обладнання(дії зловмисника чи можливі перебої електропостачання);

538

2.Застосування шпигунського обладнання, що копіює чи модифікує оброблювані дані;

3.Аналіз побічних електромагнітних випромінювань;

4.Електротехнічні канали витоку інформації;

5.DoSатаки(перевищення кількості можливих запитів, що призводить до відказу в обслуговуванні, таким чином доступ до ресурсів хмари стає неможливим);

6.Maninthemiddle(людина всередині, тобто прослуховування та аналіз трафікамережи без відома користувачів та системи з використанням спеціально розробленого ПЗ чи АЗ). Взагалі цей тип загрози має на увазі наступні різновиди мережевих загроз:

видача себе за іншого користувача засобом аналізу вхідних на вихідних пакетів чи фізичне підключення до мережі;

прослуховування трафіку як він є;

перехоплення та навмисне переривання каналу передачі інформації.

7.Загрози пошкодження безпосередньо каналів зв’язку та їх компонентів(з технічної точки зори – кабелів, комутаторів та таке інше).

МЕХАНІЗМІВ ЗАХИЩЕНОГО ОБМІНУ

механізми захищеного обміну інформацією єдуже зручнимИ та адекватним рішеннямпроблеми забезпечення надійного та конфіденційного обміну даними при обчисленнях вхмарі. Крім наведених переваг, такі механізми відповідають головним вимогам до технології безпечного обміну даними. Основними та визначними вимогами з яких є:

1.Забезпечення КЦД5 на всіх етапах взаємодії з інформацією у хмарі.

2.Ефективність роботи механізму,тобто досягнення забезпечення КЦД витратою адекватної кількості ресурсів.

5КЦД – конфіденційність,цілісність,доступність

539

3.Можливість поширеного впровадження з урахуванням різного типу апаратного забезпечення.

4.Використання сертифікатів для ідентифікації та автентифікації.

ІСНУЮЧІ МЕХАНІЗМИ ЗАБЕЗПЕЧЕННЯ БЕЗПЕКИ ІНФОРМАЦІЇ В ХМАРІ

|

|

|

|

|

|

|

|

|

|

|

|

|

Таблиця 1 |

|

Механізми забезпечення безпеки |

Засоби забезпечення (відповідно |

|||||||||||||

інформації в хмарі |

|

|

|

|

до механізму) |

|

|

|

|

|

|

|

||

Існування |

спеціалізованого |

Встановлення |

|

відповідного |

||||||||||

персоналу(частіше за все провідні |

регламенту до прийняття на роботу |

|||||||||||||

спеціалісти |

у |

галузі |

інформаційної |

спеціалізованого |

персоналу, |

контроль |

||||||||

безпеки). |

|

|

|

|

|

|

за діяльністю спеціалістів. |

|

|

|

||||

Можливість |

|

забезпечення |

Встановлення |

керівників |

та |

|||||||||

централізованого |

|

|

керування, |

адміністраторів |

систем, використання |

|||||||||

конфігурації системи безпеки та її |

спеціалізованих |

|

програм |

аудиту |

та |

|||||||||

аудиту. |

|

|

|

|

|

|

конфігурації |

системи |

встановленого |

|||||

|

|

|

|

|

|

|

політикою |

безпеки |

|

чи |

іншим |

|||

|

|

|

|

|

|

|

офіційним документом зразка[5]. |

|

||||||

Досконалість |

|

апаратного |

та |

Використання |

|

новітнього |

||||||||

програмного складу платформи, на |

апаратного |

|

|

забезпечення |

та |

|||||||||

якій розгорнуто хмару, високий рівень |

ліцензованого |

|

|

|

|

програмного |

||||||||

рівномірності , ніж у більшості |

забезпечення |

|

з |

додержанням |

до |

|||||||||

традиційних обчислювальних центрів, |

певних рекомендацій з експлуатації. |

|

||||||||||||

що дозволяє |

краще |

автоматизувати |

|

|

|

|

|

|

|

|

||||

діяльність по забезпеченню безпеки, |

|

|

|

|

|

|

|

|

||||||

тестування та виправлення помилок в |

|

|

|

|

|

|

|

|

||||||

компонентах платформи. |

|

|

|

|

|

|

|

|

|

|

||||

Наявність ресурсів: |

можливість |

Забезпечення |

|

|

стійкого |

|||||||||

динамічного |

масштабування ресурсів |

апаратного |

|

|

забезпечення |

та |

||||||||

системи, а також резервування та |

налагодженої |

|

системи |

резервного |

||||||||||

аварійного відновлення. |

|

|

копіювання[3]. |

|

|

|

|

|

|

|||||

Резервне |

|

копіювання |

і |

Забезпечення великих об’ємів |

||||||||||

відновлення. |

|

|

|

|

|

|

ресурсів для резервування, наявність |

|||||||

|

|

|

|

|

|

|

спеціального |

|

|

|

|

програмного |

||

|

|

|

|

|

|

|

забезпечення. |

|

|

|

|

|

|

|

Концентрація |

|

|

даних: |

Використання |

спеціалізованих |

|||||||||

використання хмари, як єдиного місця |

кластерів для зберігання даних. |

|

||||||||||||

для зберігання та обробки даних в |

|

|

|

|

|

|

|

|

||||||

деяких випадках дозволяє підвищити |

|

|

|

|

|

|

|

|

||||||

безпеку, ніж |

зберігання |

даних, |

що |

|

|

|

|

|

|

|

|

|||

540

розосереджені по портативним комп'ютерам, вбудованим пристроям або зберігаються на знімному носії.

СЛАБКІ МІСЦЯ ВИКОРИСТАННЯ ХМАРНИХ ОБЧИСЛЕНЬ ВІДНОСНО ІНФОРМАЦІЙНОЇ БЕЗПЕКИ

До основних причин виникнення уразливостей систем хмарних обчислень з точки зору безпеки інформації відносять:

складність системи: загальна хмара є надзвичайно складною порівняно з традиційним центром обробки даних. Велика кількість компонентів з яких складається хмара дозволяє проводити атаки на різних рівнях абстракції.

загальне багатокористувацьке середовище: основний недолік публічних хмар є те, що ресурси та компоненти користувачі поділяють з користувачами, які їм не відомі на логічному рівні, що дозволяє зловмиснику використовуючи вразливості всередині хмари, подолати механізм розподілу ресурсів між користувачами та отримати несанкціонований доступ до ресурсів.

Однорідність програмного та апаратного складу платформи означає, що єдиний недолік буде проявлятися у всій хмарі та потенційно впливати на усіх користувачів послуг.

Використання Інтернету: сервіси хмари, а також адміністрування та

керування налаштуваннями хмарних сервісів та додатків, використовує незахищену мережу Інтернет.

Втрата контролю: при використанні сервісів хмари, користувач передає контроль над інформацією провайдеру хмари, що несе в собі додаткові ризики для безпеки інформації. Користувач стає залежним від провайдера хмари, та може втратити не тільки логічний контроль над інформацією, але й фізичний.

Таким чином, на основі виявлених причин виникнення загроз можна комплексно розробляти та аналізувати модель загроз системи хмарних обчислень[1,2,7].

4.МОДЕЛЬ ЗАГРОЗ ПРИ ОБЧИСЛЕННЯХ В ХМАРАХ

Для того, щоб детально вивчити можливі загрози в системі хмарних обчислень та скласти відповідну модель необхідно окремо розглянути кожну частину системи та виявити певні уразливості. Посилаючись на (Мал.2) та порядок розділення системи на конкретні частини (з першого розділу) можна виділити наступні частини та відповідні загрози:

1.А1 – атака на рівні користувача. Можливі загрози:

Загрози6 на рівні програмного забезпечення(шпигунське програмне забезпечення, використання уразливостей операційної системи,віруси та інше);

6Під загрозою будемо розуміти загрозу порушення цілісності, конфіденціальності, доступності на неспростовності обробляємої інформації.

541

Загрози на рівні апаратного забезпечення(загрози з точки зору технічних каналів витоку інформації).

Малюнок 2

Структура системи хмари з визначеними атаками

А2 – атака на рівні мережі, яка з’єднує користувача та сервер, що управляє запитами до хмари. Можливі загрози:

Maninthemiddle(людина всередині, тобто прослуховування та аналіз трафікамережи без відома користувачів та системи з використанням спеціально розробленого ПЗ чи АЗ). Взагалі цей тип загрози має на увазі наступні різновиди мережевих загроз:

видача себе за іншого користувача засобом аналізу вхідних на вихідних пакетів чи фізичне підключення до мережі;

прослуховування трафіку як він є;

перехоплення та навмисне переривання каналу передачі інформації.

Загрози пошкодження безпосередньо каналів зв’язку та їх компонентів(з технічної точки зори – кабелів, комутаторів та таке інше);

2.А3 – атака на Web-сервер,що перенаправляє запити до обробника інтерактивних запитів хмари .Можливі загрози:

DoSатаки(перевищення кількості можливих запитів, що призводить до відказу в обслуговуванні, таким чином доступ до ресурсів хмари стає неможливим);

Відказ апаратного обладнання(дії зловмисника чи можливі перебої електропостачання);

Шпигунське програмне забезпечення, аналізуюче вхідні запити та відповіді.

542

3.А4 – атаки на рівні VPN-мережи. Можливі типи атак пов’язані лише із виходом із робочого стану пристроїв, забезпечуючих роботу мережи.

4.А-5 – атаки на обробник інтерактивних запитів хмари.

Відказ апаратного обладнання(дії зловмисника чи можливі перебої електропостачання);

Використання шпигунського програмного забезпечення, що може аналізувати та модифікувати вхідні та вихідні запити;

Аналіз побічних електромагнітних випромінювань.

5.А-6,А-7,А-8 – атаки на відповідні елементи системи хмари(апаратуру підсистеми віртуалізації,сховище даних та обчислюваних ресурсів). Ці атаки можна об’єднати в один підтип атак для даної системи, бо у кожному елементі обробляється інформація, але різними засобами. Таким чином, розрізнятися будуть лише прилади, які можуть застосовуватися для аналізу та незаконного зняття інформації:

8.Відказ апаратного обладнання(дії зловмисника чи можливі перебої електропостачання);

9.Застосування шпигунського обладнання, що копіює чи модифікує оброблювані дані;

10.Аналіз побічних електромагнітних випромінювань;

11.Електротехнічні канали витоку інформації.

Таким чином, було визначено 6 можливих різновидів загроз можливих для визначеної в пункті 1 системи хмарних обчислень. За отриманими висновками можна скласти наступний графік, що виявляє вірогідності появи тієї чи іншої загрози з усіх можливих(Гр.1).

Графік 1

Вірогідності виникнення загроз у системі хмари

ЗАБЕЗПЕЧЕННЯ ЗАХИСТУ ІНФОРМАЦІЇ У СИСТЕМІ ХМАРИ

543

На основі проведеного аналізу поданої у першому пункті системи хмари можна зробити висновок, що безпека системи в цілому складається з безпеки її окремих компонентів. Якщо розглядати систему хмари з точки зору користувача, то стає очевидним той факт, що безпосередньо під контролем користувача знаходиться тільки його персональний комп’ютер, бо сама структура хмари може бути рознесена між різними містами планети. Таким чином, для того щоб контролювати безпеку своєї інформації на певному рівні буде доречно використовувати засоби криптографічного захисту інформації, які є найбільш надійними на даний момент. Тобто безпосередньо від користувача до мережі інформація буде поступати вже зашифрованою та з використанням певних протоколів обміну даними. Цей процес демонструє малюнок (Мал.3).

Механізм подання інформації в мережу

Для шифрування користувач подає інформацію до блоку шифрування (програмне забезпечення), а вже після цього інформація певним чином потрапляє до мережі. Таким чином, забезпечується конфіденційність інформації. Що стосується доступності, неспростовності та цілісності, далі на інформацію впливають такі фактори, які не залежать від дій користувача, тому рішення про використання тієї чи іншої мережі чи провайдера хмарних послуг треба обирати ретельно[3].

Висновки. Технологія хмарних обчислень дуже широко використовується в останні роки у всіх сферах науки і техніки. Цьому факту сприяють переваги такого роду обчислень, що дозволяють діяти розробникам та звичайним користувачам не обмежено об’ємами власних ресурсів. Це сприяє розвитку оптимальних мереж, комп’ютерів та обчислювальних пристроїв, які не повинні мати складне програмне забезпечення або великий об’єм оперативної пам’яті для виконання певних операцій.

544

При використанні хмарних обчислень не можна нехтувати безпекою оброблюваних даних, адже користувач не може контролювати весь процес обробки своїх даних. Перед тим, як починати використання хмарних систем треба ретельно визначити важливість оброблюваних даних, необхідність виконання певних операцій над ними та конкретного провайдера хмарної технології, що буде використовуватися.

Необхідності забезпечувати певний рівень захисту даних сприяють деякі властивості системи хмарних обчислень, які з одного боку роблять технологію рентабельною та актуальною, а з іншого надають зловмиснику можливість посягання на сторонні конфіденційні дані.Якщо головним для користувача є забезпечення конфіденційності при обчисленнях в хмарах, то найкращим засобом захисту можна назвати криптографічний захист інформації. Таким чином, для розробки системи захисту інформації будуть застосовуватися певні шифри, протоколи захищеного обміну даними, направлене шифрування та інші засоби криптографічного захисту.

При використанні шифру певної стійкості, рівень або вірогідність розкриття інформації можна буде визначити відповідно, з цього випливає, що в цей момент конфіденційність інформації починає залежати лише від стійкості шифру, обраного для криптографічного захисту інформації. Це позначає, що в цілому ступінь захищеності системи буде залежати від якості використованого для захисту програмного забезпечення.

–

–

–

–

–

–8.2 Призначення та характеристика комплексу захисту інформації у автоматизованій банківській системі (даліАБС) на платформі SAP for Banking.

–Комплекс призначений для криптографічного захисту

інформації у автоматизованій банківській системі (далі АБС) на платформі SAP for Banking.