Все_лекции_Горбенко

.pdf575

гіпереліптичних кривих. Деякий час вважалося, що застосування перетворень на гіпереліптичних кривих ц криптографії суттєво обмежено через складності необхідних обчислень і, як наслідок, незадовільний рівень швидкодії.

Значні результати у вирішенні цього протиріччя вніс професор Christof Paar (Германія). Ним вирішені задачі оптимізації обчислень на гіпереліптичних кривих 1–4 родів [237 - 240]. Так, він виконав оптимізацію формул складання та подвоєння дивізорів з використанням узагальненого метода Карацуби. Це дозволило підвищити швидкодії перетворень на гіпереліптичних кривих, досягти результатів, порівнюваних зі складністю перетворень на еліптичних кривих, а в деяких випадках і перевершити їх. Він також вів модифіковану метрику, більш точну. Останні дослідження значною мірою присвячені оптимізації складання та подвоєння за критерієм складності [237 - 244,]. В останні роки значні зусилля були спрямовані й на розробку теорії та практики криптографічної стійкості відносно криптографічних перетворень на гіпереліптичних кривих [237 -240, 243].

Визначено, що основним параметром, від значення якого залежить криптографічна стійкість перетворень на еліптичних кривих, є порядок групи дивізорів гіпереліптичної кривої. На сьогодні для визначення порядку еліптичної кривої можуть бути застосовані два класи методів – l-адичні та p- адичні. В обох випадках теоретичною основою є поняття Дзета-функції та гіпотези Вейля. Чисельником Дзета-функції є характеристичний поліном ендоморфізма Фробеніуса. Далі, якщо гіпереліптична крива визначена над

кінцевим полем GF(q), то для визначення її порядку достатньо знати число точок, які задовольняють рівнянню кривої над усіма розширеннями поля GF(q)

до GF(qg ) включно, де g рід кривої. Нині найбільше розповсюдження отримали Р-адичні методи визначення порядку гіпереліптичних кривих.

8.4.4. Введення в асиметричну криптографію на ідентифікаторах

Як відомо, в асиметричних криптографічних системах пари ключів складаються з особистого та відкритого ключів. Наприклад, у системах, що базуються на

перетвореннях у групі точок еліптичних кривих, – це пара (di.,Qi i ), де di –

особистий ключ, а Qi – відкритий ключ (сертифікат). Сутність застосування таких асиметричних пар ключів наведена вище в розділах 1–5. Нині, на наш погляд, у середовищі спеціалістів ведуться інтенсивні досліджедння та пошукові роботи в напрямку створення ІВК на ідентифікаторах і комбінованих ІВК [248 - 260 ].

Одним із основних завдань асиметричної криптографії, що базується на ідентифікаторах, є виключення необхідності виготовлення й обслуговування сертифікатів відкритих ключів принаймні кінцевим користувачем. Основною перевагою такого підходу є можливість застосування замість відкритого ключа (сертифіката) особистої ідентифікаційної інформації. Такою

575

576

ідентифікаційною інформацією може виступати адреса електронної пошти, ІРадреса на мережному рівні тощо. Така адреса може бути представлена у вигляді бінарного ідентифікатора ID {1,0}, Можливі й інші подання ідентифікаційної інформації.

Особистий (закритий, таємний) ключ генерується та розподіляється між користувачами, уповноваженим на генерацію (УГ). Уповноважений на генерацію має свій головний (майстер) ключ, використовуючи який уповноважений генерує особисті ключі користувачів, якщо вони звертаються до нього за цією послугою. Оскільки особистий ключ повинен бути пересланий від уповноваженого на генерацію користувачеві, то всі користувачі повинні мати з уповноваженим на генерацію захищений канал зв’язку на індивідуальних ключах. Якщо порівняти, то майстер-ключ уповноваженого на генерацію за важливістю є таким самим, як і особистий ключ уповноваженого на сертифікацію ІВК (центра сертифікації).

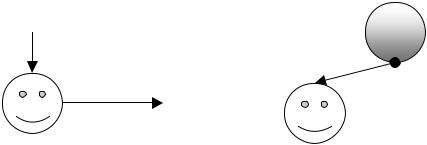

Відзначимо, що для системи на базі ідентифікаторів обов’язковим є виконання таких вимог (рис.14.2):

користувач (відправник) А повинен бути повністю впевненим у правильності ідентифікатора того, хто отримує, тобто сторони В; уповноважений на генерування повинен встановити (передати) особистий (закритий) ключ тільки стороні отримання В.

Як показав аналіз [250,54, 55], криптографія на базі ідентифікаторів головним чином заснована на «новому» криптографічному примітиві – спарюваннях (парному відображенні) на еліптичних кривих. Математичні основи спарювання точок на еліптичній кривій були відомі математичному співтовариству ще з 1972 року. Але нове практичне застосування було закладене тільки в роботах Boneh– Franklin, Joux [250]. Спарювання має дуже важливу властивість, яка має назву білінійність. Якраз на базі білінійності ґрунтується його нове криптографічне застосування.

У цілому щодо криптографії на базі ідентифікаторів можна зробити такі попередні висновки:

1. Застосування криптографії на ідентифікаторах дозволяє суттєво спростити ІВК за рахунок відмови від використання сертифікатів. У цьому випадку немає необхідності в обслуговуванні, управлінні, створенні, видаленні та розподіленні сертифікатів. Указане в свою чергу призводить до зменшення витрат на управління інфраструктурою відкритих ключів і робить системи управління ключами більш масштабними.

576

577

УГ

Ідентифікатор відправника |

Особистий ключ |

В |

суб’єкта В |

Користувач А

Користувач В

Рис.. Приклад функціонування криптографічної системи на базі ідентифікаторів Зменшення числа складних компонентів (директорій) інфраструктури. При цьому користувач-відправник не має необхідності попередньо перевіряти відкритий ключ сторони, яка отримує.

Автоматичне скасування (анулювання) компрометованих ключів. За рахунок застосування відповідної політики безпеки ідентифікатор користувача може мати певний період життя і бути автоматично зміненим. Така властивість може бути забезпечена за рахунок використання розширеного ідентифікатора. Відповідно особистий ключ в кінці кожного періоду теж скасовується (анулюється). Причому для автоматичного анулювання нема необхідності впроваджувати такі сервіси, як CRL, тощо.

Метод шифрування на базі ідентифікаторів

Розглянемо перший метод шифрування на базі ідентифікаторів на прикладі Identity Based Encryption (IBE), який був запропонований у 2001 році авторами роботи [250 ] (Boneh-Franklin). По суті, вказаний метод є реалізацією протоколу направленого шифрування на ідентифікаторах. Безпека протоколу шифрування базується на складності вирішення білінійної проблеми Діффі-Геллмана (BDHP) [253, 260]. Будемо вважати, що загальні параметри розповсюджуються згідно з безпечними протоколами.

Ідея шифрування базується на основній властивості скалярного відображення – його білінійності. Вона полягає в тому, що для деяких точок еліптичної кривої B і D, а також цілих a та с є справедливим таке:

Спарювання(a B,c D) Спарювання(c B,a D). (14.12)

Розглянемо протокол направленого шифрування на ідентифікаторах з використанням спарювання точок еліптичних кривих. Нехай відправником є користувач А і він здійснює зашифрування для користувача В. Будемо вважати, що користувачі мають доступ до загальних параметрів, що ними використовуються та забезпечується їх цілісність і справжність. Реалізуючи за шифрування, зробимо спробу повторити протокол направленого шифрування, що використовується в ІВК.

577

578

На першому етапі користувач А формує випадкове число r і знаючи загальну для користувачів базову точку Р на еліптичній кривій, обчислює відкритий ключ сеансу:

R r P. (14.13)

Випадкове число r по суті є особистим (таємним) ключем сеансу, воно повинне вибиратись із умови 0

r

r  n, де n – порядок базової точки. Як результат, виконуючи обчислення згідно з (14.13), одержуємо значення точки R на еліптичній кривій. Це значення можна вважати еквівалентом відкритого ключа сеансу передачі зашифрованого повідомлення.

n, де n – порядок базової точки. Як результат, виконуючи обчислення згідно з (14.13), одержуємо значення точки R на еліптичній кривій. Це значення можна вважати еквівалентом відкритого ключа сеансу передачі зашифрованого повідомлення.

Далі користувач А повинен виробити ключ за шифрування, використовуючи властивість спарювання (14.12). Він вибирає як параметри (14.12) такі:

а = r, B = ID b, c=s, D=P |

(14.14) |

та обчислює таємний ключ сеансу |

|

k Спарювання (r IDB ,s P), |

(14.15) |

причому sP він отримує як загальний параметр.

Як конкретний практичний метод спарювання в залежності від конкретної специфіки (тип кривої, величина параметрів тощо) для обчислення k може бути використаним спарювання Вейля або спарювання Тейта .

За умови узгодження між користувачами алгоритму, шифрування та зашифрування повідомлення М користувач А може здійснити, використовуючи таємне значення k. Як правило, значення k у явному вигляді використовувати не можна. Тому необхідно використати відповідним чином узгоджену функцію вироблення ключа (ФВК), наприклад, функцію гешування. Таким чином таємний ключ сеансу (Кс) шифрування виробляється як:

Кс = ФВК (k) (14.16)

Насамкінець користувач здійснює зашифрування повідомлення М та отримує криптограму:

C = E (Kc, M), (14.17)

яку разом з відкритим ключем сеансу R передає користувачеві В. Розглянемо розшифрування криптограми користувачем В. Отримавши зашифроване повідомлення, користувач В робить запит уповноваженому на генерацію та отримує від нього по захищеному каналу особистий ключ

розшифрування s. Використовуючи цей ключ, користувач В обчислює параметр спарювання k за правилом:

k Спарювання (s IDB,r P) , (14.18)

а потім таємний ключ сеансу Кс. На останок, використовуючи узгоджений алгоритм розшифрування, користувач В здійснює розшифрування криптограми й отримує відкрите повідомлення:

M = D(Кс, C). (14.19)

Проведемо аналіз алгоритму шифрування щодо його порівняння з відомими алгоритмами направленого шифрування з використанням асиметричної пари із сертифікатом інфраструктури ІВК.

578

579

Алгоритм, що розглядається, можна віднести до алгоритму направленого шифрування, оскільки зашифрування здійснюють з використанням загальнодоступного ідентифікатора-еквівалента відкритого ключа. Проблемним тут є питання забезпечення цілісності й справжності ідентифікатора. Якщо відносно особистого ключа забезпечується відповідний режим, то розшифрування також можна вважати направленим. Але в цьому випадку необхідно забезпечити захист від зловмисних дій уповноваженого на генерацію та захищений канал передачі таємного ключа s від уповноваженого до користувача, що виконує розшифрування (у нашому випадку користувач В).

Цифровий підпис на базі ідентифікаторів

При викладенні сутності та можливостей ЕЦП будемо дотримуватись термінології, призначення й основних положень, що є визнаними відносно ЕЦП у звичайній системі ІВК.

Розглянемо чотири основні етапи реалізації ЕЦП на ідентифікаторах – генерування загальних параметрів, генерування ключів, вироблення та перевіряння ЕЦП спочатку на прикладі SOK-IBS системи.

До загальних параметрів будемо відносити адитивну групу G1, що задається стандартно відповідними параметрами еліптичної кривої, та мультиплікативну циклічну групу G2, що також задається стандартно загальними параметрами відповідного розширення поля Галуа F(pk) [257 - 258]. Адитивна підгрупа групи G1 порядку n будується з використанням базової точки P. Метод спарювання будемо позначати €. Уповноважений з генерації використовує головний

особистий ключ (майстер-ключ) S Zq , що приймає цілі значення над указаним полем, для всіх особистих перетворень. Доступним для користувачів є відкритий ключ уповноваженого на генерацію:

Qв = SP. (14.20)

Також користувачі повинні узгоджено використовувати два перетворення типу функція гешування, скажімо H1 та H2. Таким чином, множину загальних параметрів, яку треба визначити при здійсненні цифрових підписів, складає вектор параметрів:

€ |

(14.21) |

Params = (G1, G2, , P, Qв, H1, H2). |

Генерування загальних параметрів G1 та G2 зводиться до побудування загальних параметрів відповідної еліптичної кривої, що породжує адитивну групу G1. До загальних параметрів еліптичної кривої відносять: параметри a та b еліптичної кривої, модуль перетворення (просте число або примітивний поліном), порядок кривої u, базова точка P порядку n, а також коефіцієнт зв’язку h, причому u = hn. Мультиплікативна підгрупа G2 зазвичай будується при використанні в якості загальних параметрів простого числа R або примітивного

полінома та первісного елемента поля . На сьогодні спарювання €на еліптичній кривій може бути здійснене з використанням перетворень Вейля та

579

580

Тейта, а також їх модифікацій. До загальних параметрів відносять також відкритий ключ уповноваженого на генерацію, який обчислюється згідно з (14.20). Функції гешування H1 та H2 вибираються у відповідності з вимогами цифрового підпису, що застосовується.

Генерування ключів у системі на ідентифікаторах і спарюванні точок еліптичних кривих здійснюється уповноваженим на генерацію. У його компетенцію може входити генерування загальних параметрів та особистих ключів. Ідентифікатор кожного із користувачів вибирається або призначається згідно з прийнятою політикою безпеки. Уповноважений на генерування обчислює діючий відкритий ідентифікатор, використовуючи ідентифікатор користувача ID згідно з правилом:

QID = H1 (ID) G1. |

(14.22) |

Особистий (асоційований) ключ did кожного користувача обчислюється уповноваженим на генерацію з використанням особистого ключа S та відкритого ідентифікатора за правилом:

did |

SQid |

G |

1. |

(14.23) |

|

|

|

Далі відносно відкритого ідентифікатора Qid та особистого ключа did відповідного користувача мають бути забезпечені цілісність, справжність, доступність і неспростовність, а відносно особистого ще додатково й високого рівня конфіденційність. Тому особистий ключ повинен бути переданий тільки його власникові по надійно захищеному каналу. Для цього всі користувачі повинні мати з уповноваженим на генерацію захищений канал зв’язку на індивідуальних ключах.

Алгоритм підписування. Кожний підписувач має доступ до загальних параметрів, відкритих та особистого ключа. Підписування здійснюється в такій послідовності.

1.Формується випадкове або псевдовипадкове ціле число r Zq , що приймає цілі значення над відповідним полем (r за своєю суттю є особистим ключем сеансу).

2.Обчислюється відкритий ключ сеансу U = rP, який приймає значення точки еліптичної кривої.

3.Обчислюється значення функції гешування від конкатенованих між собою ID, M, U параметрів, тобто

h = H2(ID, M, U) G1 . (14.24)

4. Обчислюється підпис повідомлення M:

V = did + rh. |

(14.25) |

Підписане повідомлення має такий формат:

М, U,V G1 G1.

580

581

Перевіряння цифрового підпису. Перевіряння цифрового підпису повідомлення

M , U ,V здійснюється в такій послідовності.

1. Обчислюється відкритий ідентифікатор користувача, який підписав повідомлення М:

Qid H1(ID) G1 . (14.26) |

|

|

|

|

|

|

|

2. Обчислюється значення функції гешування від параметрів |

|

||||||

h H2 (ID,M ,U ), |

(14.27) |

|

|

|

|

||

де символ ( ) позначає той факт, що як саме повідомлення М, так і підпис V |

|||||||

можуть бути викривленими або порушена їхня цілісність. |

|

|

|||||

|

|

€ |

|

€ |

€ |

|

|

3. Обчислюються значення |

|

(P,V |

|

|

|

||

|

|

) та значення (Qb, Qid) і |

(U ,h ). Якщо |

||||

значення першого спарювання дорівнює добутку двох спарювань, тобто

€(P,V )= €(Qb, Qid) €(U ,h ), (14.28)

то приймається рішення, що повідомлення М цілісне та справжнє. Інакше воно відхиляється.

8.5 СУТНІСТЬ ТА ЗАДАЧІ ВІДНОСНО НАДАННЯ ДОВІРЧИХ ПОСЛУГ В ЕВРОПЕЙСЬКОМУ СОЮЗІ ТА ІНШИХ ДЕРЖАВАХ В ПЕРІОД 2015 – 2030 рр.

Впровадження та широке застосування електронного цифрового підпису в ЄС суттєво покращило здійснення електронних операцій на цифровому ринку[1,2]. На практиці підтверджено, що зміцнення довіри у он-лайн- середовищі є ключем до економічного розвитку. Але відсутність довіри змушує споживачів, бізнес і керівництво коливатися при здійсненні операцій в електронному вигляді та приймати нові послуги[3,4]. В той же час основоположним принципом внутрішнього ринку в ЄС є те, що не повинно бути ніяких обмежень на надання довірчих послуг провайдерами довірчих послуг на території держави-члена, розташованими в інших державах-членах [4]. Виявилось, що в ЄС не існує всебічних транскордонних та міжрегіональних основ для безпечних, надійних і простих електронних операцій, що включають електронну ідентифікацію, автентифікацію, електронний підпис тощо.

Для вирішення в ЄС вказаних протиріч прийнята законодавча база, що складається з "Регламенту Європейського Парламенту та Ради щодо електронної ідентифікації та трастових сервісів для електронних операцій на внутрішньому ринку"[4]. Регламент призначений забезпечити безпечні і цілісні електронні операції між підприємствами, громадянами і державними органами, що дозволить підвищувати в ЄС ефективність державних і приватних онлайн - послуг, електронного бізнесу та електронної торгівлі.Основною його метою є покращення існуючого законодавства і його розширення для забезпечення взаємного визнання і прийняття на рівні ЄС заявлених електронних схем

581

582

ідентифікації та інших необхідних супутніх електронних довірчих послуг. Регламент прийнято за результатами обширних нарад відносно перегляду діючої законодавчої бази щодо електронних підписів, в ході яких Комісія зібрала відгуки держав-членів, Європейського парламенту та інших зацікавлених сторін [3,4]. Він є основоположним перспективним нормативно – правовим документом, який по суті розроблений на основі досвіду створення, застосування та удосконалення інфраструктури відкритого ключа в ЄС і направлений на забезпечення безпечних, цілісних електронних операції між підприємствами, громадянами і державними органами.

8.5.1 Електронна ідентифікація

Особливістю електронної ідентифікації є необхідність її визнання та прийняття усіма державами – членами ЄС. Наведемо основні визначення в частині електронної ідентифікації, що дозволить краще розглянути сутність послуг ідентифікації. "Електронна ідентифікація" означає процес використання персональних даних для ідентифікації в електронній формі, які однозначно визначають фізичну або юридичну особу. Електронна ідентифікація здійснюється з використанням засобів електронної ідентифікації

8.5.2 Електронна автентифікація.

"Автентифікація" - це електронний процес, який дозволяє підтвердити правильність електронної ідентифікації фізичної або юридичної особи, або походження та цілісність електронних даних.

Коли електронна ідентифікація за допомогою засобів електронної ідентифікації і автентифікації, є необхідною для доступу до он-лайн послуг в відповідності з національним законодавством або адміністративною практикою, будь-які засоби електронної ідентифікації, видані в іншій державі-члені, що підпадають під схему, включену в список, опублікований Комісією відповідно до процедури, згаданої у статті 7 [4], мають визнаватися і прийматися для доступу до цієї послуги. В цілому електронна автентифікація може здійснюватись на основі застосування цифрового підпису, імітовставок (кодів автентифікації) та функцій гешування [4].

8.5.3 Довірчі послуги

Загальні положення.Для розгляду довірчих послуг спочатку розглянемо основні поняття та визначення. "Довірча послуга" - це будь-яка електронна послуга, що стосується вироблення, перевірки, підтвердження правильності, обробки та зберігання електронних підписів, електронних печаток, електронних міток часу, електронних документів, послуг електронної доставки, підтвердження справжностівеб - сайту та електронних сертифікатів, включаючи сертифікати електронного підпису та електронних печаток. "Кваліфікована довірча послуга" - це довірча послуга, яка відповідає прикладним вимогам, що передбачені у Регламенті[4]. "Провайдер довірчих послуг" - це фізична або юридична особа,

582

583

яка надає одну чи кілька довірчих послуг. "Провайдер кваліфікованих довірчих послуг" - провайдер довірчих послуг, який відповідає вимогам, що викладені в Регламенті[4]. "Продукт" – це апаратне або програмне забезпечення, або їх відповідні компоненти, які призначений для використання при наданні довірчих послуг;

8.5.4. Електронний підпис

При розгляді електронного підпису будемо спиратись на такі визначення та поняття[4].

"Підписувач" - це фізична особа, яка створює електронний підпис. "Електронний підпис" - це дані в електронній формі, які приєднуються або логічно пов'язуються з іншими електронними даними, і використовуються підписувачем в якості підпису.

"Вдосконалений електронний підпис" - це електронний підпис, що відповідає таким вимогам:

а) він однозначно пов'язаний з підписувачем; б) він може ідентифікувати підписувача;

в) він виробляється з використанням даних вироблення електронного підпису, які підписувач може, з високим ступенем впевненості, одноосібно контролювати; г) він пов'язаний з даними, до яких він відноситься, таким чином, що будь-яка

наступна зміна даних може бути виявлена.

"Кваліфікований електронний підпис" - це вдосконалений електронний підпис, який створюється пристроєм для створення кваліфікованого електронного підпису, і базується на кваліфікованому сертифікаті для електронних підписів.

"Дані вироблення електронного підпису" - це унікальні дані, які використовуються підписувачем для створення електронного підпису. "Сертифікат" - це електронний атестат, що пов'язує дані для перевірки електронного підпису або печатки фізичної чи юридичної особи, з відповідним сертифікатом і підтверджує ці дані.

"Кваліфікований сертифікат електронного підпису" - це атестат, який використовується для підтримки електронних підписів, видається провайдером кваліфікованих довірчих послуг і відповідає вимогам, викладеним у Додатку

I[4].

Визначення в частині довірчих послуг.

" Пристрої для створення електронного підпису" - налаштоване програмне або апаратне забезпечення для створення електронного підпису;

"Пристрій для створення кваліфікованого електронного підпису" - пристрій для створення електронного підпису, що відповідає вимогам, викладеним у Додатку II регламенту[4].

Юридична сила і прийняття електронних підписів. Електронний підпис не може бути позбавлений юридичної сили і можливості розглядатися як доказ у судових справах виключно на тій підставі, що він перебуває в електронному вигляді. Кваліфікований електронний підпис повинен мати таку ж юридичну

583

584

силу як і ручний підпис. Кваліфіковані електронні підписи мають бути визнані і прийматися у всіх державах-членах. Якщо державою-членом вимагається електронний підпис з рівнем гарантій безпеки, нижчим ніж у кваліфікованого електронного підпису, зокрема, для доступу до он-лайн послуг, що пропонуються органами державного сектору (базуючись на відповідній оцінці ризиків, пов'язаних з цією послугою), то всі електронні підписи, що мають принаймні такий самий рівень гарантій безпеки, мають бути визнані і прийняті. Держави-члени не повинні вимагати для транскордонного доступу до он-лайн послуг, що пропонуються органами державного сектору, електронний підпис з більш високим рівнем гарантій безпеки, ніж кваліфікований електронний підпис.

Кваліфіковані сертифікати електронного підпису. Кваліфіковані сертифікати електронного підпису повинні відповідати вимогам, викладеним у Додатку I до Регламенту.

8.5.5 Електронні печатки

Визначення в частині електронної печатки. "Творець печатки" (відповідальний за печатку) - юридична особа, яка виробляє електронну печатку. "Електронна печатка" - це дані в електронній формі, які додаються або логічно пов'язані з іншими електронними даними щоб гарантувати походження і цілісність цих даних. "Вдосконалена електронна печатка" - електронна печатка, яка відповідає наступним вимогам:

а) вона однозначно пов'язана з відповідальний за печатку; б) вона здатна ідентифікувати відповідального за печатку;

в) вона створюється з використанням даних для створення електронної печатки, які творець печатки може, з високим рівнем впевненості тримати під власним контролем, а також використовувати для створення електронних печаток; г) електронна печатка пов'язана з даними, до яких вона відноситься, таким чином, що будь-яка наступна зміна даних може бути виявлена.

"Кваліфікована електронна печатка" - це вдосконалена електронна печатка, яка створюється пристроєм для вироблення кваліфікованих електронних печаток, і базується на кваліфікованому сертифікаті електронної печатки. "Дані для створення електронної печатки" - це унікальні дані, які використовуються відповідальним за електронну печатку для створення електронної печатки.

"Кваліфікований сертифікат електронної печатки" - це атестат, який використовується для підтримки електронної печатки, видається кваліфікованим провайдером довірчих послуг і відповідає вимогам, що викладені у додатку III Регламенту [4].

Юридична сила електронних печаток. Електронна печатка не повинна бути позбавлена юридичної сили і можливості виступати як доказ у судових розглядах лише на тій підставі, що вона в електронному вигляді. Кваліфікована електронна печатка повинна бути юридичним гарантом походження і цілісності даних, до яких вона прив'язана. Кваліфікована електронна печатка повинна бути

584